네트워크는 시스템에서 가장 취약한 부분 중 하나일 수 있습니다. 가상 시스템 네트워크도 물리적 네트워크만큼 강력한 보호가 필요합니다. VLAN을 사용하면 해당 환경의 네트워크 보안 성능을 개선할 수 있습니다.

VLAN은 IEEE 표준 네트워킹 체계의 일종으로, VLAN에 속하는 포트로의 패킷 라우팅만 허용하는 특수한 태깅 방법을 포함하고 있습니다. 적절히 구성된 VLAN은 실수나 악의에 의한 침입으로부터 가상 시스템 집합을 보호할 수 있는 신뢰할 수 있는 수단을 제공합니다.

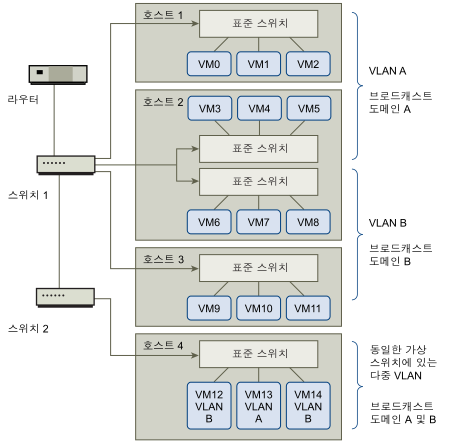

VLAN을 사용하면 물리적 네트워크를 세그먼트로 나눠 네트워크 내의 두 시스템이 동일한 VLAN에 속하지 않는 한 서로 패킷을 전송하지 못하게 만들 수 있습니다. 예를 들어 회계 레코드와 트랜잭션은 기업의 가장 민감한 내부 정보에 속합니다. 영업, 배송 및 회계 부서의 모든 직원이 동일한 물리적 네트워크 내의 가상 시스템을 사용하는 회사에서 VLAN을 설정하여 회계 부서의 가상 시스템을 보호할 수 있습니다.

이 구성에서는 회계 부서의 모든 직원은 VLAN A의 가상 시스템을 사용하고 영업 부서의 직원은 VLAN B의 가상 시스템을 사용합니다.

라우터는 회계 데이터가 포함된 패킷을 스위치로 전달합니다. 이러한 패킷에는 VLAN A로만 배포하도록 제한하는 태그가 붙습니다. 따라서 회계 데이터는 브로드캐스트 도메인 A로 제한되고 라우터 구성을 따로 변경하지 않는 한 브로드캐스트 도메인 B로 라우팅될 수 없습니다.

이 VLAN 구성에서는 영업 부서의 사용자가 회계 부서로 향하는 패킷을 가로챌 수 없습니다. 또한 회계 부서에서 영업 그룹용으로 지정된 패킷을 받지 못하도록 방지합니다. 단일 가상 스위치에 의해 서비스를 제공받는 가상 시스템들이 서로 다른 VLAN에 속할 수 있습니다.

VLAN에 대한 보안 고려 사항

VLAN을 설정하여 네트워크의 각 부분을 보호하는 방식은 게스트 운영 체제, 네트워크 장비가 구성된 방식 등과 같은 요소에 따라 달라집니다.

ESXi는 완벽한 IEEE 802.1q 호환 VLAN을 구현합니다. VLAN 설정 방법에 대한 구체적인 권장 사항을 제공할 수는 없지만 보안 시행 정책의 일부로 VLAN 배포를 사용할 경우 고려해야 할 여러 가지 요소가 있습니다.

VLAN 보호

관리자는 vSphere 환경에서 여러 가지 옵션으로 VLAN을 보호할 수 있습니다.