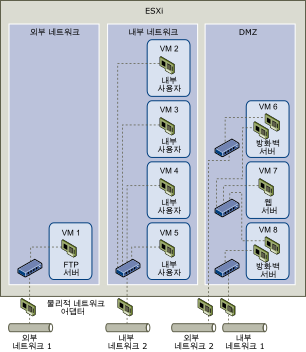

ESXi 시스템은 동일한 호스트에서 가상 시스템 중 일부 그룹은 내부 네트워크에 연결하고, 다른 일부 그룹은 외부 네트워크에 연결하며, 또 다른 그룹은 두 가지 네트워크에 모두 연결할 수 있도록 설계되었습니다. 이 기능은 기본적으로 가상 시스템을 분리하고 가상 네트워킹 기능을 효과적으로 활용함으로써 구현할 수 있습니다.

이 그림에서 시스템 관리자는 호스트를 FTP 서버, 내부 가상 시스템 및 DMZ라는 세 가지 개별 가상 시스템 영역으로 구성했습니다. 각 영역은 고유한 기능을 제공합니다.

FTP 서버 영역

가상 시스템 1은 FTP 소프트웨어를 사용하여 구성되었으며, 벤더가 지역화한 참고 자료 및 양식과 같이 외부 리소스와 주고 받는 데이터의 보관 영역 기능을 합니다.

이 가상 시스템은 외부 네트워크와만 연결되며, 고유한 가상 스위치와 물리적 네트워크 어댑터를 사용하여 외부 네트워크 1에 연결합니다. 외부 네트워크 1은 회사에서 외부 소스의 데이터를 수신하는 데 사용하는 서버의 전용 네트워크입니다. 예를 들어 회사에서는 외부 네트워크 1을 사용하여 벤더의 FTP 트래픽을 수신하고, 벤더는 FTP를 통해 외부에서 사용할 수 있는 서버에 저장된 데이터에 액세스할 수 있습니다. 외부 네트워크 1은 가상 시스템 1뿐 아니라 사이트 전체에서 다른 ESXi 호스트에 구성되어 있는 FTP 서버에도 서비스를 제공합니다.

가상 시스템 1은 호스트 내의 어떤 가상 시스템과도 가상 스위치나 물리적 네트워크 어댑터를 공유하지 않기 때문에 호스트의 다른 가상 시스템은 가상 시스템 1 네트워크와 패킷을 주고 받을 수 없습니다. 이러한 제한은 공격 대상에 네트워크 트래픽을 보내야 하는 스니핑 공격을 방지하는 역할을 합니다. 더 중요한 점은 공격자가 FTP의 기본적인 취약점을 악용하여 호스트의 다른 가상 시스템에 액세스하지 못한다는 것입니다.

내부 네트워크 영역

가상 시스템 2부터 5까지는 내부 용도로 예약됩니다. 이러한 가상 시스템은 의료 기록, 법적 합의서 및 사기 조사와 같이 회사의 기밀 데이터를 처리하고 저장합니다. 따라서 시스템 관리자는 이러한 가상 시스템에 가장 강력한 수준의 보호 기능을 사용해야 합니다.

가상 시스템 각각은 고유한 가상 스위치와 네트워크 어댑터를 통해 내부 네트워크 2에 연결합니다. 내부 네트워크 2는 청구 담당자, 내부 변호사 또는 사정인과 같은 직원이 내부적으로 사용하도록 예약됩니다.

가상 시스템 2부터 5까지는 가상 스위치를 통해 서로 통신하며, 물리적 네트워크 어댑터를 통해 내부 네트워크 2의 다른 위치에 있는 내부 가상 시스템과 통신합니다. 그러나 외부를 대상으로 하는 시스템과는 통신할 수 없습니다. FTP 서버에서와 마찬가지로 이러한 가상 시스템은 다른 가상 시스템의 네트워크와 패킷을 주고받을 수 없습니다. 마찬가지로 호스트의 다른 가상 시스템은 가상 시스템 2부터 5까지와 패킷을 주고 받을 수 없습니다.

DMZ 영역

가상 시스템 6부터 8까지는 마케팅 그룹이 회사의 외부 웹 사이트를 게시하는 데 사용하는 DMZ로 구성됩니다.

이 가상 시스템 그룹은 외부 네트워크 2 및 내부 네트워크 1과 연결되어 있습니다. 회사는 외부 네트워크 2를 사용하여 마케팅 및 재무 부서가 회사 웹 사이트 및 웹 사이트에서 외부 웹 사용자를 위해 호스팅하는 기타 웹 기능을 호스팅하는 데 사용하는 웹 서버를 지원합니다. 내부 네트워크 1은 마케팅 부서가 회사 웹 사이트에 자체 컨텐츠를 게시하고, 다운로드를 게시하고, 사용자 포럼과 같은 서비스를 유지 관리하는 데 사용하는 통로입니다.

이러한 네트워크는 외부 네트워크 1 및 내부 네트워크 2와는 별개이며 가상 시스템에도 이러한 네트워크에 대한 공유된 연결 지점(스위치나 어댑터)이 없기 때문에 FTP 서버나 내부 가상 시스템 그룹을 대상으로 하는 공격의 위험이 없습니다.

가상 시스템 영역 사용의 장점

가상 시스템 분리 기능을 활용하고, 가상 스위치를 올바르게 구성하고, 분리된 네트워크를 유지 관리하여 세 가지 가상 시스템 영역 모두를 동일한 ESXi 호스트에 구성하여 데이터나 리소스 위반을 확실하게 방지할 수 있습니다.

회사에서는 가상 시스템 그룹 간의 분리를 확실히 하기 위해 여러 개의 내부/외부 네트워크를 사용하고 각 그룹마다 서로 다른 가상 스위치와 물리적 네트워크 어댑터를 사용하도록 합니다.

모든 가상 스위치가 하나의 가상 시스템 영역에만 사용되기 때문에 영역 사이에 패킷 누수 위험을 방지할 수 있습니다. 가상 스위치는 다른 가상 스위치에 직접 패킷을 전송하지 못하도록 설계되었습니다. 가상 스위치 간의 패킷 전송은 다음과 같은 경우에만 가능합니다.

- 가상 스위치가 동일한 물리적 LAN에 연결된 경우

- 가상 스위치가 패킷 전송에 사용될 수 있는 공통의 가상 시스템에 연결된 경우

위의 샘플 구성에서는 이와 같은 경우는 해당되지 않습니다. 공통의 가상 스위치 경로가 없는지 확인하려는 경우, vSphere Client에서 네트워크 스위치 레이아웃을 검토하여 가능한 공유 연결 지점이 있는지 검사할 수 있습니다.

가상 시스템의 리소스를 보호하기 위해 각 가상 시스템에 대한 리소스 예약과 제한을 구성하면 DoS 및 DDoS 공격의 위험을 낮출 수 있습니다. DMZ의 프런트 엔드와 백엔드에 소프트웨어 방화벽을 설치하면 ESXi 호스트 및 가상 시스템을 추가로 보호할 수 있습니다. 마지막으로 호스트가 물리적 방화벽 뒤에 있는지 확인하고 각각 고유한 가상 스위치를 갖도록 네트워크 스토리지 리소스를 구성합니다.