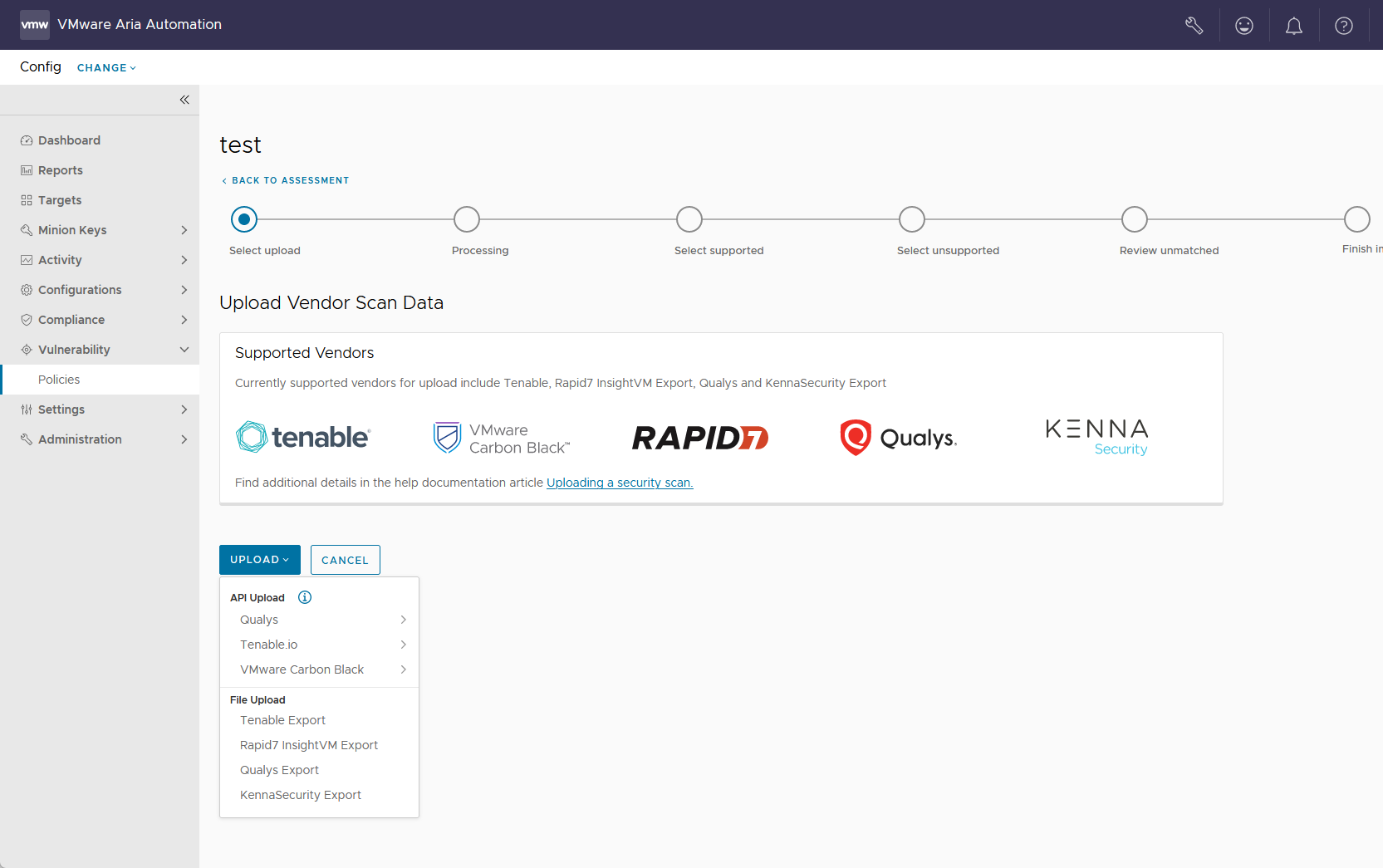

Als alternatief voor het uitvoeren van een beoordeling van een kwetsbaarheidsbeleid ondersteunt Automation for Secure Hosts Vulnerability het importeren van beveiligingsscans die door andere leveranciers zijn gegenereerd.

In plaats van een beoordeling uit te voeren op een extern kwetsbaarheidsbeleid, kunt u rechtstreeks een externe beveiligingsscan in Automation Config importeren en de beveiligingsadviezen die zijn geïdentificeerd met behulp van Automation for Secure Hosts Vulnerability corrigeren. Zie Hoe voer ik een kwetsbaarheidsbeoordeling uit voor meer informatie over het uitvoeren van een standaardbeoordeling.

- Tenable

- Rapid7

- Qualys

- Kenna Security

- Carbon Black

Een externe connector configureren

Voordat u een externe beveiligingsscan kunt importeren, moet u een connector configureren. De connector moet eerst worden geconfigureerd met de API-sleutels van de externe tool.

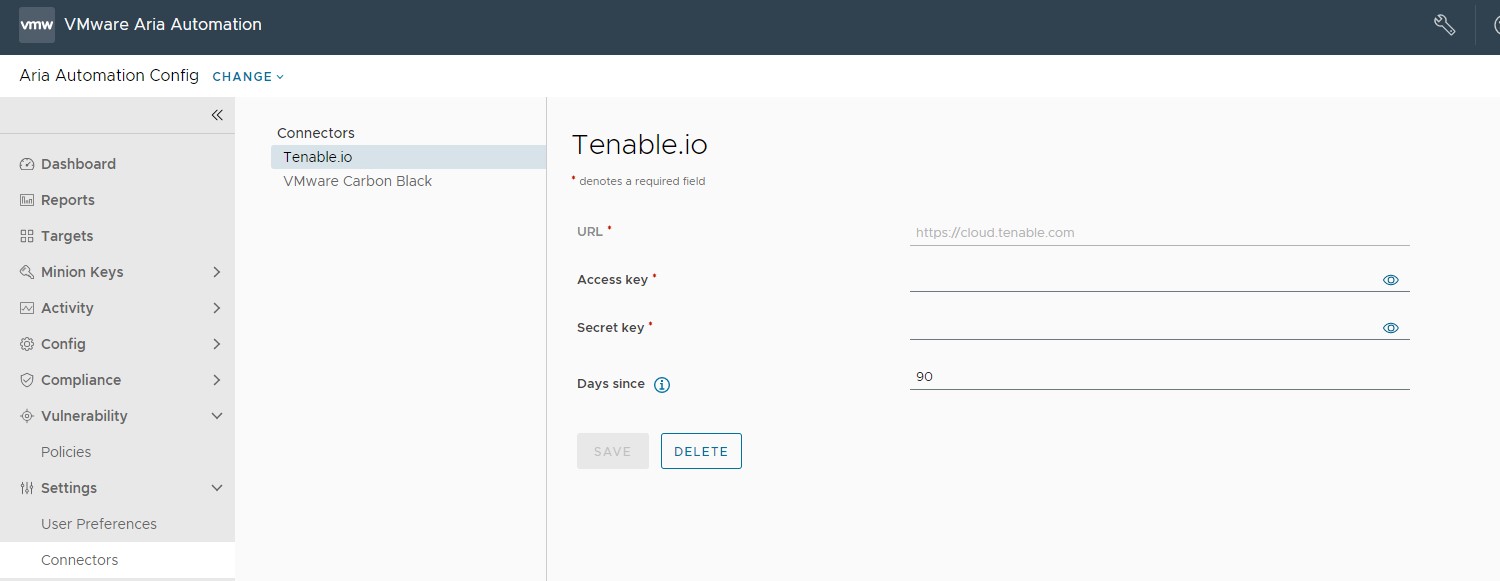

Een Tenable.io-connector configureren

| Connectorveld | Beschrijving |

|---|---|

| Geheime sleutel en toegangssleutel (Secret Key and Access Key) | Sleutelpaar vereist voor verificatie met de connector-API. Zie de documentatie voor Tenable.io voor meer informatie over het genereren van uw sleutels. |

| URL | Basis-URL voor API-aanvragen. Standaardwaarde is https://cloud.tenable.com. |

| Dagen sinds (Days since) | Voer een query uit in de Tenable.io-scangeschiedenis vanaf dit aantal dagen in het verleden. Laat deze optie leeg als u een query voor een onbeperkte periode wilt uitvoeren. Wanneer u een connector gebruikt om scanresultaten te importeren, gebruikt Automation for Secure Hosts Vulnerability de meest recente resultaten per knooppunt die beschikbaar zijn binnen deze periode.

Opmerking: Om ervoor te zorgen dat uw beleid de nieuwste scangegevens bevat, moet u uw import na elke scan opnieuw uitvoeren.

Automation for Secure Hosts Vulnerability peilt Tenable.io niet automatisch naar de nieuwste scangegevens.

|

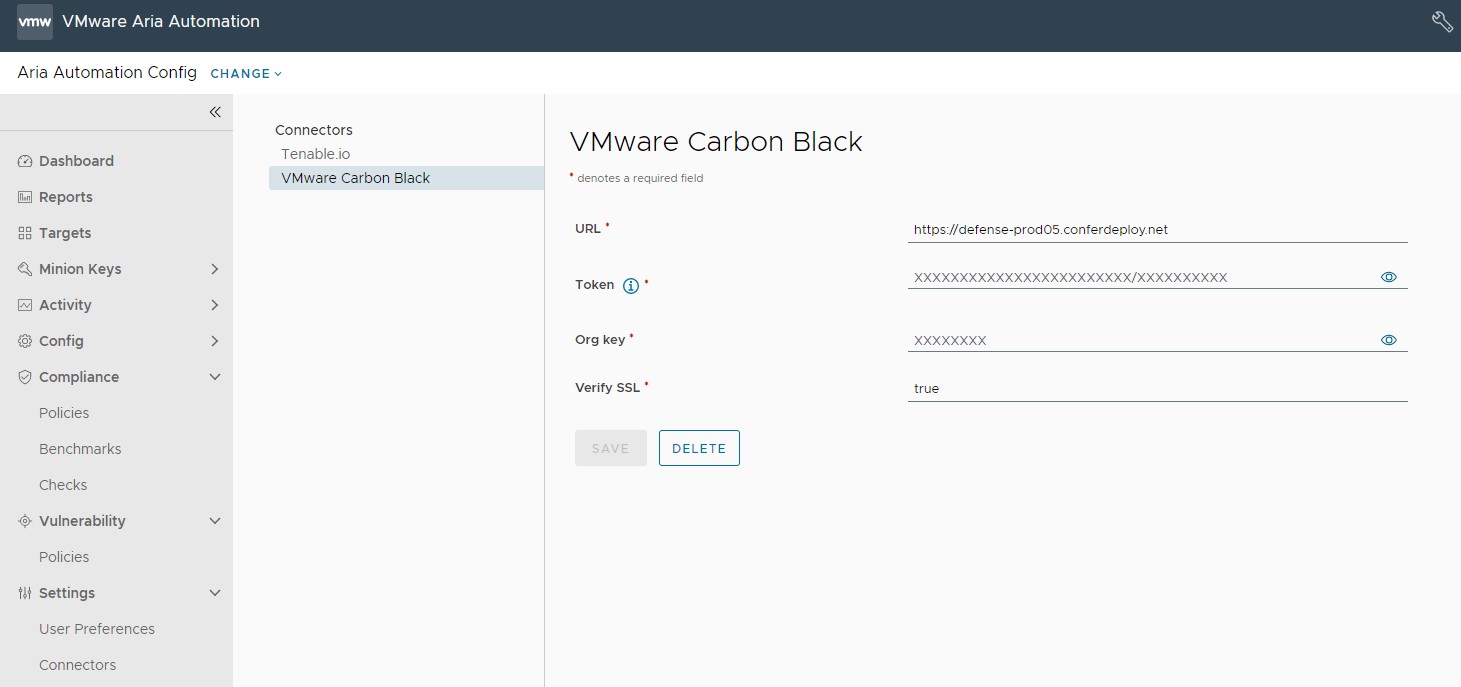

Een Carbon Black-connector configureren (alleen Windows)

Voordat u een Carbon Black-connector kunt configureren, moet u eerst een Windows Minion Carbon Black-sensorkitomgeving instellen.

- Start een Automation Config-omgeving en implementeer een Windows-server.

- Installeer de Salt-minion in de Windows Server. Zie Installatie van Salt Minion voor meer informatie.

- Accepteer de mastersleutels in Automation Config en de minionsleutels van Automation Config of de Salt-master.

- Installeer de Carbon Black-sensorkit op de Windows-minion. Zie Sensoren installeren op VM-workloads voor meer informatie.

- Definieer in Automation for Secure Hosts een beleid met een doelgroep die de Windows-minion bevat.

- Nadat de Automation Config VM-opname is voltooid, synchroniseert u de Automation Config Carbon Black-module vanaf de Salt-master door de volgende commando's uit te voeren:

salt mywindowsminion saltutil.sync_modules saltenv=sse. - Stel op de Windows-minion de grain van het Carbon Black-apparaat in door

salt mywindowsminion carbonblack.set_device_grainuit te voeren.

| Connectorveld | Beschrijving |

|---|---|

| URL | URL voor API-aanvragen |

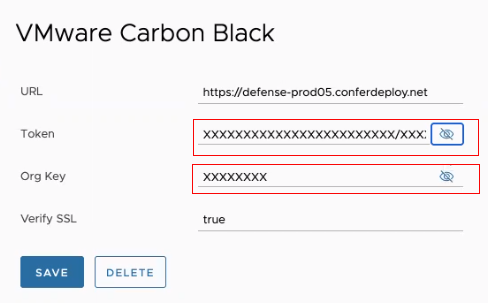

| Token en organisatiesleutel | Sleutelpaar vereist voor verificatie met de connector-API.

Opmerking: Als u een VMware Carbon Black-connector verwijdert, worden deze velden gevuld met xxxx-tekens. Hierdoor wordt de indeling van de tokensleutel 'xxxxxxxxxxxxxxx/xxxxxxx' behouden

|

| SSL verifiëren | De standaardwaarde is ingesteld op waar. |

- Klik op Doelen en selecteer Alle minions of een specifieke minion voor een beleidsdoelgroep.

- Klik op Opdracht uitvoeren en voer deze commando's uit:

saltutil.sync_all,carbon_black.set_device_grainensaltutil.refresh_grains.

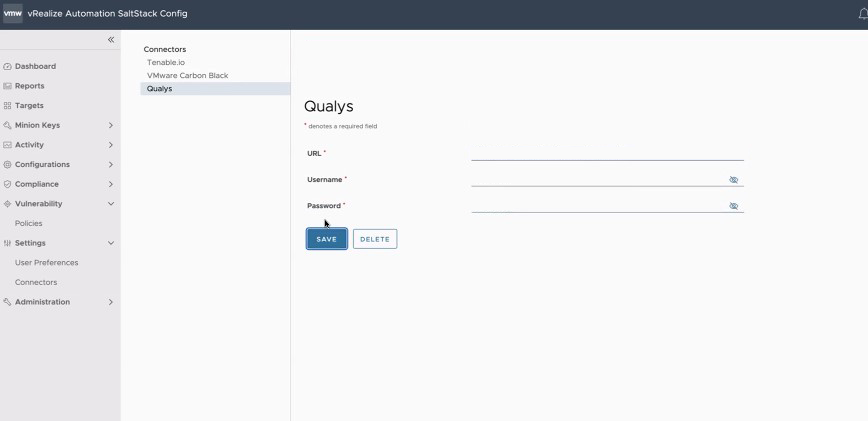

Een Qualys-connector configureren

Als u een Qualys-connector wilt configureren, navigeert u naar , voert u de vereiste gegevens voor de connector in en klikt u op Opslaan.

De URL, de gebruikersnaam en het wachtwoord worden verstrekt door Qualys.

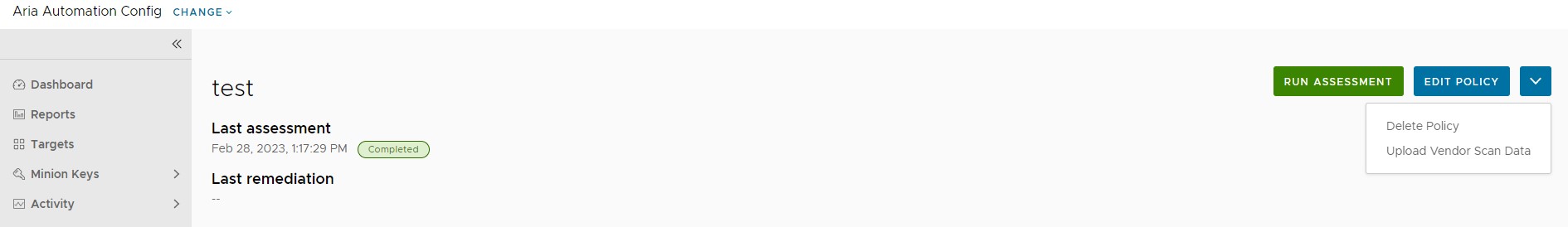

Hoe importeer ik een externe scan

U kunt een externe scan importeren uit een bestand, vanaf een connector of door de commandoregel te gebruiken.

Voorwaarden

Zorg ervoor dat u uw externe connector heeft geconfigureerd in de gebruikersinterface voor Connectoren.

Procedure

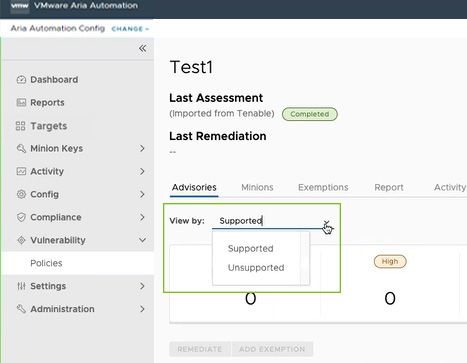

resultaten

Volgende stappen

U kunt nu deze adviezen corrigeren. Zie Hoe corrigeer ik mijn adviezen voor meer informatie.