Naast de integratie van onafhankelijke View-pods met VMware Identity Manager, kunt u ook View CPA-implementaties (Cloud Pod Architecture) integreren.

Het View Cloud Pod Architecture-onderdeel koppelt meerdere View-pods aan elkaar om één grote broker- en beheeromgeving voor desktops en applicaties te maken die een podfederatie wordt genoemd. Een podfederatie kan meerdere sites en datacenters omvatten.

U kunt een of meer podfederaties integreren met de VMware Identity Manager-service. Let op: podfederaties worden gemaakt en beheerd in View en gebruikers- en groepsrechten voor de desktops en applicatiesgroeps van de podfederatie worden ingesteld in View. U kunt de bronnen en rechten synchroniseren met VMware Identity Manager.

Voor podfederaties gelden algemene rechten, waarmee u gebruikers rechten kunt verlenen voor desktops en applicaties. Gebruikers hebben vanuit elke pod in de podfederatie toegang tot deze desktops en applicaties. Een algemeen recht kan uit bronnen van meerdere pods in de federatie bestaan. Een algemeen desktoprecht bevat bijvoorbeeld desktopgroepen uit drie verschillende pods in drie verschillende datacenters. Voor afzonderlijke pods in de podfederatie kunnen ook algemene rechten zijn geconfigureerd. U kunt zowel algemene als lokale rechten synchroniseren met VMware Identity Manager.

Voor het integreren van een View-podfederatie met de VMware Identity Manager-service moet u de volgende taken op hoog niveau in de VMware Identity Manager-beheerconsole uitvoeren:

Voeg alle pods toe die gezamenlijk de podfederatie vormen en geef hierbij voor elke pod de details van de View Connection Server op.

Hoewel VMware Identity Manager wel algemene rechten van elk van de pods in de podfederatie kan synchroniseren, moet het wel verbinding met elke pod maken om de vereiste metagegevens voor SAML-verificatie te synchroniseren. Ook moet het verbinding maken met de pods om lokale rechten te synchroniseren, indien dit van toepassing is.

Voeg de details van de podfederatie toe en geef de algemene start-URL op. De algemene start-URL, normaal gesproken de algemene URL voor de load-balancer, wordt gebruikt om desktops en applicaties met algemene rechten te starten.

U kunt de algemene start-URL voor specifieke netwerkbereiken aanpassen, bijvoorbeeld voor interne en externe toegang.

Synchroniseer bronnen en rechten van de podfederatie naar de VMware Identity Manager-service.

Opmerking:Alleen algemene rechten waarop het beleid voor Alle sites van applicatie is, worden in een podfederatie gesynchroniseerd. Het beleid voor Alle sites stelt de reikwijdte van de zoekopdracht voor een applicatie of desktop in op alle pods in de hele podfederatie.

Pas de algemene start-URL aan door URL's voor toegang tot clients in te stellen voor specifieke netwerkbereiken. Deze URL's worden gebruikt om bronnen met algemene rechten via de podfederatie te starten. De algemene start-URL die u opgeeft wanneer u de federatie toevoegt, wordt standaard gebruikt als algemene start-URL voor alle netwerkbereiken.

Geef URL's op voor toegang tot de client voor elke pod in de podfederatie waarvoor lokale rechten zijn geconfigureerd. Deze URL's worden gebruikt om desktops en applicaties met lokale rechten via de pod te starten. Een URL voor toegang tot de client kan een View Connection Server-URL, een beveiligingsserver-URL of een load-balancer-URL zijn. URL's voor toegang tot de client worden ingesteld voor specifieke netwerkbereiken. De View Connection Server die u opgeeft wanneer u de pod toevoegt, wordt standaard gebruikt als URL voor toegang tot de client voor alle netwerkbereiken.

Wanneer u een podfederatie integreert met de VMware Identity Manager-service, wordt via de service het volgende uitgevoerd:

Synchronisatie van alle algemene rechten in de podfederatie waarop het beleid voor Alle sites is toegepast.

Synchronisatie van lokale rechten (indien geselecteerd) in de pods die deel uitmaken van de podfederatie.

Synchronisatie van metagegevens van alle View Connection Servers in de podfederatie.

Geeft eindgebruikers toegang tot hun View-applicaties en -desktops via de Workspace ONE-portal.

Eindgebruikers hebben toegang tot hun View-applicaties en -desktops via de Workspace ONE-portal. Alle bronnen waarop zij recht hebben, ofwel door algemene rechten of door lokale rechten, worden weergegeven. applicaties en desktops worden gestart in Horizon Client. Wanneer een gebruiker een applicatie of desktop met lokale rechten start, wordt deze gestart vanaf de View Connection Server waarmee de gebruiker verbinding maakt. Bronnen met algemene rechten worden gestart vanaf de View Connection Server waarop de bron zich bevindt.

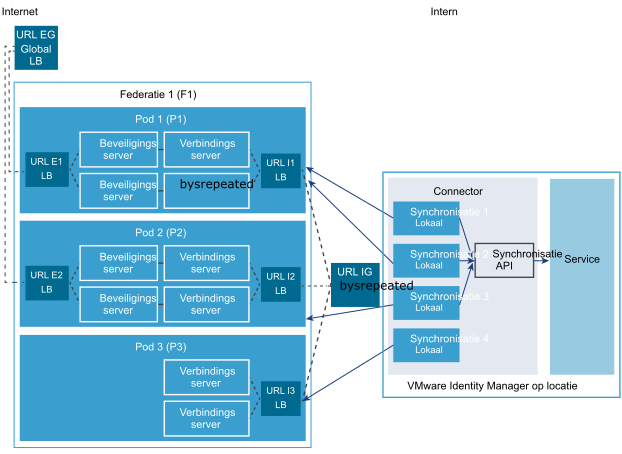

Voorbeeld van een Cloud Pod Architecture-implementatie

In het volgende diagram wordt een voorbeeld weergegeven van een Cloud Pod Architecture-implementatie en ziet u hoe deze wordt geïntegreerd met de VMware Identity Manager-service.

In dit diagram ziet u een voorbeeld van de implementatie van een podfederatie. In Horizon 6 is een podfederatie met de naam Federatie 1 gemaakt. Deze federatie heeft drie pods: Pod 1, Pod 2 en Pod 3. Pod 1 en Pod 2 worden geconfigureerd met beveiligingsserver-instanties voor elke View Connection Server en een externe load-balancer voor externe toegang, en met een interne load-balancer voor interne toegang. Pod 3 wordt alleen geconfigureerd voor interne toegang met een interne load-balancer. De podfederatie als geheel omvat een externe algemene load-balancer en een interne algemene load-balancer.

Op de pods worden bureablad- en applicatiesgroeps geïmplementeerd. Voor Federatie 1 worden algemene rechten geconfigureerd; ook worden voor de afzonderlijke pods lokale rechten geconfigureerd.

Federatie 1 wordt geïntegreerd met de VMware Identity Manager-service. De VMware Identity Manager-service synchroniseert zowel algemene rechten als lokale rechten van Federatie 1. Omdat algemene rechten in elke pod worden gerepliceerd, worden ook algemene rechten van Pod 1 gesynchroniseerd. Ook worden lokale rechten van Pod 1, Pod 2 en Pod 3 gesynchroniseerd.

Eindgebruikers kunnen in de VMware Identity Manager Workspace ONE portal alle desktops en applicaties zien waarvoor ze rechten hebben, ongeacht of dit algemene rechten of lokale rechten zijn. Wanneer een gebruiker een desktop of applicatie start en deze deel uitmaakt van een algemeen recht, gaat de startaanvraag naar de externe of interne algemene load-balancer (URL EG of URL IG), op basis van het netwerkbereik van de gebruiker. Als de bron van een lokale gemachtigde afkomstig is, gaat de startaanvraag naar de interne of externe load-balancer van de pod waarop de bron is geïmplementeerd, op basis van het netwerkbereik van de gebruiker. Bijvoorbeeld: voor een bron op Pod 2 gaat de aanvraag naar URL I2 of URL E2.