Om gebruikers veilige toegang tot de Workspace ONE-app-portal te verlenen en om web- en desktopapplicaties te starten, configureert u toegangsbeleid. Toegangsbeleid bevat regels die criteria vastleggen waaraan moet worden voldaan om u aan te melden bij de app-portal en gebruik te maken van de bronnen.

Met toegangsbeleid kunnen beheerders functies configureren zoals Single Sign-On voor mobiel, voorwaardelijke toegang tot applicaties op basis van inschrijving, compliancestatus, opwaardering en multi-factorverificatie.

Beleidsregels wijzen het IP-adres toe dat het verzoek indient bij netwerkbereiken en geven het type apparaat aan dat gebruikers kunnen gebruiken om zich aan te melden. De regel definieert de verificatiemethoden en het aantal uur dat de verificatie geldig is. U kunt een of meer groepen selecteren om ze te koppelen aan de toegangsregel.

Er zijn tal van configuratieopties beschikbaar, maar in deze snelstartgids beschrijven we beheerd en niet-beheerd niveau van applicatietoegang voor zakelijke mobiliteit.

Het standaardtoegangsbeleid wordt geconfigureerd wanneer u de wizard Single Sign-On voor mobiel configureren uitvoert om toegang tot alle geconfigureerde apparaattypen toe te staan. Dit beleid wordt beschouwd als toegang op niveau 1 voor applicaties die toegankelijk zijn voor niet-beheerde apparaten.

U kunt beleid maken voor applicaties waarvoor beperkte toegang vanaf beheerde conforme apparaten is vereist. VMware Identity Manager biedt diverse ingebouwde verificatieadapters om deze ervaring tot stand te brengen. Wanneer Single Sign-On voor mobiel is geconfigureerd, worden deze verificatiemethoden ingeschakeld.

Mobiele SSO (voor iOS). Kerberos-gebaseerde adapter voor iOS-apparaten

Mobiele SSO (voor Android). Speciaal aangepaste implementatie van certificaatverificatie voor Android

Certificaat (cloudimplementatie). Certificaatverificatieservice bedoeld voor browsers en desktopapparaten

Wachtwoord. Staat verificatie van directorywachtwoorden toe met één connector wanneer VMware Identity Manager en AirWatch samen zijn geïmplementeerd met beide onderdelen van de VMware Enterprise Systems Connector.

Wachtwoord (AirWatch Connector). Staat verificatie van directorywachtwoorden toe met één connector wanneer VMware Identity Manager en AirWatch samen zijn geïmplementeerd met alleen ACC.

Compliance van apparaat (met AirWatch). Meet de status van beheerde apparaten die resulteren in Goedgekeurd/Mislukt op basis van in AirWatch gedefinieerde criteria. Compliance kan worden geketend aan elke andere ingebouwde adapter behalve wachtwoord.

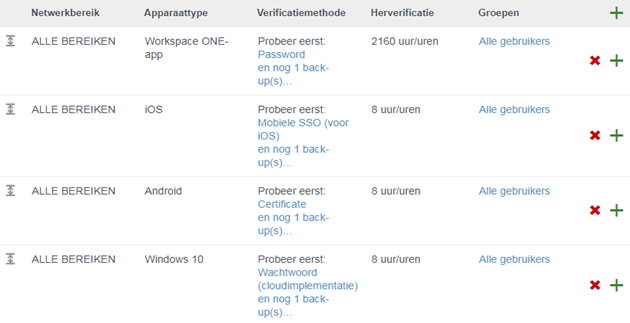

Standaardtoegangsbeleid op niveau 1 voor niet-beheerde apparaten

Gebruik het standaardtoegangsbeleid als uitgangswaarde voor beleid op niveau 1 voor toegang tot alle applicaties. Wanneer Single Sign-On voor mobiel is geconfigureerd, worden toegangsregels gemaakt voor iOS-, Android- en Windows 10-apparaten. Elk apparaat is ingeschakeld voor Single Sign-On (SSO) met de verificatiemethode specifiek voor dat apparaat. In elke regel is de back-upmethode wachtwoord. Deze configuratie biedt de beste ervaring voor het beheer van apparaten, terwijl nog steeds een handmatige aanmeldoptie wordt geboden voor niet-beheerde apparaten.

Het standaardbeleid is geconfigureerd om toegang tot alle netwerkbereiken toe te staan. De time-out voor de sessie is acht uur.

U wilt toegang voor niet-beheerde apparaten mogelijk nog verder beveiligen met VMware Verify of andere multi-factorverificatie.

Wanneer de wizard Eenmalige aanmelding voor mobiel wordt gebruikt om eenmalige aanmelding voor mobiel te configureren, komen de standaardtoegangsbeleidsregels overeen met dit niveau van toegangscontrole.

Beleid op niveau 2 configureren voor beheerde apparaten

Als uw organisatie applicaties implementeert die gevoelige gegevens bevatten, kunt u toegang tot deze applicaties beperken tot alleen MDM-beheerde apparaten. Beheerde apparaten kunnen zo nodig worden gevolgd en gewist, en bedrijfsgegevens kunnen worden verwijderd wanneer de registratie van het apparaat ongedaan wordt gemaakt.

Om deze beheerde vereiste op een selectie van applicaties te forceren, maakt u applicatiespecifiek beleid voor deze applicaties. Wanneer u het beleid maakt in het gedeelte Van toepassing op, selecteert u de applicaties voor dit beleid.

Maak een beleidsregel voor elk apparaatplatform in uw implementatie. Definieer de juiste SSO-verificatiemethode. Omdat niet-beheerde apparaten geen toegang tot deze applicaties mogen krijgen, definieert u geen back-upmethode voor verificatie. Bijvoorbeeld: als een niet-beheerd iOS-apparaat verbinding probeert te maken met een applicatie die alleen is geconfigureerd voor toegang door beheerde apparaten, reageert het apparaat niet met het juiste ingepakte Kerberos-certificaat. De verificatiepoging mislukt en de gebruiker krijgt geen toegang tot de inhoud.