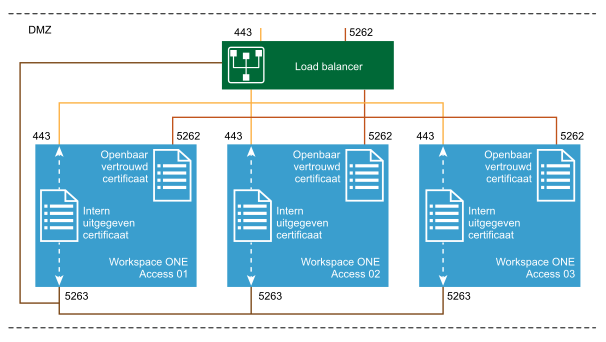

Voor Android-certificaatverificatie wordt de certificaatproxyservice op het Workspace ONE Access-knooppunt als onafhankelijke service uitgevoerd om verbindingen op poort 5262 te ontvangen en als proxy te fungeren voor de verbindingen met de Workspace ONE Access-service op poort 443 voor verificatie.

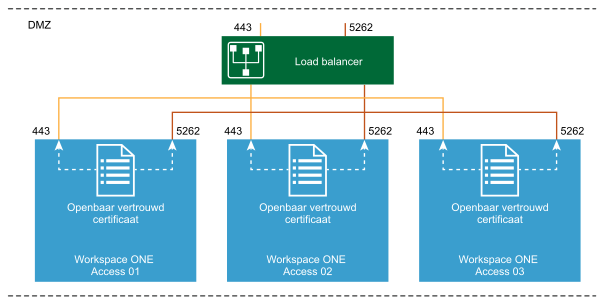

Het HTTPS 443-verkeer voor Workspace ONE Access kan op Layer 7 SSL-offloading op de load balancer/reverse proxy worden ingesteld of worden toegestaan om als Layer 4 TCP naar de back-endserver te worden doorgevoerd via SSL. Wanneer 443 verkeer is geconfigureerd met SSL-passthrough, moet het openbaar vertrouwde certificaat worden gedeeld tussen de Workspace ONE Access-service op poort 443 en de CertProxy-service op poort 5262. Er is geen aanvullende configuratie nodig.

Als het HTTPS-verkeer via SSL wordt afgeladen op de load balancer / reverse proxy, gebruikt de Workspace ONE Access-service een automatisch ondertekend certificaat voor vertrouwen dat tijdens het installatieproces van de applicatie is gegenereerd. Omdat 5262 op SSL Layer 4 TCP met SSL-passthrough moet worden ingesteld waarvoor een openbaar vertrouwd SSL-certificaat is vereist, leidt dit tot niet-overeenkomende certificaten voor twee services die op de host worden uitgevoerd. Om dit probleem te omzeilen, moet voor de CertProxy-service een secundaire poort 5263 op de server worden geconfigureerd. Poort 5263 deelt hetzelfde automatisch ondertekende certificaat als datgene dat op de Workspace ONE Access-service wordt gedeeld. Door de extra poort 5263 te configureren, kan de communicatie worden beveiligd en vertrouwd tijdens het Mobiele SSO-proces voor Androids terwijl ook versleuteling van HTTPS-verkeer op de load balancer is toegestaan.

Kiezen tussen SSL-herversleuteling en SSL-offloading voor HTTP 443-verkeer

De volgende beslissingsmatrix kan u helpen de certificaatproxyservice met de Workspace ONE Access-service in te stellen.

In deze matrix worden SAN-certificaten gedefinieerd als certificaat met de Workspace ONE Access VIP FQDN en elke knooppuntmachine-FQDN. De FQDN heeft de indeling van een niet-routeerbaar domein/subdomein. Op basis van uw VMware-ontwerp kunt u de matrix gebruiken om te bepalen of poort 5263 is geconfigureerd.

| Openbare naamruimte | DMZ-naamruimte | Certificaattype | Vereiste voor load balancer | Certificaatproxypoort 5263 vereist |

|---|---|---|---|---|

| Gedeelde naamruimte (.com / .com) | ||||

| voorbeeld.nl | voorbeeld.nl | Jokerteken, SAN | SSL-herversleuteling vereist | Nee |

| voorbeeld.nl | voorbeeld.nl | Eén host-CN | SSL-herversleuteling vereist | Ja |

| voorbeeld.nl | voorbeeld.nl | Jokerteken, SAN | SSL-passthrough vereist | Nee |

| Niet-aaneengesloten naamruimte (.com / .dmz) | ||||

| voorbeeld.nl | voorbeeld.dmz | Jorkerteken, één host-CN | SSL-herversleuteling vereist | Ja |

| voorbeeld.nl | voorbeeld.dmz | SAN | SSL-herversleuteling vereist | Nee |

| voorbeeld.nl | voorbeeld.dmz | SAN | SSL-passthrough vereist | Nee |