Om FIDO2-verificatie in te stellen in de Workspace ONE Access-service, moet u FIDO2-verificatie inschakelen, de FIDO2-instellingen configureren en FIDO2 inschakelen in de ingebouwde identiteitsprovider. Vervolgens configureert u toegangsbeleidsregels om te verifiëren met FIDO2.

FIDO2-verificatie is beschikbaar voor toegang tot webapps via de Workspace ONE Intelligent Hub-app en de Hub-webportal.

Voorwaarden

Systeemvereisten

| Browser | Besturingssysteem | Authenticatortype |

|---|---|---|

| Google Chrome 85 of hoger | MacOS 10.15.7 | TouchID Extern (Yubikey) |

| Windows 10 | Windows Hello Extern (Yubikey) |

|

| Safari 14.02 of hoger

Opmerking: Gebruikers kunnen hun FIDO2-authenticator momenteel niet registreren in de Safari-webbrowser vanwege een recente wijziging van Apple. Gebruikers kunnen een andere ondersteunde browser gebruiken om de FIDO2-authenticator voor de eerste keer te registreren. Nadat de authenticator is geregistreerd, kunnen gebruikers zich via Safari aanmelden bij de authenticator.

|

MacOS 10.15.7 | Extern (Yubikey) |

| Microsoft Edge Chromium 85 of hoger | Windows 10 | Windows Hello Extern (Yubikey) |

| Firefox 81 of hoger | Windows 10 | Extern (Yubikey) |

Procedure

- Selecteer FIDO2 op de pagina in de Workspace ONE Access-console.

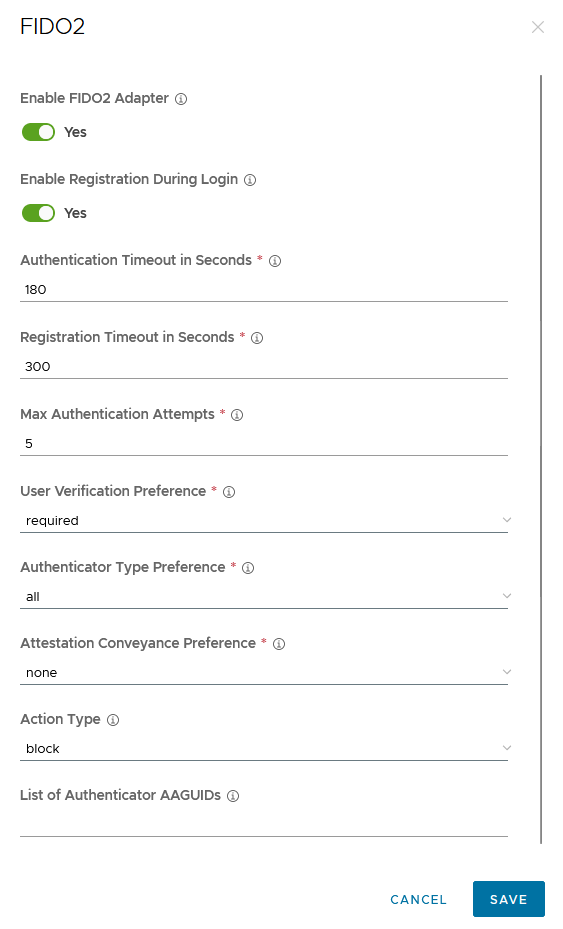

- Klik op CONFIGUREREN en configureer de FIDO2-instellingen.

Optie Beschrijving FIDO-adapter inschakelen Schakel FIDO2-verificatie in op de ingebouwde identiteitsprovider van de service. Registratie tijdens aanmelding inschakelen Standaard ingeschakeld. De eerste keer dat een gebruiker zich probeert aan te melden wanneer FIDO2-verificatie is ingeschakeld, wordt deze gevraagd om de FIDO2-authenticator te registreren. Als u de beveiligingssleutel rechtstreeks gaat instellen op de pagina in de Workspace ONE Access-console, kunt u deze instelling uitschakelen.

Maximum aantal verificatiepogingen Het aantal keren dat een gebruiker kan proberen te verifiëren voordat deze het bericht Toegang geweigerd ontvangt. Attestoverdrachtsvoorkeur De attestatiegegevens die worden geretourneerd van de authenticator, bevatten informatie die kan worden gebruikt om gebruikers te volgen. Met deze optie kan de Workspace ONE Access-server aangeven hoe belangrijk de attestatiegegevens voor de FIDO2-registratiegebeurtenis zijn.

- none. Deze waarde geeft aan dat de Relying Party geen interesse heeft in attestatie van de authenticator. Geen is de aanbevolen waarde die moet worden ingesteld.

- indirect. Deze waarde geeft aan dat de Relying Party de voorkeur geeft aan een attestatieoverdracht die verifieerbare attestatie-instructies aflevert, maar geeft de client de mogelijkheid om te bepalen hoe dergelijke attestatie-instructies moeten worden verkregen.

- direct. De standaardwaarde. Deze waarde geeft aan dat de Relying Party de attestatie-instructies wil ontvangen, zoals gegenereerd door de authenticator.

Opmerking: Als de voorkeur voor de attestatieoverdracht direct of indirect is, werkt de TouchID-authenticator niet.

Gebruikersverificatievoorkeur Configureer hoe de gebruikersverificatie moet worden afgehandeld. Required is de standaardwaarde. Deze optie biedt de hoogste beveiliging.

- discouraged. Deze waarde geeft aan dat de Relying Party niet wilt dat gebruikersverificatie wordt gebruikt tijdens de verificatie.

- preferred. Deze waarde geeft aan dat de Relying Party indien mogelijk voorkeur geeft aan gebruikersverificatie, maar dat de bewerking niet zal mislukken als de markering UV niet is ingesteld voor het antwoord.

- required. De standaardwaarde. Deze waarde geeft aan dat de Relying Party gebruikerverificatie vereist voor de bewerking en dat de bewerking mislukt als de markering UV niet is ingesteld voor het antwoord.

Verificatortypevoorkeur Selecteer cross-platform als beheerders gebruikers registreren. Selecteer platform als gebruikers apparaten registreren. Selecteer all om beide opties te gebruiken.

- platform. Authenticators die aan een apparaat zijn gekoppeld. Bijvoorbeeld een laptop met Windows Hello.

- cross-platform. Authenticators die verwijderbaar en platformoverschrijdend zijn. Bijvoorbeeld een YubiKey. Deze authenticators kunnen op meerdere apparaten worden gebruikt.

- all

Verificatietime-out in seconden Voer het aantal seconden in dat moet worden gewacht op een antwoord voordat de aanvraag verloopt. De aanbevolen tijd is 180 seconden (3 minuten). Actietype (optioneel) U kunt beperkingen voor gebruikers configureren om specifieke FIDO2-beveiligingssleutels op basis van hun AAGUID toe te staan of specifieke FIDO-beveiligingssleutels op basis van hun AAGUID te blokkeren.

Als u een actietype heeft geselecteerd, configureert u de Authenticatorlijst van AAGUID's die u wilt beheren.

Blokkeren is de aanbevolen waarde die moet worden ingesteld.

Authenticatorlijst van AAGUID's Vermeld de AAGUID voor de FIDO2-beveiligingssleutel van alle typen authenticators die u wilt toestaan of blokkeren.

Elke authenticator moet tijdens de registratie een AAGUID (Authenticator Attestation GUID) opgeven. Een AAGUID is een 128-bits id die het type aangeeft, bijvoorbeeld het merk en model van de authenticator.

De AAGUID wordt weergegeven als een tekenreeks, bijvoorbeeld

7a98c250-6808-11cf-b73b-00aa00b677a7, die uit 5 hexadecimale tekenreeksen bestaat, gescheiden door een streepje (-). - Klik op OPSLAAN.

- Klik op CONFIGUREREN en configureer de FIDO2-instellingen.

- Ga naar de pagina en selecteer de ingebouwde identiteitsprovider die u al heeft geconfigureerd.

- Selecteer in de sectie Verificatiemethoden de optie FIDO2.

- Klik op Opslaan.

Volgende stappen

Maak een FIDO2-registratiebeleidsregel en een FIDO2-verificatiebeleidsregel in Beleidsregels. Zie FIDO2-verificatiebeleidsregels maken in Workspace ONE Access (alleen cloud).