Om de verificatiemethode Mobiele SSO (voor Apple) in te stellen, configureert u de instellingen voor certificaatgebaseerde verificatie met Mobiele SSO (voor Apple) in de Workspace ONE Access-console en uploadt u het certificaat van de uitgever voor verificatie op basis van certificaten.

De verificatiemethode Mobiele Single Sign-On (voor Apple) voor Workspace ONE Access is een implementatie van de verificatiemethode met certificaten voor iOS-apparaten die worden beheerd met Workspace ONE UEM (MDM). Een certificaat wordt geïmplementeerd in het UEM-apparaatprofiel en wordt geïnstalleerd op het toestel wanneer het apparaat wordt ingeschreven voor apparaatbeheer. Wanneer gebruikers hun bedrijfsapps en -resources openen, wordt het certificaat automatisch weergegeven, zodat ze niet langer hun inloggegevens opnieuw hoeven in te voeren om applicaties op hun apparaat te openen.

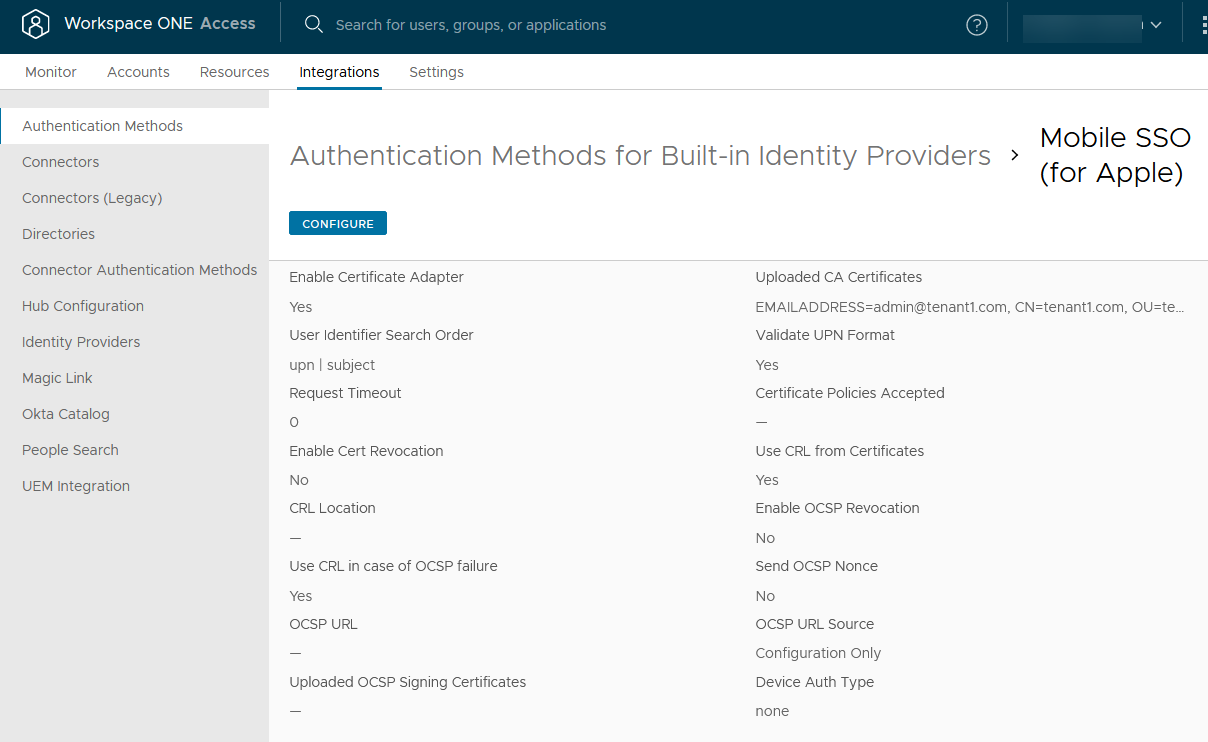

U configureert de cloudgebaseerde verificatiemethoden op de pagina Integraties > Verificatiemethoden in de Workspace ONE Access-console. Nadat de verificatiemethode is geconfigureerd, koppelt u de verificatiemethode aan een ingebouwde identiteitsprovider in Workspace ONE Access op de pagina Integraties > Identiteitsprovider en maakt u toegangsbeleidsregels om toe te passen op de verificatiemethode op de pagina Resources > Beleidsregels. In de Workspace ONE UEM-console configureert u het Apple-apparaatprofiel met de instelling Apple SSO-extensie en definieert u het type UEM-certificaat dat op Apple iOS-apparaten moet worden geïmplementeerd.

Zie verificatie VMware Workspace ONE Access Mobile SSO (voor Apple) implementeren voor Workspace ONE UEM Beheerde Apple Mobiele apparaten voor informatie over het installeren en configureren van alle onderdelen voor Mobiele SSO voor Apple verificatie.

Certificaatverificatie voor mobiele SSO (voor Apple) configureren

Vereisten

- Sla het uitgevercertificaat op dat u wilt uploaden voor verificatie mobiele SSO (voor Apple). Als u het Workspace ONE UEM-certificaat gebruikt, exporteert en bewaart u het rootcertificaat vanaf de pagina in de Workspace ONE UEM-console.

- (Optioneel) Lijst met object-id (OID) van geldige certificaatbeleidsregels voor certificaatverificatie.

- Voor intrekkingscontrole, de bestandslocatie van de CRL en de URL van de OCSP-server.

- (Optioneel) Bestandslocatie van handtekeningcertificaat van OCSP-antwoord.

- (Optioneel) Selecteer de biometrische verificatie die u wilt configureren.

- Ga in de Workspace ONE Access-console naar de pagina en selecteer Mobiele SSO (voor Apple).

- Klik op CONFIGUREREN en configureer de instellingen voor certificaatverificatie.

Optie Beschrijving Certificaatadapter inschakelen Schakel Ja in om certificaatverificatie in te schakelen. CA-certificaten op root- en gemiddeld niveau Geüploade CA-certificaten

Selecteer het rootcertificaat dat u heeft opgeslagen in de Workspace ONE UEM Console om het te uploaden. Het certificaatbestand dat is geüpload, wordt hier weergegeven.

Zoekvolgorde voor gebruikers-ID Selecteer de zoekvolgorde om te zoeken naar de gebruikers-id in het certificaat. Voor de verificatiemethode Mobiele SSO (voor Apple) moet de waarde van het id-kenmerk dezelfde waarde zijn in zowel Workspace ONE Access als in Workspace ONE UEM-services. Anders mislukt de SSO Apple.

- upn. De waarde UserPrincipalName van de alternatieve onderwerpnaam.

- email. Het e-mailadres van de alternatieve onderwerpnaam.

- subject. De UID-waarde van het onderwerp. Als de UID niet wordt gevonden in de onderwerp-DN, wordt de UID-waarde in het tekstvak CN gebruikt, als het tekstvak CN is geconfigureerd.

Opmerking:- Als een Workspace ONE UEM CA wordt gebruikt voor het genereren van een clientcertificaat, moet 'Zoekvolgorde voor gebruikers-ID' UPN | Onderwerp zijn.

- Als een zakelijke CA van derden wordt gebruikt, moet 'Zoekvolgorde van gebruikers-ID' UPN | E-mail | Onderwerp zijn en moet het certificaatsjabloon de onderwerpnaam CN={DeviceUid}:{EnrollmentUser} bevatten. Zorg ervoor dat de dubbelepunt (:) niet ontbreekt.

UPN-indeling valideren Schakel Ja in om de indeling van het tekstvak UserPrincipalName te valideren. Time-out voor aanvraag Voer het aantal seconden in dat moet worden gewacht op een antwoord. Als u nul (0) invoert, wacht het systeem oneindig op een antwoord. Certificaatbeleid geaccepteerd Maak een lijst met object-ID's die worden geaccepteerd in certificaatbeleidsextensies. Voer de object-ID-nummers (OID's) in voor het certificaatuitgiftebeleid. Klik op Toevoegen om aanvullende OID's toe te voegen.

Intrekken certificaat inschakelen Schakel Ja in om de certificaatintrekkingscontrole in te schakelen. Intrekkingscontrole voorkomt dat gebruikers waarvan de gebruikerscertificaten zijn ingetrokken, verificatie kunnen uitvoeren.

CRL van certificaten gebruiken Schakel Ja in om de certificaatintrekkingslijst (certificate revocation list, CRL) te gebruiken die is gepubliceerd door de certificaatautoriteit die de certificaten heeft uitgegeven, om de status van een certificaat, ingetrokken of niet-ingetrokken, te valideren. CRL-locatie Voer het serverbestandspad of het lokale bestandspad in waarvan de certificaatintrekkingslijst moet worden opgehaald. Intrekken OCSP inschakelen Schakel Ja in om het certificaatvalidatieprotocol (Online Certificate Status Protocol, OCSP) te gebruiken om de intrekkingsstatus van een certificaat in te stellen. CRL gebruiken bij OCSP-fout Als u zowel CRL als OCSP instelt, kunt u deze schakelaar inschakelen om terug te vallen en CRL te gebruiken als de OCSP-controleoptie niet beschikbaar is. OCSP Nonce verzenden Schakel deze schakelaar in als u wilt dat de unieke ID van de OCSP-aanvraag in het antwoord wordt verzonden. OCSP-URL Als u OCSP-intrekking inschakelt, voert u het OCSP-serveradres voor intrekkingscontrole in. OCSP-URL-bron Selecteer de bron die moet worden gebruikt voor de intrekkingscontrole. - Selecteer Alleen configuratie om een certificaatintrekkingscontrole uit te voeren met behulp van de OCSP-URL die is opgegeven in het tekstvak OCSP-URL om de hele certificaatketen te valideren.

- Selecteer Alleen certificaat (vereist) om een certificaatintrekkingscontrole uit te voeren met behulp van de OCSP-URL die bestaat in de Authority Information Access-extensie (AIA) van elk certificaat in de keten. Op elk certificaat in de keten moet de OCSP-URL zijn gedefinieerd, anders mislukt de controle van certificaatintrekking.

- Selecteer Alleen certificaat (optioneel) om alleen een certificaatintrekkingscontrole uit te voeren met behulp van de OCSP-URL die in de AIA-extensie van het certificaat bestaat. Controleer de intrekking niet als de OCSP-URL niet in de AIA-extensie van het certificaat bestaat.

- Selecteer Certificaat met terugval naar configuratie om een certificaatintrekkingscontrole uit te voeren met behulp van de OCSP-URL die uit de AIA-extensie van elk certificaat in de keten is geëxtraheerd, wanneer de OCSP-URL beschikbaar is.

Als de OCSP-URL niet de AIA-extensie bevat, is het alternatief om de intrekking te controleren met behulp van de OCSP-URL die is geconfigureerd in het tekstvak OCSP-URL. Het tekstvak OCSP-URL moet worden geconfigureerd met het OCSP-serveradres.

Ondertekeningscertificaten van OCSP-responder OCSP-ondertekeningscertificaten geüpload

Selecteer de bestanden voor OCSP-responder ondertekeningscertificaten die u wilt uploaden. Hier worden de geüploade bestanden voor OCSP-responder ondertekeningscertificaten weergegeven.

Type apparaatverificatie Mobiele SSO (voor Apple) ondersteunt het vereisen dat de gebruiker zich met het apparaat verifieert met behulp van een biometrisch mechanisme (FaceID of TouchID) of een toegangscode voordat het certificaat op het apparaat wordt gebruikt voor de verificatie met Workspace ONE Access. Als gebruikers moeten verifiëren met een biometrische of biometrische toegangscode als back-up, selecteert u de juiste optie. Anders selecteert u GEEN. - Klik op OPSLAAN.

De configuratie-instellingen worden weergegeven op de pagina met verificatiemethoden voor mobiele SSO (voor Apple).

Wat nu te doen

Koppel de verificatiemethode Mobiele SSO (voor Apple) in de ingebouwde identiteitsprovider.

Configureer de standaard toegangsbeleidsregel voor Mobiele SSO (voor Apple).