Wanneer de Workspace ONE UEM Console en de Workspace ONE Access-console zijn geconfigureerd voor de verificatiemethode Mobiele SSO voor Android, hebt u de netwerkverkeersregels zodanig geconfigureerd dat de mobiele VMware Tunnel-app verkeer naar 5262 leidt. Wanneer gebruikers hun Android-apparaten gebruiken om een SAML-app te starten waarvoor Single Sign-On is vereist, onderschept de tunnelapp de aanvraag en wordt op basis van de verkeersregels voor apparaten, een proxytunnel naar poort 5262 van de certificaatproxy tot stand gebracht.

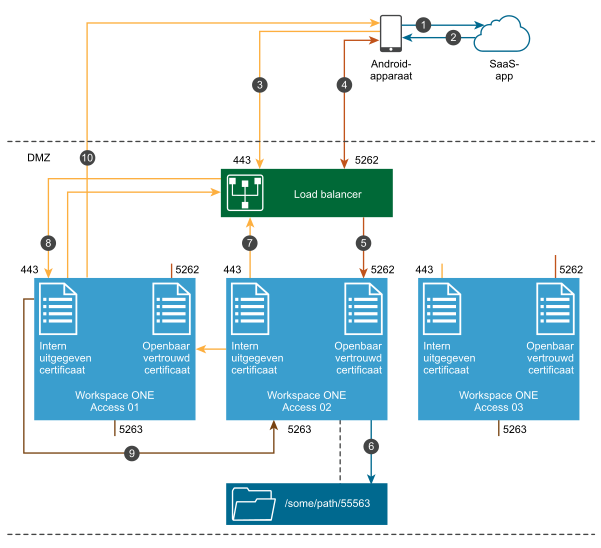

In het volgende diagram ziet u het goedkeuringsproces voor verificatie wanneer certificaatproxyservice met zowel poort 5262 als poort 5263 is geconfigureerd.

Het verificatieproces met zowel poort 5262 als poort 5263 geconfigureerd voor certificaatproxy.

- Gebruiker start een SAML-app op een mobiel Android-apparaat.

- De SAML-app vraagt om verificatie.

- Identity Manager-verificatie op poort 443 is vereist voor aanmelding bij de app.

- De regels voor netwerkverkeer zijn zodanig geconfigureerd dat de VMware Tunnel-app verkeer naar 5262 leidt. De Tunnel-app onderschept de aanvraag en heeft op basis van de verkeersregels voor apparaten, een proxytunnel naar poort 5262 van de certificaatproxy tot stand gebracht.

- De load balancer is geconfigureerd met SSL-passthrough op poort 5262 en de load balancer gaat via de aanvraag naar poort 5262 van de certificaatproxy op een van de knooppunten in het cluster.

- De certificaatproxyservice ontvangt de aanvraag, extraheert het gebruikerscertificaat en slaat het als lokaal bestand op met het bronpoortnummer van de aanvraag, bijvoorbeeld poort 55563, als referentiesleutel.

- De certificaatproxyservice stuurt de aanvraag door naar Workspace ONE Access voor verificatie op poort 443 op de load balancer. Het IP-adres van het verzendknooppunt, knooppunt 2 in dit voorbeeld, wordt opgenomen in de X-Forwarded-For-header en het poortnummer van de oorspronkelijke aanvraag (poort 55563) wordt opgenomen in de RemotePort-header.

- De load balancer stuurt een aanvraag naar poort 443 op een van de knooppunten op basis van regels voor de load balancer, knooppunt 1 in dit voorbeeld. Deze aanvraag bevat de X-Forwarded-For- en RemotePort-headers.

- Poort 443 van de Horizon-service op knooppunt 1 communiceert met de certificaatproxyservice op poort 5263 van knooppunt 2, waardoor de service naar /onbepaald/pad/55563 wordt geleid om het gebruikerscertificaat op te halen en de verificatie uit te voeren.

- Het certificaat wordt opgehaald en de gebruiker wordt geverifieerd.