Om uw infrastructuurassets met SaltStack SecOps Compliance te beveiligen, moet u beginnen met het definiëren van beleidsregels.

SaltStack SecOps Compliance biedt verschillende benchmarks uit de sector waaruit u kunt kiezen, inclusief controles voor het Center for Internet Security (CIS) en meer. Elke benchmark bevat een verzameling beveiligingscontroles. U kunt ervoor kiezen om alle beschikbare controles voor een bepaalde benchmark toe te passen of u kunt slechts een subset met beschikbare controles gebruiken. Het gebruik van een subset controles is handig voor het aanpassen van SaltStack SecOps Compliance voor uw unieke infrastructuurbehoeften, bijvoorbeeld als het corrigeren van een bepaalde controle risico inhoudt voor het verbreken van een bekende afhankelijkheid.

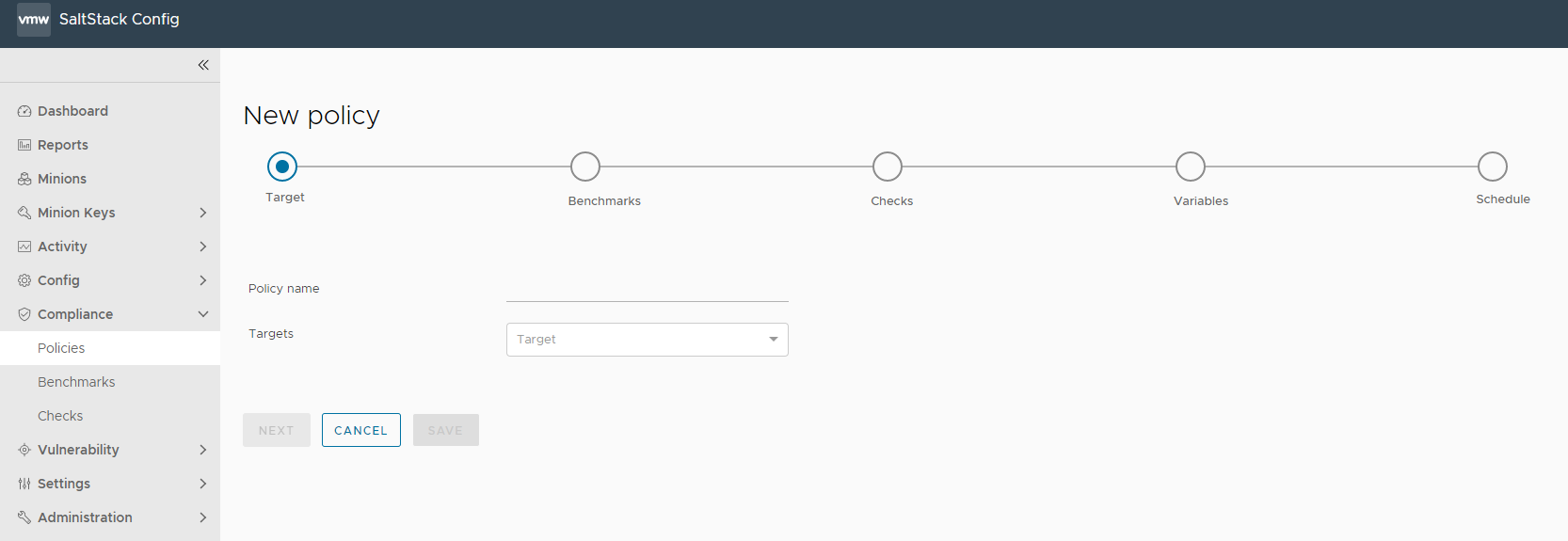

Wanneer u uw beleid maakt, moet u een doel selecteren waarop u het beleid wilt toepassen, samen met welke benchmarks en controles moeten worden uitgevoerd op uw systeem.

Zie vRealize Automation SaltStack Config SecOps om direct verbinding te maken met de SDK.

Doel

Een doel is de groep minions, verspreid over een of meer Salt-masters, waarop het Salt-commando van een opdracht van toepassing is. Een Salt-master wordt beheerd zoals een minion en kan een doel zijn als deze de minionservice uitvoert. Wanneer u een beleid maakt en een doel selecteert, definieert u de knooppunten waarop de beveiligingscontroles worden uitgevoerd. U kunt een bestaand doel kiezen of een nieuw doel maken.

Benchmarks

SaltStack SecOps Compliance vereenvoudigt het definiëren van uw beveiligingsbeleid door beveiligingscontroles per benchmark te groeperen.

Benchmarks zijn een categorie van beveiligingscontroles. SaltStack SecOps Compliance-benchmarks worden gedefinieerd door algemeen geaccepteerde experts, terwijl aangepaste benchmarks volgens de standaarden van uw organisatie worden gedefinieerd. U kunt benchmarks gebruiken om een reeks verschillende beleidsregels te maken die zijn geoptimaliseerd voor verschillende groepen knooppunten. U kunt bijvoorbeeld een Oracle Linux-beleid maken dat CIS-controles toepast op uw Oracle Linux-minions en een Windows-beleid dat CIS-controles toepast op uw Windows-minions. Zie Aangepaste beleidsonderdelen maken voor meer informatie over het maken van aangepaste inhoud.

) verdeeld over drie verschillende benchmarks:

) verdeeld over drie verschillende benchmarks:

- Inhoud van domeinmaster

- Inhoud van lid

- Inhoud van domeinmaster en lid

Controles

, en niet met een schildpictogram voor ingebouwde controles

, en niet met een schildpictogram voor ingebouwde controles

. Zie

Aangepaste beleidsonderdelen maken voor meer informatie over het maken van aangepaste inhoud. Elke controle heeft meerdere informatievelden.

. Zie

Aangepaste beleidsonderdelen maken voor meer informatie over het maken van aangepaste inhoud. Elke controle heeft meerdere informatievelden.

| Informatieveld | Beschrijving |

|---|---|

| Beschrijving | Beschrijving van de controle. |

| Actie | Beschrijving van de actie die wordt uitgevoerd tijdens de correctie. |

| Verbreken (Break) | Wordt alleen gebruikt voor interne tests. Neem contact op met uw beheerder voor meer informatie. |

| Algemene beschrijving | Gedetailleerde beschrijving van de controle. |

| Osfinger | Lijst met osfinger-waarden waarvoor de controle is geïmplementeerd. Osfinger vindt u in grainitems voor elke minion om de besturingssysteem- en hoofdreleaseversie van de minion te identificeren. Er worden grains verzameld voor het besturingssysteem, de domeinnaam, het IP-adres, de kernel, het type besturingssysteem, het geheugen en andere systeemeigenschappen. |

| Profiel | Lijst met configuratieprofielen voor verschillende benchmarks. |

| Reden (Rationale) | Beschrijving van de bedoeling voor het implementeren van de controle. |

| Verwijzingen (Refs) | Kruisverwijzingen over conformiteit tussen benchmarks. |

| Corrigeren (Remediate) | Waarden die aangeven of SaltStack SecOps Compliance niet-conforme knooppunten kan corrigeren, omdat niet alle controles specifieke, uitvoerbare correctiestappen omvatten. |

| Correcties | Beschrijving van de manier waarop niet-conforme systemen worden gecorrigeerd, indien van toepassing. |

| Score (Scored) | Waarde van score voor CIS-benchmark. Aanbevelingen voor score zijn van invloed op de benchmarkscore van het doel, terwijl aanbevelingen die geen score hebben gekregen geen invloed hebben op de score. Waar (true) geeft aan dat een score is ontvangen en onwaar (false) geeft aan dat er geen score is. |

| Statusbestand (State file) | Kopie van de Salt-status die wordt toegepast om de controle uit te voeren en, indien van toepassing, de daaropvolgende correctie. |

| Variabelen | Variabelen in SaltStack SecOps Compliance die worden gebruikt om waarden door te geven aan de Salt-statussen voor de beveiligingscontroles. Voor de beste resultaten gebruikt u de standaardwaarden. Zie Hoe gebruik ik Salt-statussen voor meer informatie. |

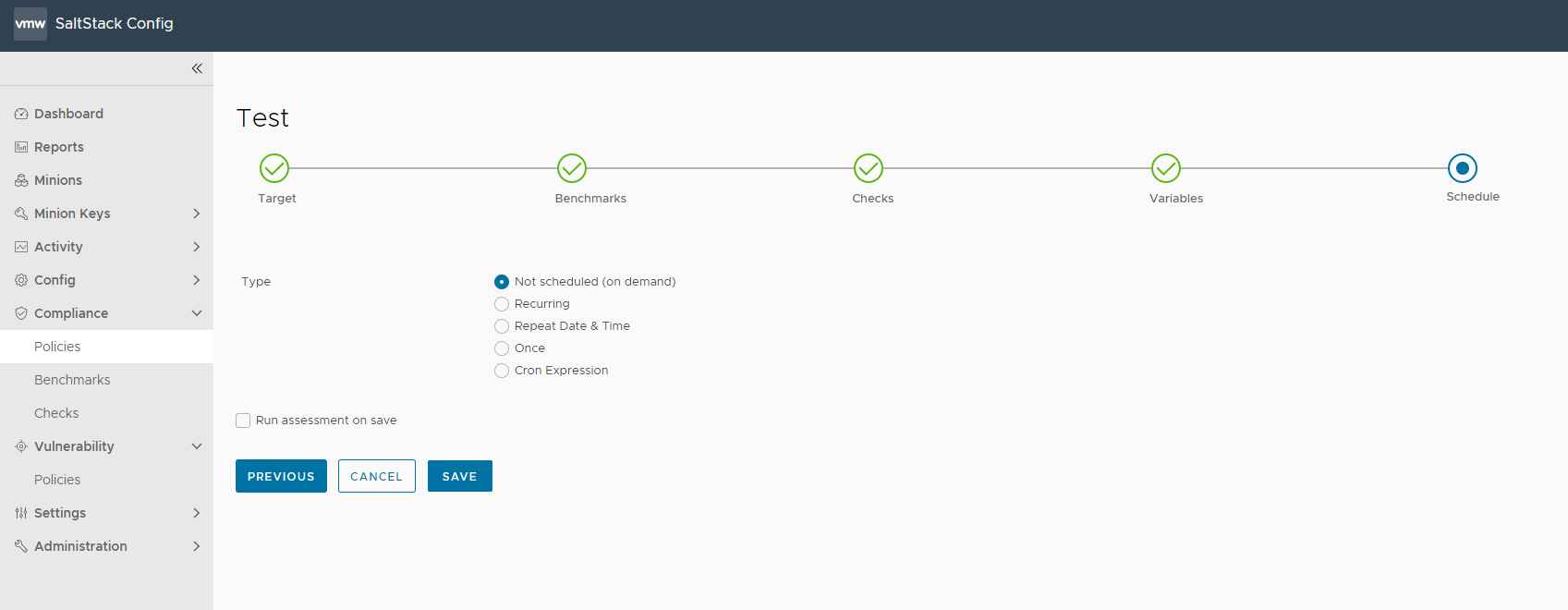

| Planningen (Schedules) | Selecteer de frequentie voor de planning uit Terugkerend, Herhaaldatum en -tijd, Eén keer of Cron-expressie. Er zijn aanvullende opties beschikbaar, afhankelijk van de geplande activiteit en de frequentie van de planning die u kiest.

Opmerking: In de editor Planning (Schedule) zijn de termen opdracht en beoordeling inwisselbaar. Wanneer u een planning voor het beleid definieert, plant u alleen de beoordeling en niet de correctie.

Opmerking: Wanneer u een beoordelingsplanning definieert, kunt u kiezen uit de optie

Niet gepland (op aanvraag). Als u deze optie selecteert, kiest u ervoor om een eenmalige beoordeling uit te voeren en wordt er geen planning gedefinieerd.

|

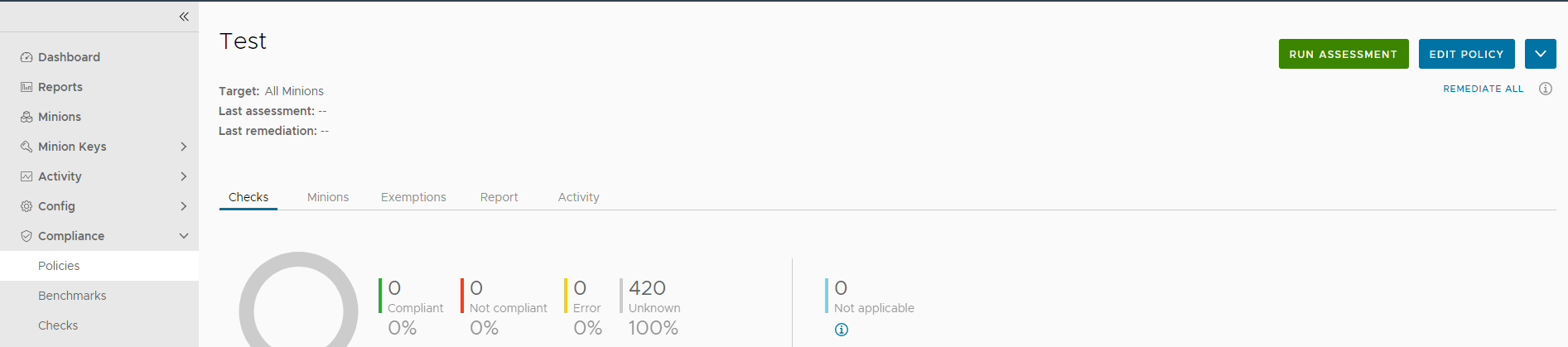

Procedure

resultaten

Het conformiteitsbeleid wordt opgeslagen en gebruikt om een beoordeling uit te voeren. U kunt het beleid bewerken door het beleid te selecteren op de startpagina, en op Beleid bewerken te klikken.