In vRealize Automation kunnen cloudbeheerders de netwerkresources bekijken en bewerken waarvan de gegevens zijn verzameld uit de cloudaccounts en integraties die zijn toegewezen aan uw project.

Nadat u een cloudaccount hebt toegevoegd aan uw Cloud Assembly-infrastructuur, bijvoorbeeld door gebruik te maken van de menuopties , worden gegevens van de netwerk- en beveiligingsinformatie van het cloudaccount ontdekt door gegevensverzameling. Deze informatie is dan beschikbaar voor gebruik in netwerken, netwerkprofielen en andere definities.

Netwerken zijn de IP-specifieke onderdelen van een beschikbaar netwerkdomein of beschikbare transportzone. Als u een Amazon Web Services- of Microsoft Azure-gebruiker bent, beschouwt u netwerken als subnetten.

U kunt informatie over de netwerken in uw project weergeven met behulp van de pagina .

- Netwerken en load balancers die extern in het netwerkdomein van uw cloudaccount zijn gedefinieerd, bijvoorbeeld in vCenter, NSX-T of Amazon Web Services.

- Netwerken en load balancers die door de cloudbeheerder zijn geïmplementeerd.

- IP-bereiken en andere netwerkkenmerken die door uw cloudbeheerder zijn gedefinieerd of gewijzigd.

- Externe IP-bereiken van de IPAM-provider voor een bepaalde adresruimte in een externe IPAM-integratie van een provider.

Voor meer informatie over netwerken verwijzen we u naar de volgende informatie, wegwijzerhulp voor verschillende instellingen op de pagina Netwerken en Meer informatie over netwerkprofielen in vRealize Automation.

Netwerken

vSphere-netwerken, normale NSX-netwerken en algemene (federatieve) NSX-netwerken worden ondersteund.

U kunt netwerken en hun kenmerken weergeven en bewerken, bijvoorbeeld om tags toe te voegen of ondersteuning voor openbare IP-toegang te verwijderen. U kunt ook netwerkinstellingen beheren, zoals DNS, CIDR, gateway en tagwaarden. U kunt ook nieuwe IP-bereiken definiëren en bestaande IP-bereiken in een netwerk beheren.

Voor bestaande netwerken kunt u het IP-bereik en de taginstellingen wijzigen door het selectievakje van het netwerk in te schakelen en IP-bereiken beheren of Tags te selecteren. Anders kunt u het netwerk zelf selecteren om de informatie te bewerken.

Tags bieden een manier om geschikte netwerken, en optioneel ook netwerkprofielen, af te stemmen op netwerkonderdelen in cloudsjablonen. Netwerktags worden op elke instantie van dat netwerk toegepast, ongeacht de netwerkprofielen waarin het netwerk zich bevindt. Van netwerken kan een instantie worden gemaakt in een onbeperkt aantal netwerkprofielen. Ongeacht de locatie van het netwerkprofiel is er een netwerktag gekoppeld aan dat netwerk waar het netwerk ook wordt gebruikt. Het afstemmen van netwerktags vindt plaats met andere onderdelen in de cloudsjabloon nadat de cloudsjabloon is afgestemd op een of meer netwerkprofielen.

Machinetags worden in de cloudsjabloon gedefinieerd en zijn van toepassing op de machine als deze wordt geïmplementeerd op een vCenter. Machines die zijn verbonden met een NSX-T lokale of algemene manager, worden ook getagd in de cloudsjabloon. Houd er rekening mee dat machinetags anders zijn dan machine-NIC-tagging (netwerkinterface).

- Algemene (federatieve) NSX-netwerken gebruiken

NSX-T algemene netwerken zijn netwerken die worden gedefinieerd door de NSX-T algemene manager en die van toepassing zijn op een of meer NSX-T lokale managers. Voor algemene netwerken kunt u gebruikmaken van bestaande en openbare netwerken voor de NSX-T-cloudaccounts van algemene beheerders en lokale beheerders en de vCenter-cloudaccounts die zijn gekoppeld aan de lokale beheerders. De weergave van lokale beheerders van uitgerekte netwerken wordt gedefinieerd in een transportzone. Een transportzone is een constructie voor lokale NSX-T-beheerders die de reikwijdte bepaalt van NSX-T-netwerken voor vCenter Server-hosts en -clusters.

Cloud Assembly maakt een inventarisatie of gegevensverzameling van bestaande en openbare netwerken. U kunt een algemeen netwerk maken door een bestaand of openbaar netwerk toe te voegen aan een algemene NSX-T-beheerder. Het algemene netwerk kan vervolgens worden gebruikt door alle bijbehorende lokale beheerders. Algemene netwerken kunnen zich richten op een specifieke lokale beheerder, alle bijbehorende lokale beheerders of een subset daarvan.

Om een machine in te richten voor een algemeen netwerk maakt u gebruik van een statische IP-toewijzing. DHCP wordt niet ondersteund.

U kunt de volgende typen algemene netwerken maken voor een algemene beheerder:- Overlay: een overlaynetwerk is gekoppeld aan een lokale beheerder van laag-0/laag-1 en bestrijkt automatisch alle sites die zijn verbonden met de lokale beheerder van laag-0/laag-1. Voor elke lokale beheerder wordt de standaardtransportzone van de overlay gebruikt.

- VLAN: een VLAN-netwerk is van toepassing op één lokale beheerder waarbij de transportzone handmatig kan worden geselecteerd.

Algemene netwerken worden weergegeven op de pagina met alle cloudaccounts waarop ze van toepassing zijn.

De volgende bewerkingen voor dag 2 worden ondersteund voor algemene netwerken:- Een algemeen netwerk in een cloudsjabloondefinitie omzetten naar een lokaal netwerk en omgekeerd.

- Uit- en inschalen van machines in algemene netwerken.

Zie Meer informatie over netwerkresources in vRealize Automation-cloudsjablonen voor meer informatie over het gebruik van algemene netwerken in cloudsjablonen.

- VLAN-segmenten in niet-federatieve NSX-netwerken gebruiken

U kunt NSX-T VLAN-segmenten inrichten door een of meer VLAN-id's op te geven in een NSX-privénetwerktype. Gebruik deze methode bijvoorbeeld wanneer het algemene ontwerp verhindert dat overlaynetwerken worden ingericht op NSX-T. Voor deze optie moet u een VLAN-transportzone in een ondersteunend netwerkprofiel selecteren.

Wanneer u niet-federatieve netwerken gebruikt, kunt u VLAN-privésegmenten van NSX op aanvraag inrichten wanneer de netwerksegmenten worden gebruikt met een beleids-API-type van NSX-T-cloudaccount. VLAN-segmenten zijn niet verbonden met een tier 1-router, dus alleen privénetwerken ondersteunen de VLAN-segmentspecificatie. Nadat VLAN-segmenten zijn gemaakt, kunnen VLAN-segmenten die door vRealize Automation worden ingericht, ook worden gebruikt als bestaande netwerken in andere VMware Cloud Templates.

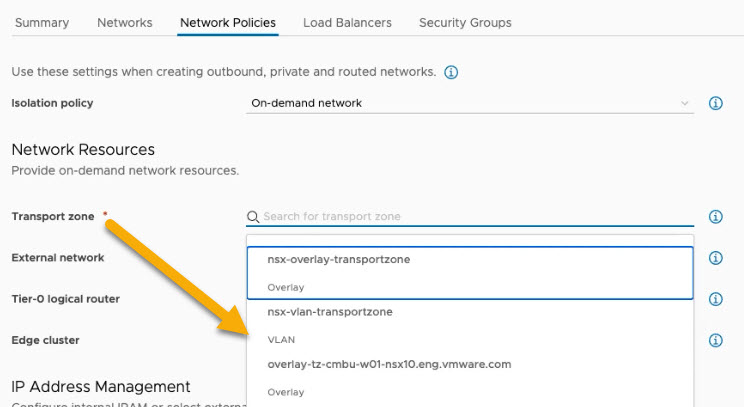

Als u VLAN-segmenten wilt gebruiken, moet u eerst het beoogde netwerkprofiel configureren om subnetisolatie voor het netwerk op aanvraag mogelijk te maken. U moet een VLAN-transportzone in het netwerkprofiel opgeven. Als u een overlaytransportzone opgeeft, kan het netwerkprofiel niet worden gebruikt voor VLAN-specificaties. Hieronder wordt een voorbeeld van de selectie van de VLAN-transportzone in een netwerkprofiel weergegeven. Zie Meer informatie over netwerkprofielen in vRealize Automation voor gerelateerde informatie over het configureren van netwerkprofielen.

U geeft een of meer VLAN-segmenten, of arrays van VLAN-id's, op door de eigenschap

vlanIdste gebruiken in het onderdeelCloud.NSX.Networkin de VMware-cloudsjabloon-YAML. Als u meerderevlanIds-waarden in het onderdeelCloud.NSX.Networkvan het privénetwerk wilt opgeven, gebruikt u voor elke waarde een afzonderlijke rij-invoer. Voor de vRealize Automation API moet u meerdere VLAN-waarden opgeven in een door komma's gescheiden lijst, maar het gebruik van die indeling in de cloudsjabloon-YAML wordt niet ondersteund. Het ondersteunde VLAN-waardenbereik ligt tussen 0 en 4094. Zie Netwerken, beveiligingsgroepen en load balancers in vRealize Automation voor voorbeelden van YAML-code voor een cloudsjabloon.

IP-bereiken

Gebruik een IP-bereik om het begin- en eind-IP-adres van een bepaald netwerk in uw organisatie te definiëren of te wijzigen. U kunt IP-bereiken weergeven en beheren voor vermelde netwerken. Als het netwerk wordt beheerd door een externe IPAM-provider, kunt u IP-bereiken in verband met het bijbehorende IPAM-integratiepunt beheren.

Klik op Nieuw IP-bereik om een extra IP-bereik toe te voegen aan het netwerk. U kunt een intern IP-bereik opgeven, of als er een geldige IPAM-integratie beschikbaar is, kunt u een extern IP-bereik opgeven.

U kunt de standaardgateway niet opnemen in een IP-bereik. Het IP-bereik van het subnet kan de waarde van de subnetgateway niet bevatten.

Als u een externe IPAM-integratie voor een bepaalde IPAM-provider gebruikt, kunt u het externe IP-bereik gebruiken om een IP-bereik te selecteren uit een beschikbaar extern IPAM-integratiepunt. Dit proces wordt beschreven in de context van een algemene externe IPAM-integratiewerkstroom op Configureer een netwerk en netwerkprofiel voor het gebruik van externe IPAM voor een bestaand netwerk in vRealize Automation.

Met vRealize Automation kunt u een IP-adresbereik toepassen en beheren in meerdere vSphere- en NSX-netwerken. Ondersteuning voor gedeelde IP-bereiken wordt geboden voor zowel interne als externe IPAM. U kunt één IP-bereik instellen op een uitgerekt NSX-netwerk zodat machines in dat netwerk IP-adressen kunnen gebruiken die vanuit dat ene IP-bereik zijn toegewezen, zelfs als ze in verschillende vCenters zijn geïmplementeerd.

IP-adressen

U kunt de IP-adressen zien die momenteel door uw organisatie worden gebruikt en hun status weergeven, bijvoorbeeld available of allocated. De IP-adressen die worden weergegeven, zijn ofwel IP-adressen die intern worden beheerd door vRealize Automation of IP-adressen die zijn toegewezen voor implementaties die een externe IPAM-providerintegratie bevatten. Externe IPAM-providers beheren hun eigen toewijzing van IP-adressen.

Als het netwerk intern wordt beheerd door vRealize Automation en niet door een externe IPAM-provider, kunt u ook IP-adressen vrijgeven.

- Tijdens de time-outperiode voor vrijgave worden relevante IP-adressen weergegeven als vrijgegeven. Wanneer de time-outperiode voor de vrijgave is verstreken, worden deze IP-adressen weergegeven als beschikbaar.

- Het systeem controleert elke vijf minuten op nieuw vrijgegeven IP-adressen. Dus afhankelijk van wanneer de laatste controle is uitgevoerd, kan het zelfs bij een time-outwaarde van één minuut, één tot zes minuten duren voordat de vrijgegeven IP-adressen beschikbaar zijn. Het interval voor controle van vijf minuten is van toepassing op alle waarden die groter zijn dan nul.

- Als u de time-outwaarde voor vrijgave instelt op 0, worden IP-adressen onmiddellijk vrijgegeven en dus onmiddellijk beschikbaar.

- De time-outwaarde voor vrijgave is van toepassing op alle cloudaccounts in de organisatie.

vSphere-netwerken bijwerken na NSX-migratie naar C-VDS

Zie Netwerkresources in vRealize Automation bijwerken na migratie van N-VDS naar C-VDS in NSX-T voor informatie over het bijwerken van vSphere-netwerken in vRealize Automation na de NSX-T-migratie van N-VDS naar C-VDS.

Load balancers

U kunt informatie over beschikbare load balancers voor het account en regiocloudaccounts in uw organisatie beheren. U kunt de geconfigureerde instellingen voor elke beschikbare load balancer openen en weergeven. U kunt ook tags voor een load balancer toevoegen en verwijderen.

Zie Meer informatie over load-balancerresources in vRealize Automation-cloudsjablonen voor meer informatie over het gebruik van load balancers in cloudsjablonen.

Netwerkdomeinen

De lijst met netwerkdomeinen bevat gerelateerde en niet-overlappende netwerken.