Esta secção aborda a utilização das restrições do cabeçalho SaaS no Cloud Web Security para restringir o acesso do inquilino a aplicações SaaS (software como serviço) especificadas, como o Office 365 e o G Suite, e inclui uma visão geral, o fluxo de trabalho para configurar uma regra de restrição do cabeçalho SaaS e recursos adicionais sobre este tópico.

Visão geral

Tradicionalmente, as empresas restringem os nomes de domínio ou os endereços IP quando pretendem gerir o acesso. Num mundo em que as aplicações SaaS (software como serviço) são alojadas em clouds públicas e executadas em nomes de domínio partilhados, esta abordagem não funciona. Por exemplo, se uma empresa utilizasse o Office 365, estaria a trabalhar com nomes de domínio como outlook.office.com e login.microsoftonline.com. No exemplo da Microsoft, bloquear estes endereços impediria totalmente que os utilizadores acedessem ao Outlook na Web, em vez de os restringir apenas a identidades e recursos aprovados.

A solução para este problema consiste em restringir o acesso do inquilino e o Cloud Web Security fá-lo mediante a utilização da funcionalidade Restrição do cabeçalho SaaS (SaaS Header Restriction). Esta funcionalidade permite que os administradores apliquem políticas de restrição de inquilinos em serviços SaaS como o Office 365 e o G Suite. Por exemplo, pode permitir o acesso à conta empresarial do Office 365 para todos os funcionários, mas proibi-los de aceder a contas pessoais. Estas restrições são permitidas por meio da inserção de cabeçalhos HTTP que especificam os inquilinos permitidos.

Configurar uma restrição do cabeçalho SaaS

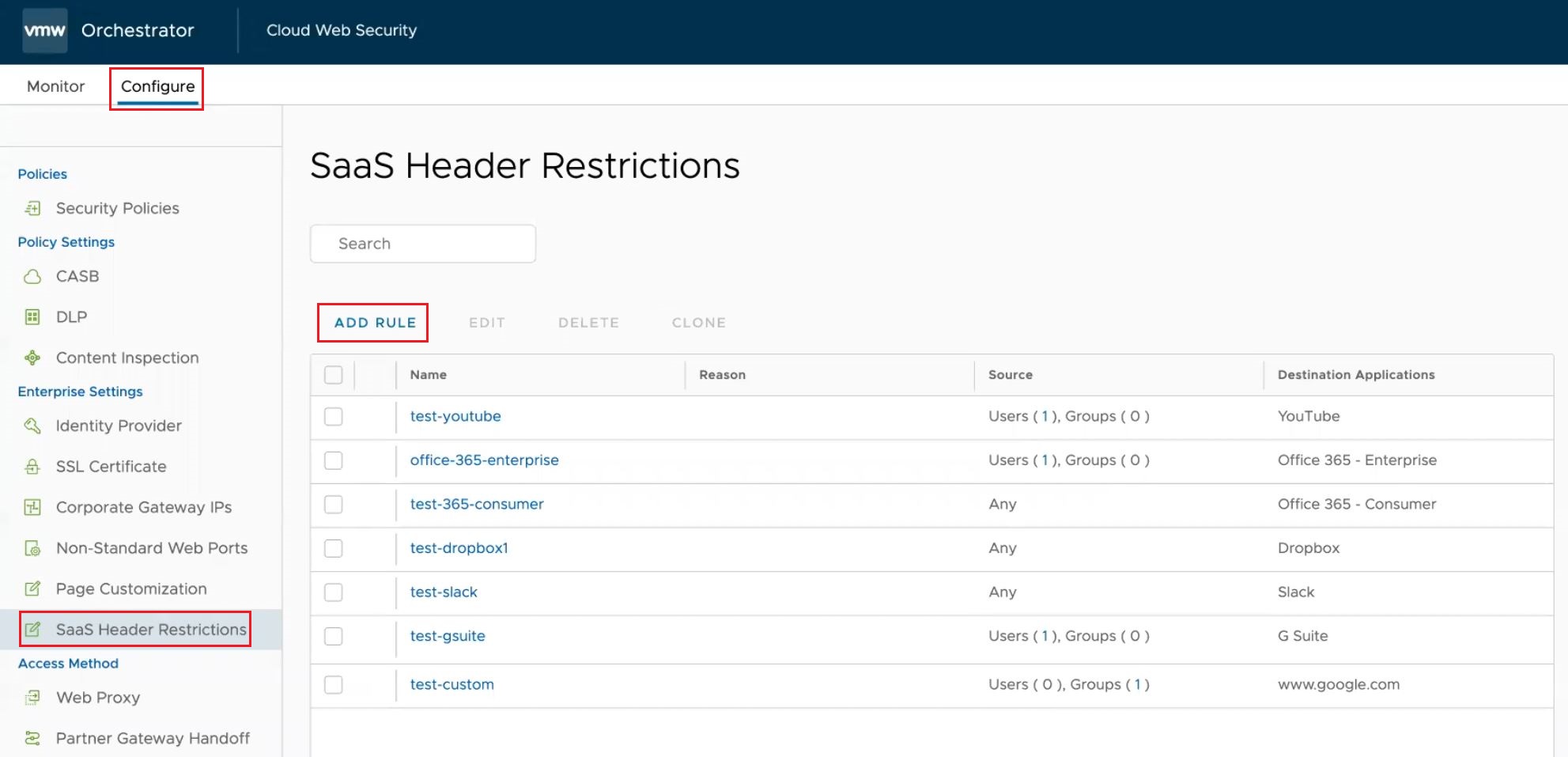

- Navegue para .

- No ecrã Restrições do cabeçalho SaaS (SaaS Header Restrictions), clique em + ADICIONAR REGRA (ADD RULE) para configurar uma regra de restrição do cabeçalho SaaS.

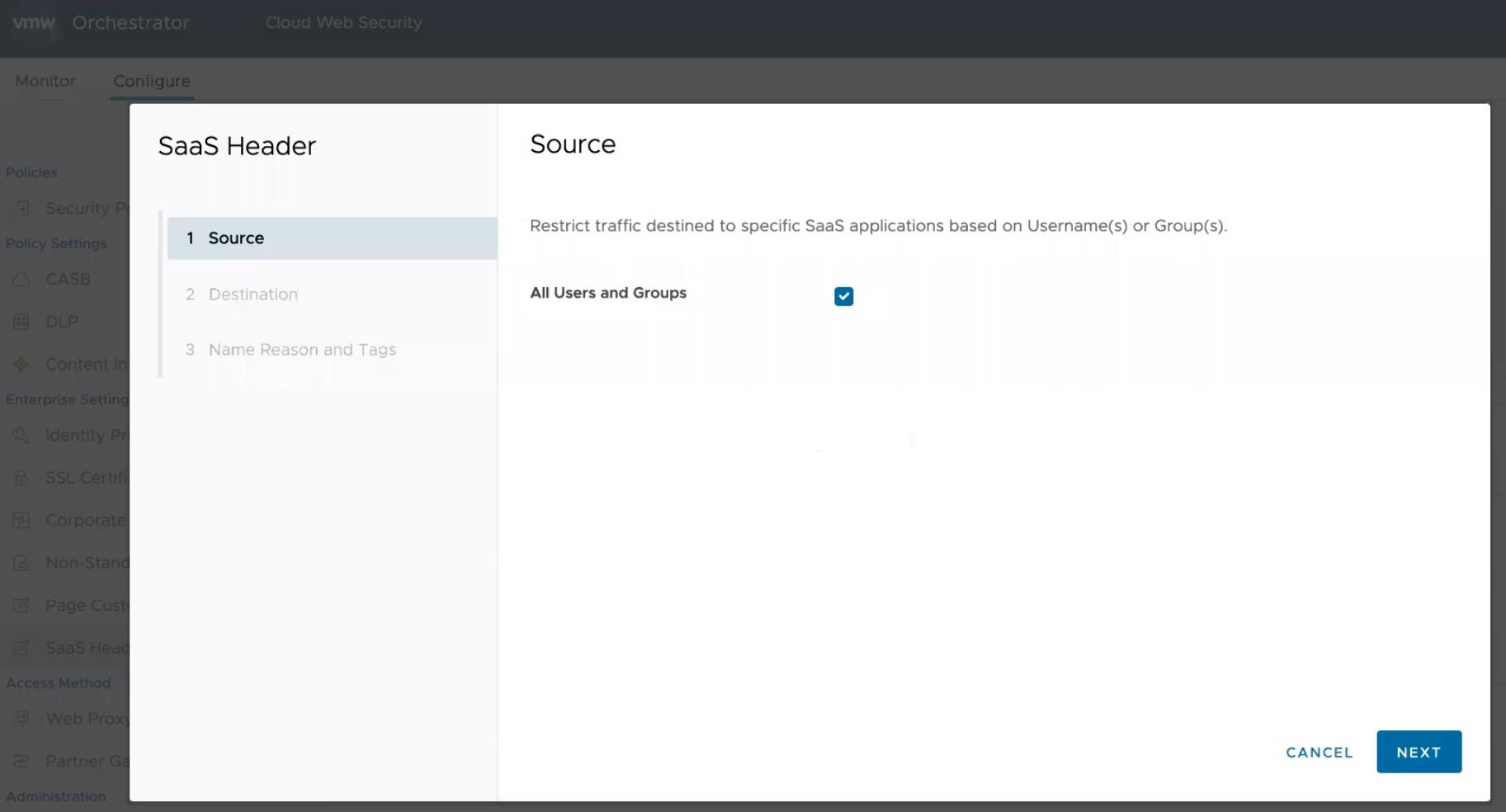

É apresentado o ecrã .

- No ecrã Origem (Source), escolha Todos os utilizadores e grupos (All Users and Groups) para que a regra do cabeçalho SaaS seja a aplicada a todos os funcionários da empresa. Por predefinição, esta opção está marcada. Desmarque esta opção e escolha Especificar utilizador(es) [Specify User(s]) e Especificar grupo(s) [Specify Group(s)] para especificar um ou mais utilizadores e/ou grupos aos quais a regra será aplicável.

Clique em Seguinte (Next) para ver o ecrã Destino (Destination).

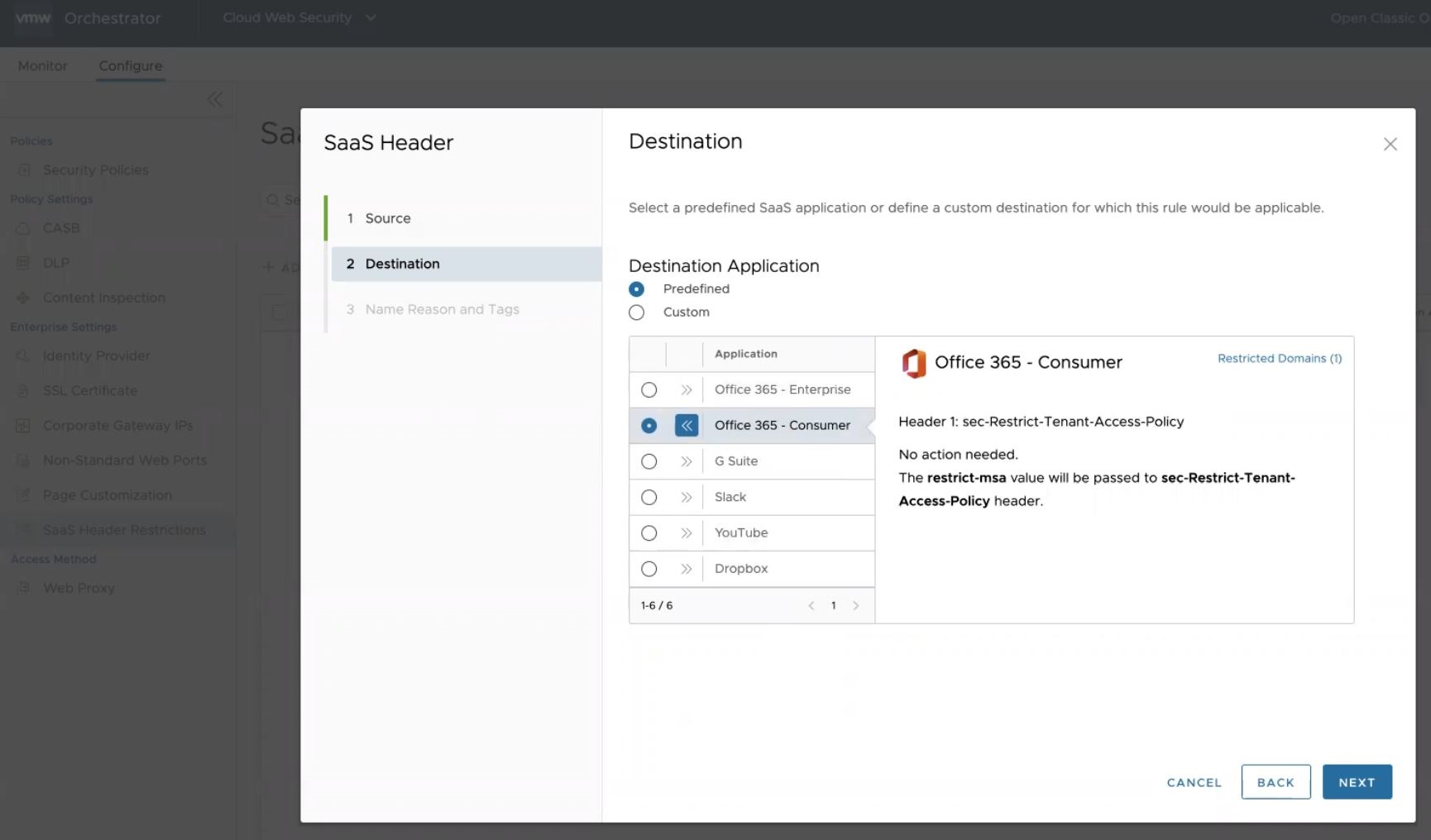

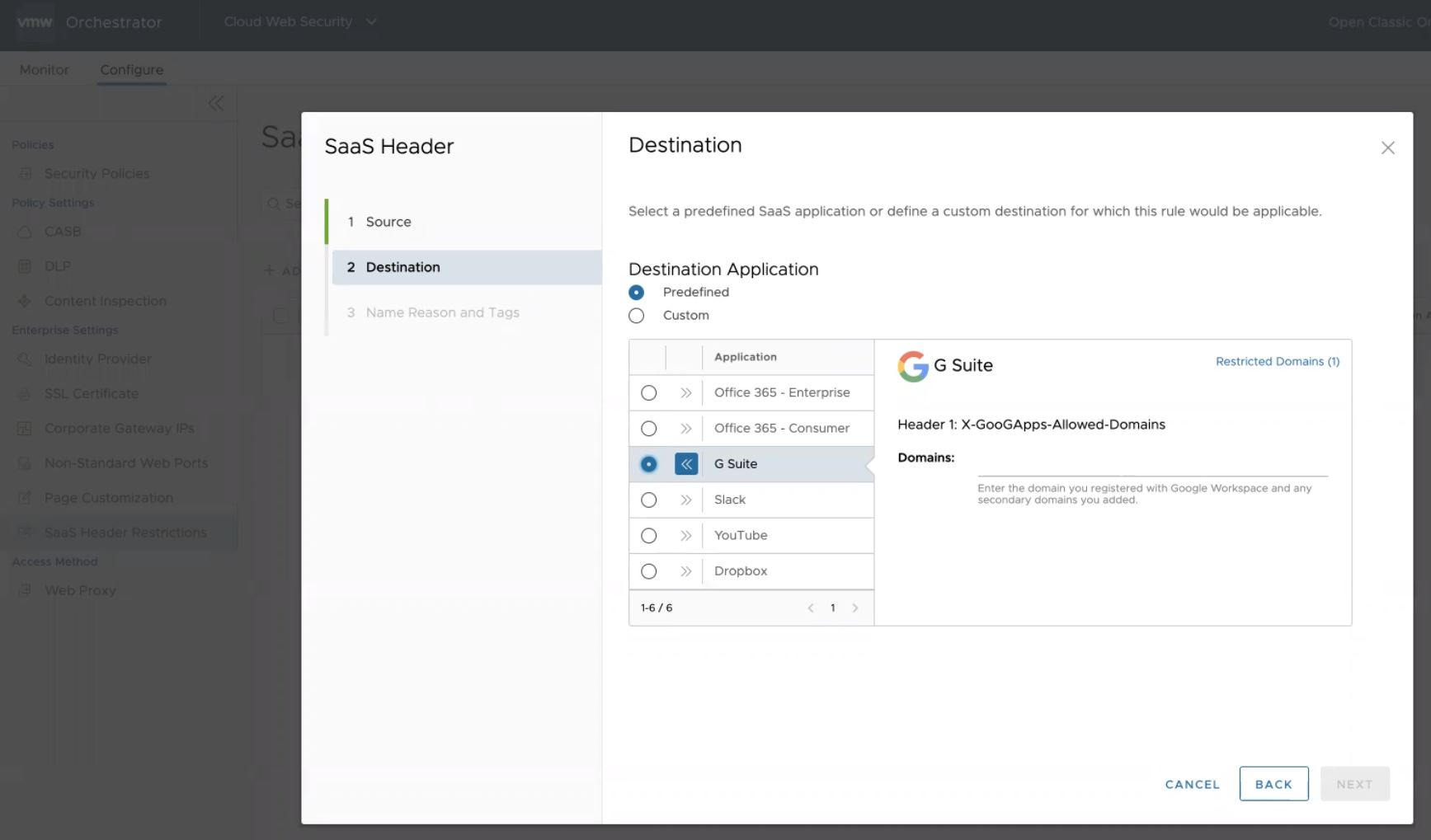

- No ecrã Aplicação de destino (Destination Application), o utilizador tem dois caminhos: Predefinido (Predefined) ou Personalizado (Custom).

- Aplicação de destino predefinida (Predefined Destination Application): selecione uma das seis aplicações predefinidas: Office 365 – Empresa (Office 365 - Enterprise), Office 365 – Consumidor (Office 365 - Consumer), G Suite, Slack, YouTube e Dropbox. Cada aplicação pré-configurada inclui os domínios e os cabeçalhos restritos para essa aplicação. Dependendo da aplicação, o utilizador pode ter de configurar manualmente informações adicionais, tal como indicado abaixo:

- Office 365 – Empresa (Office 365 - Enterprise) apresenta dois parâmetros adicionais que devem ser configurados para concluir a regra:

- Cabeçalho 1: Restrict-Access-To-Tenants (Header 1: Restrict-Access-To-Tenants): introduza uma lista de inquilinos permitidos. O Cloud Web Security bloqueará tudo o que não estiver na lista de permissões.

- Cabeçalho 2: Restrict-Access-Context (Header 2: Restrict-Access-Context): introduza o ID do inquilino do serviço utilizado pela sua empresa. O utilizador tem de configurar o ID do inquilino da respetiva subscrição do Office 365. O Cloud Web Security bloqueará todos os IDs de inquilino não incluídos na lista.

- Office 365 – Consumidor (Office 365 - Consumer): ao contrário da versão Enterprise, não é necessária nenhuma configuração adicional, uma vez que o valor restrict-msa é transmitido para o cabeçalho sec-Restrict-Tenant-Access-Policy.

- G Suite: introduza o domínio registado no Google Workspace e todos os domínios secundários adicionados.

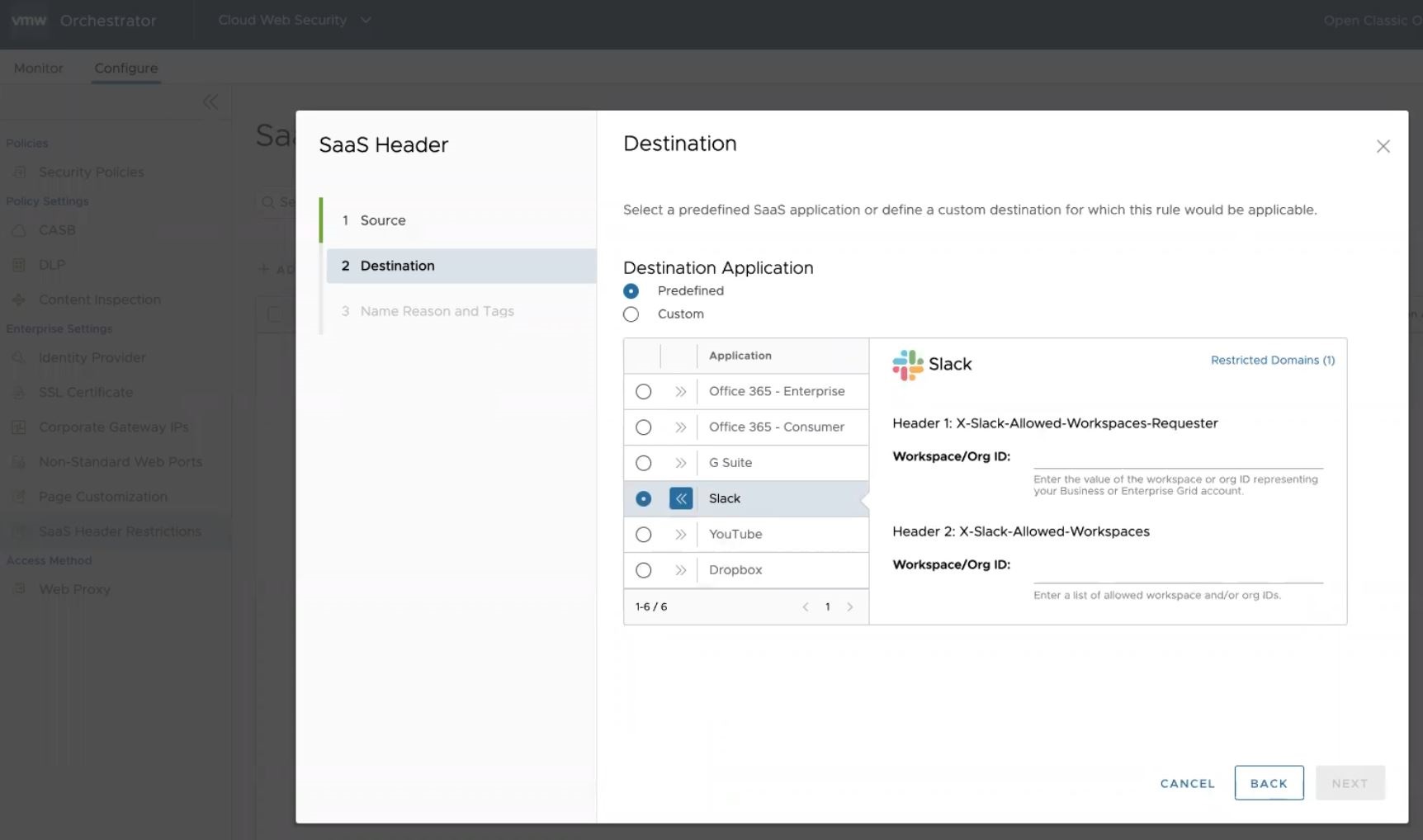

- Slack apresenta dois campos adicionais que tem de configurar para concluir a regra:

- Cabeçalho 1: X-Slack-Allowed-Workspaces-Requester (Header 1: X-Slack-Allowed-Workspaces-Requester): introduza o valor do ID da área de trabalho ou da organização que representa a conta Business ou Enterprise Grid. O Cloud Web Security bloqueará tudo o que não estiver na lista de permissões.

- Cabeçalho 2: X-Slack-Allowed-Workspaces (Header 2: X-Slack-Allowed-Workspaces): introduza uma lista de IDs de espaços de trabalho e/ou organizacionais permitidos. O Cloud Web Security bloqueará todos os IDs não incluídos na lista.

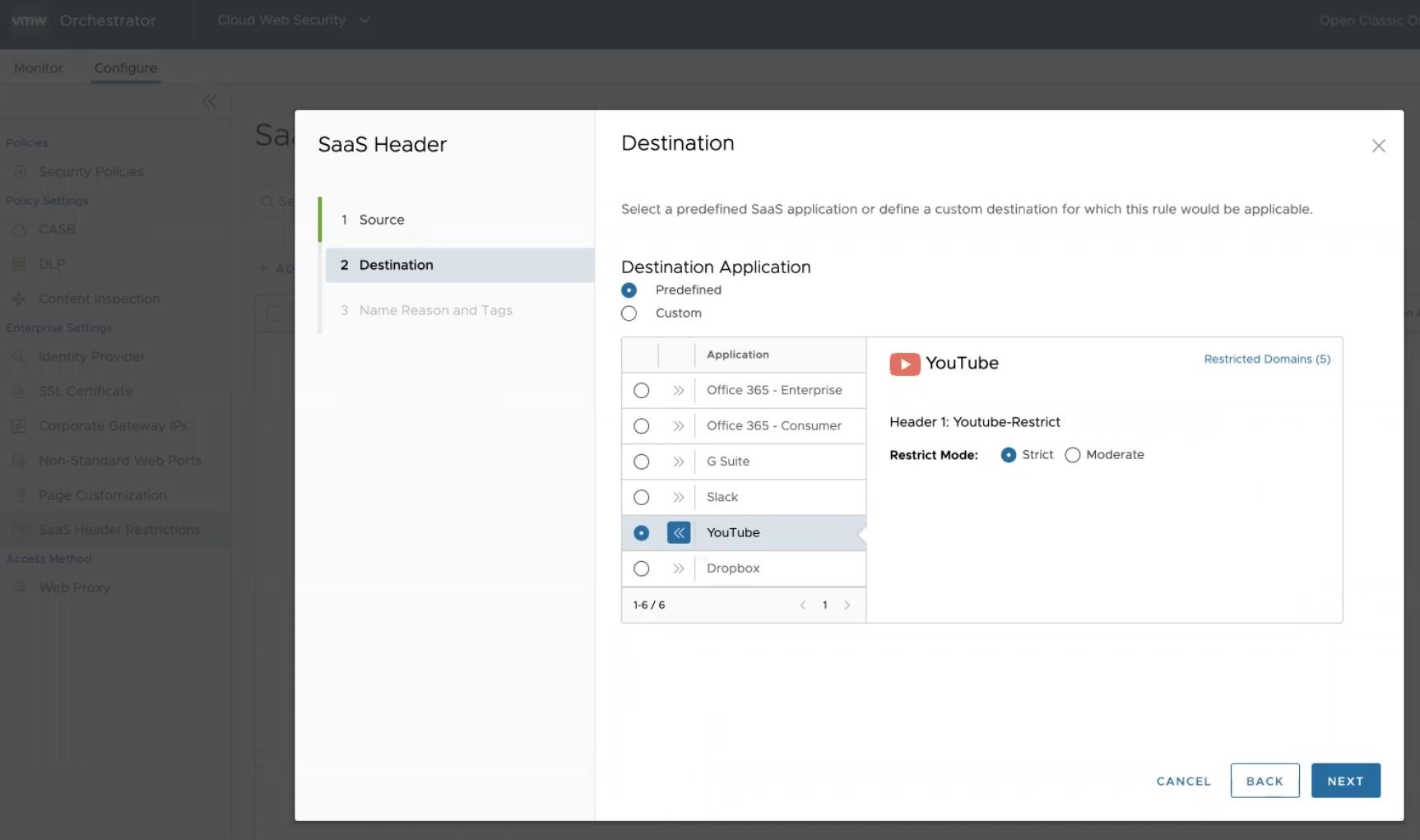

- YouTube: para concluir a regra, tem de especificar se pretende que o Modo restrito (Restrict Mode) do YouTube seja Rigoroso (Strict) ou Moderado (Moderate). De acordo com a documentação do YouTube Gerir as definições do YouTube da sua organização, os Modos restritos são definidos da seguinte forma:

- Acesso restrito rigoroso ao YouTube (Strict Restricted YouTube access): esta definição é a mais restritiva, mas não bloqueia todos os vídeos. O Modo restrito rigoroso filtra muitos vídeos com base num sistema automatizado, deixando alguns vídeos disponíveis para visualização.

- Acesso restrito moderado ao YouTube (Moderate Restricted YouTube access): esta definição é semelhante ao Modo restrito rigoroso, mas disponibiliza uma coleção muito maior de vídeos.

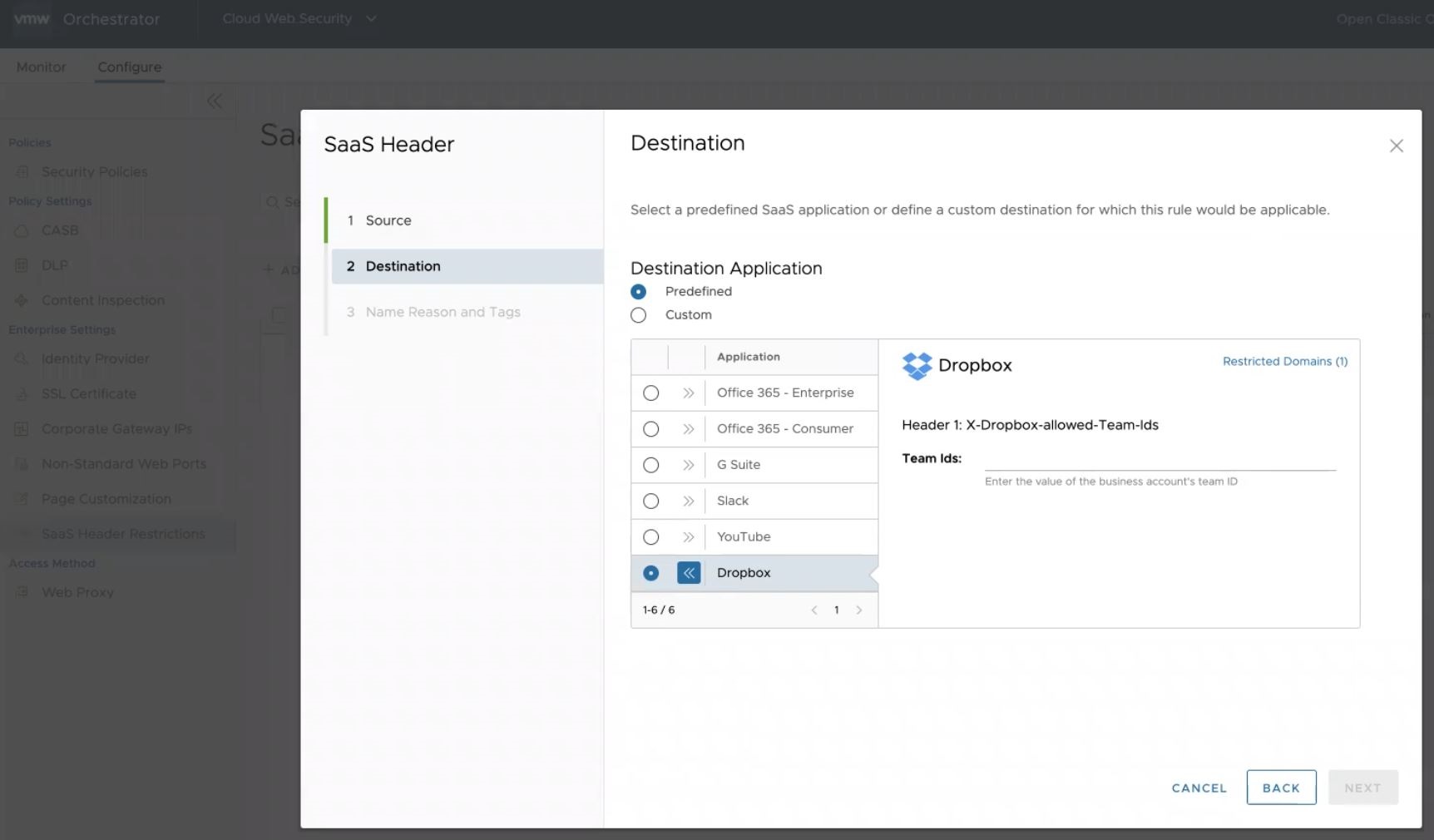

- Dropbox: introduza o valor do ID da equipa da conta empresarial, pois este será o único ID permitido pelo Cloud Web Security.

Nota: Para qualquer aplicação predefinida, se for necessária uma configuração adicional e não tiver a certeza dos valores a utilizar, contacte o representante do serviço de apoio ao cliente dessa aplicação. - Office 365 – Empresa (Office 365 - Enterprise) apresenta dois parâmetros adicionais que devem ser configurados para concluir a regra:

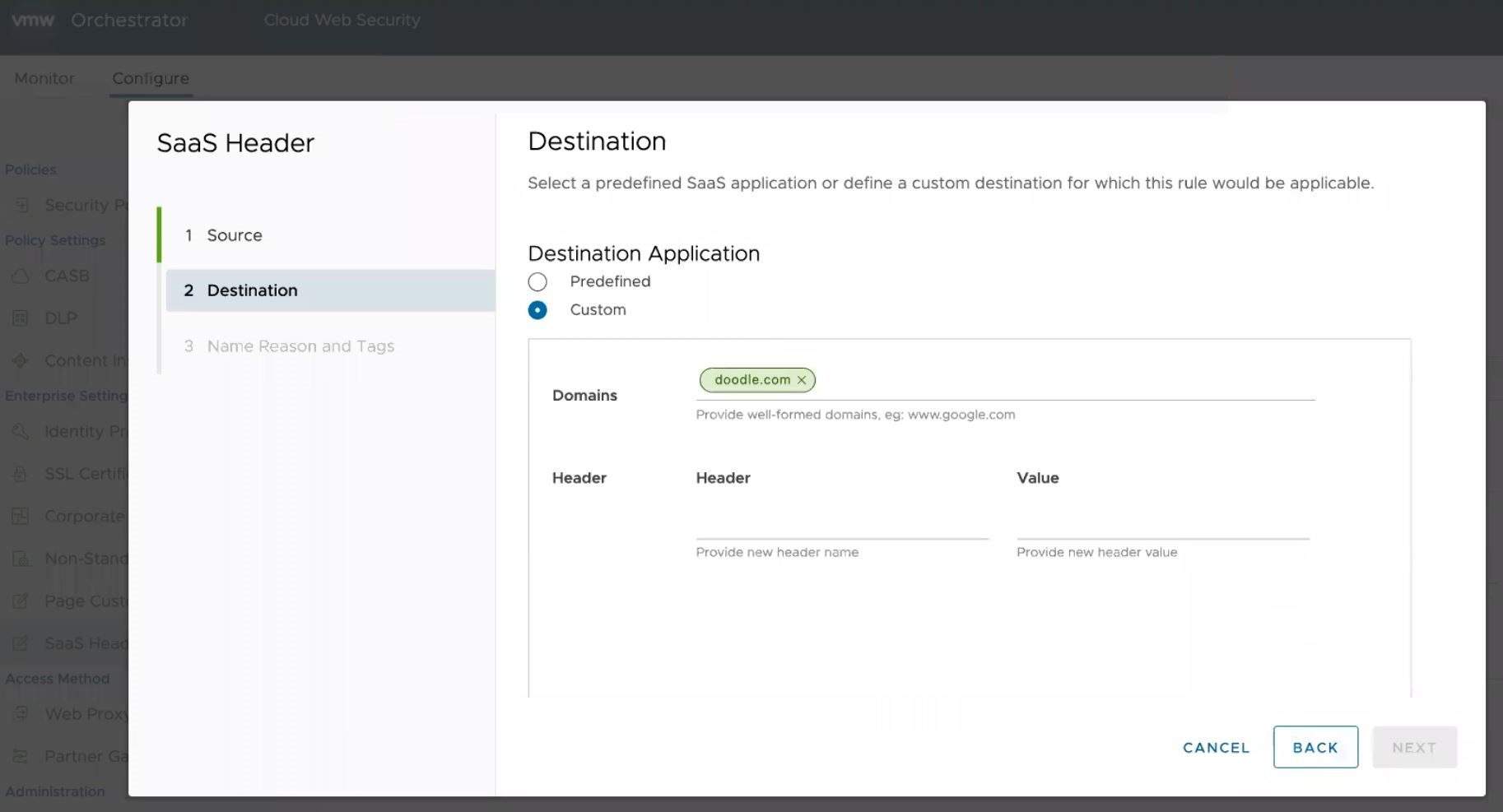

- A opção Aplicação de destino personalizada (Custom Destination Application) requer que introduza os domínios da aplicação SaaS juntamente com todos os valores de cabeçalho associados à aplicação. Como se trata de uma aplicação personalizada, terá primeiro de consultar o site e/ou o representante do serviço de apoio ao cliente dessa aplicação para confirmar que a restrição de inquilinos através da utilização de cabeçalhos é suportada e, em seguida, localizar os domínios e os valores do cabeçalho para garantir que esta regra é configurada corretamente.

Nota: Nem todas as aplicações SaaS suportam a restrição de inquilinos através da utilização de cabeçalhos e é importante que, ao configurar uma aplicação personalizada, confirme se esta funcionalidade é suportada pela aplicação que pretende restringir. Apenas as aplicações predefinidas indicadas anteriormente estão confirmadas como sendo compatíveis com a restrição do cabeçalho SaaS.

Nota: Nem todas as aplicações SaaS suportam a restrição de inquilinos através da utilização de cabeçalhos e é importante que, ao configurar uma aplicação personalizada, confirme se esta funcionalidade é suportada pela aplicação que pretende restringir. Apenas as aplicações predefinidas indicadas anteriormente estão confirmadas como sendo compatíveis com a restrição do cabeçalho SaaS.

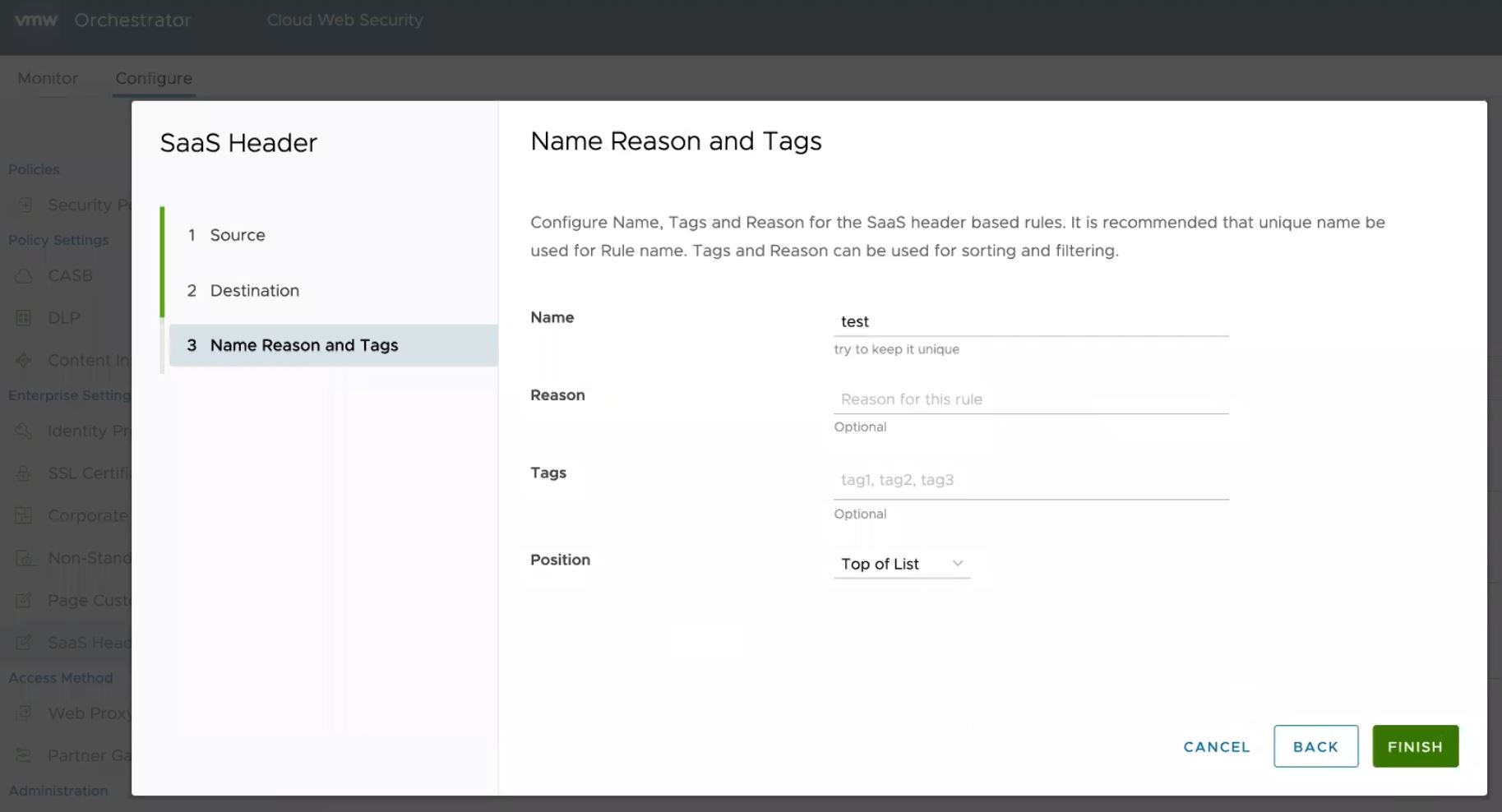

Clique em Seguinte (Next) para ver o ecrã Nome, motivos e etiquetas (Name, Reasons, and Tags).

- Aplicação de destino predefinida (Predefined Destination Application): selecione uma das seis aplicações predefinidas: Office 365 – Empresa (Office 365 - Enterprise), Office 365 – Consumidor (Office 365 - Consumer), G Suite, Slack, YouTube e Dropbox. Cada aplicação pré-configurada inclui os domínios e os cabeçalhos restritos para essa aplicação. Dependendo da aplicação, o utilizador pode ter de configurar manualmente informações adicionais, tal como indicado abaixo:

- No ecrã Nome, motivo e etiquetas (Name, Reason, and Tags), configure um nome de regra exclusivo (obrigatório), um motivo (se necessário), etiquetas (se utilizadas) e uma posição para a regra na lista de regras de filtragem de URLs (as opções são “Início da lista” [Top of List] ou “Final da lista” [Bottom of List]).

- Clique em Concluir (Finish) e a regra recém-criada aparecerá na lista Restrição do cabeçalho SaaS (SaaS Header Restriction) e será aplicada.

Recursos adicionais para aplicações predefinidas

- Microsoft Office 365

- G Suite

- Slack

- YouTube

- Dropbox