Descreve em detalhe a forma de configurar uma regra de Segurança Web para uma política de segurança selecionada.

Antes de começar

Para configurar uma política de segurança, os utilizadores têm de ter criado previamente uma política de segurança. Para obter instruções específicas sobre como criar uma política de segurança, consulte Criar uma política de segurança.

Categorias da Segurança Web

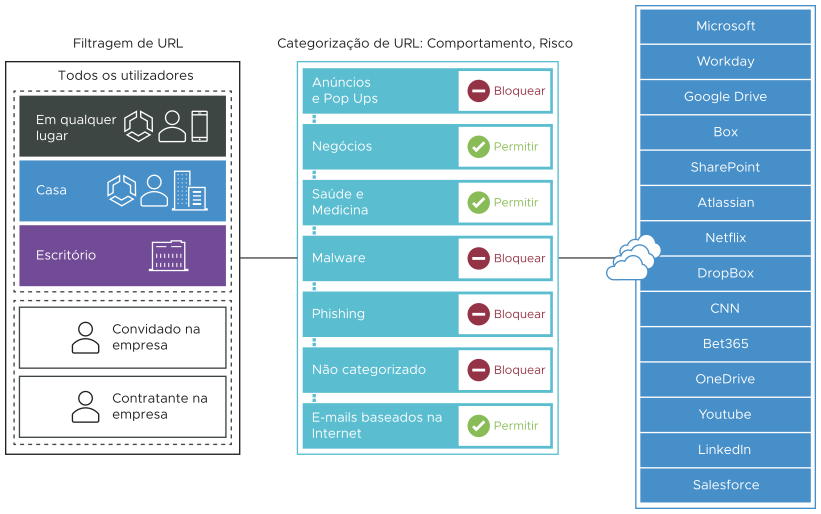

Filtragem de URL

A Filtragem de URL permite aos utilizadores configurar regras para limitar a interação do utilizador a categorias específicas de sites.

- Controlo da navegação dos funcionários na Internet com políticas granulares.

- Reportar sites de alto risco, úteis com aplicações SaaS.

- Permitir/Bloquear com base em categorias predefinidas.

- Bloquear URLs que alojem conteúdo indesejável com uma opção para bloquear domínios personalizados.

Em contraste com a Inspeção SSL, onde a regra predefinida impõe uma segurança rigorosa inspecionando todos os pacotes encriptados SSL, as regras predefinidas para a filtragem de URL são permissivas, permitindo todo o tráfego por predefinição, independentemente do potencial perigo. Cabe aos utilizadores alterar o comportamento predefinido. Para alterar o comportamento predefinido, os utilizadores podem escolher entre três tipos de imposições de Filtragem de URL das regras: Categoria (Category), Ameaça (Threat) e Domínio (Domain).

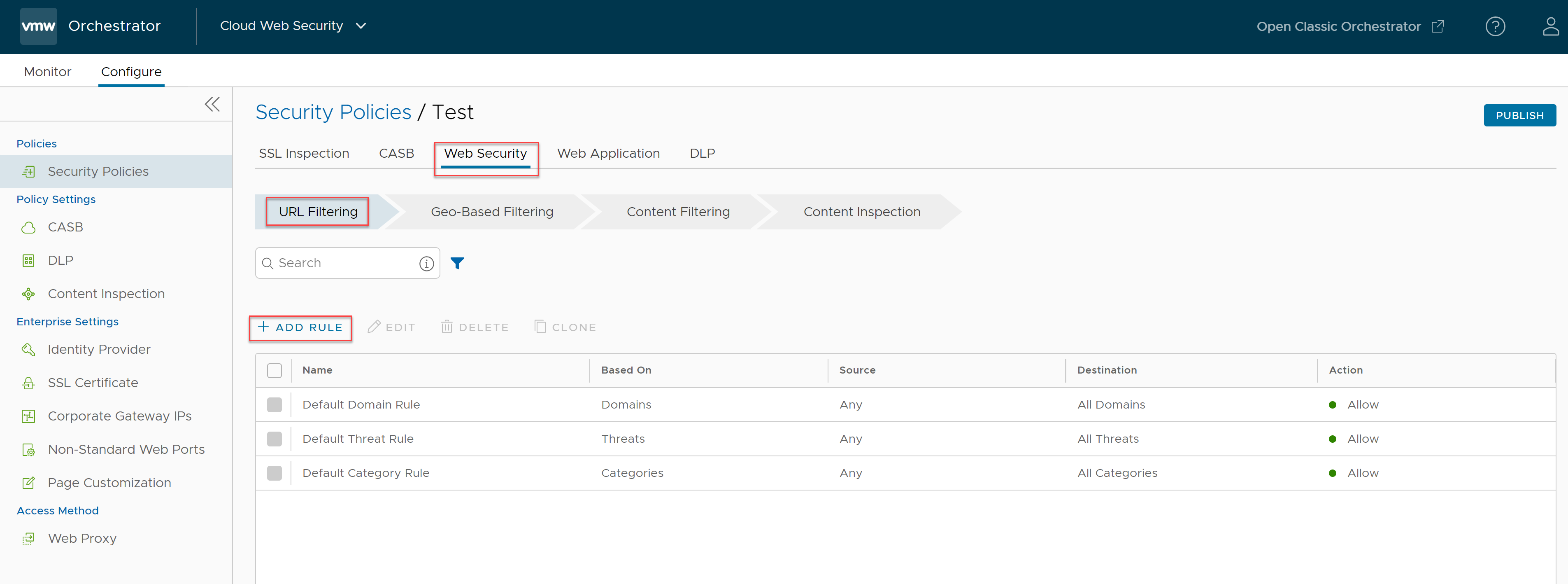

- Navegue para .

- Selecione uma política de segurança para configurar a regra de Filtragem de URL.

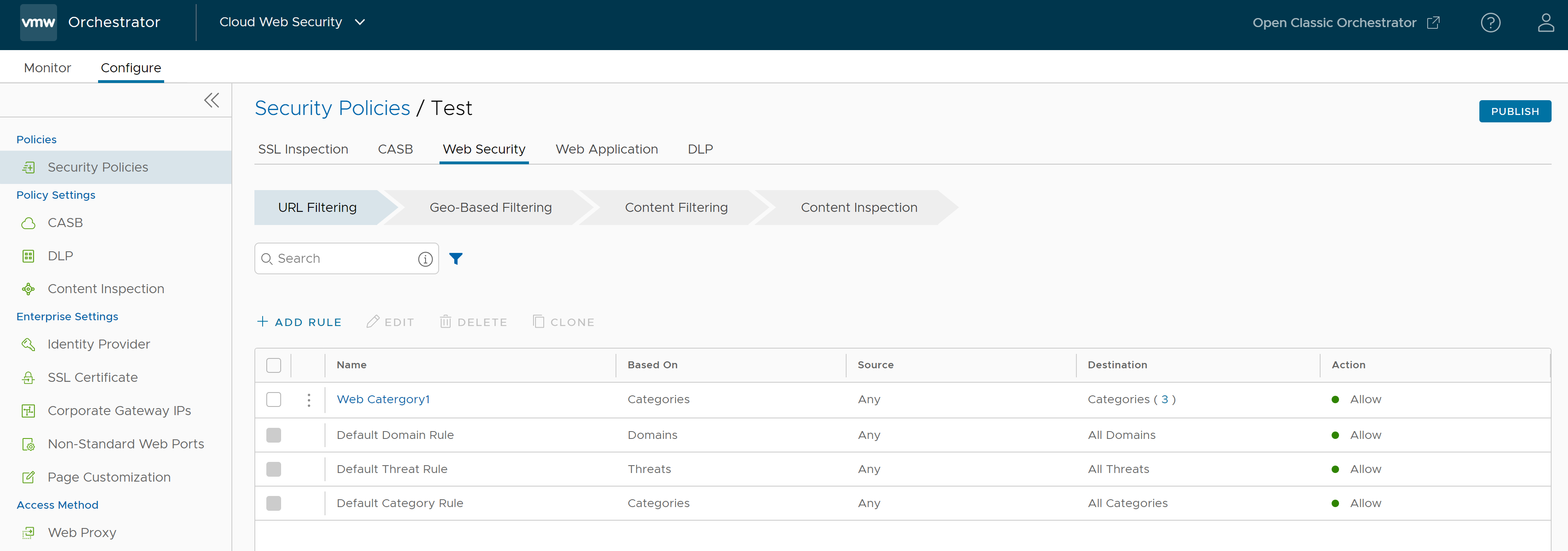

- No ecrã Políticas de segurança (Security Policies) selecionado, clique no separador Segurança Web (Web Security).

- No separador Filtragem de URL (URL Filtering) , clique em + ADICIONAR REGRA (+ ADD RULE).

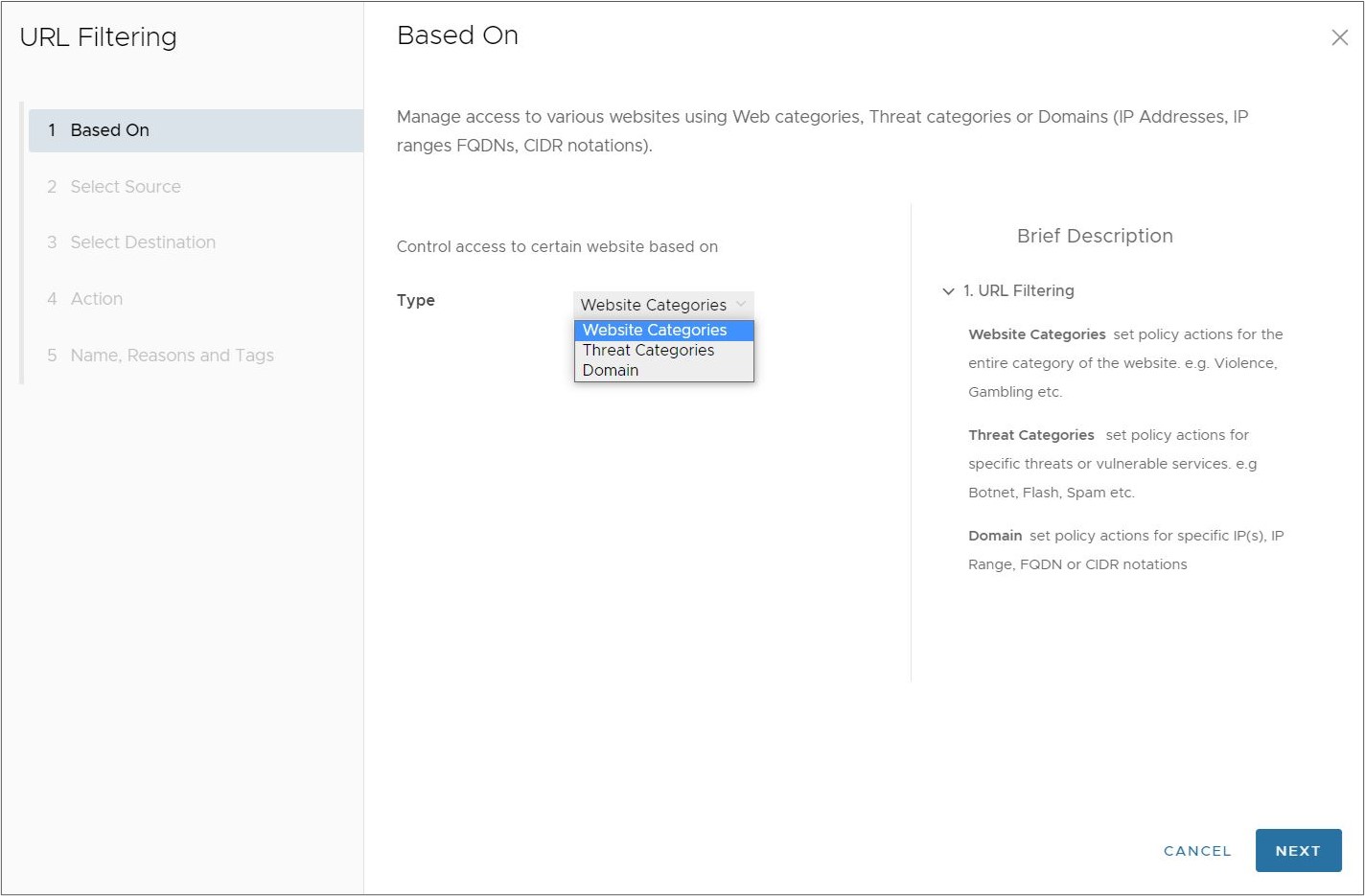

É apresentado o ecrã Com base em (Based On).

- No ecrã Com base em (Based On), no menu pendente Tipo (Type), selecione uma das três opções para controlar o acesso a certos sites:

- Categorias de websites (Website Categories) – Defina ações de política para toda a categoria do site. Por exemplo, Violência, Jogos de azar e outros do mesmo tipo.

- Categorias de ameaças (Threat Categories) – Defina ações de política para ameaças específicas ou serviços vulneráveis. Por exemplo, Botnet, Flash, Spam e outros do mesmo tipo.

- Domínio (Domain) – Defina ações de política para IPs específicos, Intervalo de IPs, FQDN ou notações CIDR. Isto pode ser feito manualmente com uma lista estática configurada na regra ou através da utilização de uma lista de domínio armazenada remotamente que pode editar e atualizar dinamicamente.

Clique em Seguinte (Next) para ver o ecrã Selecionar origem (Select Source).

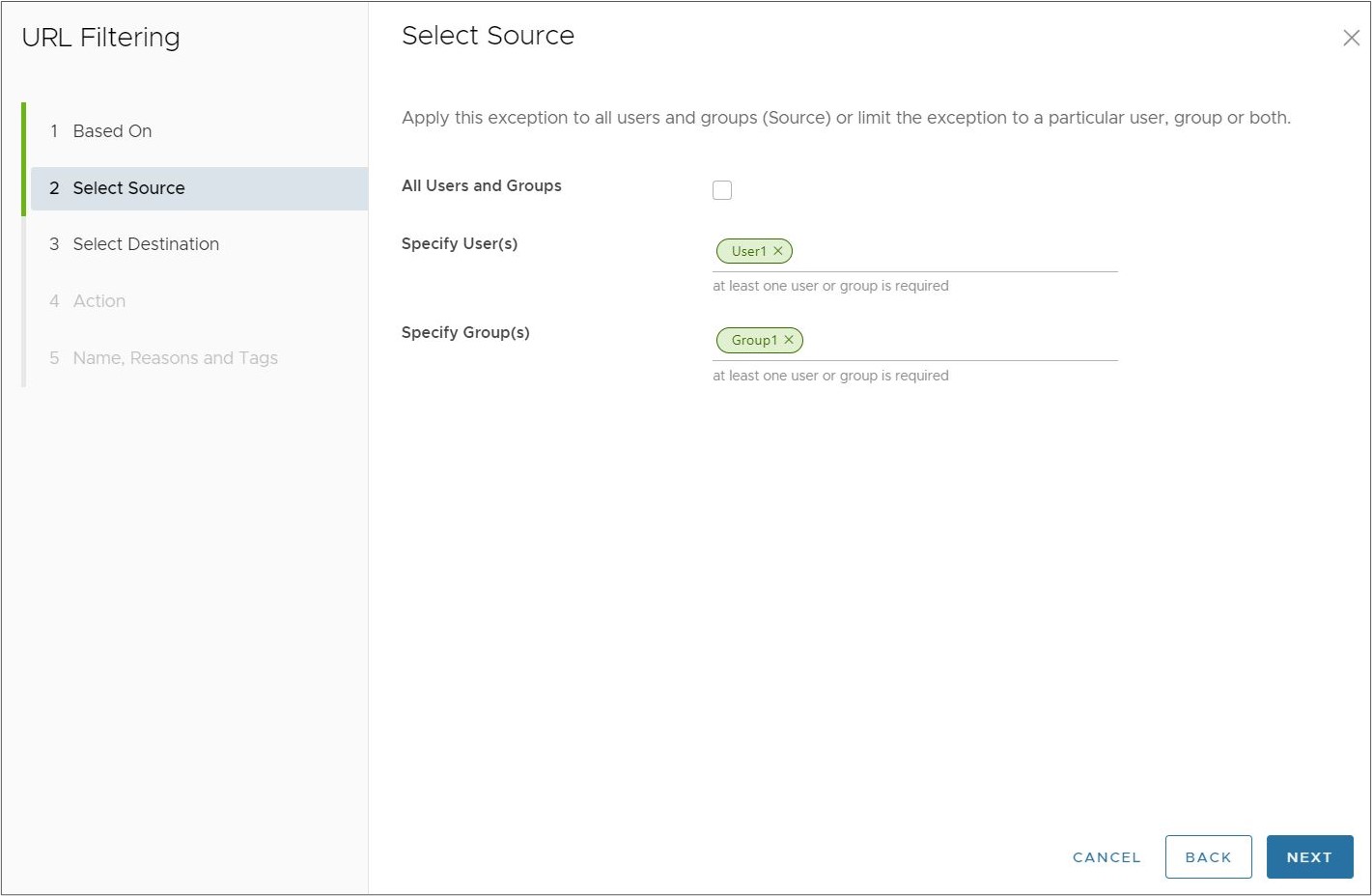

- No ecrã Selecionar origem (Select Source), selecione a origem a aplicar à regra ou exceção.

Em Origem (Source), selecione a caixa de seleção Todos os utilizadores e grupos (All Users and Groups) para aplicar a regra a todos os utilizadores e grupos ou desmarque esta caixa de seleção para especificar utilizadores e grupos.

Clique em Seguinte (Next) para ver o ecrã Selecionar destino (Select Destination).

-

Em Selecionar destino (Select Destination), verá um ecrã com base na escolha feita na secção Com base em (Com base em): Categorias de sites (Website Categories), Categorias de ameaças (Threat Categories) ou Domínios (Domains).

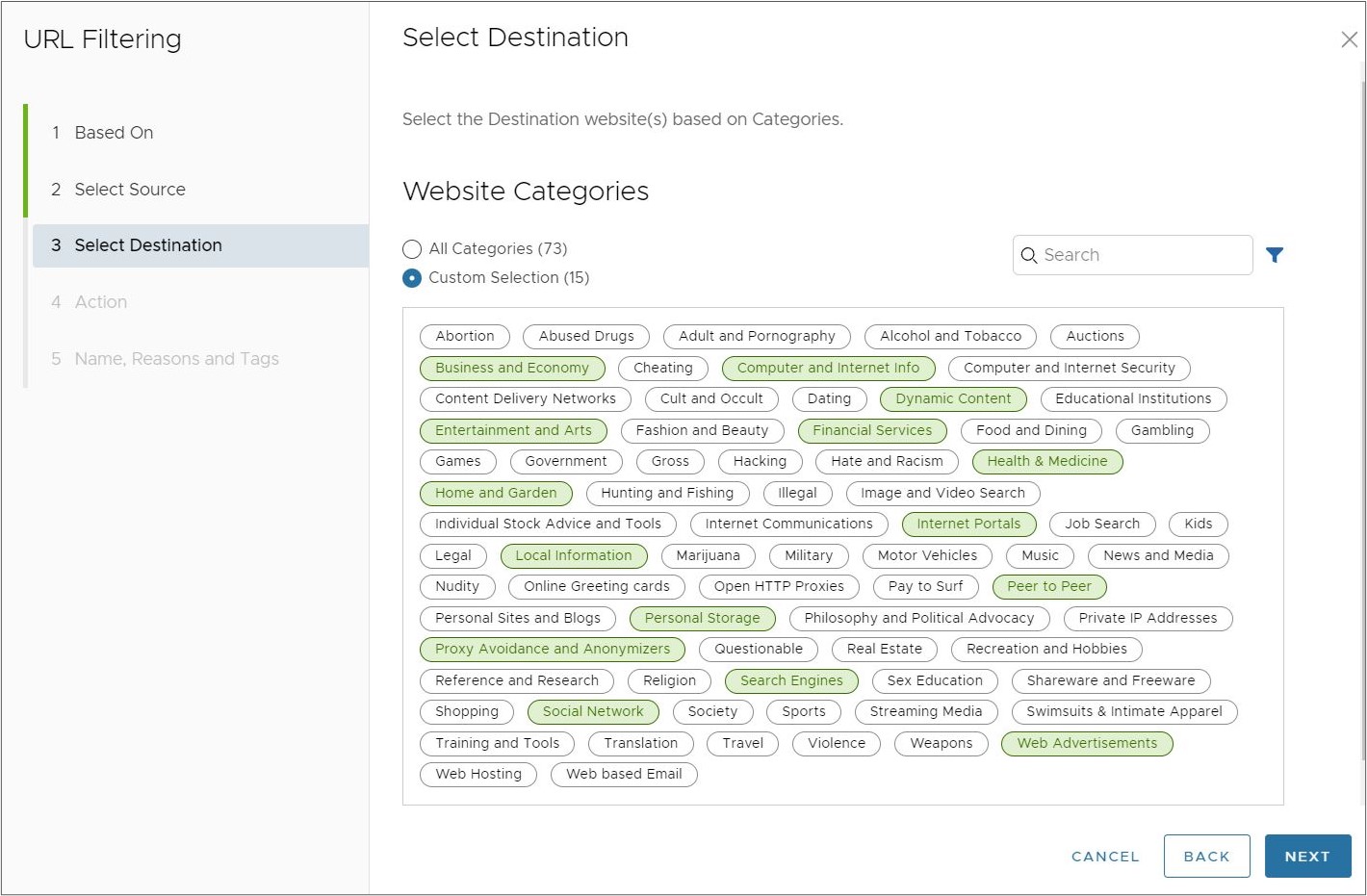

- Em Categorias de sites (Website Categories): escolha Todas as categorias (All Categories) ou Seleção personalizada (Custom Selection). A opção Todas as categorias (All Categories) realça todas as categorias disponíveis e aplica-as à regra. A opção Seleção personalizada (Custom Selection) permite que os utilizadores especifiquem quais as categorias a aplicar à regra clicando em cada categoria. Também é possível utilizar a caixa Pesquisar (Search) para localizar uma categoria.

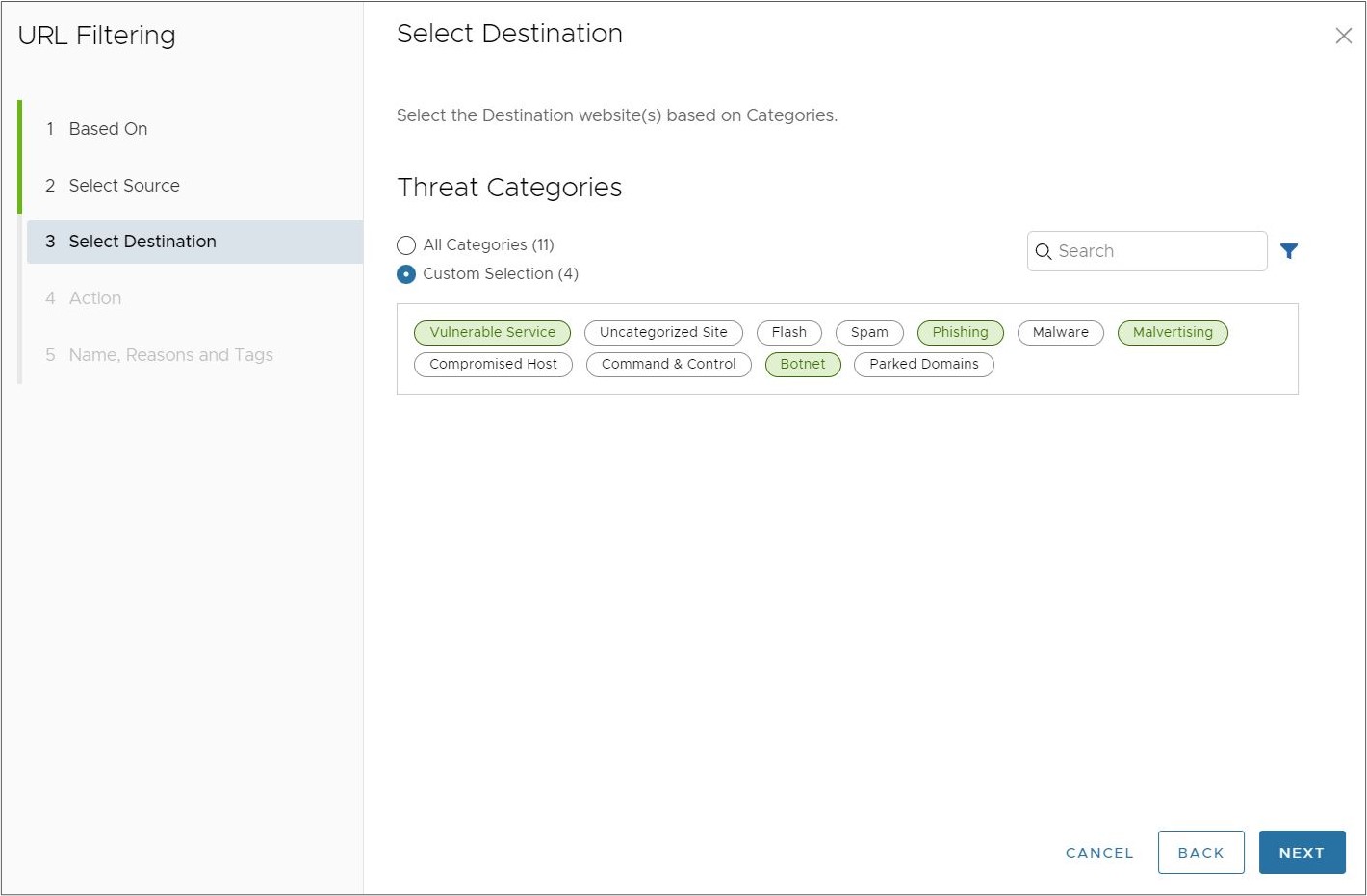

- Em Categorias de ameaças (Threat Categories): escolha Todas as categorias (All Categories) ou Seleção personalizada (Custom Selection). A opção Todas as categorias (All Categories) realça todas as categorias disponíveis e aplica-as à regra. A opção Seleção personalizada (Custom Selection) permite que os utilizadores especifiquem quais as categorias a aplicar à regra clicando em cada categoria. Também é possível utilizar a caixa Pesquisar (Search) para localizar uma categoria.

- Domínio (Domain): é possível configurar o Destino do domínio (Domain Destination) de duas formas: Lista de domínios estáticos (Static Domain List) ou Lista de domínios dinâmicos (Dynamic Domain List).

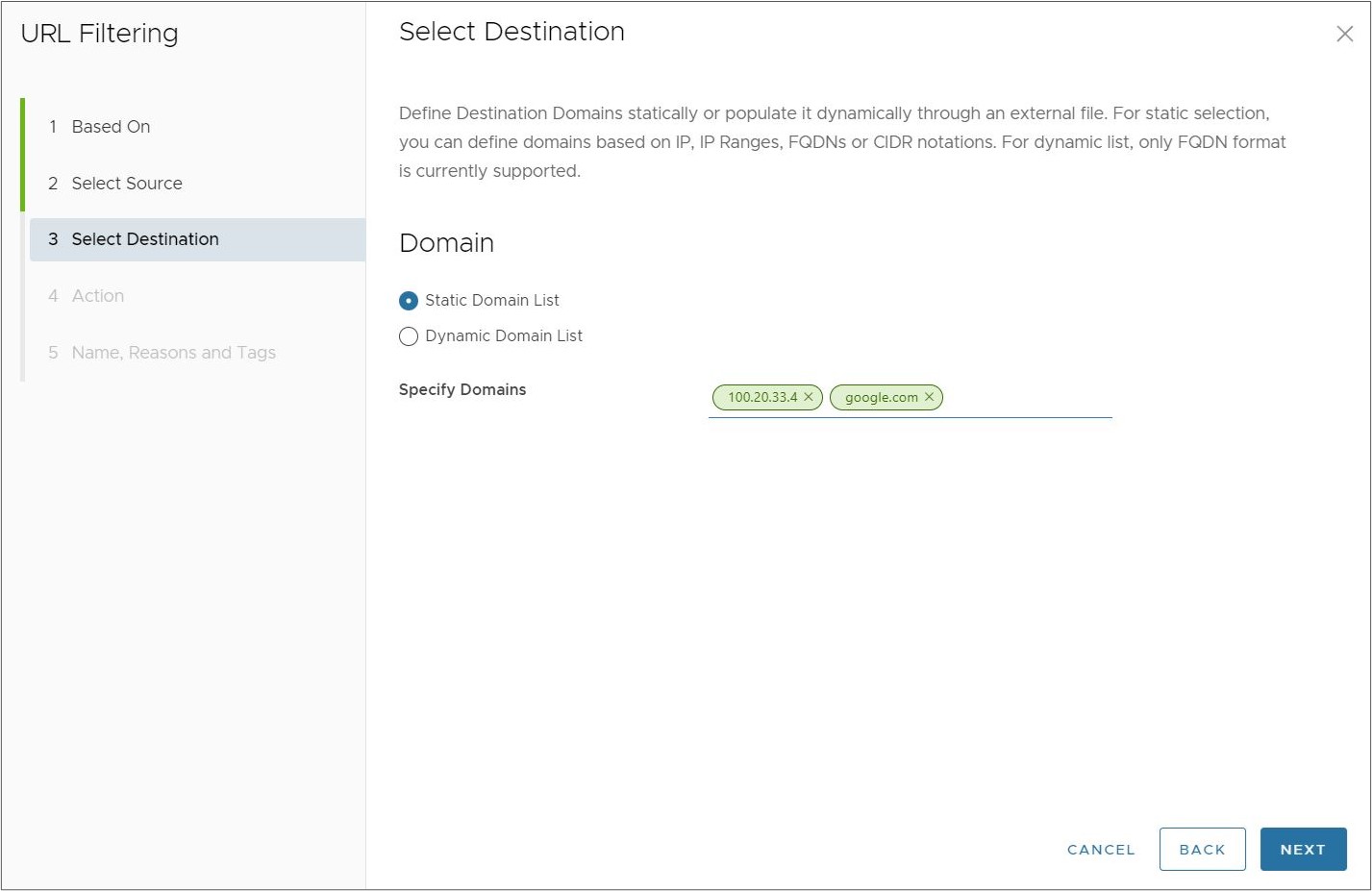

- Lista de domínios estática (Static Domain List): para a Lista de domínios estática (Static Domain List), introduza domínios formatados como Endereço IP, Intervalos de endereços IP, FQDNs ou notações CIDR. Os formatos de domínio podem ser misturados conforme necessário. A lista é estática no sentido em que deve atualizar a regra manualmente sempre que a quiser vez que quiser alterar.

- Lista de domínios dinâmica (Dynamic Domain List): o Cloud Web Security faz referência a uma lista de texto de domínios com o formato FQDN que é armazenada remotamente numa localização à sua escolha. O local deve estar acessível publicamente para o serviço. A vantagem desta opção é que pode criar uma lista de domínios com um grande número de domínios e que pode ser editada e atualizada facilmente.

Nota: Embora uma Lista de domínios estática (Static Domain List) permita domínios em vários formatos (Endereço IP, Intervalos de endereços IP, FQDNs ou notações CIDR), a Lista de domínios dinâmica (Dynamic Domain List) que criar e fizer a manutenção só pode ser utilizada com domínios com o formato FQDN.

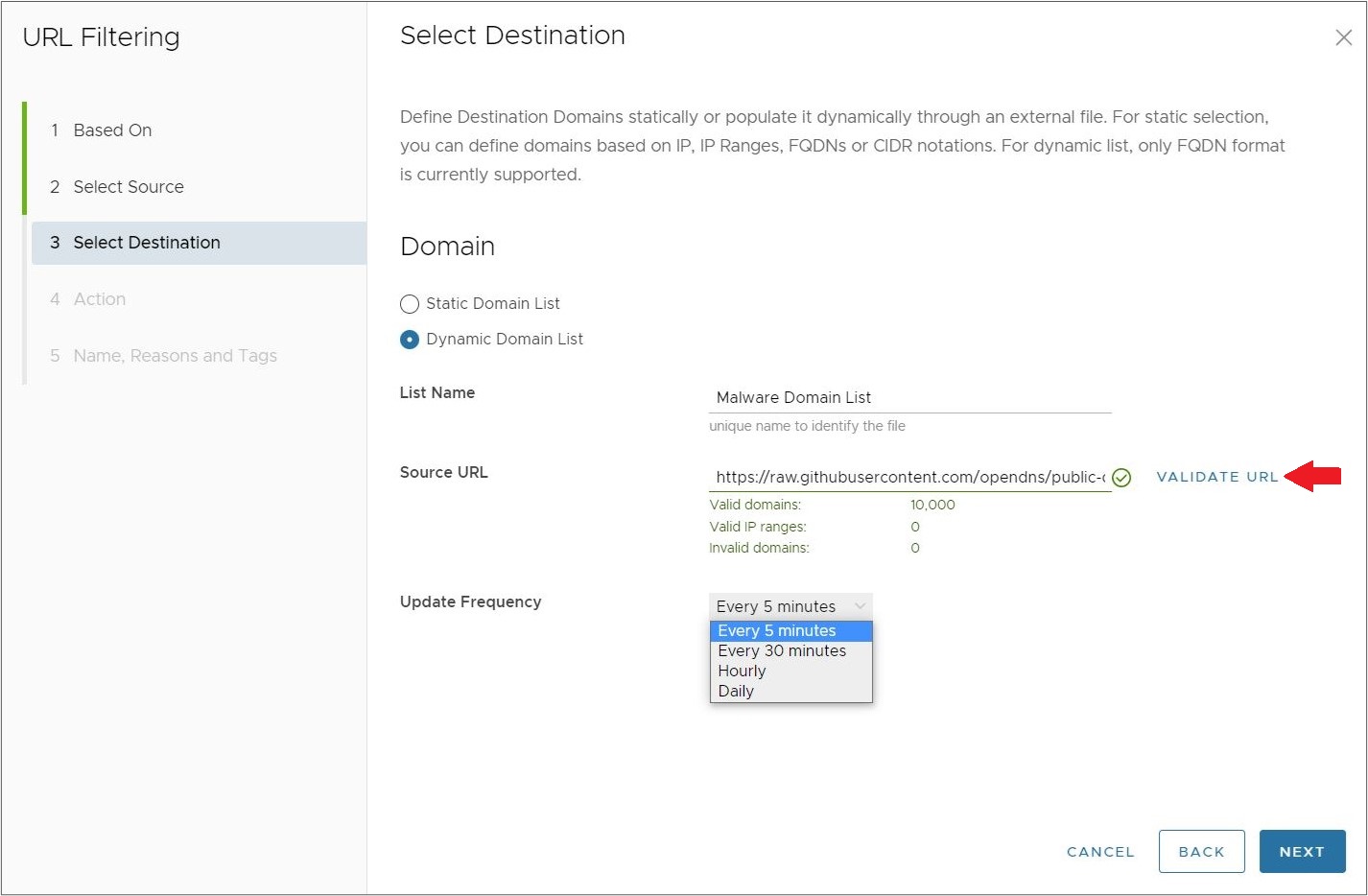

O ecrã Lista de domínios dinâmica (Dynamic Domain List) tem três campos de configuração:

- Nome da lista (List Name): especifique um nome exclusivo para a lista de domínios que está a ser referenciada.

- URL de origem (Source URL): a localização da lista de ficheiros de texto. Este URL deve estar disponível publicamente para que o Cloud Web Security o possa aceder. Por exemplo, um utilizador pode criar um ficheiro de texto e armazená-lo no Dropbox, onde configura o ficheiro para que esteja disponível para qualquer pessoa com a ligação.

No exemplo abaixo, utilizamos https://raw.githubusercontent.com/opendns/public-domain-lists/master/opendns-top-domains.txt como o nosso URL remoto. Esta é uma lista simples dos principais domínios públicos por OpenDNS.

Assim que o URL de origem (Source URL) for introduzido, clique em Validar URL (Validate URL). O Cloud Web Security verificará o URL para confirmar se está acessível e, em seguida, verificará o ficheiro de texto e determinará a validade dos domínios na lista. Se todos os domínios forem válidos, verá todo o texto verde e poderá configurar a Frequência de atualização (Update Frequency) como mostrado na imagem abaixo.

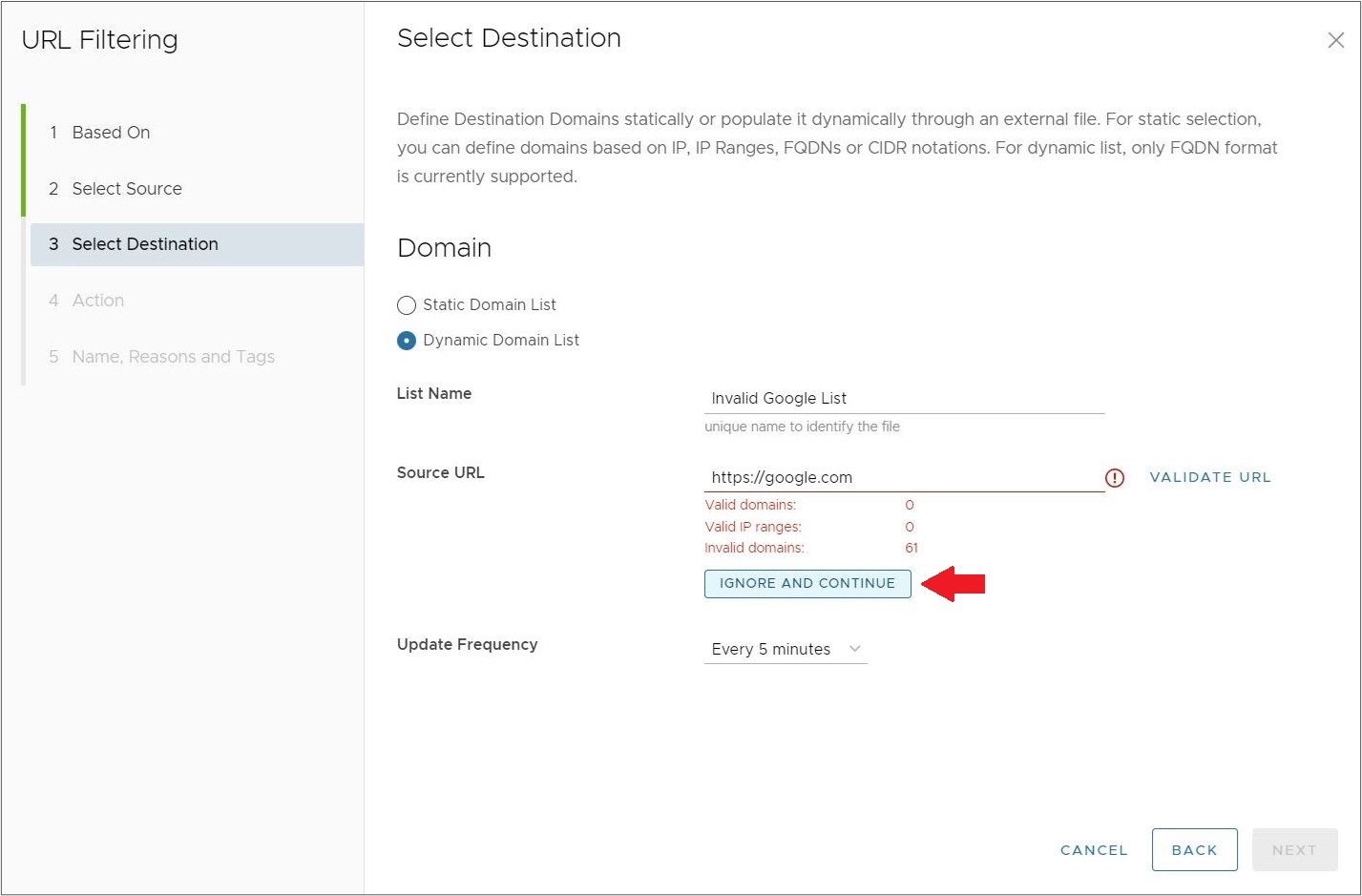

Figura 1. Lista de domínios dinâmica com todos os domínios válidos  Se existirem domínios inválidos na Lista de domínios dinâmica (Dynamic Domain List), a saída do teste aparecerá como texto vermelho e listará o número de domínios válidos e o número de domínios inválidos, conforme mostrado na imagem abaixo. É possível resolver os problemas da lista de domínios e testá-la novamente ou, opcionalmente, continuar com a lista de domínios como está ao clicar em Ignorar e continuar (Ignore and Continue). Os domínios inválidos na lista serão ignorados pelo Cloud Web Security ao aplicar a Regra de filtragem de URL (URL Filtering Rule).Nota: Embora o teste Validar URL (Validate URL) apresente o número de domínios inválidos, não especificará quais os domínios inválidos na lista. Terá de corrigir os problemas da lista de domínios separadamente para garantir que todos os domínios listados sejam válidos.

Se existirem domínios inválidos na Lista de domínios dinâmica (Dynamic Domain List), a saída do teste aparecerá como texto vermelho e listará o número de domínios válidos e o número de domínios inválidos, conforme mostrado na imagem abaixo. É possível resolver os problemas da lista de domínios e testá-la novamente ou, opcionalmente, continuar com a lista de domínios como está ao clicar em Ignorar e continuar (Ignore and Continue). Os domínios inválidos na lista serão ignorados pelo Cloud Web Security ao aplicar a Regra de filtragem de URL (URL Filtering Rule).Nota: Embora o teste Validar URL (Validate URL) apresente o número de domínios inválidos, não especificará quais os domínios inválidos na lista. Terá de corrigir os problemas da lista de domínios separadamente para garantir que todos os domínios listados sejam válidos.Figura 2. Lista de domínios dinâmica com domínios inválidos

- Frequência de atualização (Update Frequency): configure com que frequência deseja que o Cloud Web Security verifique a Lista de domínios dinâmica (Dynamic Domain List) para atualizar esta regra Filtragem de URL (URL Filtering). As opções são a cada: 5 minutos (5 minutes), 30 minutos (30 minutes), Hora (60 minutos) [Hourly (60 minutes)], Dia (24 horas) [Daily (24 hours)].

Clique em Seguinte (Next) para ver o ecrã Ação (Action).

- Lista de domínios estática (Static Domain List): para a Lista de domínios estática (Static Domain List), introduza domínios formatados como Endereço IP, Intervalos de endereços IP, FQDNs ou notações CIDR. Os formatos de domínio podem ser misturados conforme necessário. A lista é estática no sentido em que deve atualizar a regra manualmente sempre que a quiser vez que quiser alterar.

- Em Categorias de sites (Website Categories): escolha Todas as categorias (All Categories) ou Seleção personalizada (Custom Selection). A opção Todas as categorias (All Categories) realça todas as categorias disponíveis e aplica-as à regra. A opção Seleção personalizada (Custom Selection) permite que os utilizadores especifiquem quais as categorias a aplicar à regra clicando em cada categoria. Também é possível utilizar a caixa Pesquisar (Search) para localizar uma categoria.

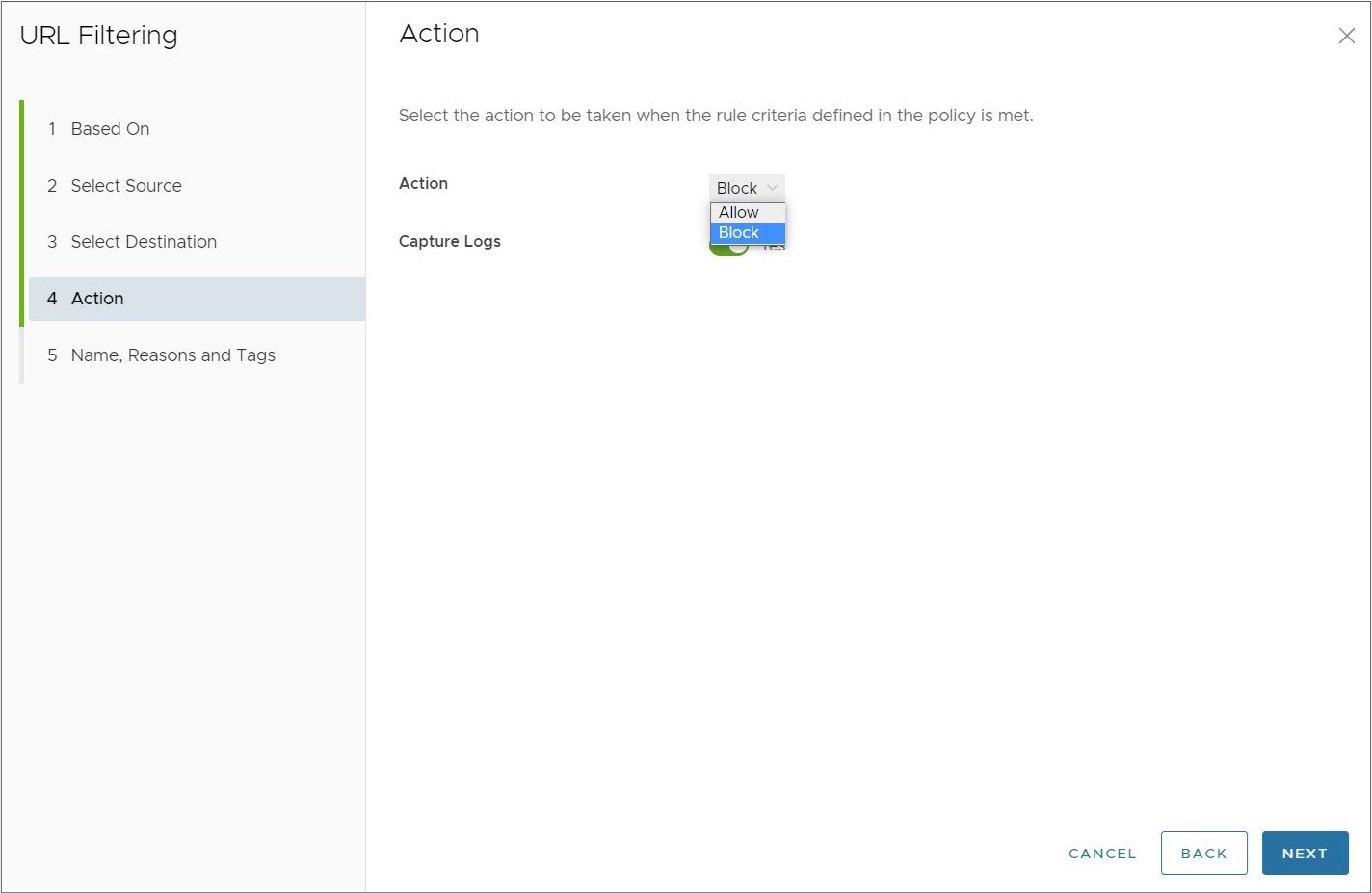

- No ecrã Ação (Action), comece por selecionar a ação Bloquear (Block) ou Permitir (Allow) no menu pendente Ação (Action) a realizar quando os critérios de regra definidos na política são satisfeitos.

Em seguida, selecione se deseja ativar a opção Capturar registos (Capture Logs). Quando configurado como Sim (Yes), o Cloud Web Security regista todas as instâncias em que a regra Filtragem de URL (URL Filtering) é aplicada e estes eventos registados podem ser observados em ou compilados e transferidos como um relatório em .

Clique em Seguinte (Next) para ver o ecrã Nome, motivos e etiquetas (Name, Reasons, and Tags).

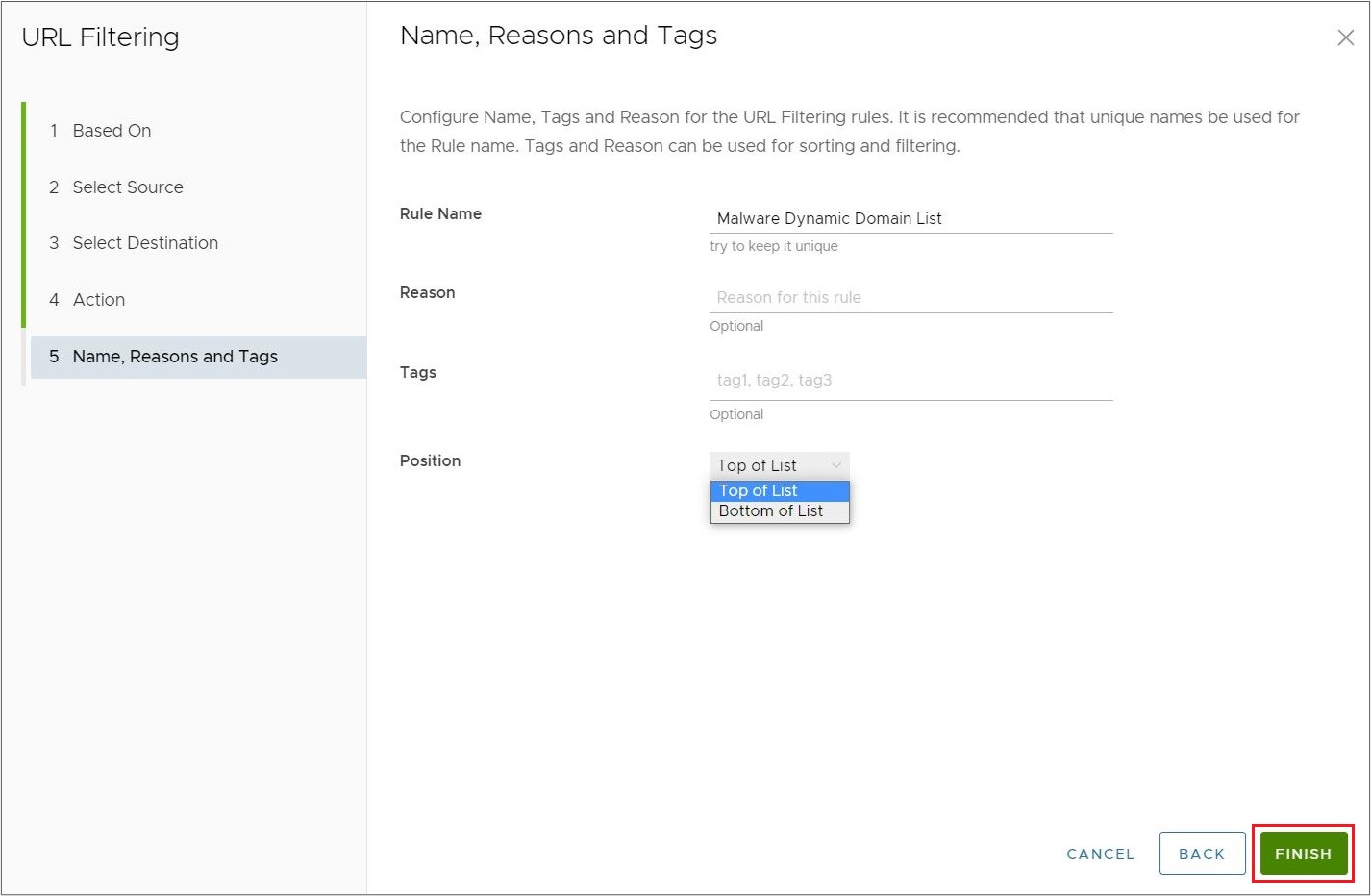

- No ecrã Nome, motivos e etiquetas (Name, Reasons, and Tags), configure um Nome de regra (Rule Name) exclusivo (obrigatório), Etiquetas (Tags) (se utilizadas), um Motivo (Reason) (se necessário) e uma Posição (Position) para a regra na lista de regras de Filtragem de URL (as opções são “Início da lista” [Top of List] ou “Final da lista” [Bottom of List]).

Nota: O campo Posição (Position) designa a posição da regra na lista de regras de Filtragem de URL.

- Clique em Concluir (Finish) para ver a nova regra de Filtragem de URL criada na lista Filtragem de URL (URL Filtering).

- Para que a nova regra de política de segurança tenha efeito, selecione a regra e clique no botão Publicar (Publish) no canto superior direito do ecrã.

- Após publicar a política de segurança, os utilizadores podem aplicar a política de segurança.

- Para uma política de segurança existente, o utilizador pode executar as seguintes ações selecionando a caixa de seleção da política:

- Editar (Edit) – Permite modificar uma regra de política existente.

- Clonar (Clone) – Permite clonar uma política a partir de uma política existente.

- Eliminar (Delete) – Permite eliminar uma política.

Filtragem baseada na geolocalização

A Filtragem baseada na geolocalização permite que os utilizadores configurem uma regra para bloquear ou permitir o tráfego da Internet com base na região geográfica do conteúdo. O Cloud Web Security utiliza o MaxMind para resolver o endereço IP de destino e determinar o país/região de destino do tráfego.

- Controle a navegação na Web dos funcionários com base na origem e destino geográfico do tráfego.

- Permitir/bloquear com base numa lista de 251 países.

- Todas as transferências e carregamentos são permitidos independentemente da região geográfica.

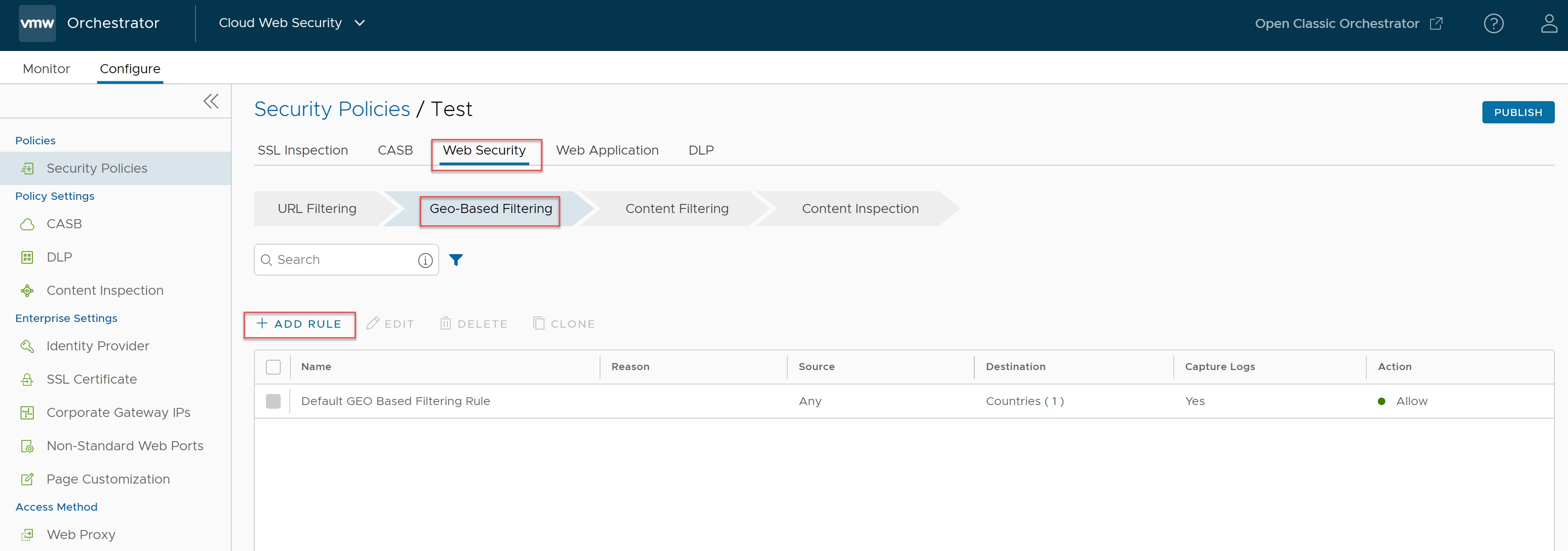

- Navegue para .

- Selecione uma política de segurança para configurar uma regra de Filtragem baseada na geolocalização.

- No ecrã Políticas de segurança (Security Policies) selecionado, clique no separador Segurança Web (Web Security).

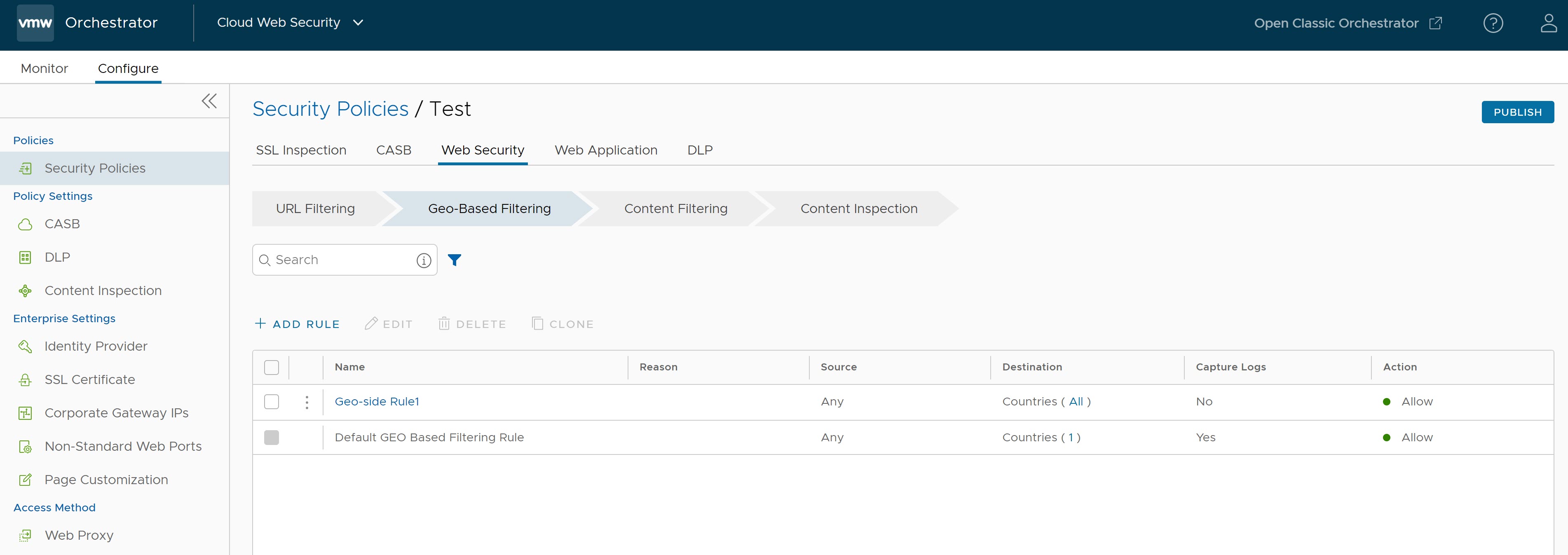

- No separador Filtragem baseada na geolocalização (Geo-Based Filtering) , clique em + ADICIONAR REGRA (+ ADD RULE).

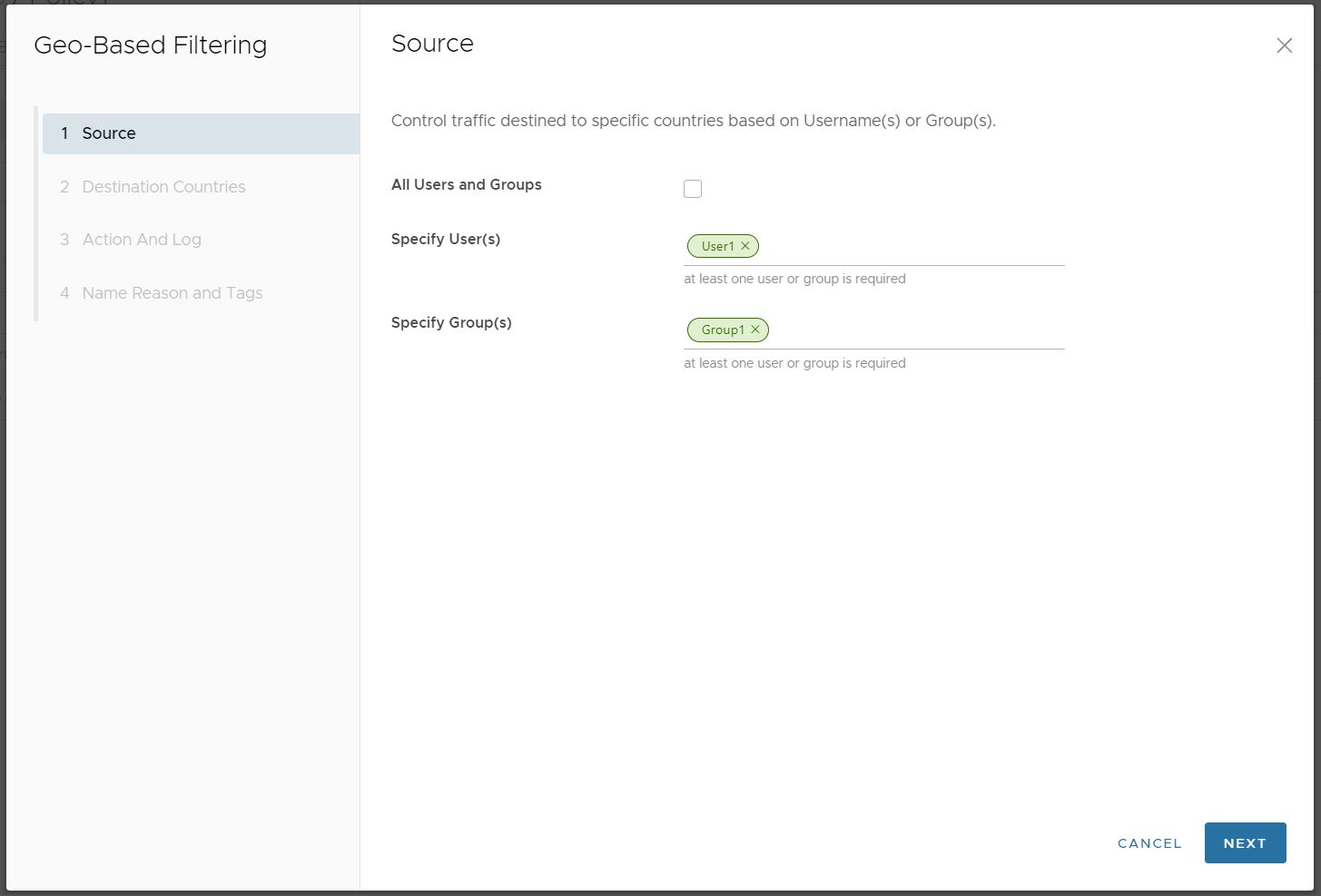

É apresentado o ecrã Origem (Source).

- No ecrã Origem (Source), selecione Todos os utilizadores e grupos (All Users and Groups) para que a regra baseada na geolocalização seja a aplicada a todos os funcionários da empresa. Selecione Especificar utilizador(es) (Specify Users) e Especificar grupo(s) (Specify Groups) para especificar um ou mais utilizadores e/ou grupos aos quais a regra será aplicável.

Clique em Seguinte (Next) para ver o ecrã Países de destino (Destination Countries).

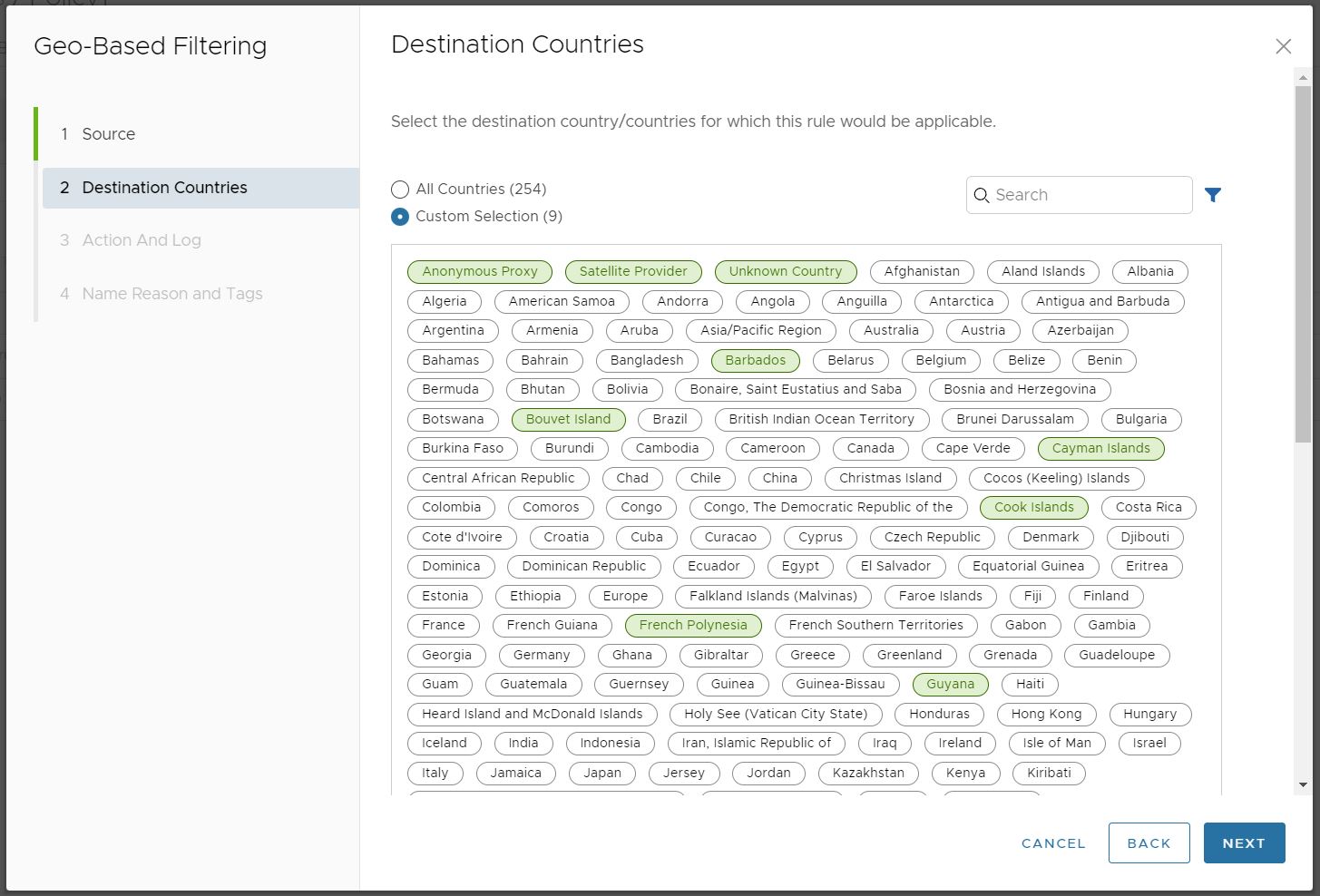

- No ecrã Países de destino (Destination Countries), selecione os países a aplicar a regra ou a exceção.

Clique em Todos os países (All Countries) e todos os 251 países, proxy anónimo, fornecedor satélite e país desconhecido farão parte da regra. Caso contrário, utilize a Seleção personalizada (Custom Selection) para selecionar individualmente cada país/região ao qual deseja que a regra se aplique.Nota: As categorias Proxy anónimo (Anonymous Proxy) e Fornecedor satélite (Satellite Provider) são utilizadas para ajudar a garantir que a regra não é contornada. Um cliente pode utilizar um proxy anónimo ou uma ligação do fornecedor de satélite para fazer com que o tráfego destinado a um país/região selecionado pareça estar destinado a um país não selecionado. Adicionar estes dois destinos a uma regra baseada na geografia ajuda a mitigar o sucesso dessa abordagem.Nota: A categoria País desconhecido (Unknown Country) assegura que o tráfego que o MaxMind não resolve com sucesso e identifica como “Desconhecido” (Unknown) está, ainda assim, sujeito a uma regra baseada na geolocalização. Para obter mais informações sobre a precisão da geolocalização do MaxMind para um determinado país/região, consulte a página GeoIP2 City Accuracy. Se um país tiver um baixo nível de precisão de geolocalização, selecione País desconhecido (Unknown Country) para garantir uma cobertura completa de acordo com a regra.

Clique em Todos os países (All Countries) e todos os 251 países, proxy anónimo, fornecedor satélite e país desconhecido farão parte da regra. Caso contrário, utilize a Seleção personalizada (Custom Selection) para selecionar individualmente cada país/região ao qual deseja que a regra se aplique.Nota: As categorias Proxy anónimo (Anonymous Proxy) e Fornecedor satélite (Satellite Provider) são utilizadas para ajudar a garantir que a regra não é contornada. Um cliente pode utilizar um proxy anónimo ou uma ligação do fornecedor de satélite para fazer com que o tráfego destinado a um país/região selecionado pareça estar destinado a um país não selecionado. Adicionar estes dois destinos a uma regra baseada na geografia ajuda a mitigar o sucesso dessa abordagem.Nota: A categoria País desconhecido (Unknown Country) assegura que o tráfego que o MaxMind não resolve com sucesso e identifica como “Desconhecido” (Unknown) está, ainda assim, sujeito a uma regra baseada na geolocalização. Para obter mais informações sobre a precisão da geolocalização do MaxMind para um determinado país/região, consulte a página GeoIP2 City Accuracy. Se um país tiver um baixo nível de precisão de geolocalização, selecione País desconhecido (Unknown Country) para garantir uma cobertura completa de acordo com a regra.Clique em Seguinte (Next) para ver o ecrã Ação e registo (Action and Log).

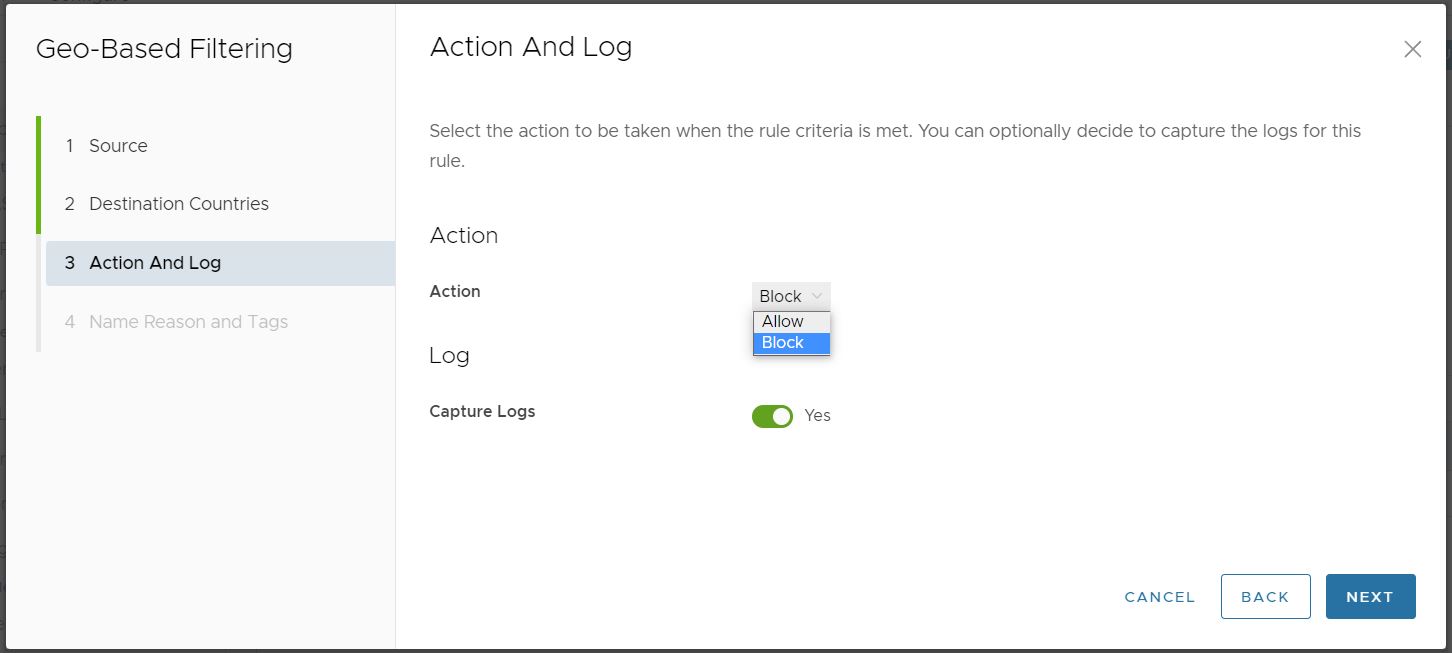

- No ecrã Ação e registo (Action and Log), selecione a ação Bloquear (Block) ou Permitir (Allow) no menu pendente Ação (Action) a realizar quando os critérios de regra definidos na política são satisfeitos.

Em seguida, especifique se Capturar registos (Capture Logs) deve ser utilizado quando a regra for aplicada ao tráfego.

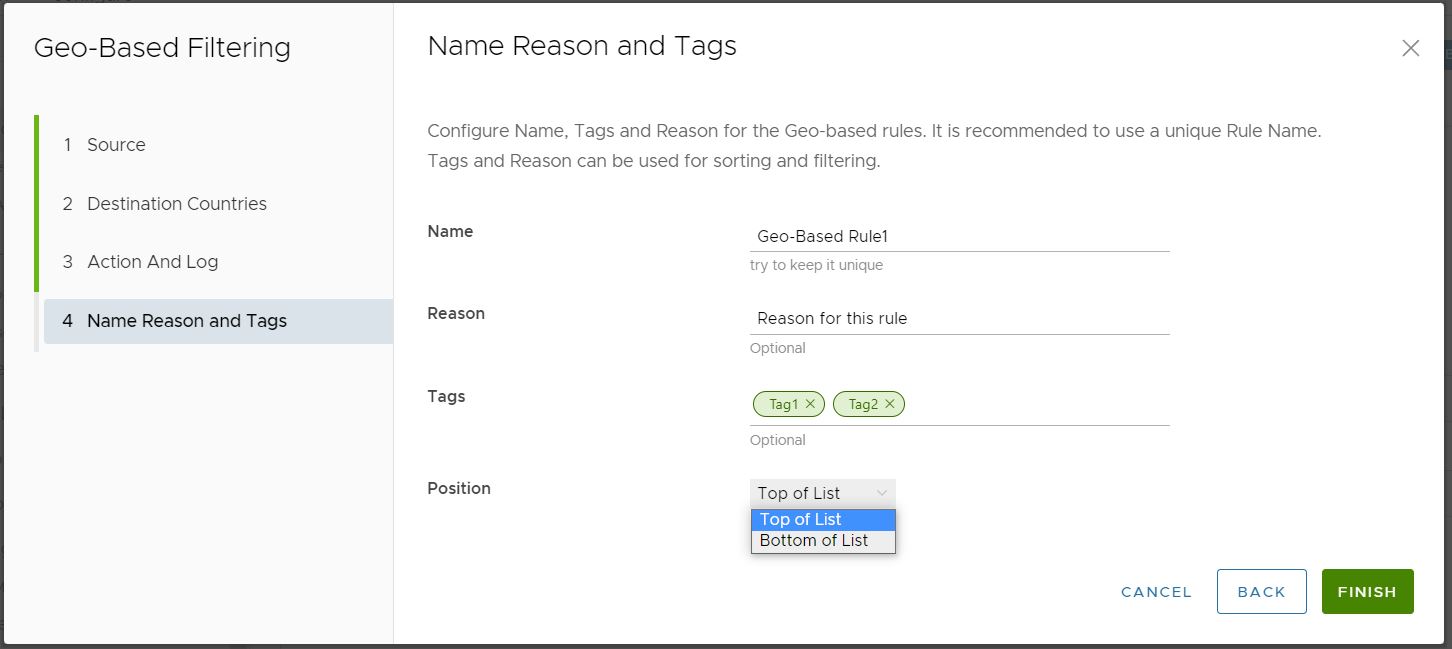

Clique em Seguinte (Next) para ver o ecrã Nome, motivos e etiquetas (Name, Reasons, and Tags).

- No ecrã Nome, motivos e etiquetas (Name, Reasons, and Tags), configure um nome de regra exclusivo (obrigatório), etiquetas (se utilizadas), motivo (se necessário) e uma posição para a regra na lista de regras de Filtragem de URL (as opções são “Início da lista” [Top of List] ou “Final da lista” [Bottom of List]).

- Clique em Concluir (Finish) para ver a nova regra de Filtragem baseada na geolocalização criada na lista Filtragem baseada na geolocalização (Geo-Based Filtering).

- Para que a nova regra de política de segurança tenha efeito, selecione a regra e clique no botão Publicar (Publish) no canto superior direito do ecrã.

- Após publicar a política de segurança, os utilizadores podem aplicar a política de segurança.

- Para uma política de segurança existente, o utilizador pode executar as seguintes ações selecionando a caixa de seleção da política:

- Editar (Edit) – Permite modificar uma regra de política existente.

- Clonar (Clone) – Permite clonar uma política a partir de uma política existente.

- Eliminar (Delete) – Permite eliminar uma política.

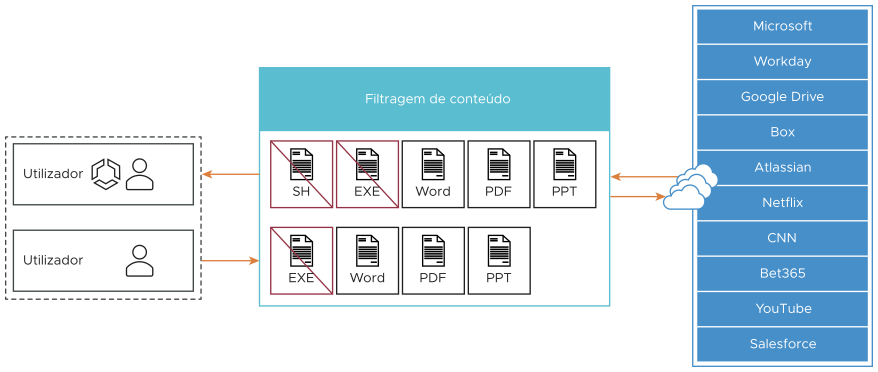

Filtragem de conteúdo

- Reduza a superfície de ataque permitindo apenas tipos de conteúdo necessários.

- Controle o conteúdo tanto para carregamentos como para transferências.

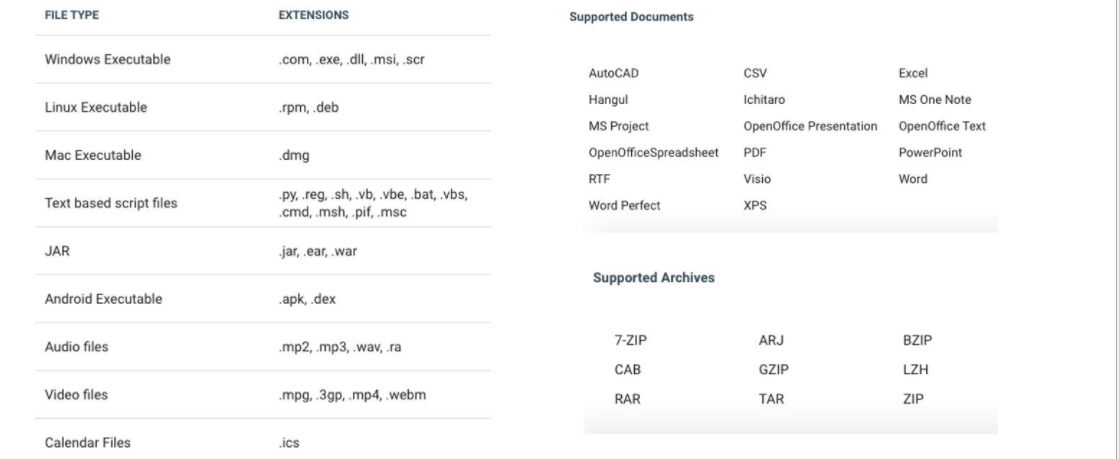

Os seguintes tipos de documentos e ficheiros listados são suportados.

A regra predefinida para a Filtragem de conteúdo é:

A regra predefinida para a Filtragem de conteúdo é:- Todas as transferências são permitidas, mas primeiro são submetidas a uma deteção de vírus quanto a conteúdo nocivo.

- Todos os carregamentos são permitidos sem inspeção.

Nota: Se a deteção de vírus encontrar conteúdo nocivo numa transferência, essa transferência será bloqueada e registada em Eventos (Events).

- Navegue para .

- Selecione uma política de segurança para configurar a regra de Filtragem de conteúdo.

- No ecrã Políticas de segurança (Security Policies) selecionado, clique no separador Segurança Web (Web Security).

- No separador Filtragem de conteúdo (Content Filtering) , clique em + ADICIONAR REGRA (+ ADD RULE).

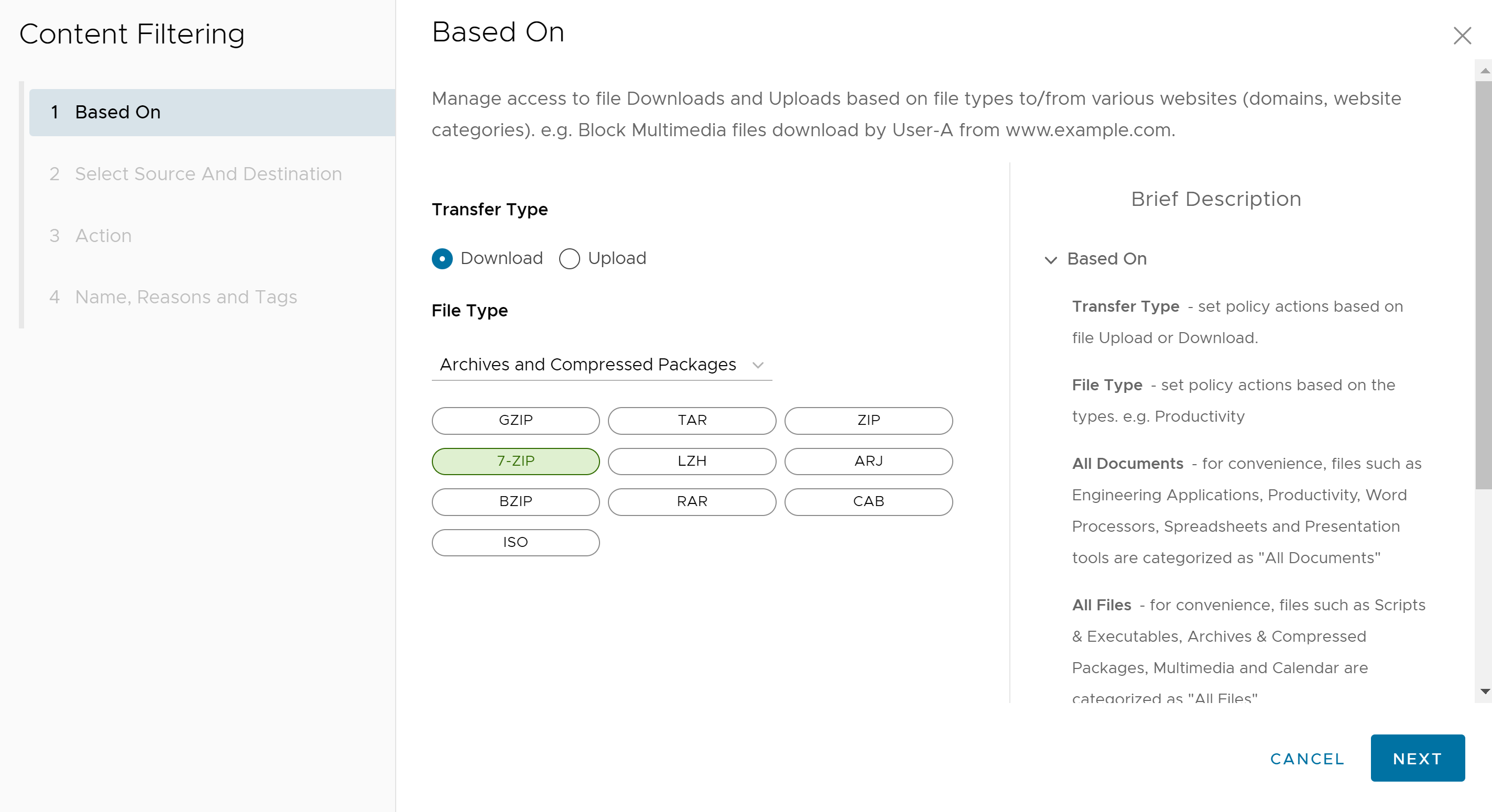

É apresentado o ecrã Com base em (Based On).

- No ecrã Com base em (Based On), configure as seguintes definições para gerir o acesso às transferências e carregamentos de ficheiros com base em tipos de ficheiro para/de vários sites:

- Em Tipo de transferência (Transfer Type), selecione o botão Transferir (Download) ou Carregar (Upload). Os utilizadores não podem selecionar ambas as opções. Se os utilizadores pretenderem uma regra de transferência e de carregamento, terão de criar duas regras distintas.

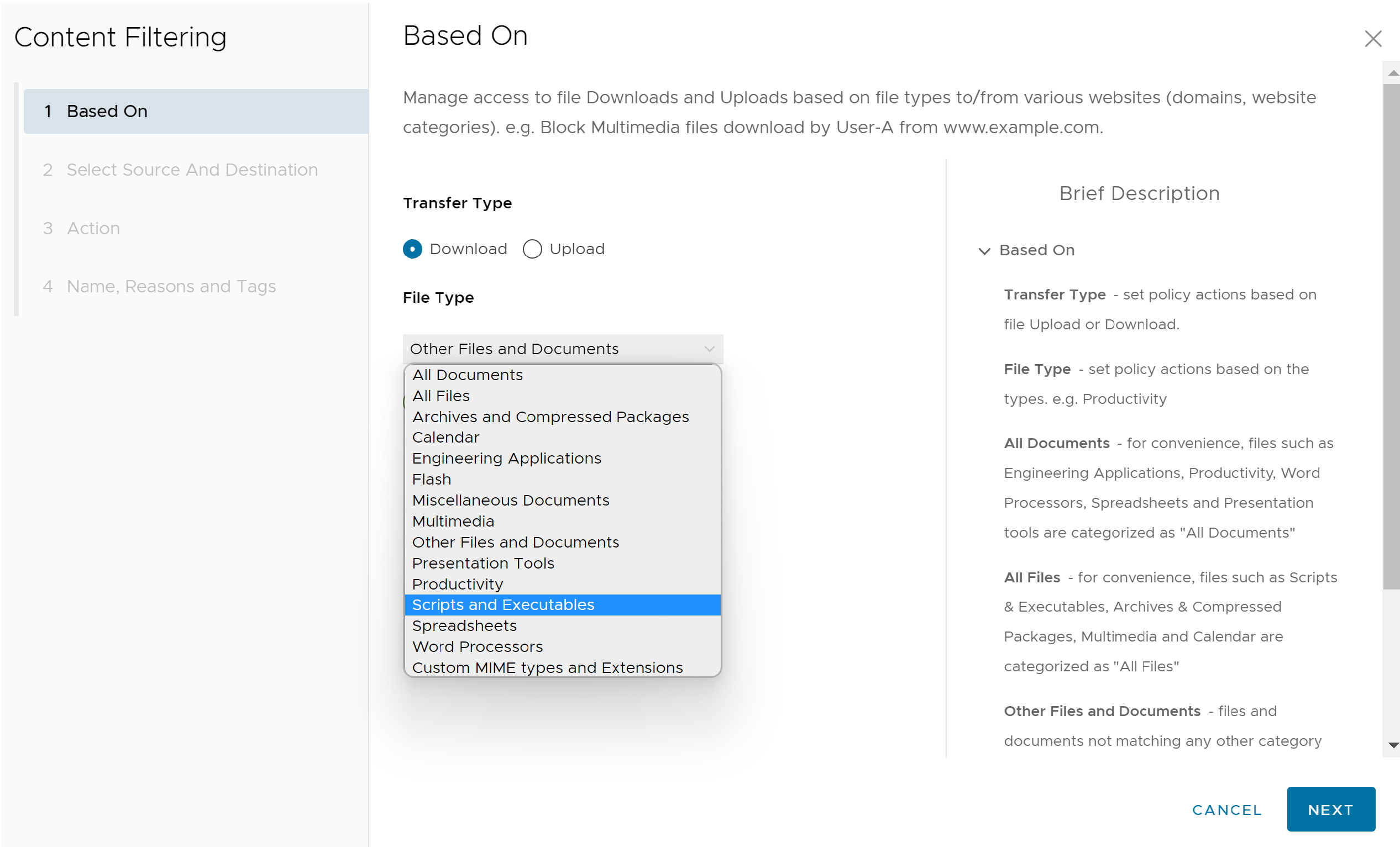

- No menu pendente Tipo de ficheiro (File Type), selecione um tipo de ficheiro.

- Clique em Seguinte (Next) para ver o ecrã Selecionar origem e destino (Select Source and Destination).

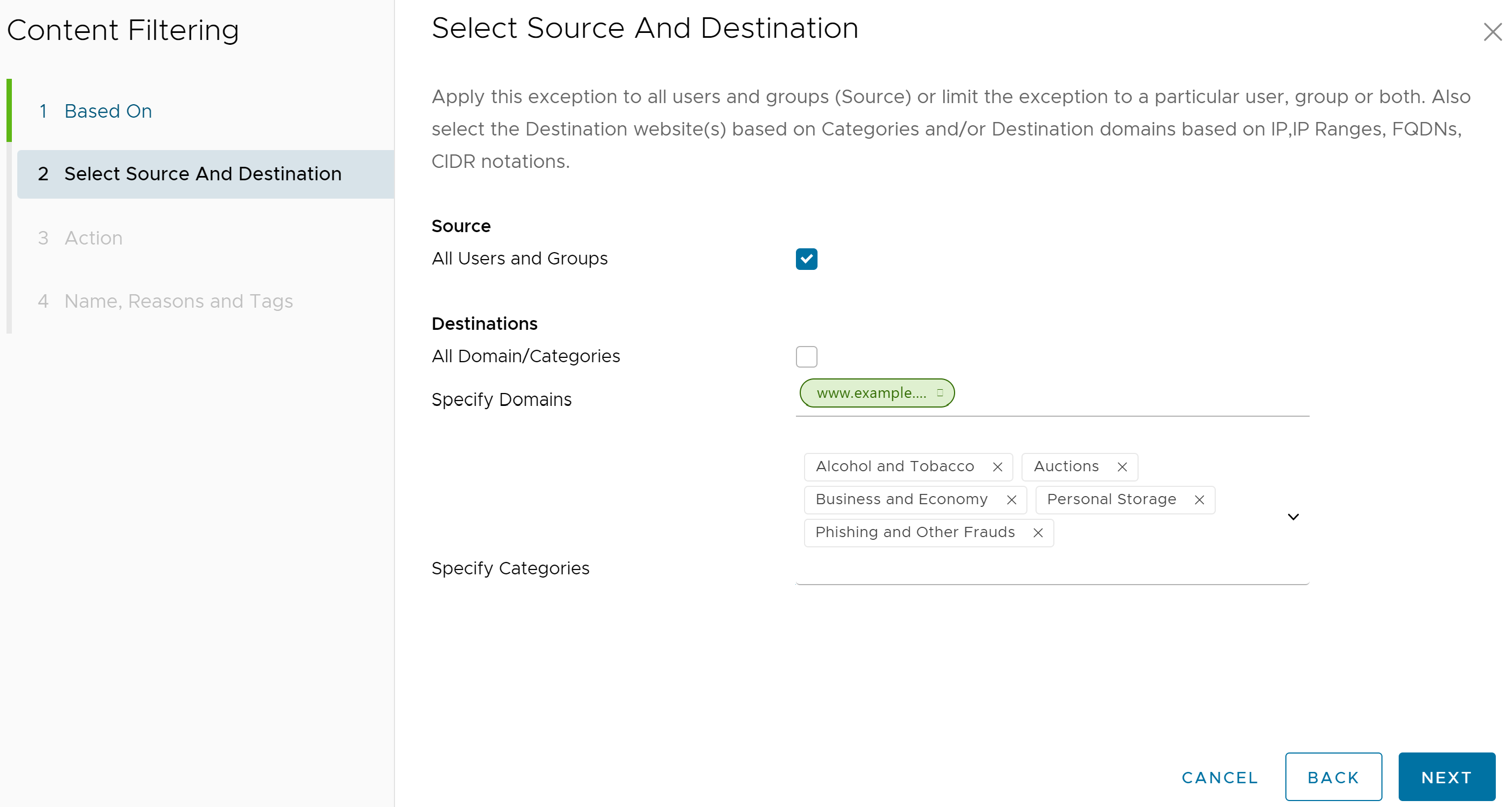

- No ecrã Selecionar origem e destino (Select Source and Destination), selecione a origem e o destino para aplicar a regra ou exceção.

- Em Origem (Source), selecione a caixa de seleção Todos os utilizadores e grupos (All Users and Groups) para aplicar a regra a todos os utilizadores e grupos ou desmarque esta caixa de seleção para especificar utilizadores e grupos.

- Em Destinos (Destinations), selecione a caixa de seleção Todos os domínios/categorias (All Domain/Categories) para aplicar a regra a todos os domínios e categorias disponíveis ou desmarque a caixa de seleção para especificar quais os domínios e categorias que devem ser aplicados à regra.

- Clique em Seguinte (Next) para ver o ecrã Ação (Action).

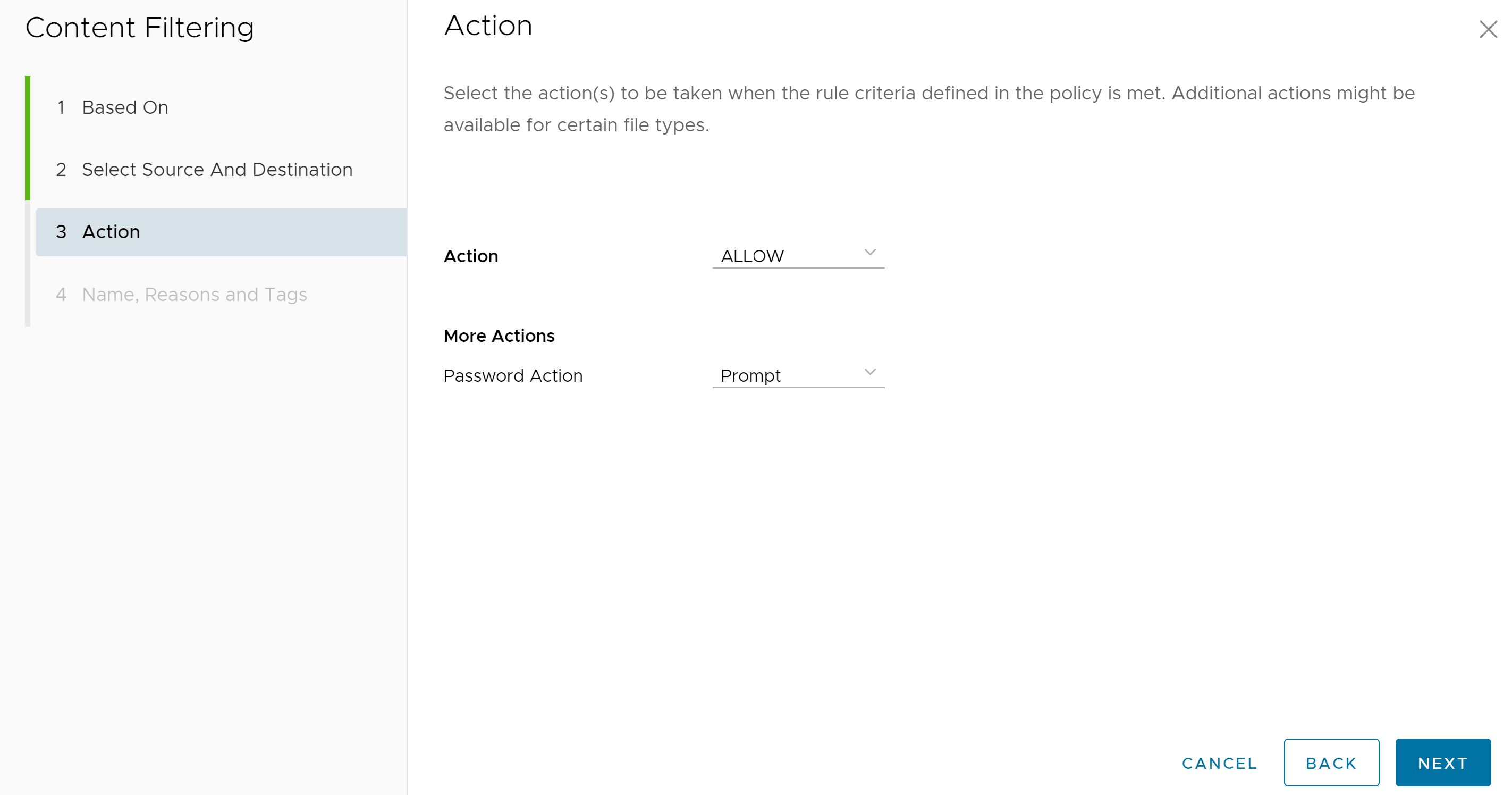

- No ecrã Ação (Action), selecione a ação Bloquear (Block) ou Permitir (Allow) no menu pendente Ação (Action) a realizar quando os critérios de regra definidos na política são satisfeitos. Adicionalmente, os utilizadores podem definir Ação da palavra-passe (Password Action) (Solicitar [Prompt], Permitir [Allow] ou Bloquear [Block]) para certos tipos de ficheiro.

Clique em Seguinte (Next) para ver o ecrã Nome, motivos e etiquetas (Name, Reasons, and Tags).

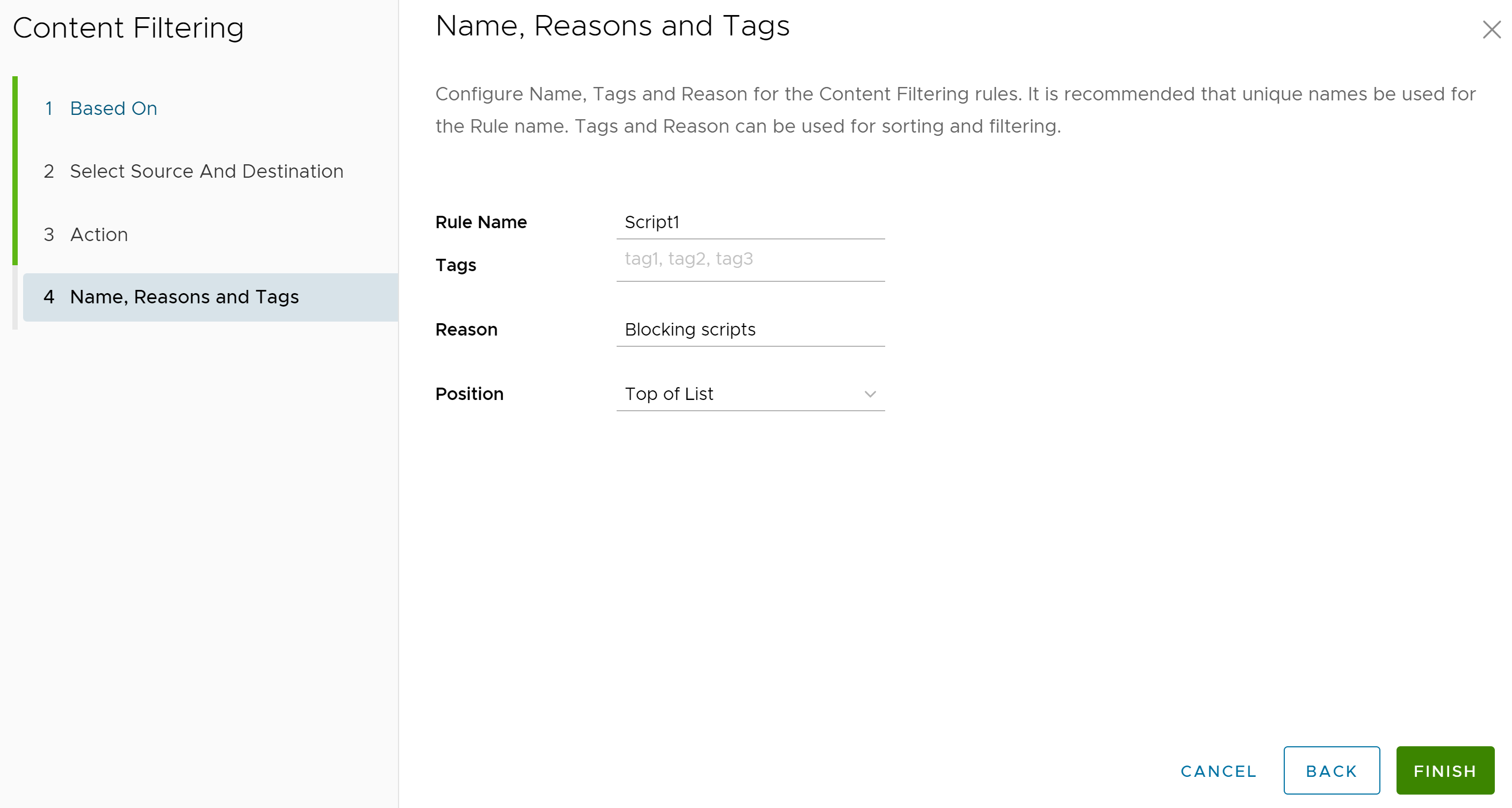

- No ecrã Nome, motivos e etiquetas (Name, Reasons, and Tags), configure um nome de regra exclusivo (obrigatório), etiquetas (se utilizadas), motivo (se necessário) e uma posição para a regra na lista de regras de Filtragem de conteúdo (as opções são “Início da lista” [Top of List] ou “Final da lista” [Bottom of List]).

Nota: O campo Posição (Position) designa a posição da regra na lista de regras de Filtragem de conteúdo.

- Clique em Concluir (Finish) para ver a nova regra de Filtragem de conteúdo criada na lista Filtragem de conteúdo (Content Filtering).

- Os utilizadores têm as seguintes opções: configurar outra regra em Filtragem de conteúdo, configurar uma categoria diferente de política de segurança ou, se tiver terminado, clicar no botão Publicar (Publish) para publicar a política de segurança.

- Após publicar a política de segurança, os utilizadores podem aplicar a política de segurança.

Inspeção de conteúdos

A Inspeção de conteúdos fornece proteção contra sites ativos com conteúdo de malware, bem como proteção contra ameaças conhecidas e “Dia 0”. O conteúdo permitido até agora pode ser inspecionado para determinar se é nocivo.

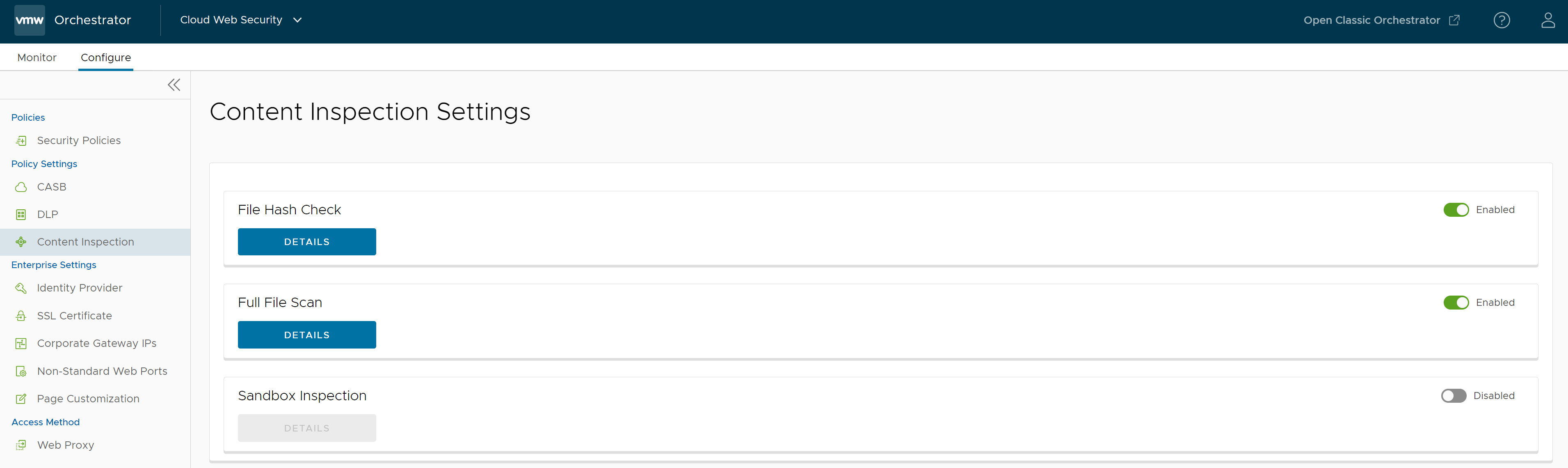

- Verificação de hash de ficheiro (File Hash Check): o ficheiro é analisado para verificar se corresponde a um hash de ficheiro conhecido armazenado na base de dados Cloud Web Security. Um hash de ficheiro é um valor exclusivo e é comparado com os resultados de mais de 50 motores AV. O resultado de uma verificação de hash pode ser limpo, malicioso ou desconhecido. Se estiver limpo, o ficheiro será permitido na rede. Se for malicioso, o ficheiro será removido. Se for desconhecido, o ficheiro será removido ou enviado para a Verificação antivírus, dependendo das opções selecionadas. Por predefinição, esta opção está ativada para a política.

- Verificação antivírus (Anti-Virus Scan): o ficheiro é analisado pela aplicação antivírus do Cloud Web Security que verifica se existem vírus e assinaturas de malware conhecidos. Se o ficheiro corresponder a algum vírus ou malware conhecido, será removido. Se o ficheiro não corresponder a nenhum vírus/malware conhecido, será removido ou enviado para o sandbox, dependendo das opções selecionadas. Por predefinição, esta opção está ativada para a política.

- Sandbox: trata-se de um ambiente contido onde um ficheiro pode ser analisado de forma segura de duas maneiras:

- Análise estática (Static Analysis): inspeciona o ficheiro quanto a bibliotecas, funções importadas, analisa o código quanto a cadeias, métodos de ligação utilizados, etc.

- Análise dinâmica (Dynamic Analysis): executa o ficheiro num ambiente contido e determina se o ficheiro está infetado com base no comportamento. A análise dinâmica demora muito mais tempo a processar.

Por predefinição, a Inspeção de sandbox (Sandbox Inspection) está desativada para a política. Pode ativar a Inspeção de sandbox (Sandbox Inspection) na página .

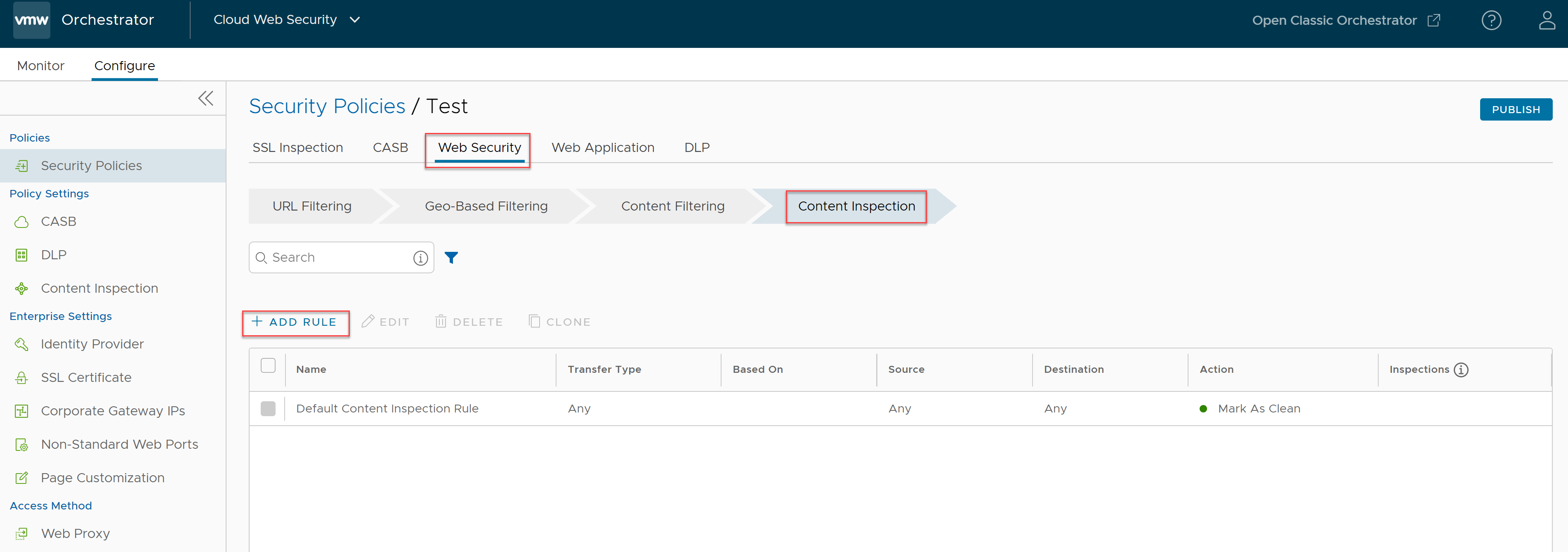

- Navegue para .

- Selecione uma política de segurança para configurar a regra de Inspeção de conteúdos.

- No ecrã Políticas de segurança (Security Policies) selecionado, clique no separador Segurança Web (Web Security).

- No separador Inspeção de conteúdos (Content Inspection) , clique em + ADICIONAR REGRA (+ ADD RULE).

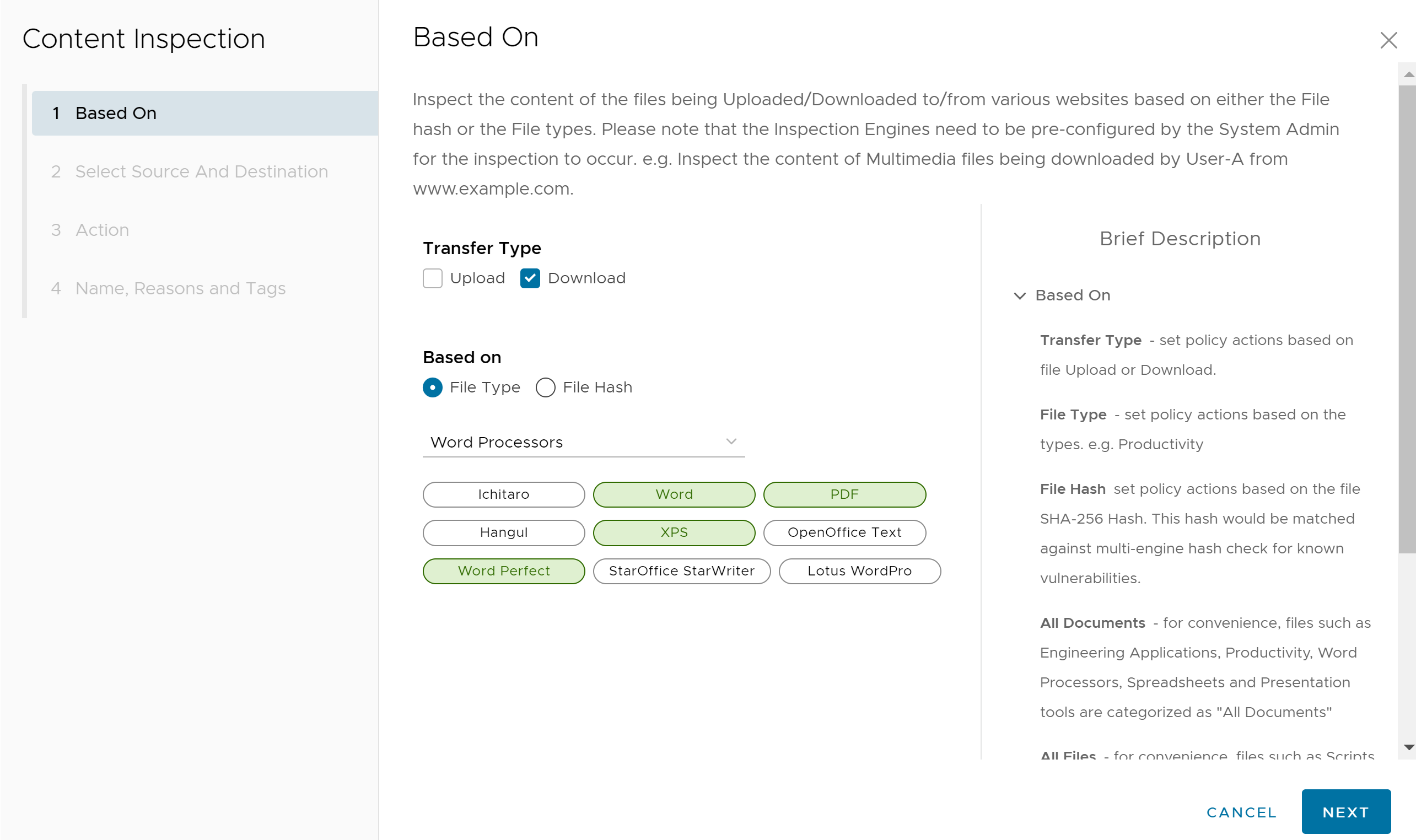

É apresentado o ecrã Com base em (Based On).

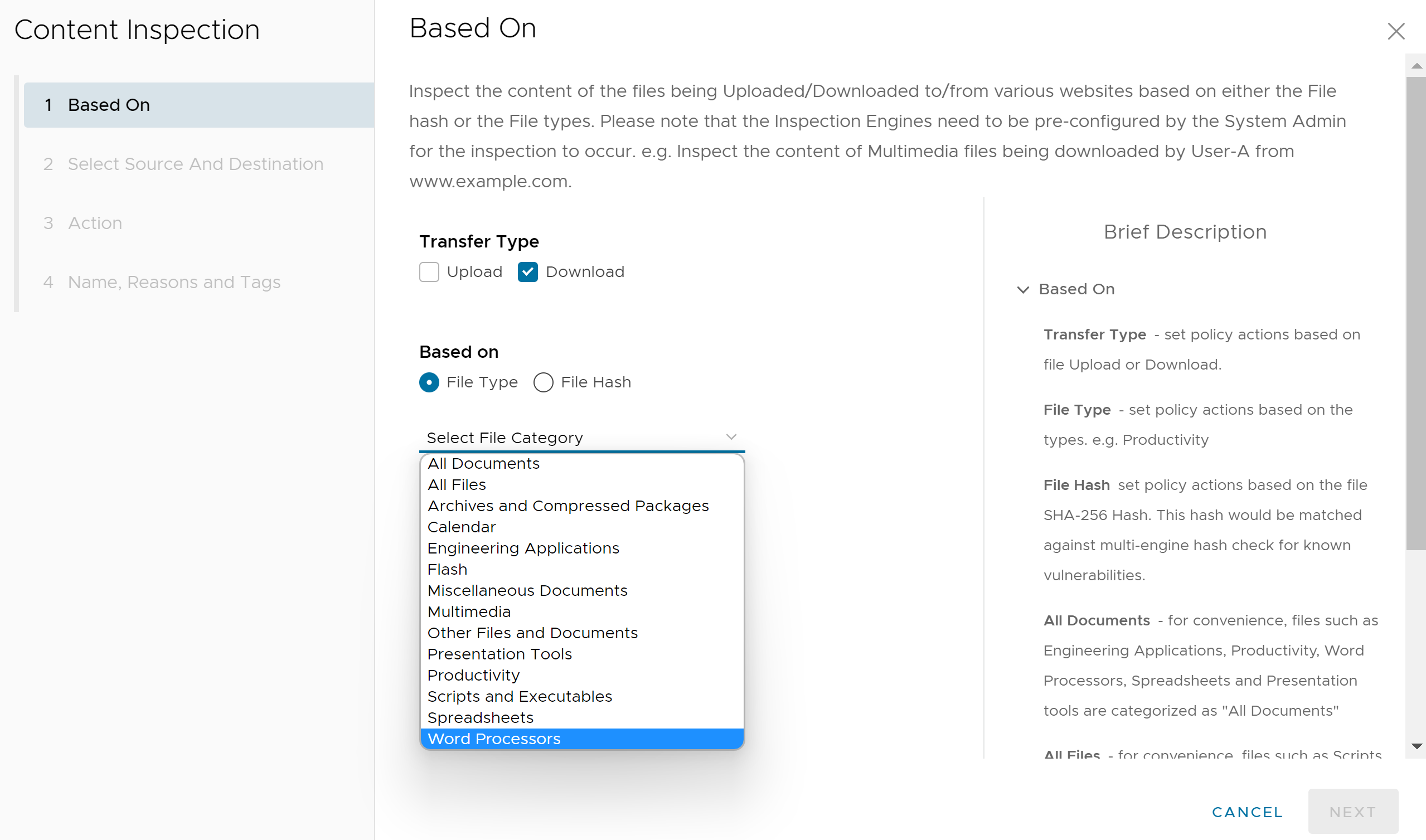

- No ecrã Com base em (Based On), configure as seguintes definições para inspecionar o conteúdo dos ficheiros que estão a ser carregados/transferidos para/de vários sites com base no hash de ficheiro ou nos tipos de ficheiro:

- Para o Tipo de transferência (Transfer Type), selecione o botão Transferir (Download) ou Carregar (Upload) ou ambos.

- Em Com base em (Based on), selecione Tipo de ficheiro (File Type) ou Hash de ficheiro (File Hash), para indicar se a inspeção vai procurar ficheiros baseados no Tipo de ficheiro ou no Hash de ficheiro. (Os utilizadores não podem escolher os dois).

- Se os utilizadores selecionarem Tipo de ficheiro (File Type), selecione uma categoria no menu pendente. Por exemplo, os utilizadores podem configurar uma regra para inspecionar ficheiros transferidos que correspondam aos tipos de ficheiros listados do processador de texto: Word, XPS, OpenOffice Text e Word Perfect.

- Se os utilizadores selecionarem Hash de ficheiro (File Hash), deverão introduzir um hash SHA-256 na caixa de texto correspondente.

- Se os utilizadores selecionarem Tipo de ficheiro (File Type), selecione uma categoria no menu pendente. Por exemplo, os utilizadores podem configurar uma regra para inspecionar ficheiros transferidos que correspondam aos tipos de ficheiros listados do processador de texto: Word, XPS, OpenOffice Text e Word Perfect.

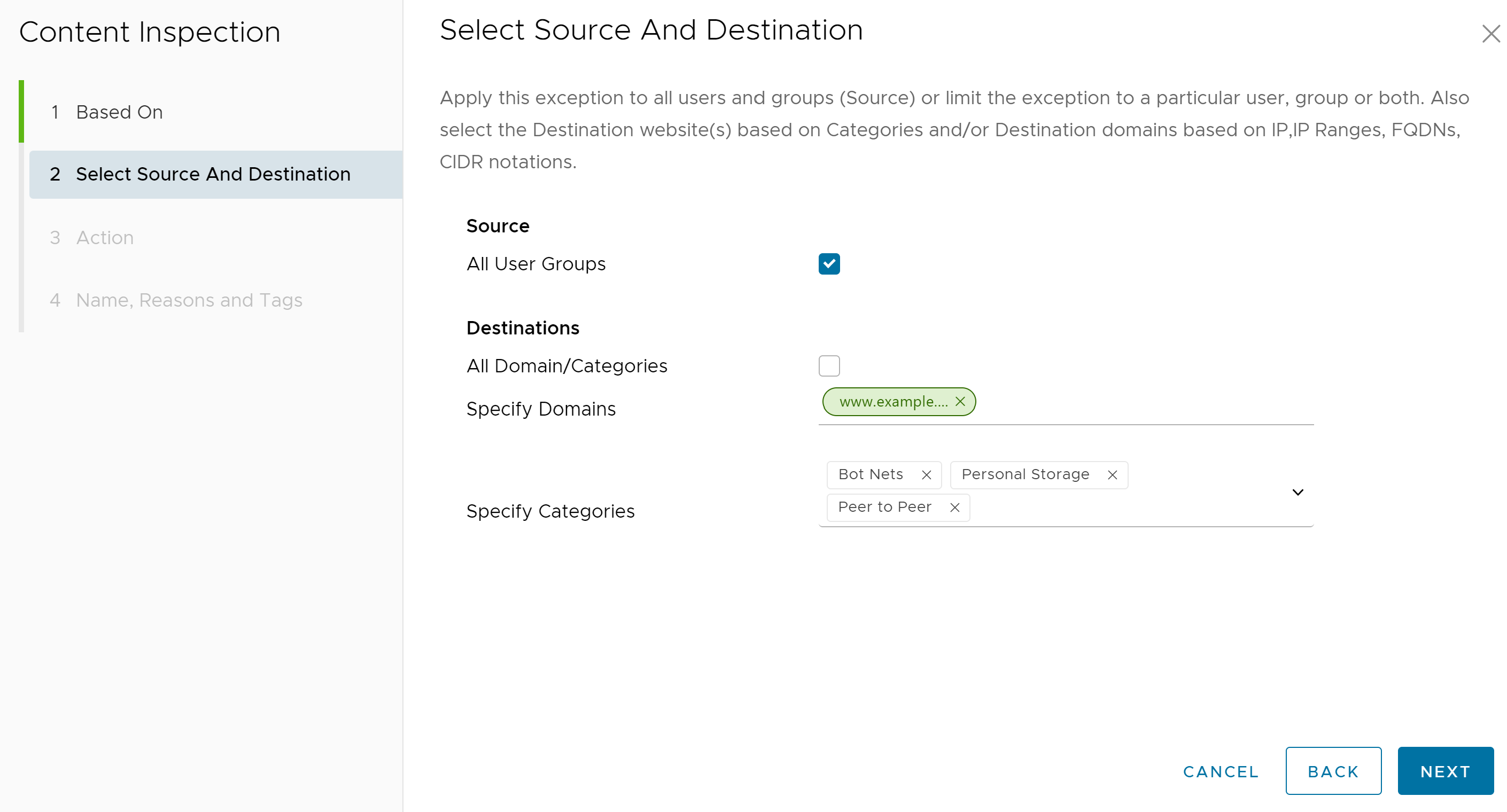

- Clique em Seguinte (Next) para ver o ecrã Selecionar origem e destino (Select Source and Destination).

- Para o Tipo de transferência (Transfer Type), selecione o botão Transferir (Download) ou Carregar (Upload) ou ambos.

- No ecrã Origem e destino (Source and Destination), selecione a origem e o destino para aplicar a regra.

- Em Origem (Source), selecione a caixa de seleção Todos os utilizadores e grupos (All Users and Groups) para aplicar a regra a todos os utilizadores e grupos ou desmarque esta caixa de seleção para especificar utilizadores e grupos.

- Em Destinos (Destinations), selecione a caixa de seleção Todos os domínios/categorias (All Domain/Categories) para aplicar a regra a todos os domínios e categorias disponíveis ou desmarque a caixa de seleção para especificar quais os domínios e categorias que devem ser aplicados à regra.

- Clique em Seguinte (Next) para ver o ecrã Ação (Action).

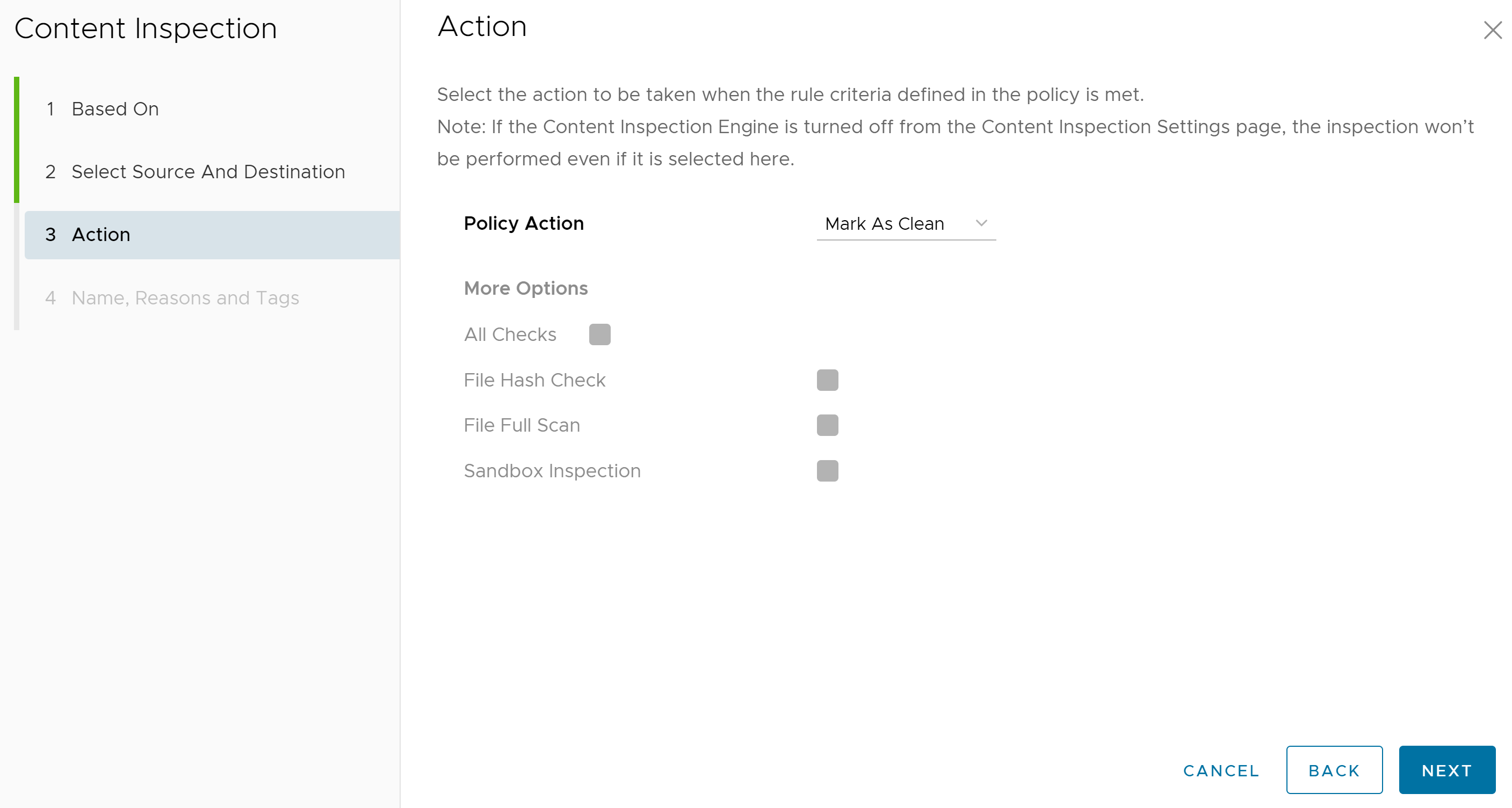

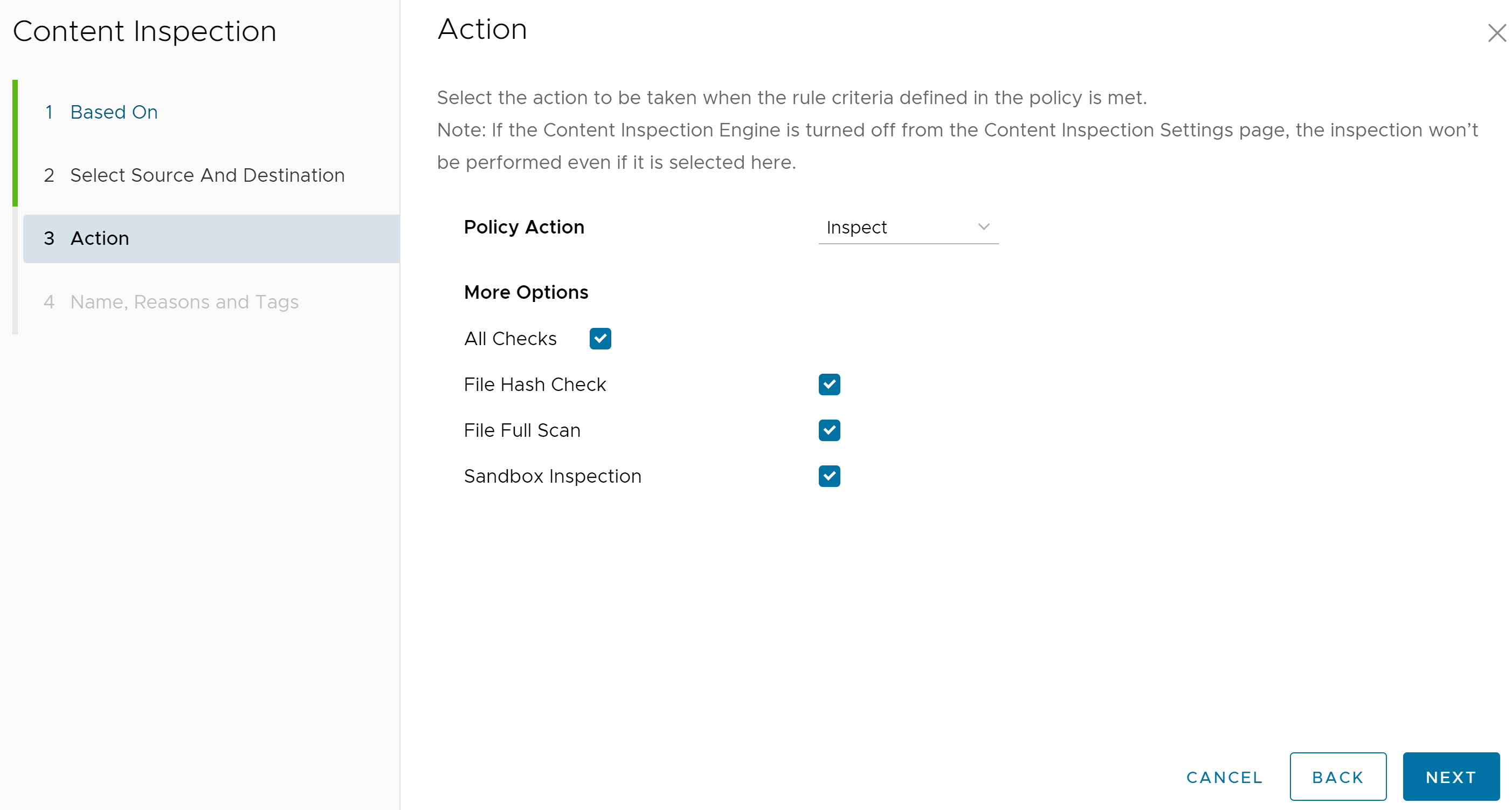

- No ecrã Ação (Action), no menu pendente Ação de política (Policy Action) , selecione qualquer uma das seguintes ações: Marcar como limpo (Mark As Clean), Marcar como infetado (Mark As Infected) ou Inspecionar (Inspect).

Tabela 1. Descrição da ação de política Ação de política Descrição Marcar como limpo (Mark As Clean) Os ficheiros são permitidos automaticamente na rede sem inspeção. Marcar como infetado (Mark As Infected) Os ficheiros são tratados automaticamente como perigosos, removidos e não permitidos na rede. Inspecionar (Inspect) Os ficheiros correspondentes estão sujeitos a três opções de inspeção diferentes e se o ficheiro não for aprovado na inspeção, será removido. - Se os utilizadores selecionarem as ações das políticas Marcar como limpo (Mark As Clean) ou Marcar como infetado (Mark As Infected), as opções de inspeção (Todas as verificações [All Checks], Verificação de hash de ficheiro [File Hash Check], Análise completa de ficheiros [File Full Scan] e Inspeção de sandbox [Sandbox Inspection]) não estarão disponíveis.

- Se os utilizadores selecionarem a ação de política Inspecionar (Inspect), poderão selecionar até três opções de inspeção (Verificação de hash de ficheiro [File Hash Check], Análise completa de ficheiros [File Full Scan], Inspeção de sandbox [Sandbox Inspection]).

Nota: A opção Todas as verificações (All Checks) significa que as três opções (Verificação de hash de ficheiro [File Hash Check], Análise completa de ficheiros [File Full Scan], Inspeção de sandbox [Sandbox Inspection]) são selecionadas.

Clique em Seguinte (Next) para ver o ecrã Nome, motivos e etiquetas (Name, Reasons, and Tags).

- Se os utilizadores selecionarem as ações das políticas Marcar como limpo (Mark As Clean) ou Marcar como infetado (Mark As Infected), as opções de inspeção (Todas as verificações [All Checks], Verificação de hash de ficheiro [File Hash Check], Análise completa de ficheiros [File Full Scan] e Inspeção de sandbox [Sandbox Inspection]) não estarão disponíveis.

- No ecrã Nome, motivos e etiquetas (Name, Reasons, and Tags), configure um nome de regra exclusivo (obrigatório), etiquetas (se utilizadas), motivo (se necessário) e uma posição para a regra na lista de regras de Inspeção de conteúdos (as opções são “Início da lista” [Top of List] ou “Final da lista” [Bottom of List]).

Nota: O campo Posição (Position) designa a posição da regra na lista das regras de Inspeção de conteúdos.

- Clique em Concluir (Finish) para ver a nova regra de Inspeção de conteúdos criada na lista Inspeção de conteúdos (Content Filtering).

- Os utilizadores têm as seguintes opções: configurar outra regra em Filtragem de conteúdo, configurar uma categoria diferente de política de segurança ou, se tiver terminado, clicar no botão Publicar (Publish) para publicar a política de segurança.

- Após publicar a política de segurança, os utilizadores podem aplicar a política de segurança.