Esta secção aborda a configuração do Azure Active Directory (AD) como fornecedor de identidade (IdP) para Cloud Web Security. Isto permite que as políticas do Cloud Web Security sejam configuradas para corresponderem a um nome de utilizador ou grupo e para registar o acesso do utilizador em registos Web e DLP. Primeiro, vamos abordar a configuração do Azure AD e, em seguida, a configuração do VMware Cloud Orchestrator.

Pré-requisitos

Os utilizadores precisam do seguinte para configurar o Azure Active Directory como um fornecedor de identidade com o

Cloud Web Security:

- Uma conta do Azure

- Um inquilino do Azure Active Directory (AD)

Sugestão: O processo para criar um inquilino do Azure AD está documentado aqui.

- Um empresa cliente num VMware Cloud Orchestrator de produção com o Cloud Web Security ativado. O Orchestrator tem de utilizar a Versão 4.5.0 ou posterior.

Configuração do Azure

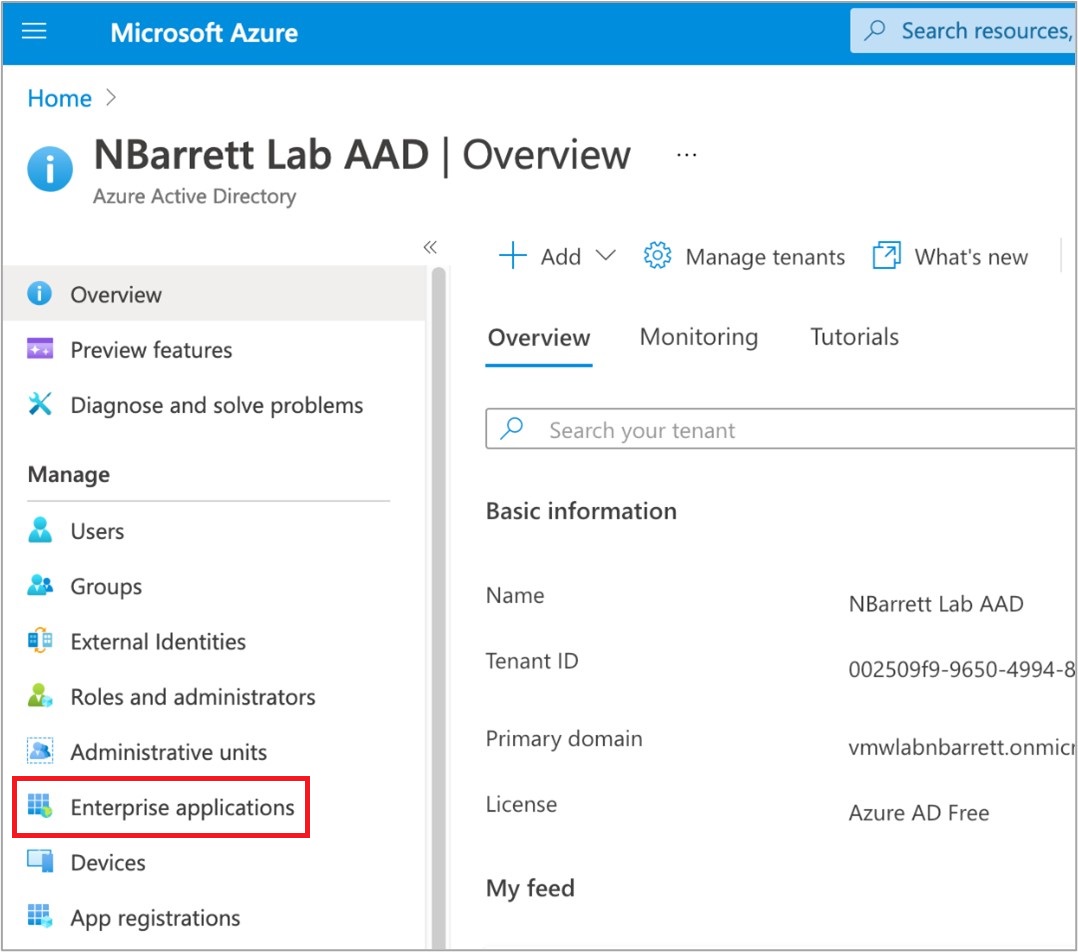

- Inicie sessão no portal do Azure https://portal.azure.com/ utilizando as credenciais da empresa ou um utilizador local para o inquilino do Azure AD.

- Aceda ao serviço Azure Active Directory procurando Active Directory na barra de pesquisa superior.

- Clique em Aplicações empresariais (Enterprise Applications) no painel esquerdo:

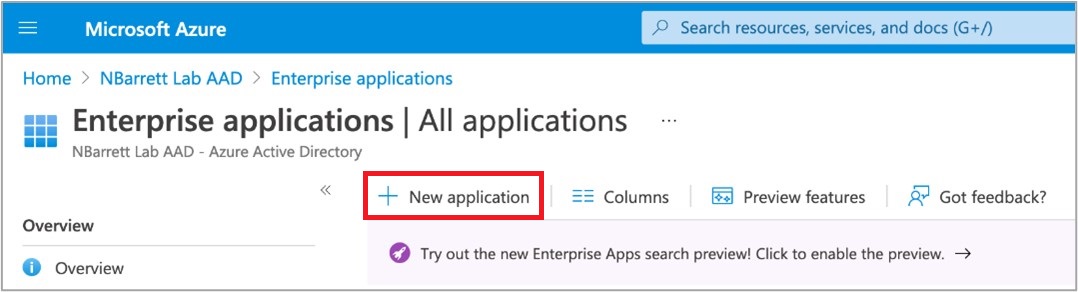

- Clique em Nova aplicação (New application) na parte superior do painel Aplicações empresariais (Enterprise Applications):

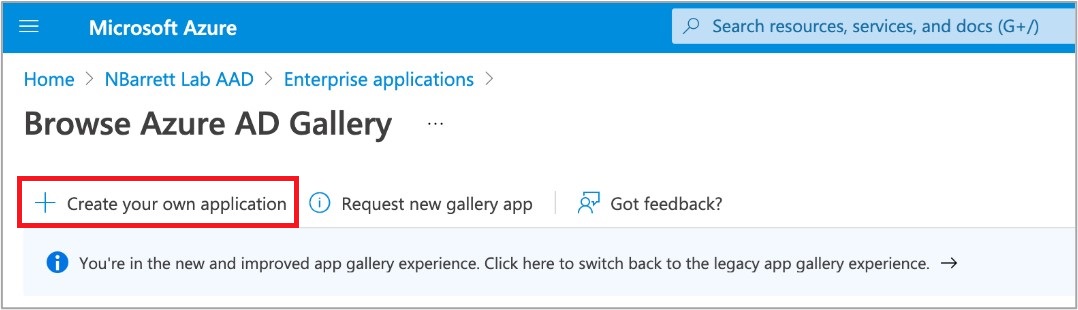

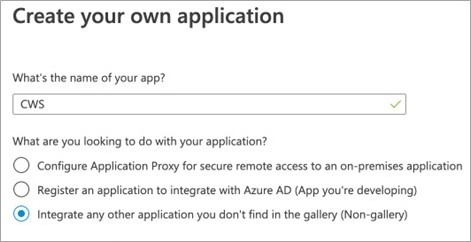

- Clique em Criar a sua própria aplicação (Create Your Own Application) na parte superior do painel Nova aplicação (New Application).

- Introduza um nome (por exemplo, CWS) e garanta que a opção de botão Não galeria (Non-gallery) está selecionada.

- Clique em Criar (Create) na parte inferior do formulário Criar a sua própria aplicação (Create Your Own Application).

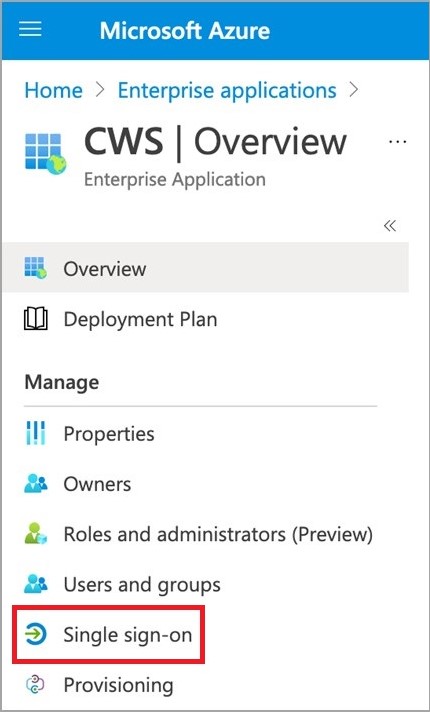

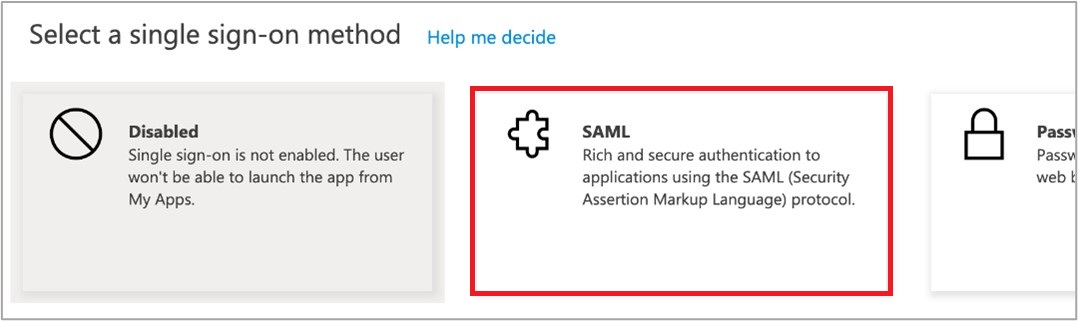

- Clique no painel Início de sessão único (Single sign-on) utilizando o painel esquerdo da página de aplicação de empresa do Cloud Web Security (CWS).

- Clique em SAML (Security Assertion Markup Language) como método de início de sessão único escolhido.

- Preencha a secção (1) utilizando o ícone de lápis de edição no canto superior direito, conforme mostrado abaixo. Após introduzir todos os detalhes necessários, clique em Guardar (Save) na parte superior do painel pop-over.

Nome do campo Valor do campo Descrição do campo Identificador (ID da entidade) (Identifier [Entity ID]) https://safe-cws-sase.vmware.com/safeview-auth-server/saml/metadata O Azure AD permite vários valores. Defina-o para este valor e selecione a caixa de seleção Predefinição (Default). Este é o ID de entidade que o Cloud Web Security apresentará a si próprio, tal como na mensagem AuthRequest do SAML. URL de resposta (ACS URL) (Reply URL [ACS URL]) https://safe-cws-sase.vmware.com/safeview-auth-server/saml Este é o URL para o qual o Azure AD redirecionará a carga útil da asserção SAML. É assim que o Cloud Web Security fica a saber que os utilizadores são autenticados com sucesso. URL de início de sessão (Sign-on URL) https://safe-cws-sase.vmware.com/safeview-auth-server/saml Utilizado para o Azure AD iniciar a autenticação no Cloud Web Security (vs. o Cloud Web Security redirecionar para o Azure AD). Este método não é habitualmente utilizado. - Copie os seguintes itens da secção (3) e (4) para um editor de texto (por exemplo, Bloco de Notas do Windows ou Mac TextEdit).

Nome do campo Descrição do campo Secção (3) – Certificado (Base64) (Section [3] – Certificate [Base64]) Esta é a chave pública do par de chaves utilizado pelo Azure AD para assinar asserções SAML. Permite que o Cloud Web Security valide que as asserções foram verdadeiramente criadas por esta integração do Azure AD. Transfira este ficheiro e mantenha o respetivo conteúdo acessível. Deve começar com -----BEGIN CERTIFICATE----- e terminar com -----END CERTIFICATE-----. Secção (4) – Identificador do Azure AD (Section [4] – Azure AD Identifier) Este é o entityID do SAML para o IdP do Azure AD. Na carga útil do URL de resposta (consulte o passo 10), isto indica ao Cloud Web Security que a asserção SAML provém desta integração do Azure AD. Secção (4) – URL de início de sessão (Section [4] – Login URL) Este é o URL de início de sessão do Azure AD para o qual o Cloud Web Security redirecionará para permitir que os utilizadores iniciem sessão no Azure AD (se ainda não tiverem iniciado sessão). - Clique no ícone de lápis no canto superior direito de Atributos e reivindicações do utilizador (User Attributes & Claims).

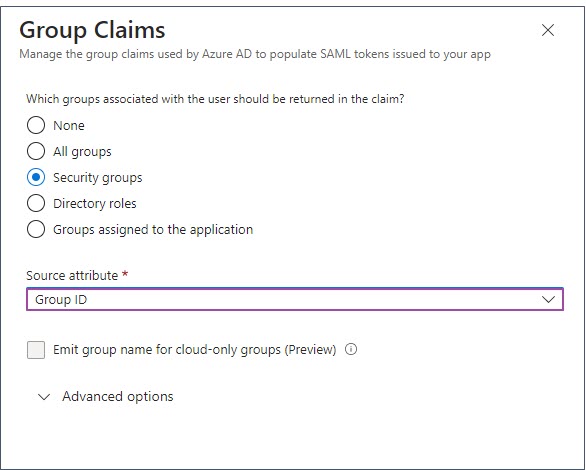

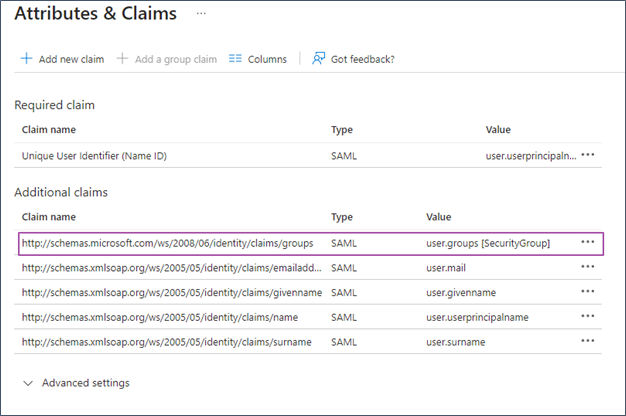

- Adicione uma Reivindicação de grupo (Group Claim) utilizando a definição seguinte. Selecione o “ID do grupo” (Group ID) como atributo de origem.

Na janela Atributo e reivindicações (Attribute & Claims), é adicionada a reivindicação do grupo.

Na janela Atributo e reivindicações (Attribute & Claims), é adicionada a reivindicação do grupo.

- A configuração SAML do Azure AD está agora concluída.

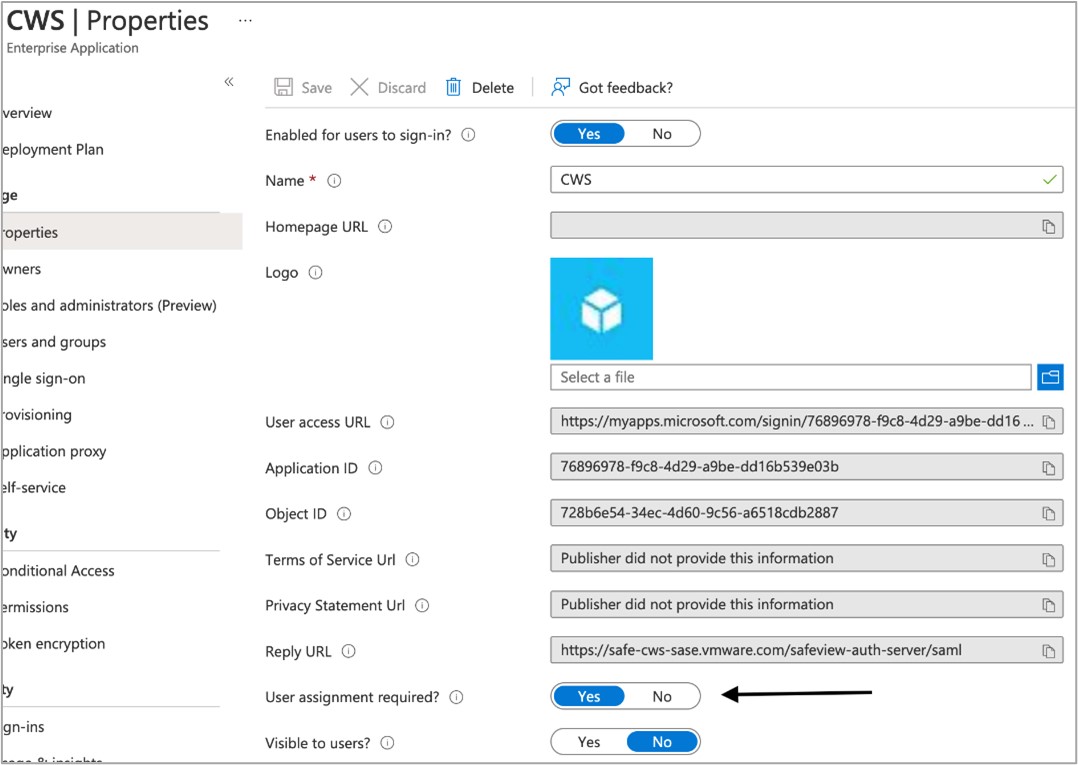

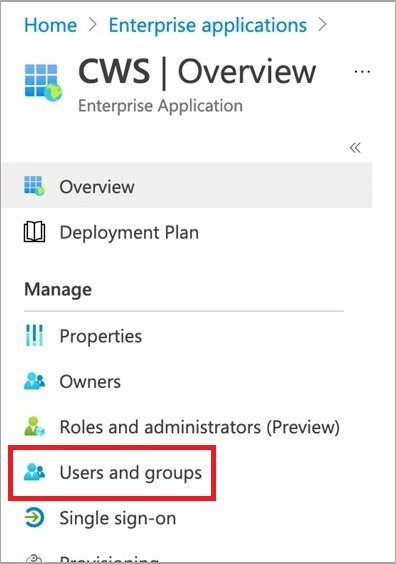

- Clique na secção Utilizadores e grupos (Users and Groups) da página Cloud Web Security Aplicações empresariais (Enterprise applications).

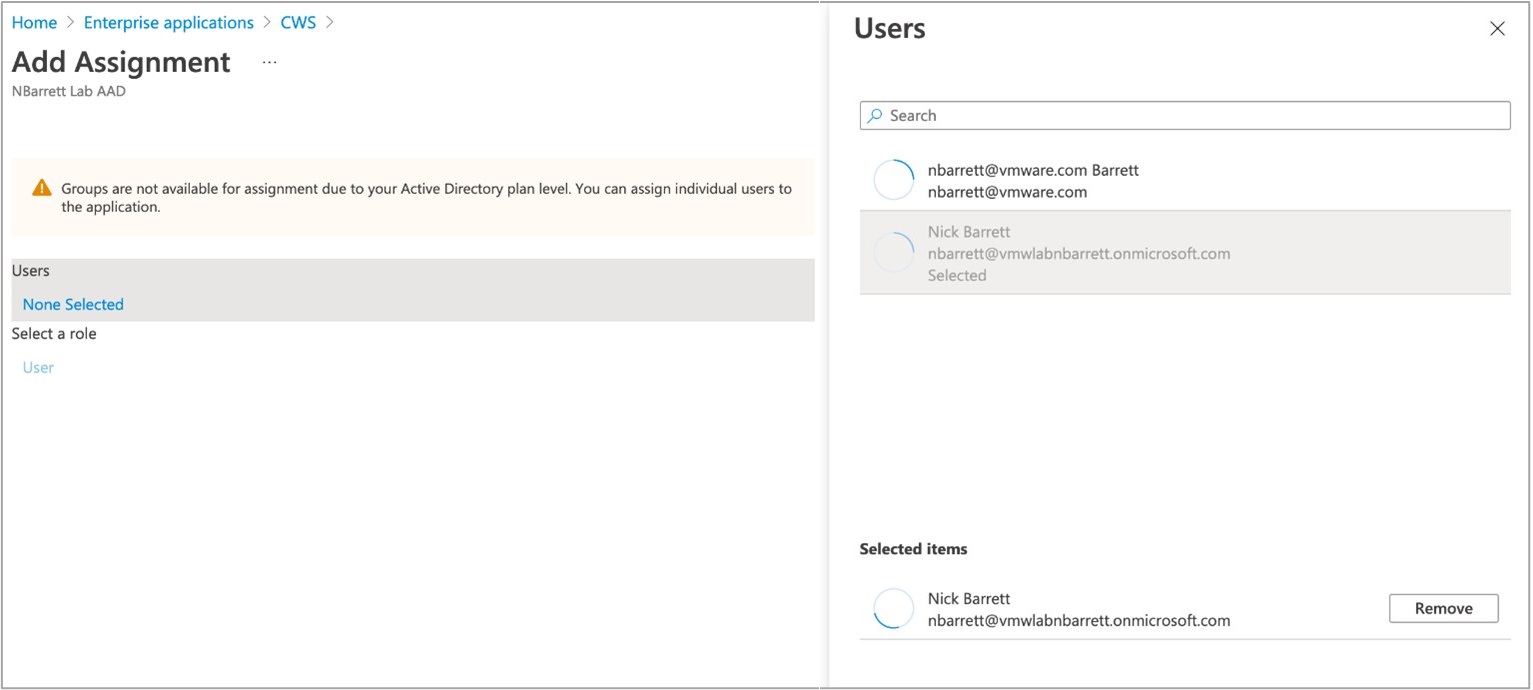

- Selecione utilizadores e/ou grupos aos quais deve ser concedido acesso à aplicação Cloud Web Security. Em seguida, clique em Atribuir (Assign).

Importante:

Importante:- Se este passo não for realizado, os utilizadores receberão um erro a informar que a aplicação não foi aprovada quando tentarem autenticar-se no fluxo de trabalho do Cloud Web Security.

- Os grupos serão apenas uma opção se os utilizadores tiverem um inquilino do Azure Active Directory P1 ou P2 atualizado. O nível do plano AD predefinido só permitirá atribuir utilizadores individuais à aplicação.

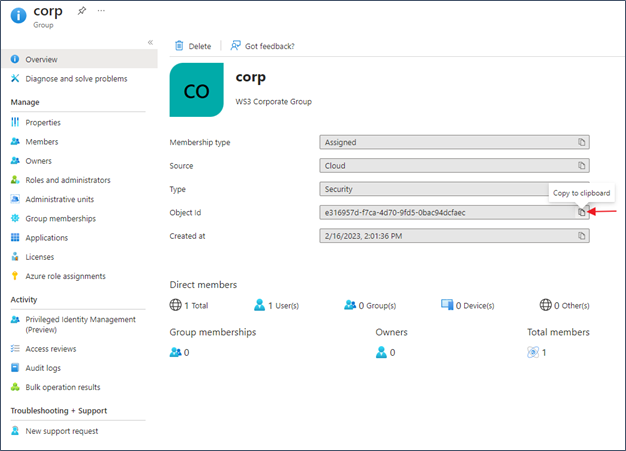

- No portal do Azure, navegue para Azure Active Directory > Grupos (Groups) e selecione o nome do grupo para visualizar as propriedades do grupo. Copie o valor de ID de objeto (Object ID) do grupo do Azure.

Nota: Para utilizar o grupo do Azure na política CWS, terá de obter o ID de objeto para um grupo do Azure.

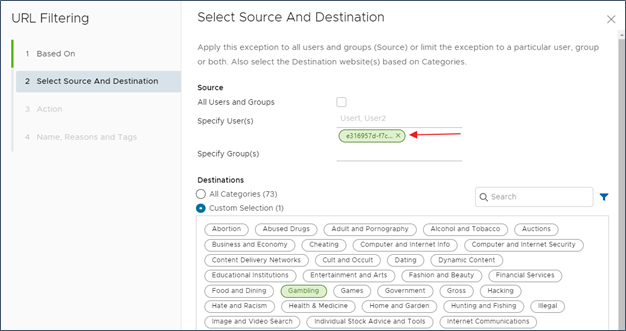

Utilize o ID de objeto (Object ID) para especificar o grupo do Azure com o qual deseja estabelecer uma correspondência numa política CWS. No exemplo seguinte, o grupo do “ corp” do Azure AD tem correspondência numa política de Filtragem de URL para a categoria Jogos de azar (Gambling).

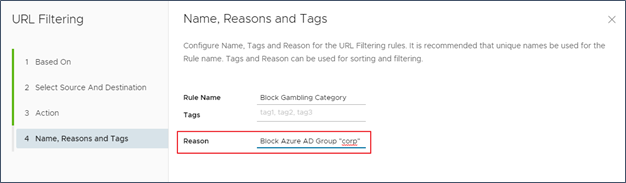

Utilize o ID de objeto (Object ID) para especificar o grupo do Azure com o qual deseja estabelecer uma correspondência numa política CWS. No exemplo seguinte, o grupo do “ corp” do Azure AD tem correspondência numa política de Filtragem de URL para a categoria Jogos de azar (Gambling). Para evitar confusão, também é aconselhável incluir informações no campo Motivo (Reason) da política CWS que façam referência ao nome original do grupo do Azure. No exemplo seguinte, consulte o grupo “ corp” ou crie uma etiqueta.

Para evitar confusão, também é aconselhável incluir informações no campo Motivo (Reason) da política CWS que façam referência ao nome original do grupo do Azure. No exemplo seguinte, consulte o grupo “ corp” ou crie uma etiqueta.

Configuração do VMware Cloud Orchestrator

- Inicie sessão na IU do Orchestrator.

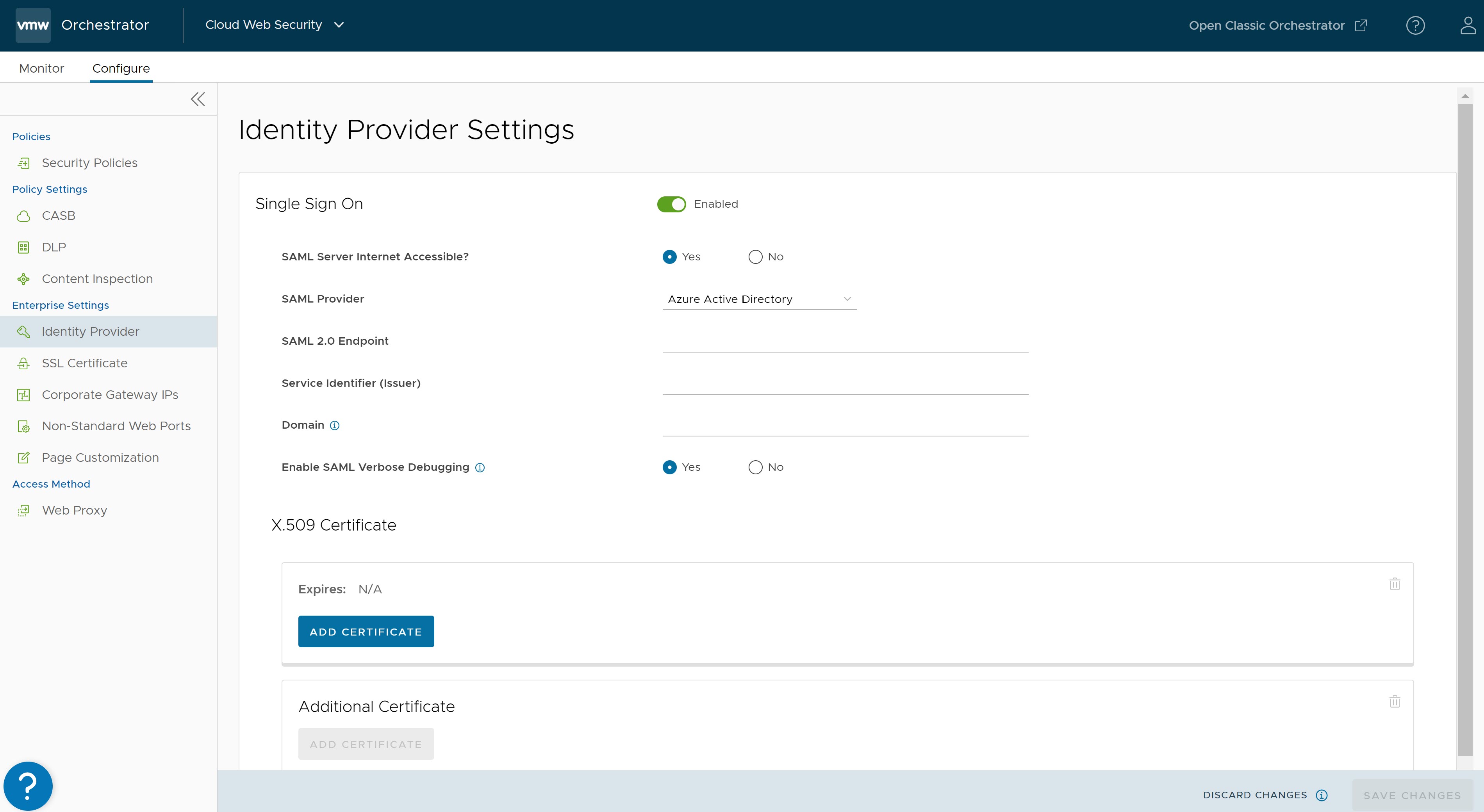

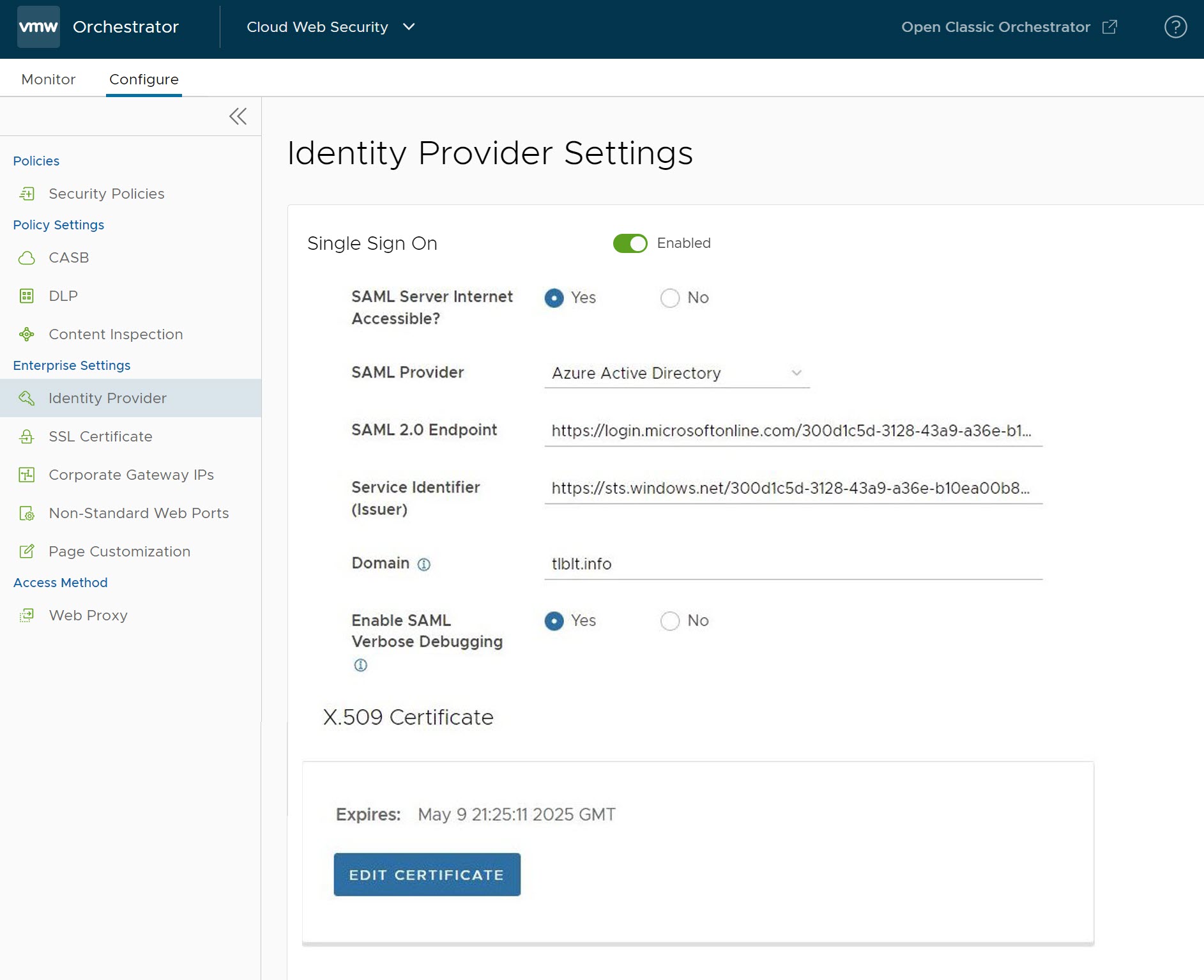

- Aceda a . A página Definições do fornecedor de identidade (Identity Provider Settings) é apresentada.

- Defina Início de sessão único (Single Sign On) como Ativado (Enabled).

- Configure os seguintes detalhes:

- Para Servidor SAML acessível pela Internet (SAML Server Internet Accessible) selecione Sim (Yes)

- Para Fornecedor SAML (SAML Provider), selecione Azure Active Directory

- Para Ponto final SAML 2.0 (SAML 2.0 Endpoint), copie o URL de início de sessão (Login URL) da aplicação de bloco de notas conforme indicado no passo 11 da configuração do Azure AD.

- Para Identificador do serviço (emissor) (Service Identifier [Issuer]), copie o Identificador do Azure AD (Azure AD Identifier) da aplicação de bloco de notas conforme indicado no passo 11 da configuração do Azure AD.

- Se necessário, ative a Depuração verbosa SAML (SAML Verbose Debugging).

- Isto ativa as mensagens de depuração durante um período de 2 horas, após o qual, a depuração é automaticamente desativada.

- As mensagens de depuração SAML podem ser visualizadas na consola do desenvolvedor do Chrome.

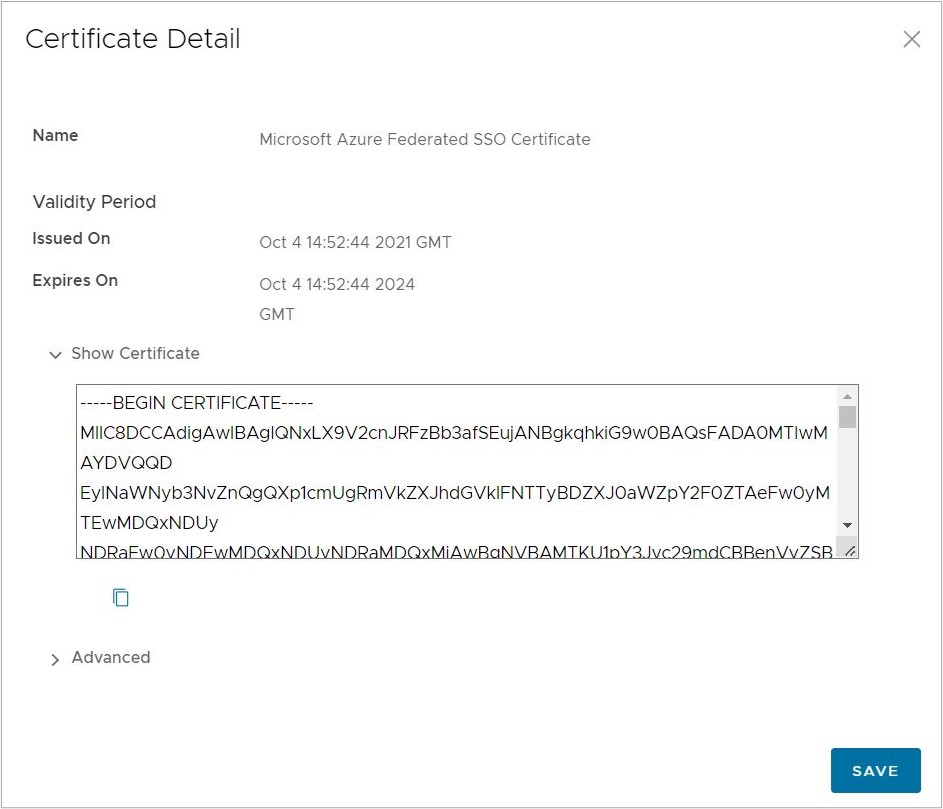

- Na secção Certificado X.509, clique em Adicionar certificado (Add Certificate) e copie o certificado da aplicação de bloco de notas conforme indicado no passo 11 da configuração do Azure AD e cole-o aqui e, em seguida, clique em Guardar (Save).

- Finalmente, clique em Guardar alterações (Save Changes) para concluir as alterações de configuração no ecrã Configurar autenticação (Configure Authentication).

- Adicione uma regra para ignorar o SSL para o domínio Workspace ONE Access seguindo os passo abaixo:

- Navegue para .

- Selecione uma política existente para adicionar a regra para ignorar o SSL e clique no botão Editar (Edit).

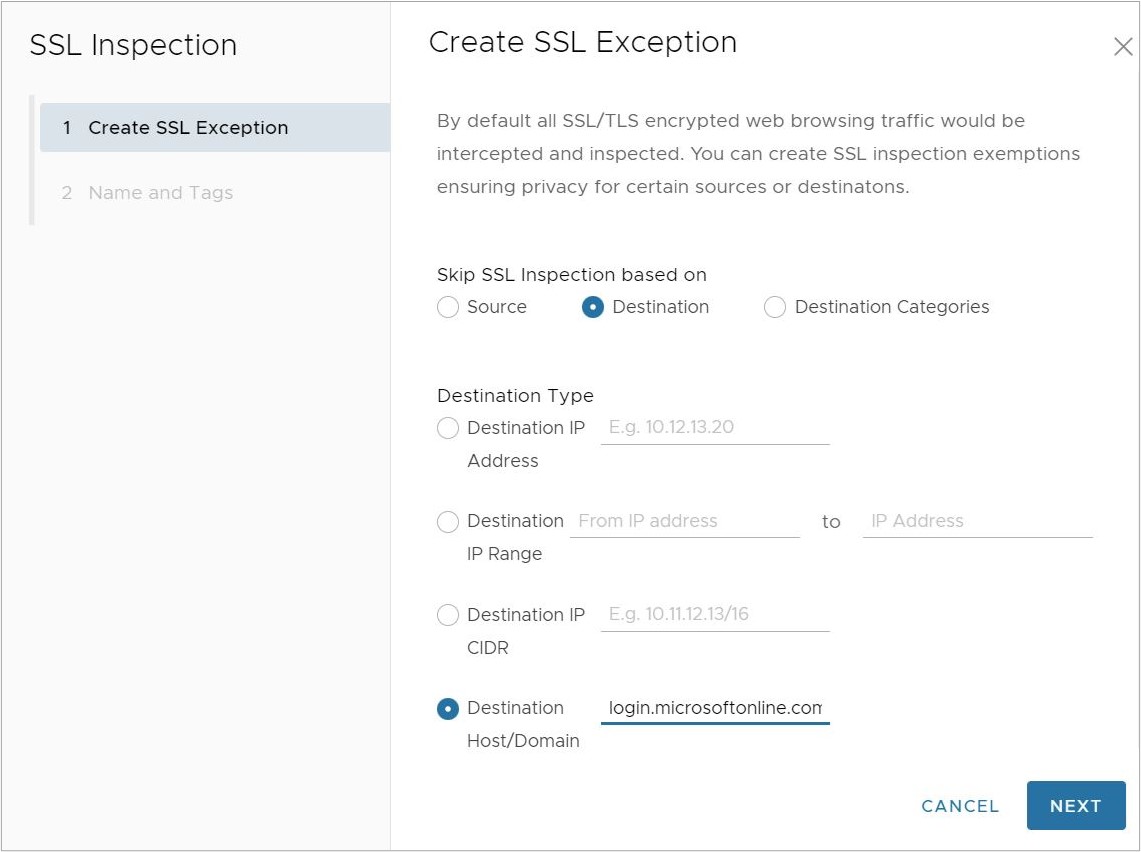

- Clique no separador Inspeção SSL (SSL Inspection) e em + Adicionar regra (+ Add Rule). É apresentado o ecrã Criar exceção SSL (Create SSL Exception).

- No ecrã Criar exceção SSL (Create SSL Exception), configure o seguinte e clique em Seguinte (Next):

- Para Ignorar Inspeção SSL com base em (Skip SSL Inspection based on), selecione Destino (Destination).

- Para Tipo de destino (Destination Type), selecione Anfitrião/domínio de destino (Destination Host/Domain).

- Para Domínio (Domain), introduza qualquer um dos seguintes domínios:

- login.microsoftonline.com

- sts.windows.net

- microsoftonline-p.com

- msauth.net

- msftauth.net

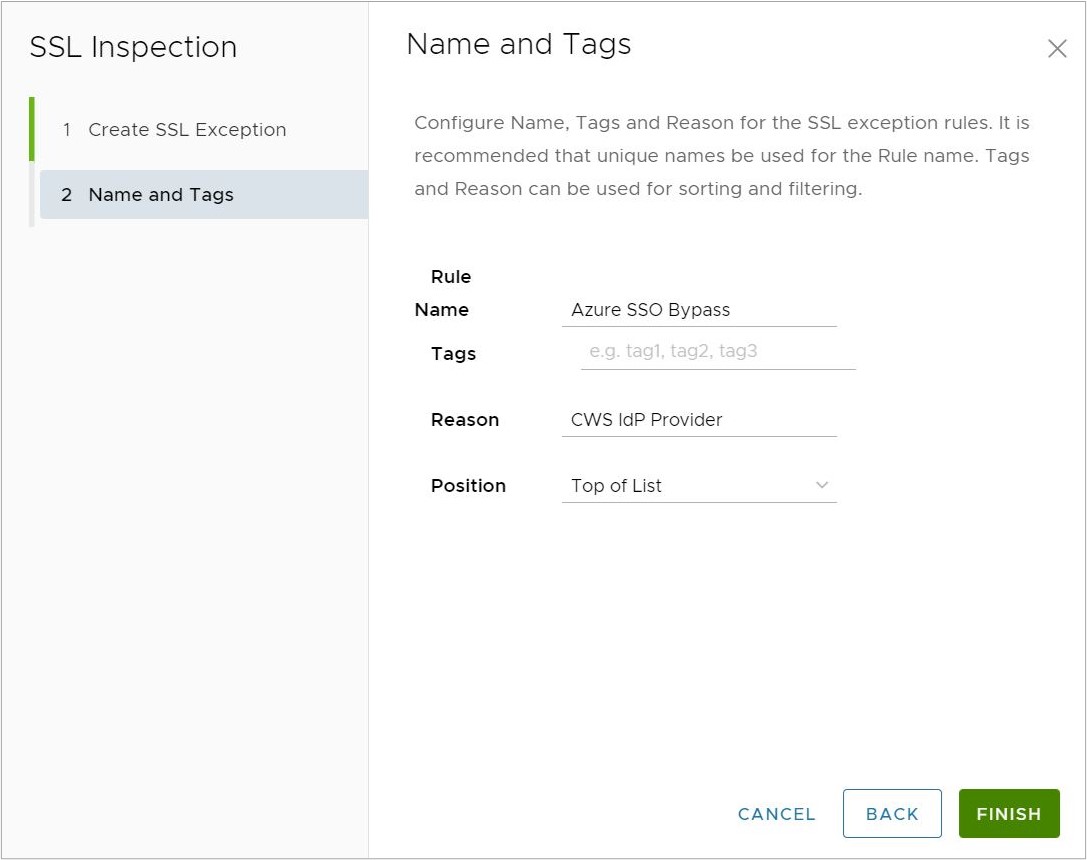

- No ecrã Nome e etiquetas (Name and Tags), introduza um nome exclusivo para a regra e adicione um motivo, se necessário.

- Clique em Concluir (Finish) e, em seguida, em Publicar (Publish) a política de segurança aplicável para aplicar esta nova regra.

Importante: O domínio login.microsoftonline.com faz parte do grupo de domínios do Microsoft 365 conforme presente no documento: Domínios e CIDRs em que uma regra Ignorar Inspeção SSL é recomendada. Se os utilizadores já tiverem configurado uma regra para ignorar o SSL que inclua o grupo de domínios do Microsoft 365 completo, os utilizadores poderão ignorar este passo. Se os utilizadores tentarem configurar a regra acima e tiverem também o grupo de domínios do Microsoft 365 completo incluído numa regra para ignorar o SSL existente, a nova regra apresentará um erro, já que um domínio exclusivo não poderá ser duplicado em múltiplas regras para ignorar o SSL.Para obter mais informações sobre os domínios que devem ter regras configuradas para ignorar o SSL, consulte Domínios e CIDRs em que uma regra Ignorar Inspeção SSL é recomendada.

Resolução de problemas

Esta secção aborda os possíveis problemas com o IdP do Azure AD para a configuração do Cloud Web Security.

| Problema | Solução proposta |

|---|---|

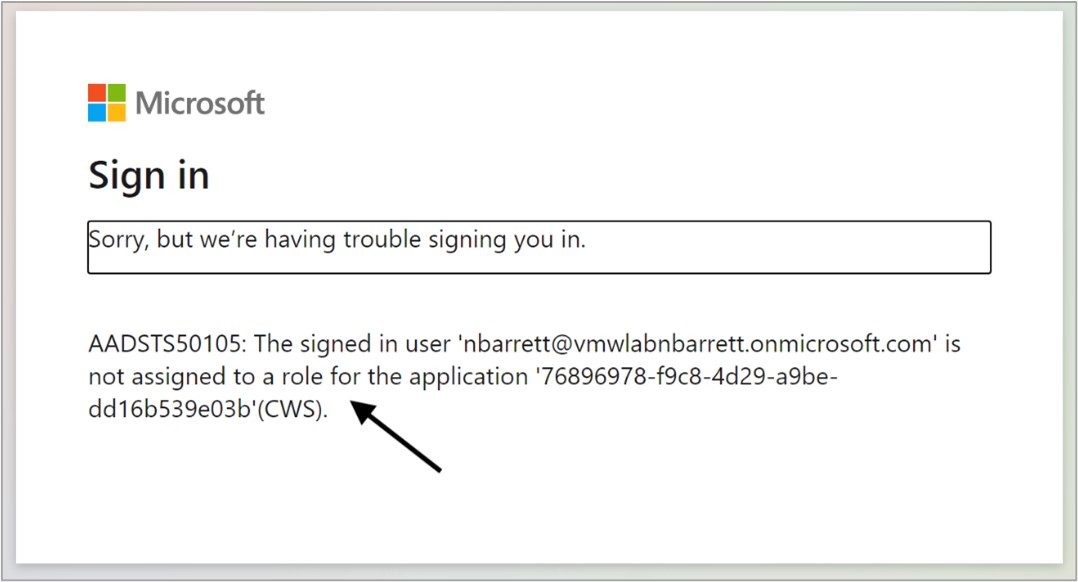

Os utilizadores estão a receber a seguinte mensagem de erro ao autenticarem-se:

|

|