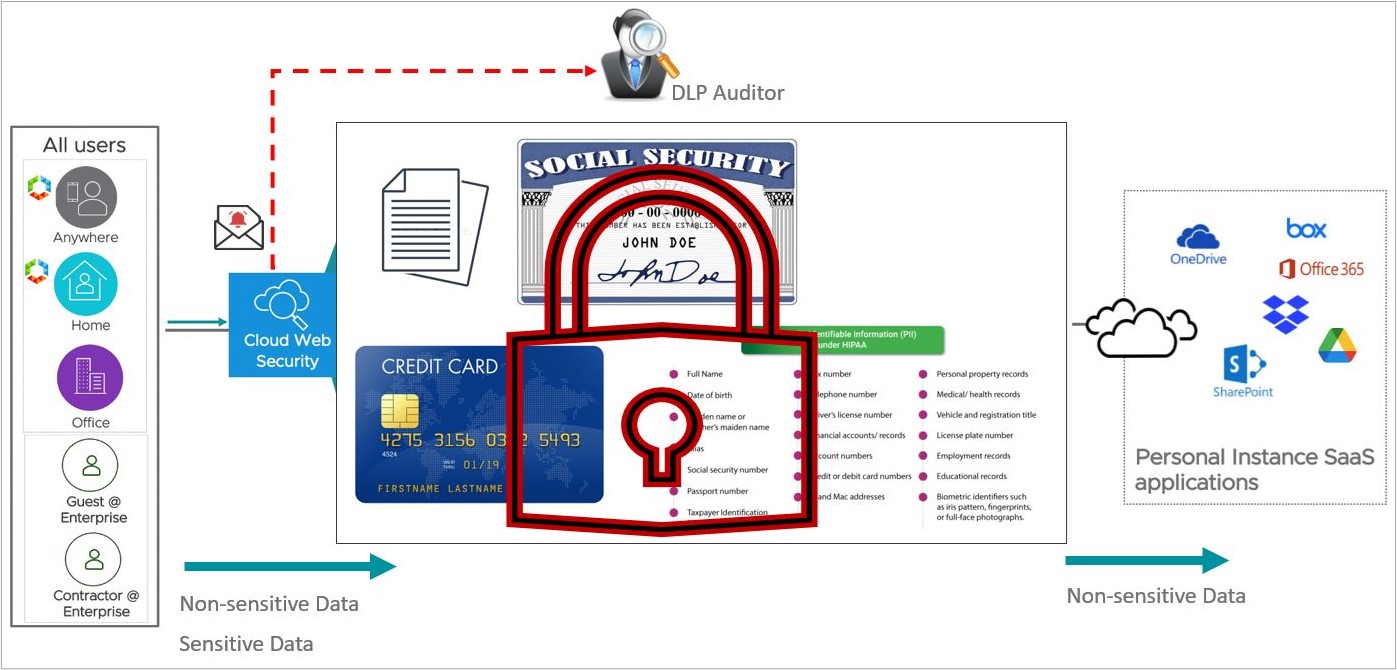

Esta secção aborda os principais componentes da Prevenção de perda de dados (DLP) do serviço Cloud Web Security e como estes são utilizados para criar regras que impedem a fuga de dados numa empresa cliente. A secção DLP termina com um fluxo de trabalho para configurar uma regra DLP e verificar se a regra funciona corretamente.

Visão geral

Pré-requisitos

- Uma empresa cliente num VMware SASE Orchestrator de produção com o Cloud Web Security ativado. Tanto os Edges como o Orchestrator têm de utilizar um VMware versão 4.5.0 ou posterior.

- Um cliente tem de ter um pacote Avançado do Cloud Web Security para aceder à funcionalidade DLP.

Importante: Um cliente com um pacote Standard do Cloud Web Security não poderá aceder ao DLP e um ícone de bloqueado aparecerá ao lado de todas as opções DLP na interface do utilizador do Orchestrator.

Visão geral dos dicionários DLP

Um dicionário DLP utiliza expressões de correspondência para identificar dados sensíveis. Por exemplo, os números de cartão de crédito e de segurança social seguem um formato específico. Os dicionários podem realizar uma verificação de acordo com esses padrões e determinar se dados sensíveis estão ou não presentes num carregamento de ficheiros ou entrada de texto.

Dicionários predefinidos

Os dicionários de dados predefinidos do Cloud Web Security são uma combinação de correspondência de padrões, somas de verificação, pontuação de contexto e lógica difusa para identificar dados sensíveis. O Cloud Web Security tem mais de 340 dicionários de dados predefinidos que abrangem as seguintes categorias principais de dados:

- Classificação de documentos

- Dados financeiros

- Cuidados de saúde

- HIPAA

- Identificadores de item

- PCI DSS

- PII

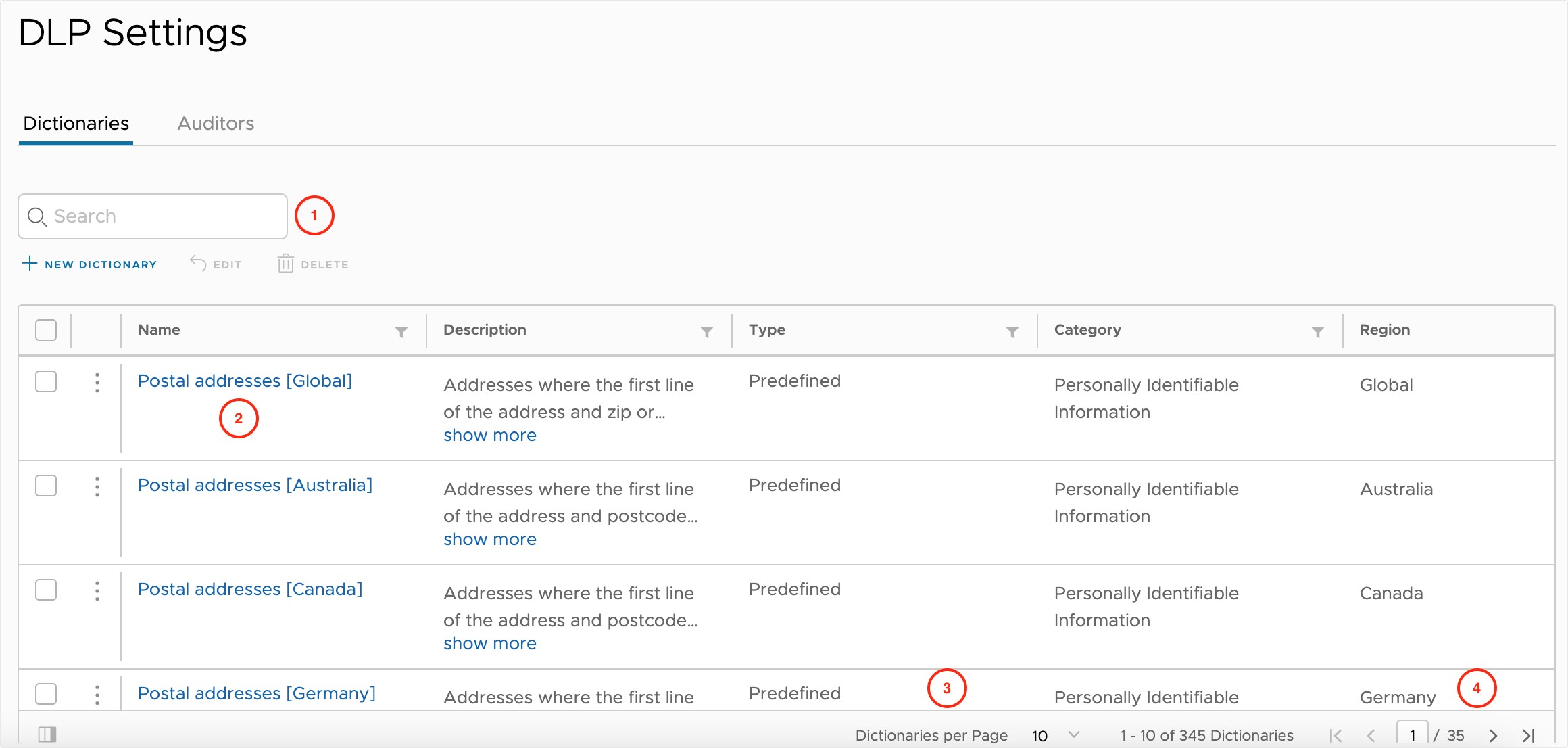

Adicionalmente, os dicionários de dados predefinidos são específicos da região, para garantir que a correspondência de padrões correta é aplicada em todo o mundo. Os dicionários de dados podem ser definidos para 29 países ou regiões diferentes. Desses 29, dois estão reservados para Global e Outros (Other). Essas duas opções permitem categorizar dados multinacionais ou dados que não encaixam perfeitamente numa categoria de país ou região.

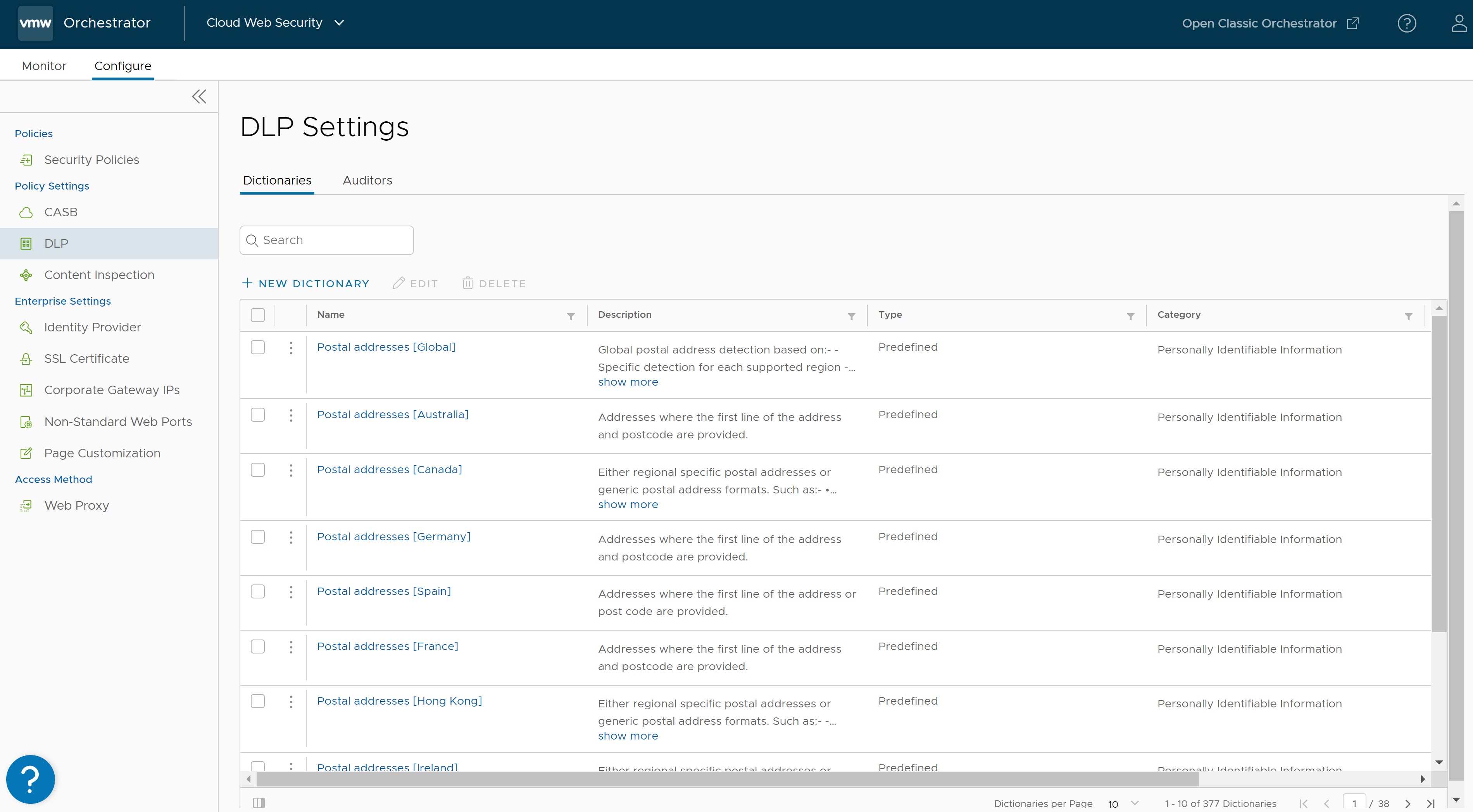

Nesta página, são apresentados aos utilizadores todos os dicionários disponíveis para utilização na política DLP. Os dicionários são organizados numa tabela com nomes, descrições, tipos, categorias e campos de região.

- Nome (Name) é utilizado para identificar o dicionário para utilização na política.

- Descrição (Description) fornece uma visão geral de alto nível da correspondência do dicionário.

- Tipo (Type) distingue dois tipos diferentes de dicionário:

- Predefinido

- Personalizada

- Categoria (Category) inclui:

- Serviço de Saúde do Canadá

- Classificação de documentos

- Dados financeiros, HIPAA

- HIPAA/Cuidados de saúde

- Cuidados de saúde

- Identificadores de item

- Outro

- PCI DSS

- Informações de identificação pessoal

- Serviço Nacional de Saúde do Reino Unido

- Região (Region) representa a geografia à qual o dicionário se aplica, que inclui:

- Austrália

- Bélgica

- Brasil

- Canadá

- Dinamarca

- Finlândia

- França

- Alemanha

- Global

- Hong Kong

- Índia

- Indonésia

- Irlanda

- Itália

- Japão

- Malásia

- Países Baixos

- Nova Iorque

- Nova Zelândia

- Noruega

- Outro

- Polónia

- Singapura

- África do Sul

- Espanha

- Suécia

- Reino Unido

- Estados Unidos da América (EUA)

- A barra de Pesquisa aplica-se a todos os campos na página Dicionários (Dictionaries) e pode ser utilizada para apresentar rapidamente dicionários específicos que os utilizadores estão interessados em visualizar.

- Cada linha contém um dicionário em que pode clicar para explorar mais.

- Os Dicionários por página (Dictionaries per Page) podem apresentar até 100 entradas numa única página.

- Os botões Navegação na página (Page Navigation) servem para voltar atrás ou avançar.

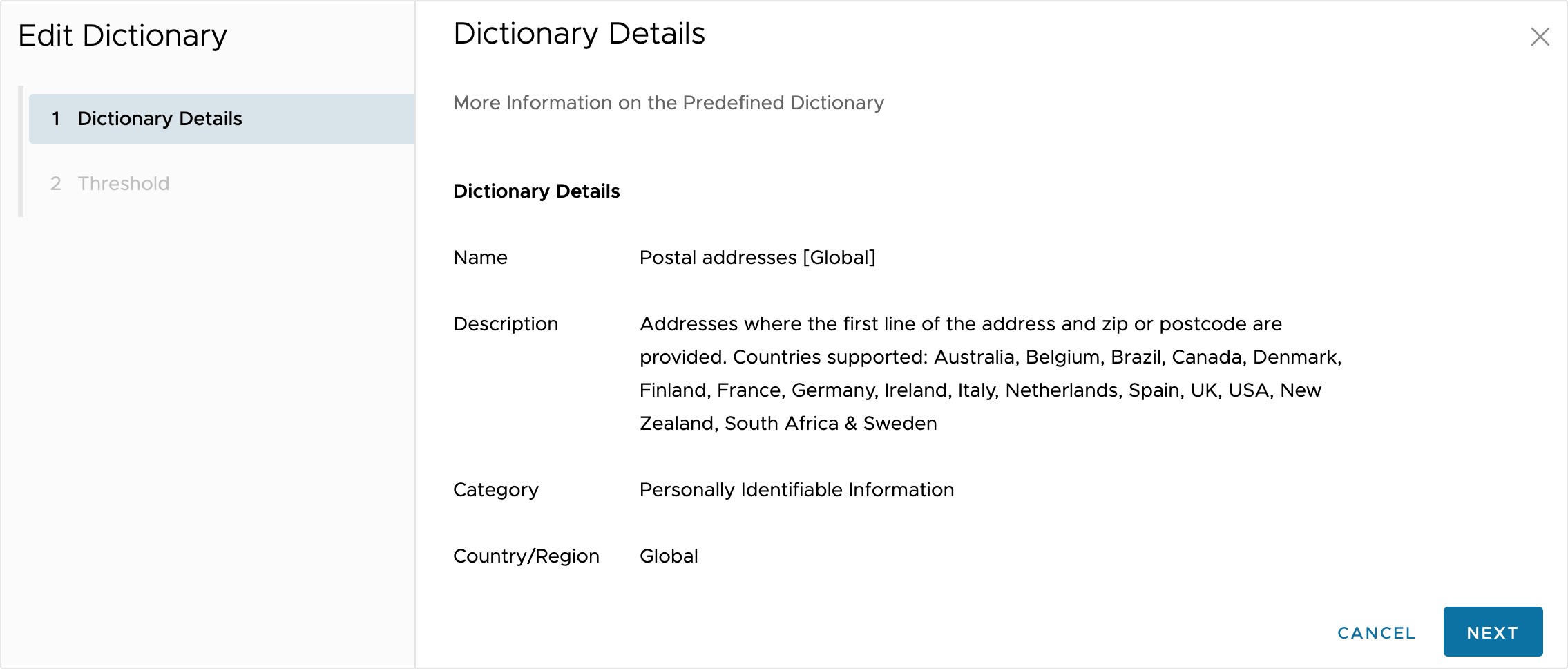

Para continuar este exame, encontre o dicionário Endereços postais [Global] (Postal addresses [Global]) e clique no texto azul para abrir o ecrã Editar dicionário (Edit Dictionary).

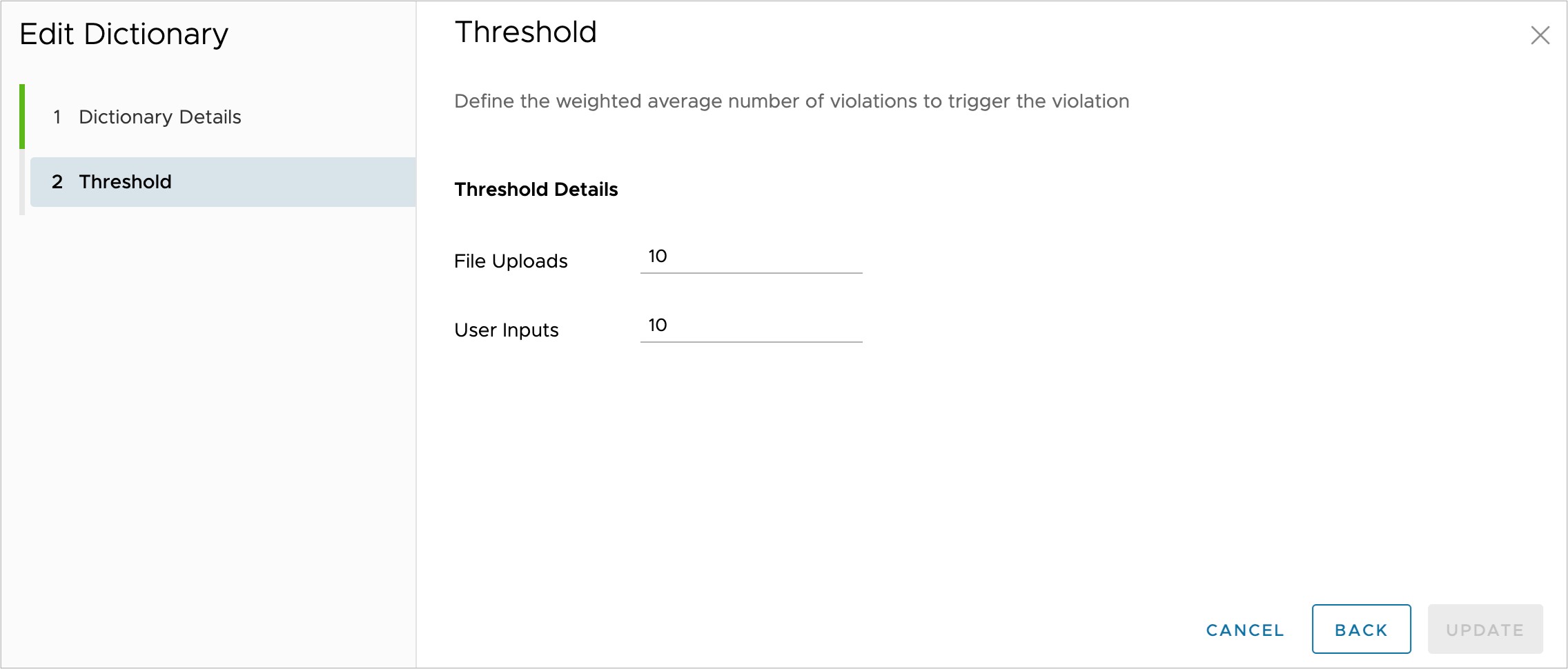

Ao clicar no botão Seguinte (Next) no modal, os utilizadores acedem às definições Limiar (Threshold). Não é recomendado ajustar os Detalhes do limiar (Threshold Details) a partir dos seus valores predefinidos, exceto se for realmente necessário.

A captura de ecrã acima apresenta o número médio ponderado de violações em Carregamentos de ficheiros (File Uploads) e Entradas de utilizador (User Inputs) definidos como 10. No caso dos dicionários predefinidos, não pense nestes como uma simples contagem de ocorrências, mas sim como uma pontuação computacional de todas as informações detetadas num documento. Este mecanismo de pontuação ajuda a reduzir o número de falsos positivos observados quando este dicionário de dados é utilizado. Quando terminar de visualizar este modal, clique em Cancelar (Cancel). Note que, se os utilizadores tiverem efetuado alterações a quaisquer valores editáveis, terão de clicar em Atualizar (Update) para manterem essas alterações.

Dicionários personalizados

Os dicionários personalizados DLP do Cloud Web Security oferecem aos utilizadores a flexibilidade para criarem dicionários de dados pertinentes para a sua organização. Tal como acontece com os dicionários predefinidos, com os dicionários de clientes, os utilizadores começam por adicionar quatro campos:

- Nome (Name)

- Descrição (Description)

- Categoria (Category)

- País/região (Country/Region)

Estes são os mesmos quatro campos apresentados para os dicionários predefinidos, mas com a capacidade de definição de cada valor para o que é relevante para o dicionário que os utilizadores estão a criar.

- Cadeia (String) é utilizado para correspondência de uma combinação exata de caracteres alfanuméricos e especiais. Pode ser configurado para corresponder ou ignorar as maiúsculas/minúsculas.

- Expressão (Expression) utiliza expressões regulares Perl (regex) para detetar padrões de dados que, de outra forma, seriam difíceis de detetar com uma cadeia de caracteres simples.

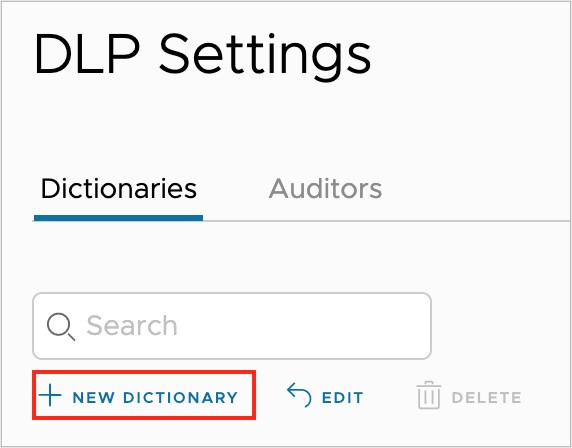

Para criar um dicionário personalizado, clique no botão Novo dicionário (New Dictionary) na página .

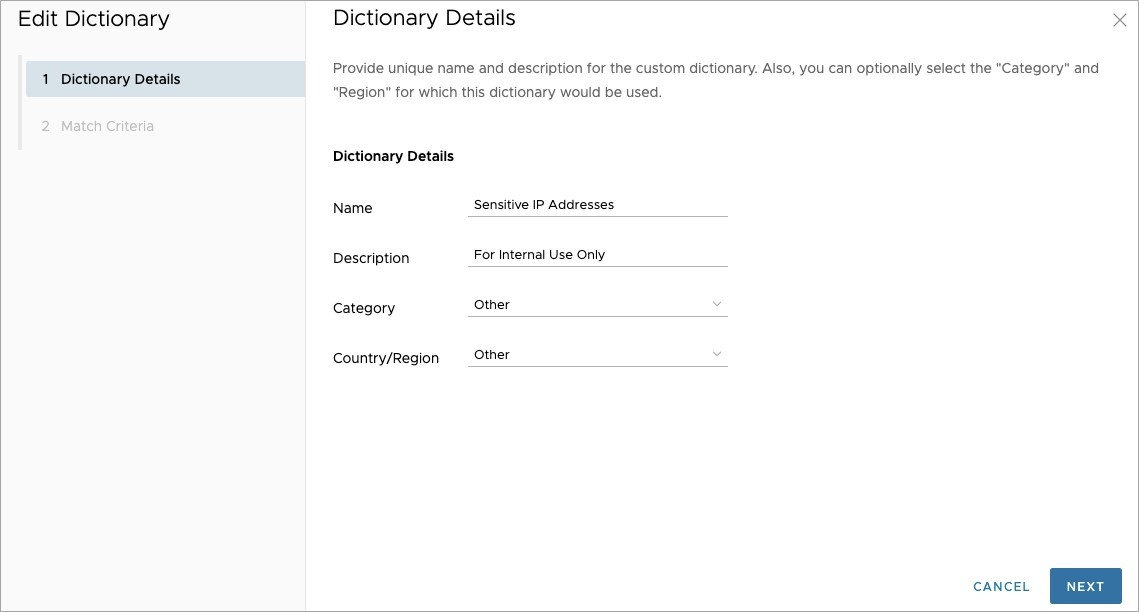

O ecrã Detalhes do dicionário (Dictionary Details) solicita que os utilizadores introduzam valores para Nome (Name), Descrição (Description), Categoria (Category) e País/Região (Country/Region).

A captura de ecrã acima indica que este dicionário se destina a identificar Endereços IP sensíveis e que se destina Apenas para utilização interna. A seleção de Outros (Other) para categoria e país/região indica que os dados com correspondência neste dicionário não se encaixam numa das categorias preexistentes ou que os metadados adicionais não são necessários.

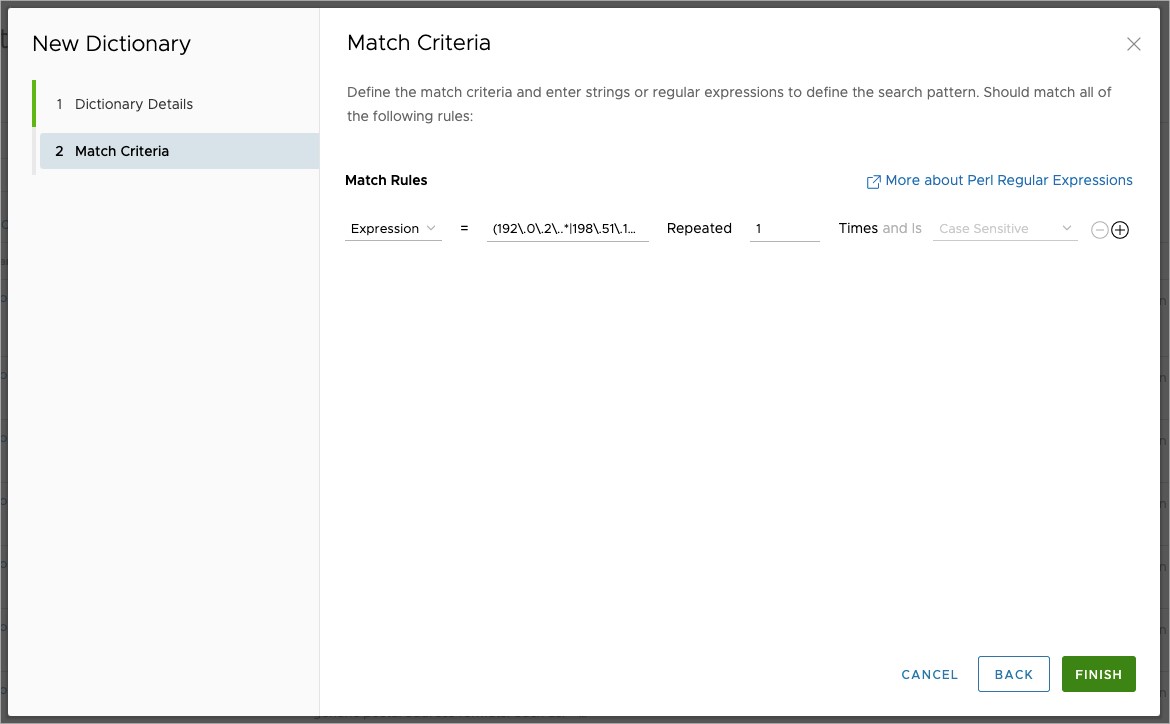

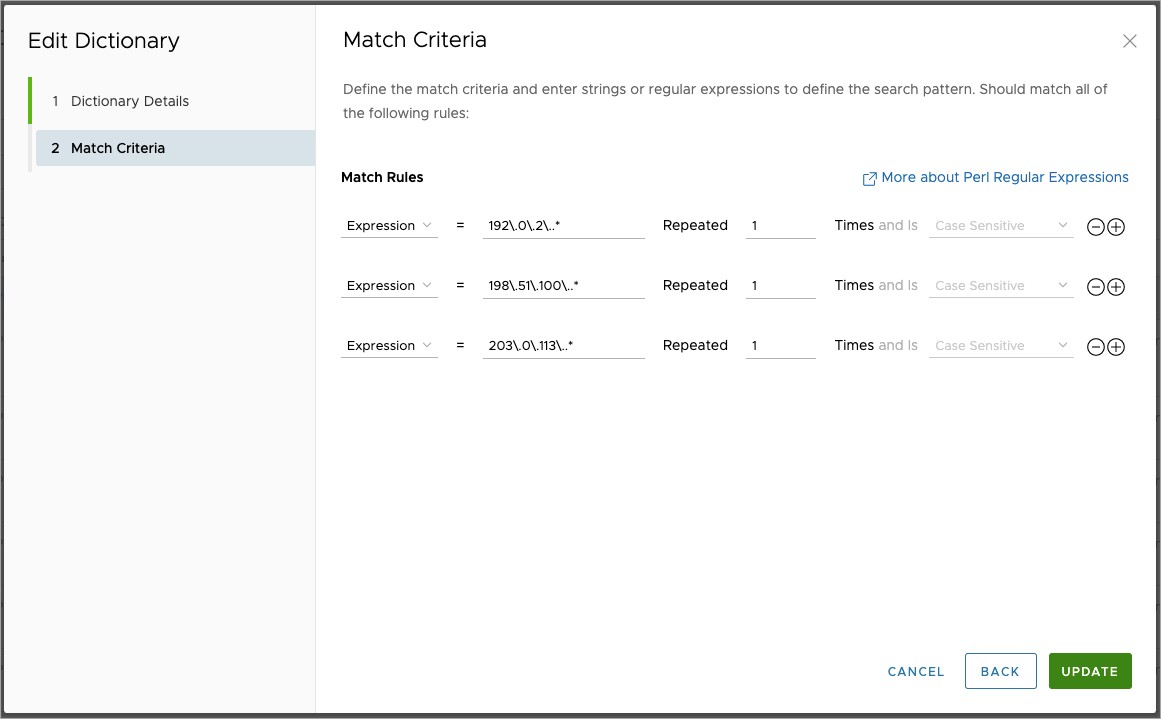

No caso do ecrã Corresponder dados (Match Data), o exemplo de configuração baseia-se nos intervalos de endereços IP 192.0.2.0/24, 198.151.100.0/24 e 203.0.133.0/24 (RFC 5737), os dados sensíveis que a empresa tem de proteger. O regex utilizado para procurar quaisquer endereços IP nesses intervalos é: (192\.0\.2\..*|198\.51\.100\..*|203\.0\.113\..*)

O regex não é dividido em várias linhas utilizando o ícone Mais (Plus) para adicionar outra linha, porque a lógica do dicionário em várias linhas é uma lógica E. Se os Critérios de correspondência (Match Criteria) tivessem sido definidos dessa forma, o dicionário seria acionado apenas quando todos os três intervalos de endereços IP estivessem presentes num documento.

Após definir as configurações do dicionário personalizado, clique em Concluir (Finish) para disponibilizar o dicionário para utilização no Cloud Web Security.

Auditores

Um auditor é alguém na organização designado para acompanhar quaisquer incidentes que digam respeito à tentativa de exfiltração de dados, intencionais ou acidentais. Este indivíduo pode ser notificado através de um e-mail do Orchestrator de que uma regra DLP foi violada. O e-mail enviado ao auditor contém o nome da regra DLP, a entrada do utilizador ou o nome do ficheiro que continha dados sensíveis, o destino para o qual o utilizador estava a tentar enviar os dados e o nome de utilizador da pessoa que tentou expor os dados. Opcionalmente, a entrada do utilizador ou o ficheiro pode ser enviado ao auditor, no seu formato original, como ficheiro ZIP ou ficheiro ZIP encriptado.

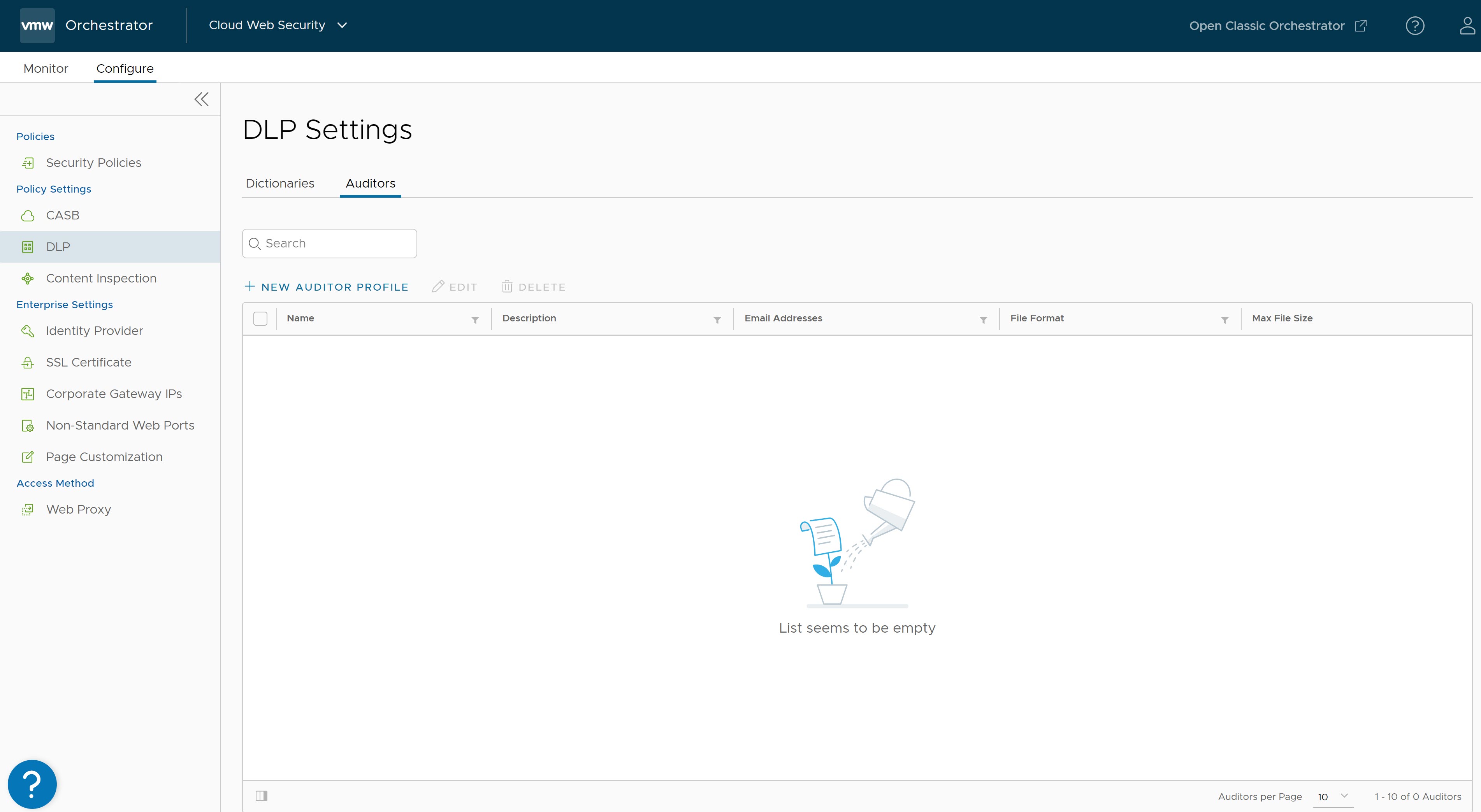

Os utilizadores podem adicionar, editar, eliminar e visualizar auditores iniciando sessão no Cloud Web Security e navegando para:

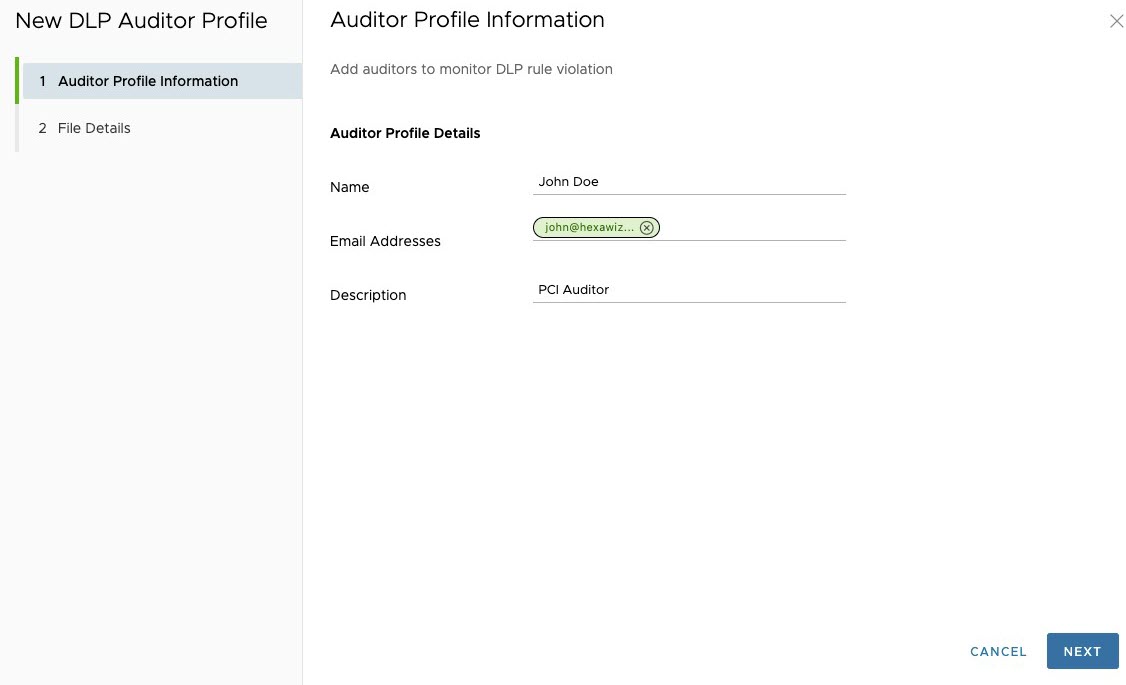

No ecrã Auditores (Auditors), os utilizadores podem ver que não existem atualmente auditores no sistema. Para adicionar o primeiro auditor, selecione + NOVO PERFIL DE AUDITOR (+ NEW AUDITOR PROFILE). Uma janela pop-up solicitará que os utilizadores forneçam as seguintes informações:

- Nome (Name) (obrigatório) é o nome do auditor.

- Endereço de e-mail (Email Address) (obrigatório) é uma conta de endereço de e-mail válida para o indivíduo.

- Descrição (Description) (opcional) é qualquer informação relevante que os utilizadores desejem fornecer sobre o auditor. Por exemplo, “Auditor PCI” se a função principal do auditor for monitorizar violações de PCI.

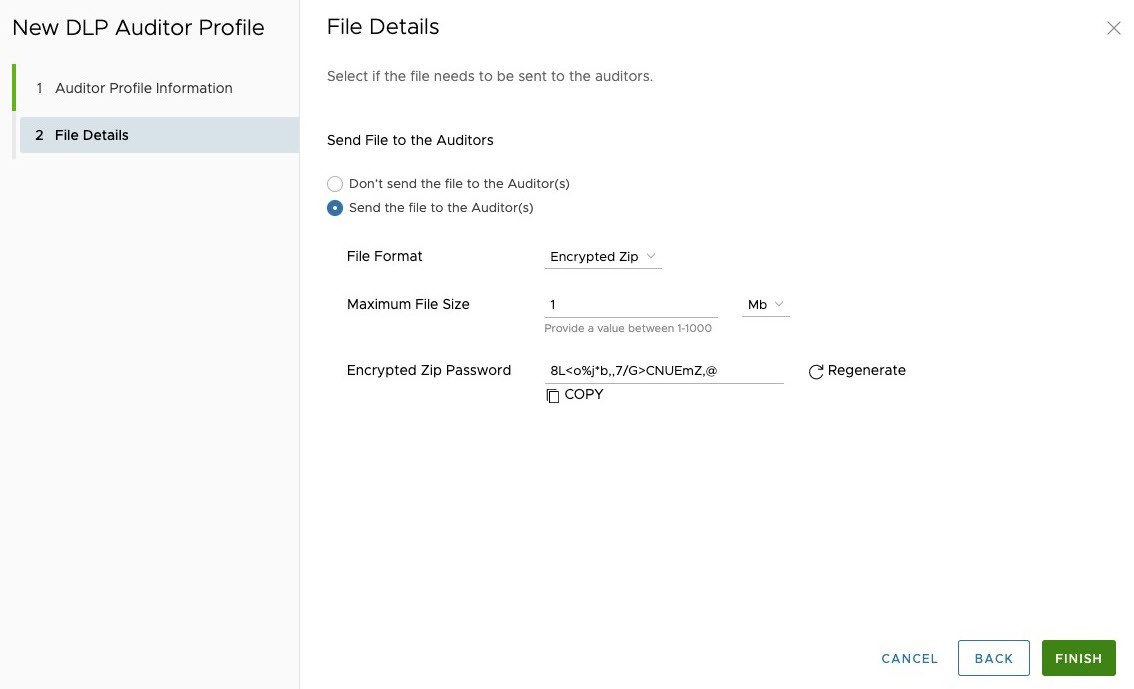

A página seguinte solicita aos utilizadores Detalhes do ficheiro (File Details). Esta página é completamente opcional, mas oferece aos utilizadores a opção de enviar o ficheiro ofensivo ao auditor DLP para revisão. As opções de configuração incluem:

- Enviar ficheiro ao(s) auditore(s) (Send File to the Auditors), com o comportamento padrão de não enviar o ficheiro aos auditores.

- Formato do ficheiro (File Format) fica disponível quando os utilizadores selecionam Enviar ficheiro aos auditores (Send the file to the Auditors). Os utilizadores têm a opção de selecionar o ficheiro original, Zip ou Zip encriptado. Uma vez que este ficheiro conterá informações sensíveis, recomenda-se a utilização da opção Zip encriptado.

- Tamanho máximo do ficheiro (Maximum File Size) é o tamanho máximo do anexo incluído no e-mail enviado pelo sistema. O limite pode ser definido para um máximo de 1 GB, mas recomenda-se que cumpra os limites de tamanho de ficheiro de e-mail da organização.

Importante: Se o tamanho de um ficheiro exceder o valor Tamanho máximo do ficheiro (Maximum File Size), esse ficheiro será ignorado. Por outras palavras, o ficheiro não é anexado ao alerta de violação DLP e o alerta é enviado sem o ficheiro.

- A Palavra-passe de Zip encriptado (Encrypted Zip Password) é gerada automaticamente pelo sistema e pode ser regenerada se comprometida. Os utilizadores também podem configurar a sua própria palavra-passe, se desejarem.

- Tamanho máximo do ficheiro (Maximum File Size) é o tamanho máximo do anexo incluído no e-mail enviado pelo sistema. O limite pode ser definido para um máximo de 1 GB, mas recomenda-se que cumpra os limites de tamanho de ficheiro de e-mail da organização.

Clique no botão Concluir (Finish) para guardar a configuração do novo perfil de auditor DLP. A entrada do auditor aparece na página Auditor de definições DLP (DLP Settings Auditor). Opcionalmente, os utilizadores podem visualizar, editar ou eliminar a entrada do auditor.

Fluxo de trabalho de configuração DLP

Tendo abordado os dois principais componentes que compõem a funcionalidade Prevenção de perda de dados (DLP), esta secção abordará o fluxo de trabalho geral da DLP.

Criar, configurar e aplicar uma política de segurança

Uma regra DLP faz parte de uma Política de segurança e, portanto, antes de configurar uma regra DLP, deve existir previamente uma política de segurança. Para obter os detalhes sobre a criação, a configuração ou a aplicação de uma política de segurança para o serviço Cloud Web Security, consulte a documentação relevante no Guia de configuração do Cloud Web Security.

Criar e aplicar uma regra DLP

Para criar e aplicar uma regra DLP, consulte Configurar regras de Prevenção de perda de dados.

Verificar se uma regra DLP está a funcionar

- O Cloud Web Security bloqueia a exfiltração de dados sensíveis que correspondem a uma regra DLP.

- O Cloud Web Security deteta e regista a tentativa de exfiltrar dados sensíveis.

- O Cloud Web Security envia um alerta por e-mail para um auditor DLP quando a regra é acionada.

- Num dispositivo de ponto final (Windows, MacOS, iOS ou Android) situado atrás de um SD-WAN Edge, inicie sessão num serviço de alojamento de ficheiros (por exemplo, Apple iCloud, Dropbox, Google Drive, Microsoft OneDrive ou similar).

- Se a regra incluir um dicionário personalizado, carregue uma entrada de texto, um ficheiro de texto ou um PDF que corresponda aos critérios definidos na regra DLP.

Nota: A entrada de texto é como uma publicação de formulário ou mensagem de texto. Um ficheiro de texto é um .txt real anexado num carregamento.

- Alternativamente, utilize qualquer um dos dicionários predefinidos e os respetivos limiares para dados PII, números de Segurança Social, números de conta bancária ou semelhantes.

Nota: Com dicionários predefinidos, o limite para acionar a violação DLP é baseado na combinação de um nível de sensibilidade e na heurística do motor DLP. Difere assim do dicionário personalizado, que utiliza um número de repetições específico.

- O ficheiro de texto/entrada ou carregamento de ficheiros é bloqueado.

- Verifique nos registos DLP se a ação de bloqueio foi registada.

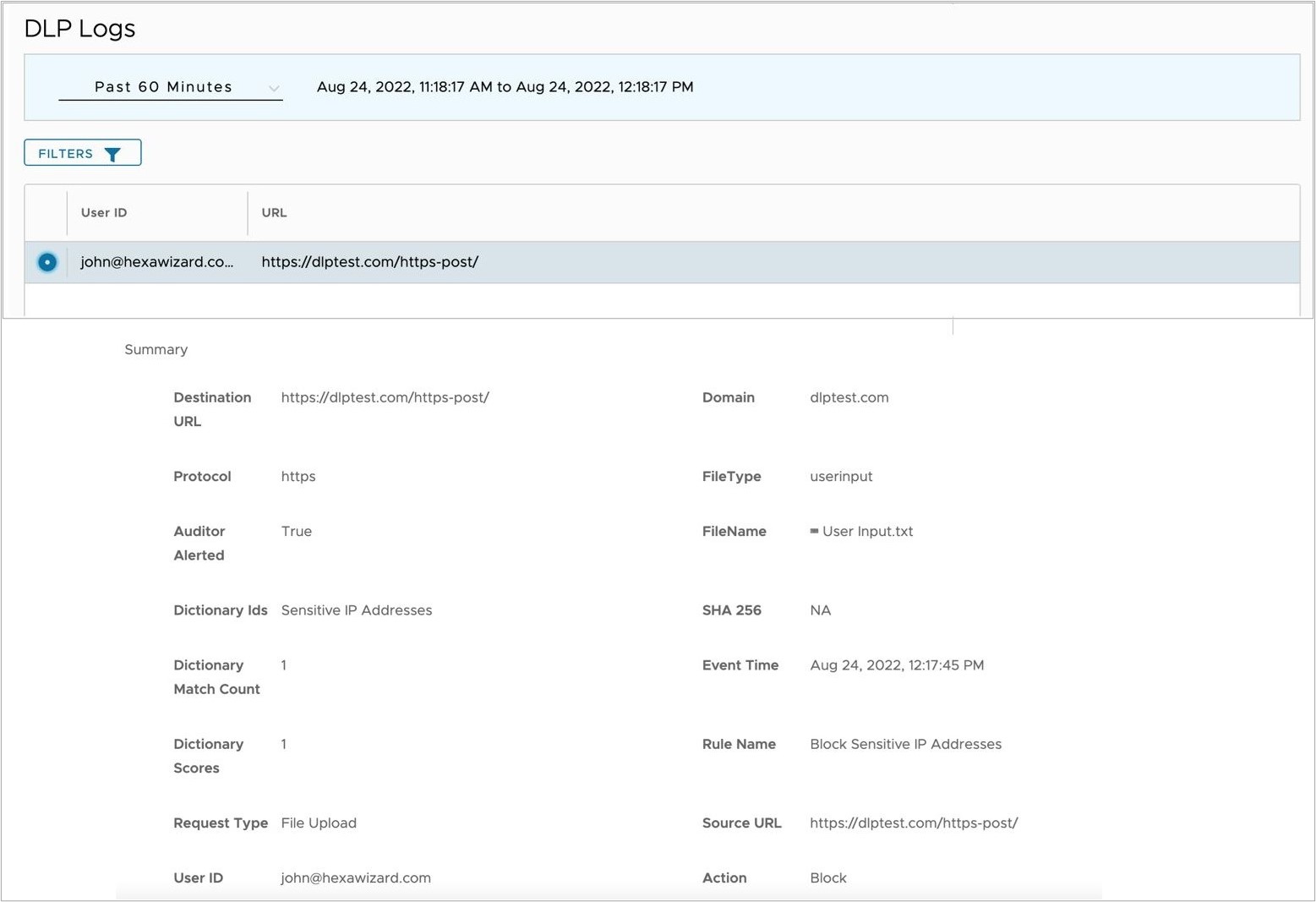

- A seguir é apresentado um exemplo de registo de um bloqueio de entrada de texto no teste DLP que corresponde a um dicionário personalizado utilizado pela regra DLP.

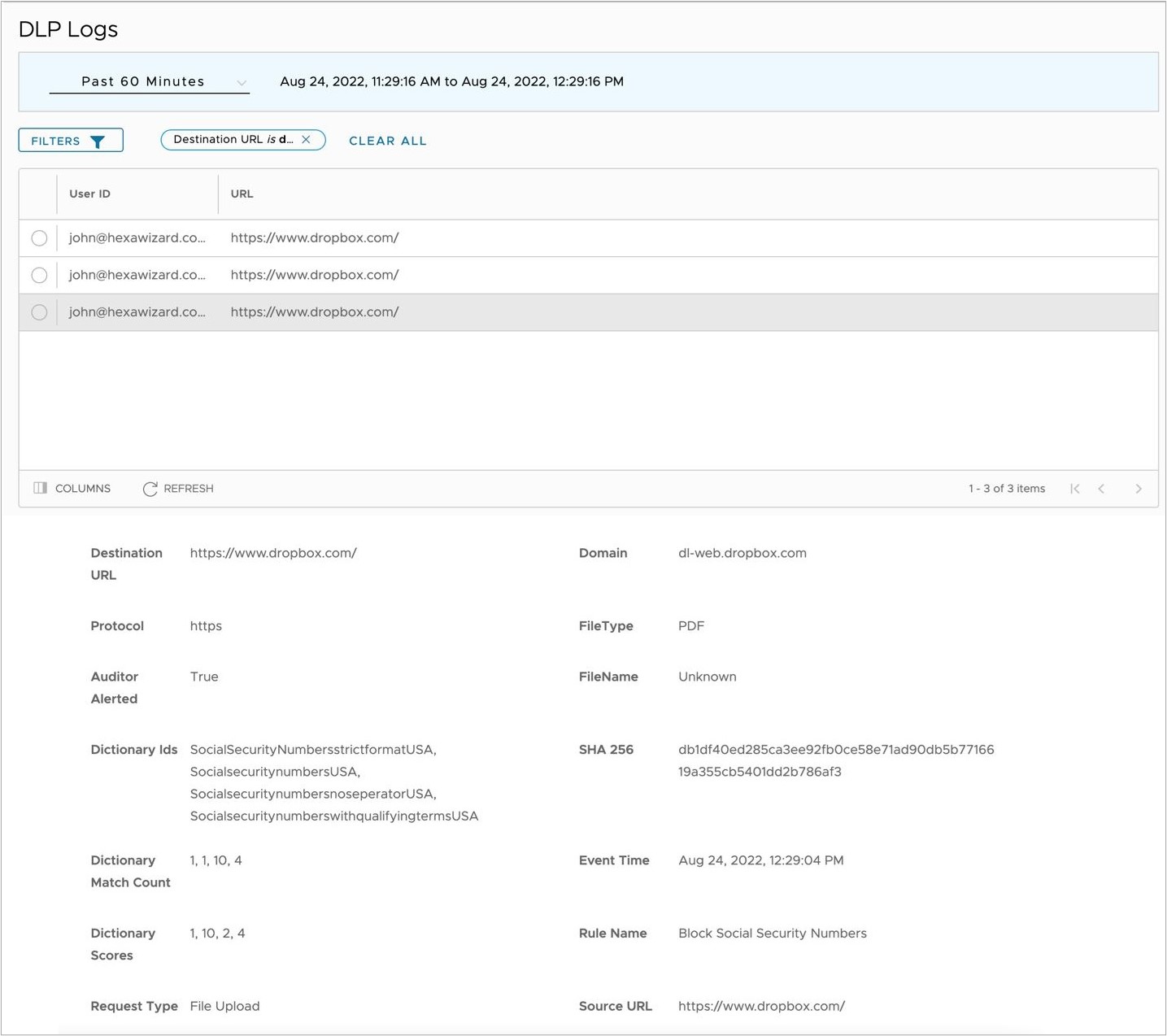

- A seguir é apresentado um exemplo de registo de um ficheiro PDF bloqueado no Dropbox para uma correspondência de número da Segurança Social de um dicionário predefinido.

- A seguir é apresentado um exemplo de registo de um bloqueio de entrada de texto no teste DLP que corresponde a um dicionário personalizado utilizado pela regra DLP.

- Verifique se um auditor DLP recebeu um e-mail de alerta com base na regra DLP e na ação configurada para esta regra.

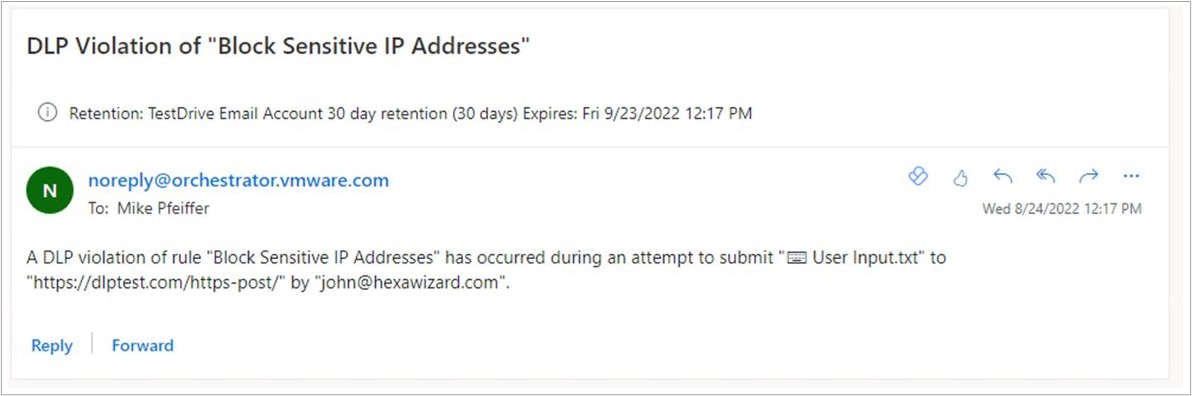

- A seguir é apresentado um exemplo de e-mail de um bloqueio de entrada de texto no Teste DLP que corresponde a um dicionário personalizado utilizado pela regra DLP.

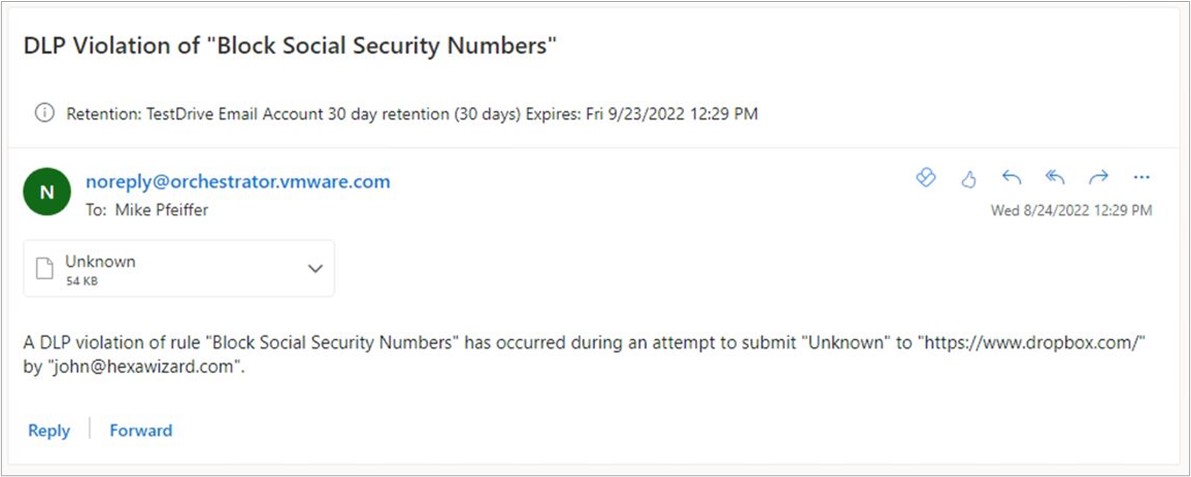

- A seguir é apresentado um exemplo de e-mail de um ficheiro PDF bloqueado no Dropbox para uma correspondência de número da Segurança Social de um dicionário predefinido.

Nota: Os ficheiros não de texto podem aparecer com um nome de ficheiro “Desconhecido” (Unknown). Como resultado, o ficheiro anexado no e-mail do auditor também será apresentado como “Desconhecido” (Unknown).

- A seguir é apresentado um exemplo de e-mail de um bloqueio de entrada de texto no Teste DLP que corresponde a um dicionário personalizado utilizado pela regra DLP.