Ao criar túneis IPSec de Edge-a-Gateway ou Edge-a-Edge, é possível modificar as definições de configuração da política de segurança ao nível de configuração do cliente.

Procedimento

- No portal do operador, navegue para Gerir clientes (Manage Customers).

- Selecione um cliente e clique em Ações > Modificar (Actions > Modify) ou clique na ligação para o cliente.

- No portal da empresa, clique em Configurar > Clientes (Configure > Customers). É apresentada a página Configuração do cliente (Customer Configuration).

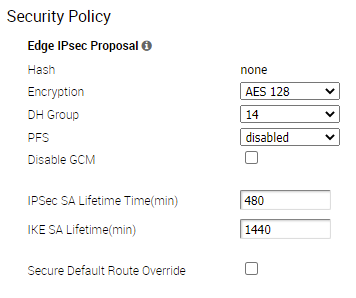

- Na área Política de segurança (Security Policy), pode configurar as seguintes definições de segurança:

- Hash – Por predefinição, não existe nenhum algoritmo de autenticação configurado para o cabeçalho VPN, uma vez que o AES-GCM é um algoritmo de encriptação autenticado. Quando seleciona a caixa de verificação Desativar GCM (Turn off GCM), poderá selecionar um dos seguintes como algoritmo de autenticação para o cabeçalho VPN, na lista pendente apresentada:

- SHA 1

- SHA 256

- SHA 384

- SHA 512

- Encriptação (Encryption) – Selecione AES 128 ou AES 256 como o tamanho de chave dos algoritmos AES para encriptar os dados. O modo do algoritmo de encriptação predefinido é AES 128-GCM, quando a caixa de verificação Desativar GCM (Turn off GCM) não está selecionada.

- Grupo DH (DH Group) – Selecione o algoritmo do grupo Diffie-Hellman (DH) a ser utilizado ao trocar uma chave pré-partilhada. O grupo DH define a força do algoritmo em bits. Os grupos DH suportados são 2, 5, 14, 15 e 16. Recomenda-se a utilização do grupo DH 14.

- PFS – Selecione o nível de segredo de encaminhamento perfeito (PFS) para obter segurança adicional. Os níveis de PFS suportados são 2, 5, 14, 15 e 16. Por predefinição, o PFS está desativado.

- Desativar GCM (Turn off GCM) – Por predefinição, está ativada a opção AES 128-GCM. Se necessário, selecione a caixa de verificação para desativar este modo.

- Tempo de vida IPsec SA (IPsec SA Lifetime) – Tempo em que a recodificação do protocolo de segurança da Internet (IPsec) é iniciada para os Edges. O tempo de vida mínimo do IPsec é de 3 minutos e o tempo de vida máximo do IPsec é de 480 minutos. O valor predefinido é 480 minutos.

- Tempo de vida IKE SA (IKE SA Lifetime) – Tempo em que a recodificação da troca de chaves da Internet (IKE) é iniciada para os Edges. O tempo de vida mínimo do IKE é de 10 minutos e o tempo de vida máximo do IKE é de 1440 minutos. O valor predefinido é 1440 minutos.

Nota: Não é aconselhável configurar valores de tempo de vida baixos para o IPsec (menos de 10 minutos) e IKE (menos de 30 minutos), uma vez que pode causar interrupção de tráfego em algumas implementações devido a recodificações. Os valores de tempo de vida baixos servem apenas para fins de depuração.

- Anulação de caminho predefinido seguro (Secure Default Route Override) – selecione a caixa de verificação de modo a que o destino do tráfego correspondente a um caminho predefinido seguro (caminho estático ou caminho BGP) de um Gateway de Parceiro possa ser anulado utilizando a Política empresarial.

Para obter instruções sobre como ativar o routing seguro, consulte Configurar handoff de parceiro. Para obter mais informações sobre a configuração da regra de Serviço de Rede para Política Empresarial, consulte a "Configurar regra de Serviço de Rede para Política Empresarial" no Guia de administração do VMware SD-WAN, disponível na Documentação VMware SD-WAN.

- Hash – Por predefinição, não existe nenhum algoritmo de autenticação configurado para o cabeçalho VPN, uma vez que o AES-GCM é um algoritmo de encriptação autenticado. Quando seleciona a caixa de verificação Desativar GCM (Turn off GCM), poderá selecionar um dos seguintes como algoritmo de autenticação para o cabeçalho VPN, na lista pendente apresentada:

- Depois de configurar as definições, clique em Guardar alterações (Save Changes).

Nota: Quando modificar as definições de segurança, as alterações podem causar interrupções nos serviços atuais. Além disso, estas definições podem reduzir o débito geral e aumentar o tempo necessário para a configuração do túnel VCMP, que pode afetar os tempos de configuração do túnel dinâmico ramo-a-ramo e recuperar da falha do Edge num cluster.