A configuração Vizinhos BGP não-SD-WAN (Non-SD-WAN BGP Neighbors) não é aplicável ao nível do perfil. Pode configurar os Vizinhos de NSD apenas ao nível do Edge.

Acerca desta tarefa:

O BGP é utilizado para estabelecer a vizinhança do BGP através dos túneis IPsec para os sites Não-SD-WAN. Os túneis IPsec diretos são utilizados para estabelecer a comunicação segura entre o SD-WAN Edge e o Destino Não-SD-WAN (NSD). Em versões anteriores, o VMware suportava túneis NSD no SD-WAN Edge com a capacidade para adicionar caminhos estáticos NVS. Na versão 4.3, esta funcionalidade foi alargada para suportar o BGP através de IPsec até ao ponto final NSD para uma VPN baseada em caminho.

O VMware SD-WAN suporta o BGP ASN de 4 bytes. Consulte Configurar BGP para obter mais informações.

Casos de utilização

Caso de utilização 1: BGP através de IPsec de um Edge para uma VPN do Azure

Cada Gateway de VPN do Azure atribui um conjunto de IPs públicos virtuais (VIP) para um ramo Edge para formar túneis IPsec. Da mesma forma, o Azure também atribui uma sub-rede privada interna e atribui um IP interno por VIP. Este tunnel_ip interno (tunnel_ip par) será utilizado para a criação do Peering de BGP com o Gateway do Azure.

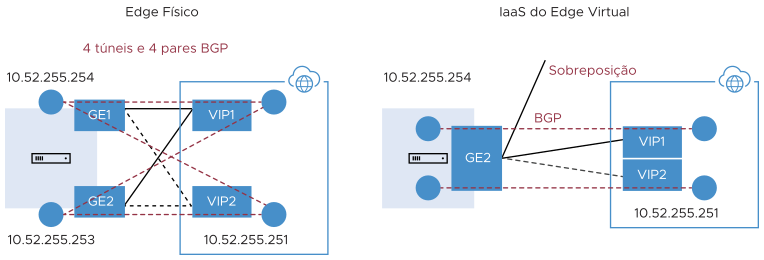

O Azure tem uma restrição: o IP par do BGP (tunnel_ip local do Edge) não deve estar na mesma sub-rede ligada ou na sub-rede 169.x.x.x, e, portanto, será necessário suportar o BGP multihop no Edge. Na terminologia BGP, o tunnel_ip local mapeia para o endereço de origem BGP e o tunnel_ip de pares mapeia para o endereço vizinho/par. Precisamos de formar uma malha de ligações BGP – uma por túnel NSD para que o tráfego de retorno do NVS possa ter balanceamento de carga (baseado no fluxo) – design no lado do Gateway do Azure. No diagrama abaixo do Edge físico, temos duas ligações WAN públicas e, assim, quatro túneis para um Gateway do Azure. Cada túnel está associado a uma ligação BGP identificada exclusivamente pelo tunnel_ip local e pelo tunnel_ip de pares remoto. No Edge Virtual, a única diferença é a ligação WAN pública e um máximo de dois túneis e duas sessões de BGP para o Gateway do Azure.

Caso de utilização 2: BGP sobre IPsec do Edge para o AWS VPN/Transit Gateway

Ao contrário do Azure, o Gateway VPN de AWS atribui um conjunto de VIPs públicos por ligação a um ramo Edge. O total de conjuntos de IPs públicos atribuídos a um ramo Edge a partir de um Gateway do AWS será igual ao número de ligações WAN públicas do Edge que se ligarão ao Gateway VPN de AWS. Do mesmo modo, será atribuída por túnel uma sub-rede interna/privada /30, que serão utilizadas para o Peering de BGP naquele túnel. Estes IPs podem ser substituídos manualmente na configuração do Gateway do AWS para garantir que são exclusivos em diferentes zonas de disponibilidade.

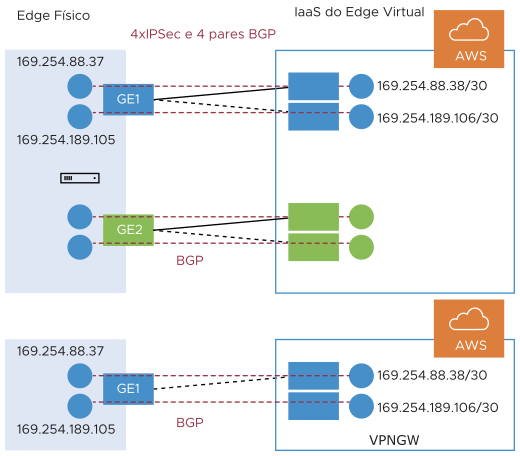

Semelhante ao caso de utilização do Azure, o Edge formará uma malha de ligações BGP – uma por túnel para o Gateway do AWS. Isto permitirá o balanceamento de carga do tráfego de retorno a partir do Gateway VPN de AWS – design no lado do AWS. No diagrama abaixo, para o Edge físico, o Gateway do AWS atribui um conjunto de IPs públicos e um conjunto de tunnel_ips (/30) para cada ligação WAN do Edge. Existe um total de quatro túneis, mas terminam em diferentes IPs públicos no Gateway do AWS e quatro ligações BGP.

Caso de utilização 3: ligação do Edge tanto ao AWS como a Gateways VPN do Azure (Cloud híbrida)

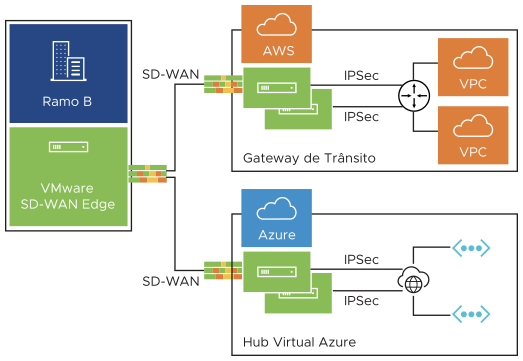

Um ramo Edge poderá ser conectado tanto ao Gateway do Azure como ao Gateway do AWS para fins de redundância ou algumas cargas de trabalho/aplicações alojadas num fornecedor de cloud enquanto outras cargas de trabalho/aplicações são alojadas num fornecedor de cloud diferente. Independentemente do caso de utilização, o Edge estabelece sempre uma sessão BGP por túnel e propaga os caminhos entre o SD-WAN e o IaaS. O diagrama abaixo é um exemplo de um ramo Edge ligado às clouds do Azure e do AWS.

Caso de utilização 4: Cluster de Hub que liga a Gateways de trânsito Azure/AWS

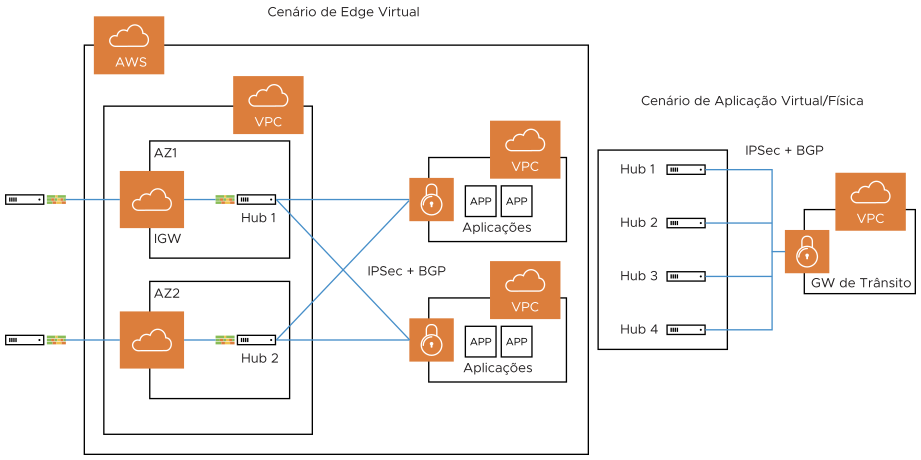

Os membros do Cluster de Hub podem formar túneis IPsec para os Gateways de trânsito Azure/AWS e tirar partido dos Gateways de trânsito como Camada 3 para o tráfego de routing entre diferentes VPCs. Sem a funcionalidade nativa do BGP sobre IPsec no Hub, o Hub precisa de se ligar a um router L3 (Cisco CSR amplamente utilizado aqui) através do BGP nativo e o router L3 formando uma malha de BGP sobre túneis IPsec com diferentes VPCs. O router L3 serve como ponto final de trânsito entre diferentes VPCs. Caso de utilização 1 (diagrama esquerdo abaixo): utilize o Hub como nó de trânsito entre diferentes VPCs em diferentes Zonas de Disponibilidade (AZ) para que um VPC possa comunicar com outro VPC. Caso de utilização 2 (diagrama direito abaixo): ligue todos os hubs no cluster diretamente a um gateway de trânsito na cloud e pode utilizar o gateway de cloud como router PE(L3) para distribuição de caminhos entre membros do cluster. Em ambos os casos de utilização, sem o suporte para BGP sobre IPsec no Hub, o hub liga-se a um router L3 como o CSR ao utilizar pares nativos de BGP e CSR com gateway de trânsito/VPC utilizando BGP sobre IPsec.

Caso de utilização 5: suportar a funcionalidade de trânsito em fornecedores de cloud sem suporte nativo

Alguns fornecedores de cloud como o Google Cloud e o AliCloud não têm suporte nativo para funcionalidades de trânsito (sem Gateways de trânsito), e com o suporte para BGP sobre IPsec, podem contar com SD-WAN Edge/Hub implementado na cloud para alcançar a funcionalidade de trânsito entre diferentes VPCs/VNETs. Sem o suporte BGP sobre IPsec, deve utilizar um router L3 como o CSR (solução (2)) para obter a funcionalidade de trânsito.

Pré-requisitos:

- Certifique-se de que Ramo a Destino Não-SD-WAN via Edge (Branch to Non SD-WAN Destination via Edge) está configurado para configurar o BGP com os vizinhos de NSD.

- O endereço IP local do Edge é necessário para configurar o BGP com vizinhos de NSD.

Procedimento

Para ativar o BGP com vizinhos não-SD-WAN:

- No portal da empresa, clique em e selecione um SD-WAN Edge.

- Clique no separador Dispositivo (Device).

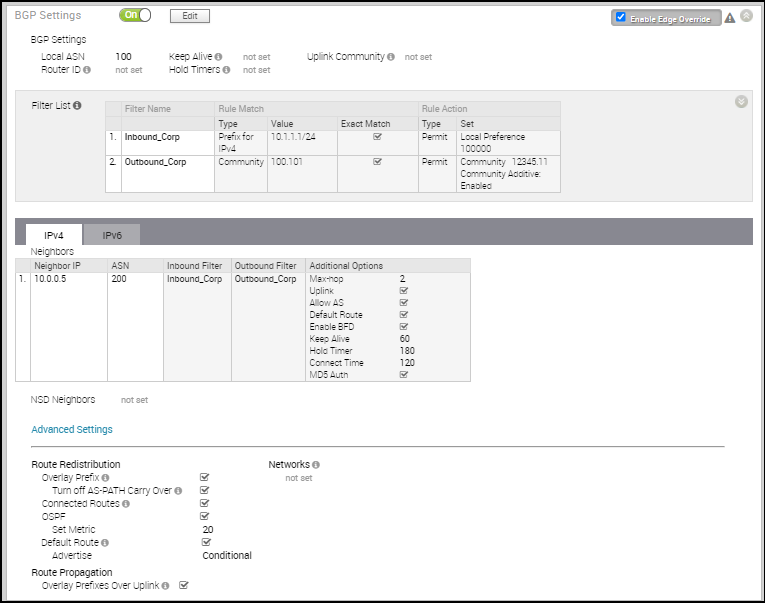

- No separador Dispositivo (Device), navegue para a secção Definições BGP (BGP Settings) e selecione a caixa de verificação Ativar Anulação de Edge (Enable Edge Override).

- Clique no controlo de deslize para a posição Ligado (ON) e, em seguida, clique no botão Editar (Edit).

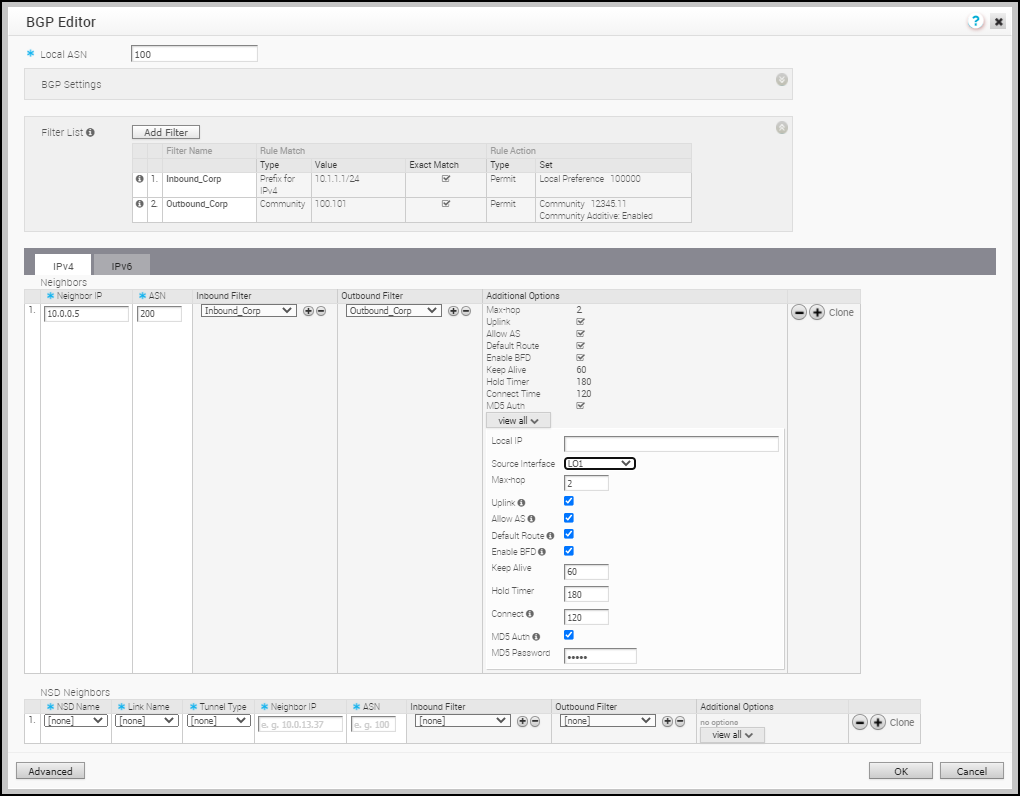

- Na janela Editor BGP (BGP Editor), configure as seguintes definições:

- Introduza o número do sistema autónomo (ASN) local e, em seguida, configure o seguinte na secção Definições BGP (BGP Settings).

Opção Descrição ID de router (Router ID) Introduza o ID do router BGP global. Se não especificar um valor, o ID será automaticamente atribuído. Se tiver configurado uma interface de retorno para o Edge, o endereço IP da interface de retorno será atribuído como ID do router. Keep Alive Introduza o temporizador keepalive em segundos, que é a duração entre as mensagens keepalive que são enviadas para o par. O intervalo é de 0 a 65535 segundos. O valor predefinido é 60 segundos. Hold Timer Introduza o Hold Timer em segundos. Se a mensagem keepalive não for recebida durante o tempo especificado, o par será considerado inativo. O intervalo é de 0 a 65535 segundos. O valor predefinido é 180 segundos. Comunidade de transmissão (Uplink Community) Introduza a cadeia de comunidade para ser tratada como caminhos de transmissão.

Transmissão refere-se à ligação conectada ao Edge do fornecedor (PE). Os caminhos de entrada para o Edge correspondente ao valor de comunidade especificado serão tratados como caminhos de transmissão. O hub/Edge não é considerado o proprietário para estes caminhos.

Introduza o valor em formato numérico que varia de 1 a 4294967295 ou em formato AA:NN.

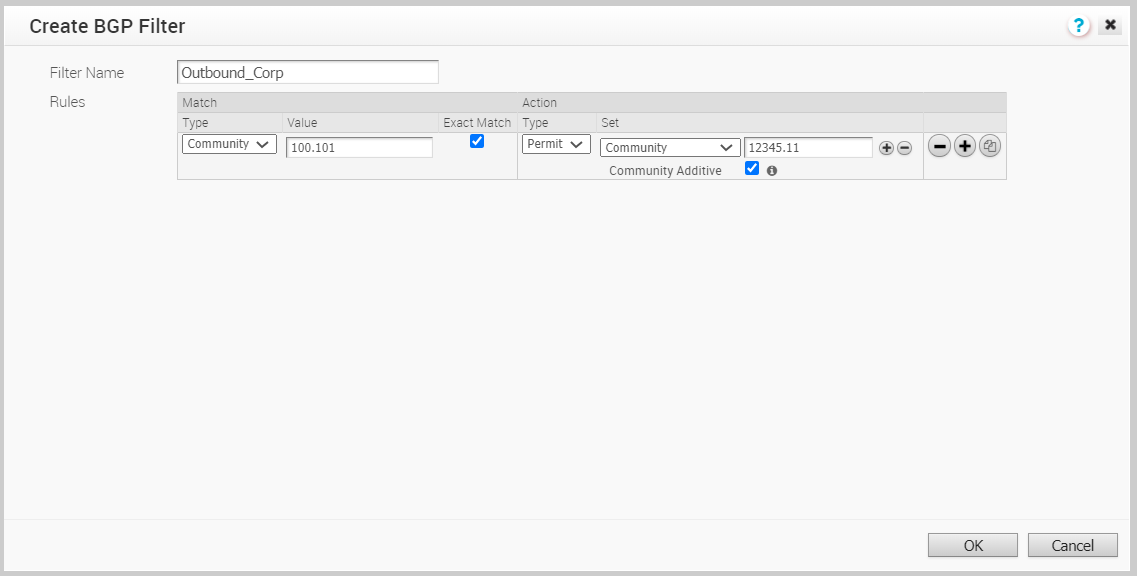

- Clique no botão Adicionar filtro (Add Filter) para criar um ou mais filtros. Estes filtros são aplicados ao vizinho para negar ou alterar os atributos do caminho. É possível utilizar o mesmo filtro para vários vizinhos, incluindo os vizinhos de underlay e os vizinhos de NSD.

- Na área Criar filtro BGP (Create BGP Filter), defina as regras para o filtro.

Opção Descrição Nome do filtro (Filter Name) Introduza um nome descritivo para o filtro BGP. Tipo e valor de correspondência (Match Type and Value) Escolha o tipo de caminhos a corresponder ao filtro: - Prefixo para IPv4 ou IPv6: escolha corresponder a um prefixo para o endereço IPv4 ou IPv6 e introduza o endereço IP do prefixo correspondente no campo Valor (Value).

- Comunidade (Community): escolha corresponder a uma comunidade e introduza a cadeia comunitária no campo Valor (Value).

Correspondência exata (Exact Match) A ação do filtro só é executada quando os caminhos BGP correspondem exatamente ao prefixo especificado ou à cadeia da comunidade. Por predefinição, esta opção está ativada. Tipo de ação (Action Type) Escolha a ação a realizar quando os caminhos BGP corresponderem ao prefixo especificado ou à cadeia da comunidade. Pode permitir ou recusar o tráfego. Definir (Set) Quando os caminhos BGP correspondem aos critérios especificados, pode definir para encaminhar o tráfego para uma rede com base nos atributos do caminho. Selecione uma das seguintes opções da lista pendente: - Nenhum (None): os atributos dos caminhos correspondentes permanecem os mesmos.

- Preferência local (Local Preference): o tráfego correspondente é encaminhado para o caminho com a preferência local especificada.

- Comunidade (Community): os caminhos correspondentes são filtrados pela cadeia de comunidade especificada. Também pode selecionar a caixa de verificação Aditivo de comunidade (Community Additive) para ativar a opção aditiva, que anexa o valor da comunidade às comunidades existentes.

- Métrica (Metric): o tráfego correspondente é encaminhado para o caminho com o valor métrico especificado.

- Preceder-Caminho-AS (AS-Path-Prepend): permite preceder várias entradas do sistema autónomo (AS) para um caminho BGP.

Para adicionar mais regras correspondentes ao filtro, clique no ícone de mais (+).

Clique em OK para criar o filtro.

Os filtros configurados são apresentados na janela Editor BGP (BGP Editor).

- Introduza o número do sistema autónomo (ASN) local e, em seguida, configure o seguinte na secção Definições BGP (BGP Settings).

- Configure os Vizinhos de underlay para endereços IPv4 e IPv6, conforme necessário. Para obter mais informações, consulte Configurar o BGP a partir do Edge para Vizinhos de underlay.

- Configure os vizinhos de NSD da seguinte forma:

Nota: A versão 4.3 e posteriores suportam vizinhos Não-SD-WAN (NSD). Todas as definições globais serão partilhadas pelos vizinhos de underlay e NSD. Também é possível utilizar a lista de filtros para os dois tipos de vizinhos. Certifique-se de que configurou os Pré-requisitos antes de configurar os Vizinhos de NSD.

- Na secção Vizinhos de NSD (NSD Neighbors), configure as seguintes definições:

Opção Descrição Nome de NSD (NSD Name) Selecione Nome de NSD (NSD Name) na lista pendente. Os NSDs configurados anteriormente na área Ramo a Destino Não-SD-WAN via Edge (Branch to Non SD-WAN Destination via Edge) do SD-WAN Orchestrator são apresentados na lista pendente. Nome da ligação (Link Name) Escolha o nome da ligação WAN associada ao vizinho NSD. Tipo de túnel (Tunnel Type) Escolha o tipo de túnel do Par como Principal ou Secundário. IP de vizinho (Neighbor IP) Introduza o endereço IP do vizinho NSD. ASN Introduza o ASN do vizinho de NSD. Filtro de entrada (Inbound Filter) Selecione um filtro de entrada na lista pendente. Filtro de saída (Outbound Filter) Selecione um filtro de saída na lista pendente. Opções adicionais (Additional Options) – Clique no link ver todos (view all) para configurar as seguintes definições adicionais: Transmitir (Uplink) Utilizado para sinalizar o tipo de vizinho para transmissão. Selecione esta opção de sinalização se for utilizada como sobreposição WAN no sentido de MPLS. Será utilizado como a sinalização para determinar se o site se tornará num site de trânsito (por exemplo, SD-WAN Hub) através da propagação de caminhos direcionados para sobreposição SD-WAN para ligação WAN no sentido de MPLS. Se for necessário torná-lo num site de passagem, selecione a caixa de verificação Prefixo de sobreposição sobre transmissão (Overlay Prefix Over Uplink) nas Definições avançadas (Advanced Settings). IP local (Local IP) O IP local é obrigatório para configurar Vizinhos não SD-WAN.

O endereço IP local é o equivalente a um endereço IP de retorno. Introduza um endereço IP que os vizinhos BGP possam utilizar como endereço IP de origem para os pacotes de saída.Max-hop Introduza o número de hops máximo para permitir multi-hop para os pares BGP. O intervalo é de 1 a 255 e o valor predefinido é 1. Nota: Este campo está disponível apenas para vizinhos eBGP, quando o ASN local e o ASN vizinho são diferentes. Com o iBGP, quando os dois ASNs são iguais, o multi-hop é desativado por predefinição e este campo não é configurável.Permitir AS (Allow AS) Selecione a caixa de verificação para permitir que os caminhos BGP sejam recebidos e processados mesmo que o Edge detete o seu próprio ASN no Caminho-AS. Caminho predefinido (Default Route) O Caminho predefinido (Default Route) adiciona uma declaração de rede na configuração BGP para anunciar o caminho predefinido para o vizinho. Ativar BFD (Enable BFD) Permite a subscrição na sessão BFD existente para o vizinho BGP. Nota: As sessões BFD single-hop não são suportadas para o BGP através de IPsec com vizinhos de NSD. No entanto, o BFD multi-hop é suportado. O IP local obrigatório para sessões NSD-BGP no SD-WAN Edge. O SD-WAN Edge lida apenas com os IPs de interface ligada como um BFD de single-hop.Keep Alive Introduza o temporizador keepalive em segundos, que é a duração entre as mensagens keepalive que são enviadas para o par. O intervalo é de 0 a 65535 segundos. O valor predefinido é 60 segundos. Hold Timer Introduza o Hold Timer em segundos. Se a mensagem keepalive não for recebida durante o tempo especificado, o par será considerado inativo. O intervalo é de 0 a 65535 segundos. O valor predefinido é 180 segundos. Ligar (Connect) Introduza o intervalo de tempo para tentar uma nova ligação TCP com o par se detetar que a sessão TCP não é passiva. O valor predefinido é 120 segundos. Autenticação MD5 (MD5 Auth) Selecione a caixa de verificação para ativar a autenticação BGP MD5. Esta opção é utilizada numa rede de legado ou numa rede federal e é comum que o BGP MD5 seja utilizado como um guarda de segurança para os pares BGP. Palavra-passe MD5 (MD5 Password) Introduza uma palavra-passe para a autenticação MD5. A palavra-passe não deve conter o carácter $ seguido por números. Por exemplo $1, $123, palavra-passe$123 são entradas inválidas. Nota: A autenticação MD5 falhará se a palavra-passe tiver o caráter $ seguido por números.Nota: Durante o BGP multi-hop, o sistema pode programar caminhos que requerem uma procura recursiva. Estes caminhos têm um IP de próximo hop que não está numa sub-rede ligada e não têm uma interface de saída válida. Neste caso, os caminhos devem ter o IP de próximo hop resolvido utilizando outro caminho na tabela de routing que tenha uma interface de saída. Quando há tráfego para um destino que precisa que estes caminhos sejam analisados, os caminhos que requerem uma procura recursiva serão resolvidos para uma interface e endereço IP de próximo hop e ligados. Até que a resolução recursiva aconteça, os caminhos recursivos apontam para uma interface intermédia. Para obter mais informações, consulte Caminhos BGP multi-hop. - Clique em Avançado (Advanced) para configurar as seguintes definições.

Nota: As Definições Avançadas (Advanced Settings) são partilhadas nos vizinhos BGP de underlay e vizinhos de NSD-BGP.

Quando ativa a opção Caminho predefinido (Default Route), os caminhos BGP são anunciados com base na seleção do caminho predefinido a nível global e por vizinho BGP, conforme apresentado no seguinte quadro:Opção Descrição Prefixo de sobreposição (Overlay Prefix) Selecione a caixa de verificação para redistribuir os prefixos programados com a sobreposição. Desativar Transferência AS-PATH (Turn off AS-PATH carry over) Por predefinição, esta opção deve ser deixada por selecionar. Selecione a caixa de verificação para desativar a transferência AS-PATH. Em certas topologias, a desativação da transferência AS-PATH influenciará o AS-PATH de saída para fazer com que os routers L3 prefiram um caminho para um Edge ou um hub. Aviso: Quando a transferência AS-PATH estiver desativada, ajuste a rede para evitar ciclos de routing.Caminhos ligados (Connected Routes) Selecione a caixa de verificação para redistribuir todas as sub-redes de interface ligadas. OSPF Selecione a caixa de verificação para ativar a redistribuição do OSPF no BGP. Definir métrica (Set Metric) Quando ativar o OSPF, introduza a métrica BGP para os caminhos OSPF redistribuídos. O valor predefinido é 20. Caminho predefinido (Default Route) Selecione a caixa de verificação para redistribuir o caminho predefinido apenas quando o Edge programar os caminhos BGP através de overlay ou underlay.

Quando seleciona a opção Caminho predefinido (Route Default), a opção Anunciar (Advertise) está disponível como Condicional (Conditional).

Prefixos de overlay sobre transmissão Selecione a caixa de verificação para propagar caminhos programados a partir da sobreposição para o vizinho com sinalização de transmissão. Redes Introduza o endereço de rede que o BGP irá anunciar aos pares. Clique no ícone mais (+) para adicionar mais endereços de rede. Seleção de caminhos predefinidos Opções de anúncio Global Por vizinho BGP Sim Sim A configuração por vizinho BGP substitui a configuração global e, portanto, o caminho predefinido é sempre anunciado ao par BGP. Sim Não O BGP redistribui o caminho predefinido para o seu vizinho apenas quando o Edge programa um caminho predefinido explícito através da rede de overlay ou underlay. Não Sim O caminho predefinido é sempre anunciado ao par BGP. Não Não O caminho predefinido não é anunciado ao par BGP.

- Na secção Vizinhos de NSD (NSD Neighbors), configure as seguintes definições:

- Clique em OK para guardar os filtros configurados e os vizinhos de NSD.

A secção Definições BGP (BGP Settings) apresenta as definições de configuração.

- Clique em Guardar alterações (Save Changes) no ecrã Dispositivo (Device) para guardar a configuração.