As regras NAT do lado da LAN permitem-lhe obter endereços IP NAT numa sub-rede não anunciada para endereços IP numa sub-rede anunciada. Para os níveis de perfil e Edge, dentro da configuração de definições do dispositivo, foram introduzidas regras NAT do lado da LAN para a versão 3.3.2 e, como uma extensão, foram introduzidos o NAT do lado da LAN com base na origem e destino e o NAT de origem e destino do mesmo pacote para a versão 3.4.

A partir da versão 3.3.2, o VMware introduziu um novo módulo NAT do lado da LAN para os caminhos VPN NAT no Edge. Os casos de utilização principal são os seguintes:

- Ramo sobreposto ao IP devido a M&A

- Ocultar o IP privado de um ramo ou centro de dados por razões de segurança

- NAT de origem ou destino para todas as sub-redes correspondentes, são suportadas tanto 1:1 como Muitas:1 (versão 3.3.2)

- NAT de origem com base na sub-rede de destino ou NAT de destino com base na sub-rede de origem, são suportadas tanto 1:1 como Muitos:1 (versão 3.4)

- NAT de origem e NAT 1:1 de destino no mesmo pacote (versão 3.4)

- O NAT do lado da LAN suporta o tráfego sobre o túnel VCMP. Não suporta o tráfego de underlay.

- Suporte para NAT de origem e destino “Muitos:1” e “1:1” (por exemplo/ /24 a /24).

- Se forem configuradas várias regras, será executada apenas a primeira regra de correspondência.

- O NAT do lado da LAN é feito antes da procura de caminho ou fluxo. Para corresponder ao tráfego no perfil empresarial, os utilizadores devem utilizar o IP que realiza o NAT.

- Por predefinição, o IP “NATeado” não é anunciado no Edge. Por isso, certifique-se de que adiciona o caminho estático para o IP “NATeado” e anuncie ao overlay.

- As configurações da versão 3.3.2 serão transferidas, não será necessário reconfigurar após a atualização para a versão 3.4.

NAT do lado da LAN (versão 3.3.2)

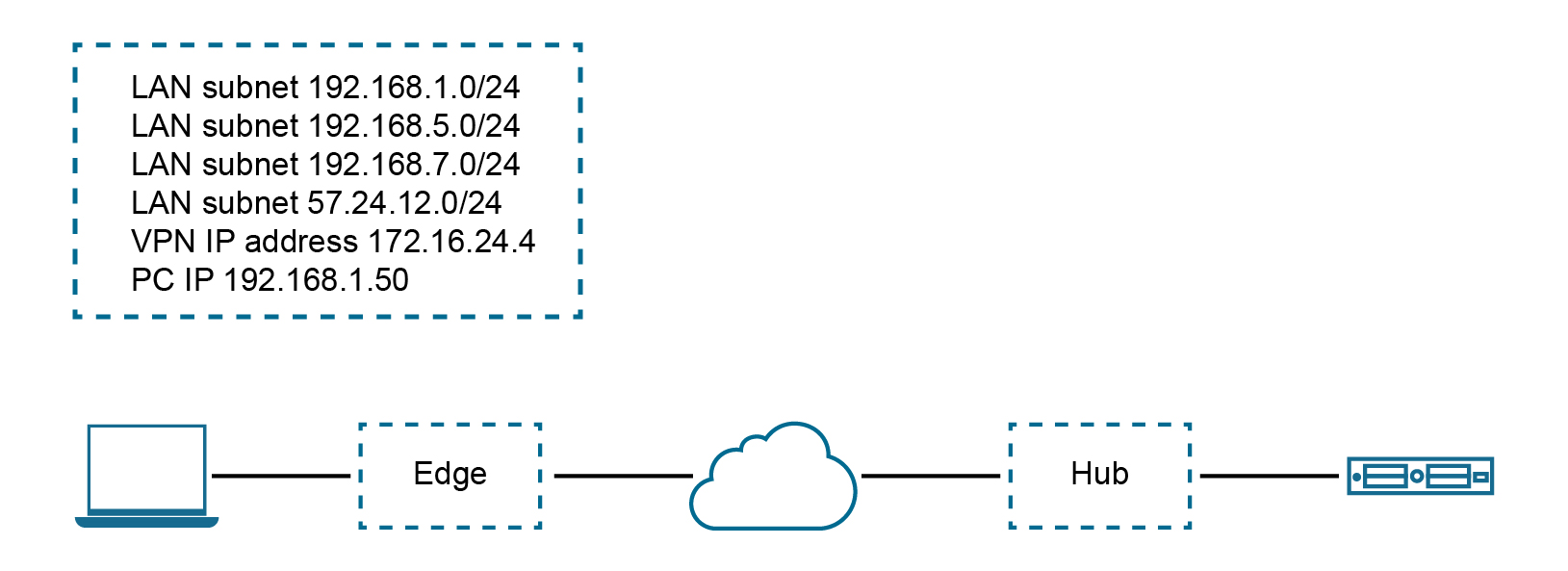

Caso de uso número um: “NAT de origem Muitos:1”

Neste cenário, um terceiro atribuiu várias sub-redes não sobrepostas ao site de um cliente. O servidor do centro de dados do cliente reconhece o tráfego deste terceiro através de um endereço IP único em qualquer site.

A configuração necessária para o caso de uso número um para a versão 3.3.2: nova regra: NAT do lado da LAN 192.168.1.0/24 -> 172.16.24.4/32

Conforme apresentado na imagem abaixo, uma vez que a regra NAT é um único IP, o tráfego TCP e UDP será definido como NAT. Conforme apresentado na imagem abaixo, 192.168.1.50 passa a ser 172.16.24.4 com uma porta de origem efémera para o tráfego TCP/UDP, o tráfego do ICMP passa a ser de 172.16.24.4 com um ID ICMP personalizado para pesquisa inversa e todo o outro tráfego será eliminado.

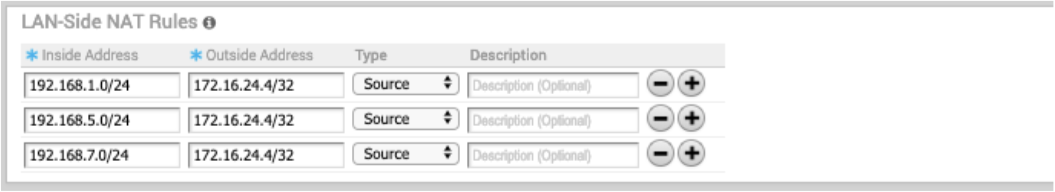

Caso de uso número dois: “NAT de origem 1:1”

Neste cenário, a sub-rede LAN é 192.168.1.0/24. No entanto, esta é uma sub-rede sobreposta com outros sites. Uma sub-rede única de tamanho igual, 172.16.24.0/24 foi atribuída para utilização para comunicação VPN neste site. O tráfego do PC deve ser definido como NAT no Edge antes da pesquisa do caminho. Caso contrário, o caminho de origem corresponderá a 192.168.1.0/24 que não é anunciado a partir deste Edge e o tráfego será eliminado.

A configuração necessária para o caso de uso número dois: nova regra: NAT do lado da LAN 192.168.1.0/24 -> 172.16.24.0/24

Uma vez que as sub-redes correspondem em tamanho, todos os bits correspondentes à máscara de sub-rede serão definidos como NAT. Assim, no exemplo da imagem abaixo, 192.168.1.50 torna-se 172.16.24.50.

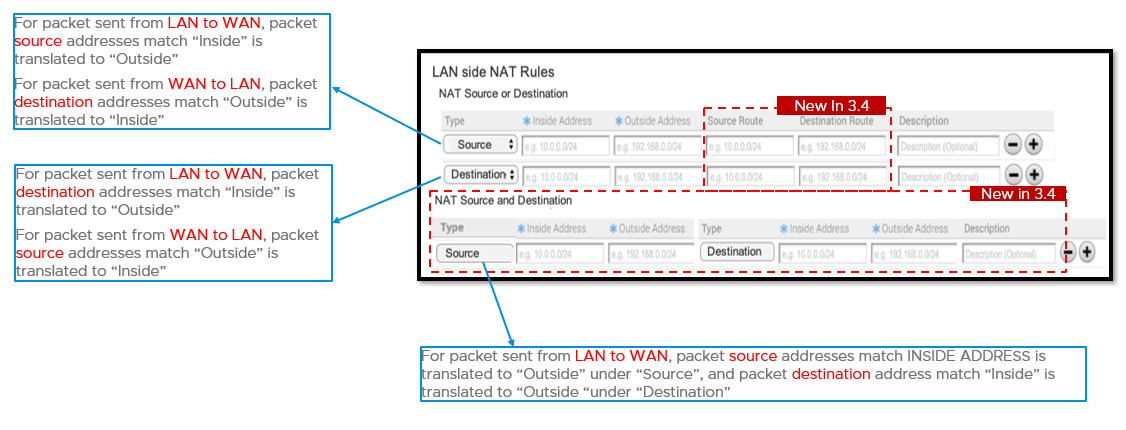

NAT do lado da LAN com base na origem ou destino (versão 3.4)

A versão 3.4 introduz o NAT do lado da LAN com base no suporte de Origem/Destino como parte de uma única regra, na qual pode ativar o NAT apenas para um subconjunto de tráfego baseado nas sub-redes de origem ou destino. Consulte abaixo os casos de uso a seguir para esta melhoria.

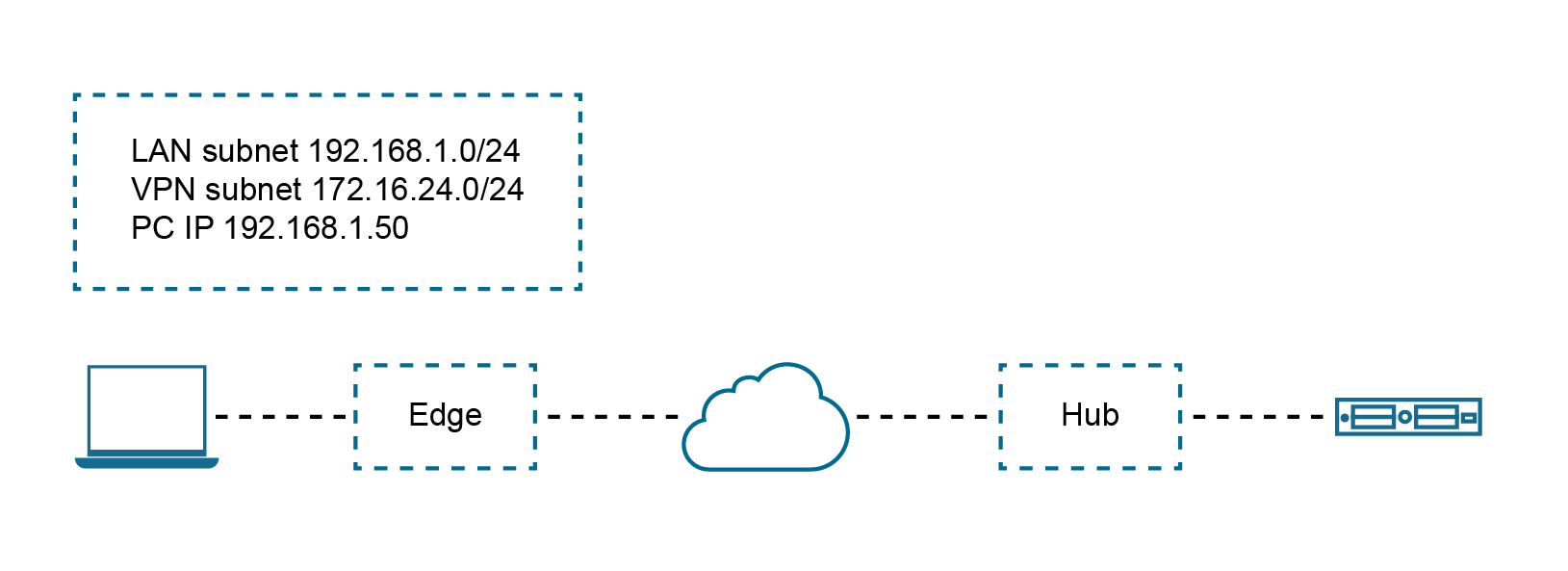

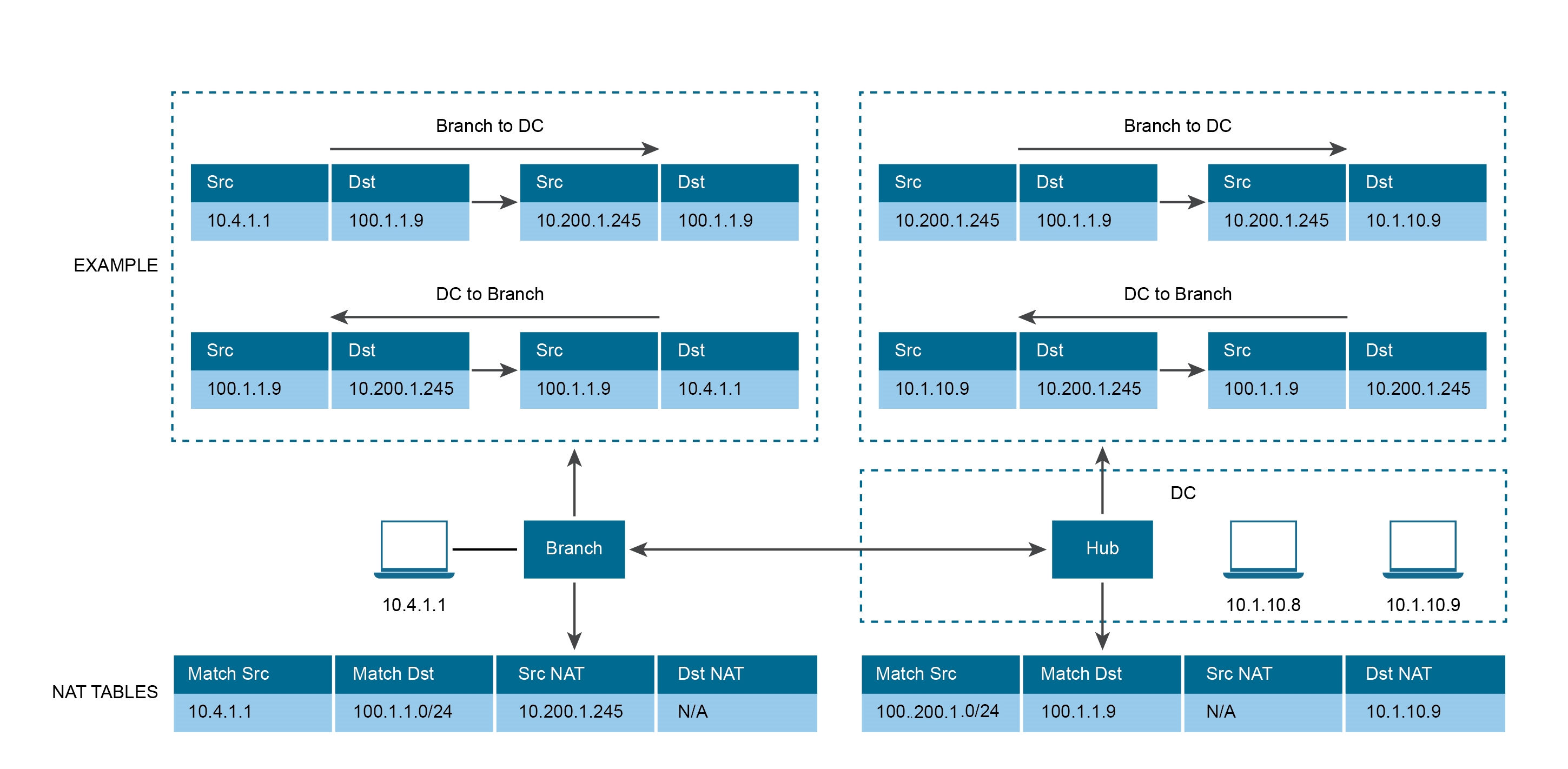

Caso de uso número um: “Executar SNAT ou DNAT com origem ou destino como critérios de correspondência”

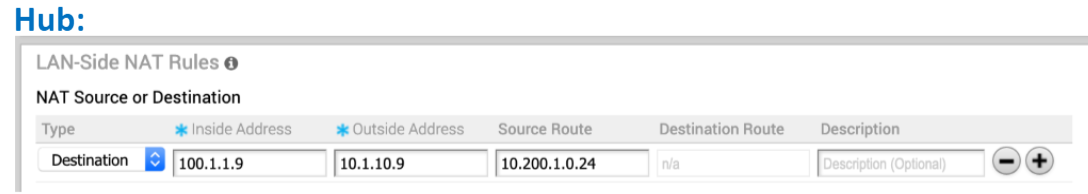

No exemplo da ilustração abaixo, o ramo deve “NATear” o IP de origem 10.4.1.1 para 10.200.1.245 apenas para o tráfego destinado a 100.1.1.0/24. Da mesma forma, no DC, o IP de destino 100.1.1.9 só deve ser “NATeado” para 10.1.10.9 se o tráfego for recebido da origem 10.200.1.0/24.

Consulte a imagem abaixo (área de regras NAT do lado da LAN para o ramo).

Consulte a imagem abaixo (área de regras NAT do lado da LAN para o hub).

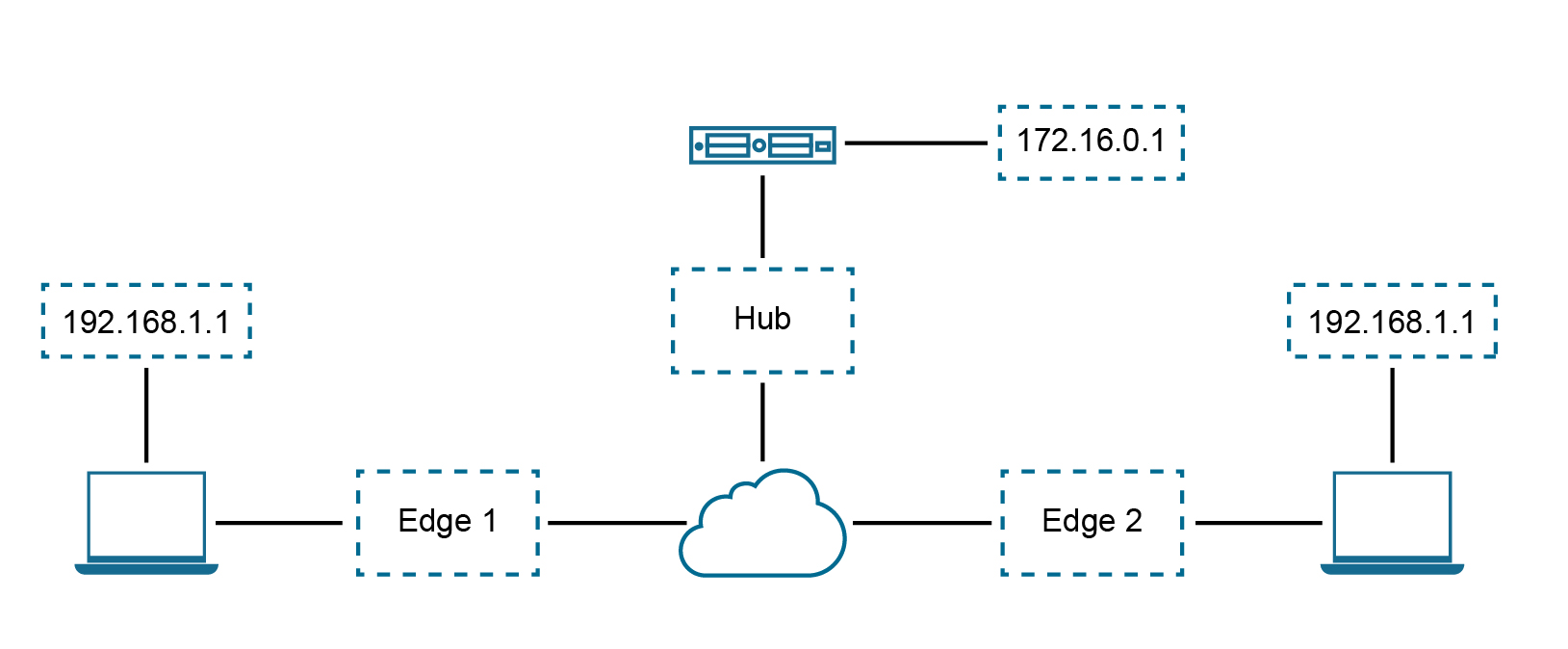

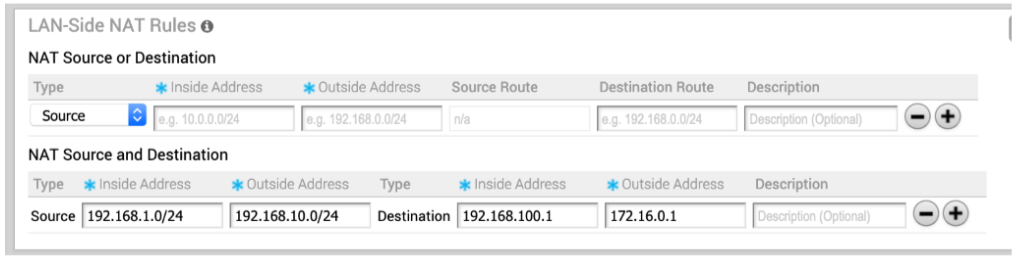

Caso de uso número dois: “NATear” o IP de origem e destino no pacote

Considere o cenário abaixo. Neste exemplo, cada site na rede é atribuído à mesma sub-rede de modo a que q LAN do ramo seja idêntica em todos os locais. “PC1” e “PC2” têm o mesmo endereço IP e ambos precisam de comunicar com um servidor atrás do Hub. É necessário definir como NAT de origem o tráfego para utilizar endereços IP sobrepostos, por exemplo no Edge 1, os PCs (192.168.1.0/24) devem ser definidos como NAT para 192.168.10.0/24, no Edge 2, os PCs (192.168.1.0/24) devem ser definido como NAT para 192.168.20.0/24.

Além disso, por razões de segurança, o servidor atrás do hub com o IP real “172.16.0.1” deve ser apresentado aos PC como “192.168.100.1” e este IP não deve ser distribuído para o SD-WAN entre o Hub e o Edge, são necessárias regras de combinação de origem + destino no mesmo Edge.

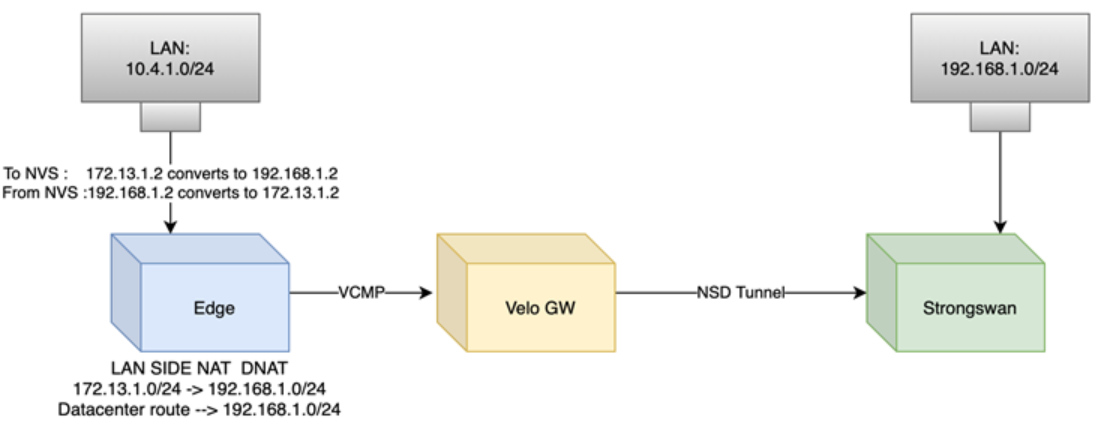

Utilizar o caso número três: Destino NAT muitos para muitos para uma sub-rede NSD

Procedimento de configuração

Nota: se os utilizadores quiserem configurar a regra predefinida, “qualquer” (any), deverão especificar que o endereço IP deve ser tudo zeros e o prefixo também deve ser zero: 0.0.0.0/0.

- No painel de navegação, aceda a Configurar > Edges (Configure > Edges).

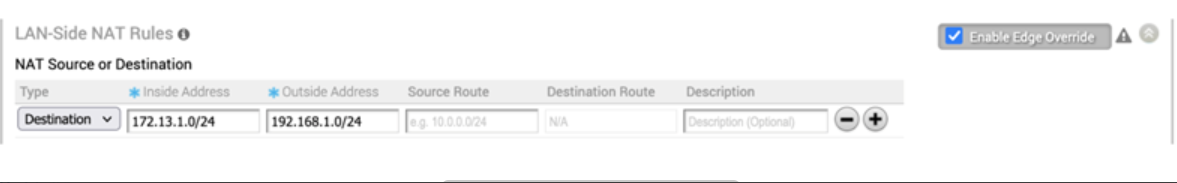

- No ecrã de separador Definições do dispositivo (Device Settings), desloque-se para a área Regras NAT do lado de LAN (LAN-Side NAT Rules).

- Na área Regras NAT do lado de LAN (LAN-Side NAT Rules), complete o seguinte para a secção de origem ou destino NAT: (consulte o quadro abaixo para obter uma descrição dos campos nos passos abaixo).

- Introduza um endereço para a caixa de texto Endereço interno (Inside Address).

- Introduza um endereço para a caixa de texto Endereço externo (Outside Address).

- Introduza o caminho de origem na caixa de texto apropriada.

- Introduza o caminho de destino na caixa de texto apropriada.

- Digite uma descrição para a regra na caixa de texto Descrição (Description) (opcional).

- Na área Regras NAT do lado de LAN (LAN-side NAT Rules), complete o seguinte para origem e destino NAT: (consulte o quadro abaixo para uma descrição dos campos nos passos abaixo).

- Para o tipo de Origem (Source), introduza o Endereço interno (Inside Address) e o Endereço externo (Outside Address) nas caixas de texto apropriadas.

- Para o tipo de Destino (Destination), introduza o Endereço interno (Inside Address) e o Endereço externo (Outside Address) nas caixas de texto apropriadas.

- Digite uma descrição para a regra na caixa de texto Descrição (Description) (opcional).

| Regras NAT do lado da LAN | Tipo | Descrição |

|---|---|---|

| Menu pendente de tipo (Type) | Selecione Origem (Source) ou Destino (Destination) | Determine se esta regra NAT deve ser aplicada no endereço IP de origem ou destino do tráfego do utilizador. |

| Caixa de texto Endereço interno (Inside Address) | Endereço/prefixo IPv4, o Prefixo deve ser 1-32 | O endereço IP “interno” ou “antes do NAT” (se o prefixo for 32) ou sub-rede (se o prefixo for inferior a 32). |

| Caixa de texto Endereço externo (Outside Address) | Endereço/prefixo IPv4, o Prefixo deve ser 1-32 | O endereço IP “externo” ou “depois do NAT” (se o prefixo for 32) ou sub-rede (se o prefixo for inferior a 32). |

| Caixa de texto Caminho de origem (Source Route) | - Opcional (Optional) - Endereço/prefixo IPv4 (IPv4 address/prefix) - O prefixo deve ser 1-32 (Prefix must be 1-32) - Predefinição: qualquer (any) |

Para o NAT de destino, especifique o IP/sub-rede de origem como critérios de correspondência.Só será válido se o tipo for “Destino” (Destination). |

| Caixa de texto Caminho de destino (Destnination Route) | - Opcional (Optional) - Endereço/prefixo IPv4 (IPv4 address/prefix) - O prefixo deve ser 1-32 (Prefix must be 1-32) - Predefinição: qualquer (any) |

Para o NAT de origem, especifique o IP/sub-rede de destino como critérios de correspondência.Só será válido se o tipo for “Origem” (Source). |

| Caixa de texto Descrição (Description) | Texto | Caixa de texto personalizada para descrever a regra NAT. |

“Truques e dicas” do NAT do lado da LAN

- Direção de tráfego: LAN->WAN

- O que tem de ser convertido: endereço de origem do pacote

- Mapa de configuração:

- Tipo de NAT = "Origem"

- IP orig = "Endereço interno"

- IP NAT= "Endereço externo"

| Tipo de NAT | Interno | Externo | Tipo | Comportamento LAN->WAN |

|---|---|---|---|---|

| Origem | A.0/24 | B.0/24 | 1:1 | A.1 é convertido em B.1, A.2 em B.2, etc. |

| Origem | A.0/24 | B.1/32 | Muitos:1 | A.1 e A.2 são convertidos em B.1 |

| Origem | A.1/32 | B.0/24 | 1:1 | A.1 é convertido em B.1, outros B.X não são utilizados |

- Direção de tráfego: WAN -> LAN

- O que tem de ser convertido: endereço de destino do pacote

- Mapa de configuração:

- Tipo de NAT = "Origem"

- IP orig = "Endereço externo"

- IP NAT= "Endereço interno"

| Tipo de NAT | Interno | Externo | Tipo | Comportamento WAN->LAN |

|---|---|---|---|---|

| Origem | A.0/24 | B.0/24 | 1:1 | B.1 é convertido em A.1, B.2 em A.2, etc. |

| Origem | A.0/24 | B.1/32 | Muitos:1 | B.1 é convertido em A.1 |

| Origem | A.1/32 | B.0/24 | 1:Muitos | B.1 e B.2 são convertidos em A.1 |

- Direção de tráfego: LAN->WAN

- O que tem de ser convertido: endereço de destino do pacote

- Mapa de configuração:

- Tipo de NAT = "Destino"

- IP orig = "Endereço interno"

- IP NAT= "Endereço externo"

| Tipo de NAT | Interno | Externo | Tipo | Comportamento LAN->WAN |

|---|---|---|---|---|

| Destino | A.0/24 | B.0/24 | 1:1 | A.1 é convertido em B.1, A.1 em B.2, etc. |

| Destino | A.0/24 | B.1/32 | Muitos:1 | A.1 e A.2 são convertidos em B.1 |

| Destino | A.1/32 | B.0/24 | 1:Muitos | A.1 é convertido em B.1 |

- Direção de tráfego: WAN->LAN

- O que tem de ser convertido: endereço de origem do pacote

- Mapa de configuração:

- Tipo de NAT = "Destino"

- IP orig = "Endereço externo"

- IP NAT= "Endereço interno"

Tipo de NAT Interno Externo Tipo Comportamento WAN->LAN Destino A.0/24 B.0/24 1:1 B.1 é convertido em A.1, B.2 em A.2, etc. Destino A.0/24 B.1/32 Muitos:1 B.1 é convertido em A.1 Destino A.1/32 B.0/24 1:Muitos B.1 e B.2 são convertidos em A.1