Descreve como configurar um Non-VMware SD-WAN Site do tipo Gateway VPN de AWS.

Acerca desta tarefa

Apenas pode configurar os destinos não-SD-WAN através do Gateway ao nível do perfil e não podem sobrepor-se ao nível do SD-WAN Edge.

Procedimento

- No painel de navegação do SD-WAN Orchestrator, aceda a Configurar > Serviços de rede (Configure > Network Services).

É apresentado o ecrã Serviços (Services).

- Na área Destinos não-SD-WAN via gateway (Non SD-WAN Destinations via Gateway), clique no botão Novo (New).

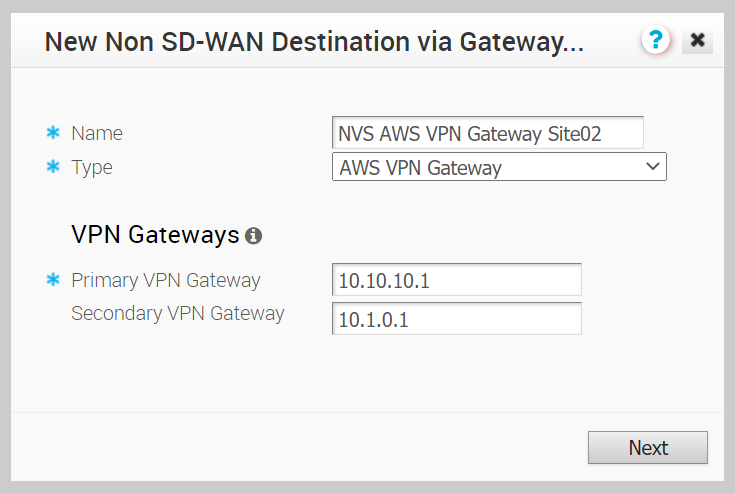

É apresentada a caixa de diálogo Novos destinos não-SD-WAN via gateway (New Non SD-WAN Destinations via Gateway).

- Na caixa de texto Nome (Name), introduza o nome para o Destino Não-SD-WAN.

- No menu pendente Tipo (Type), selecione Gateway VPN de AWS (AWS VPN Gateway).

- Introduza o endereço IP para o gateway VPN principal e clique em Seguinte (Next).

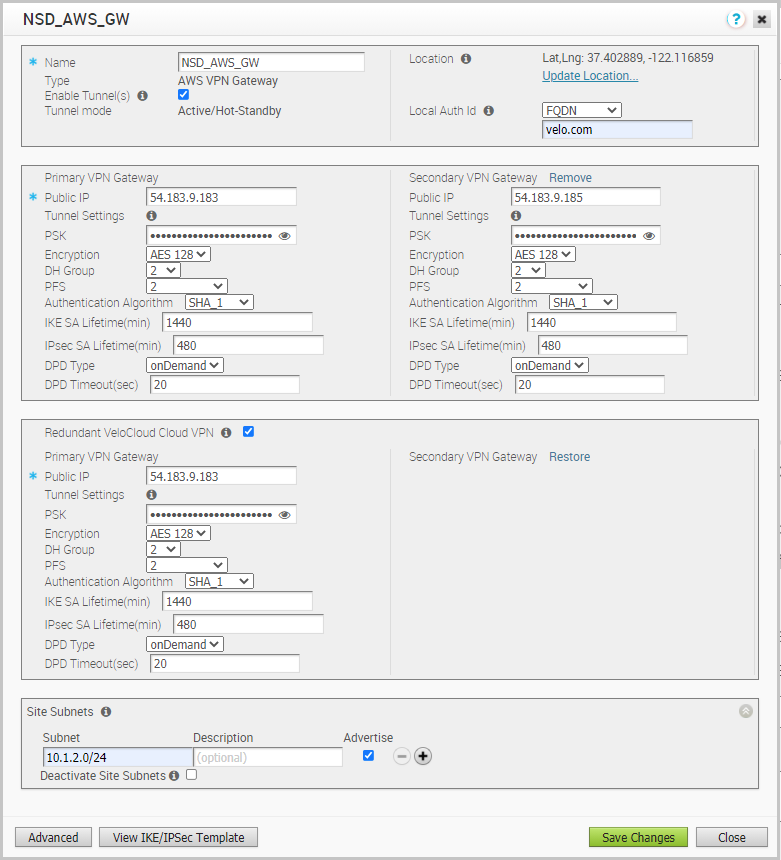

É criado um Destino Não-SD-WAN do tipo Gateway VPN de AWS (AWS VPN Gateway) e, em seguida, é apresentada uma caixa de diálogo para o Destino Não-SD-WAN.

- Para configurar as definições do túnel para o gateway VPN principal do Destino Não-SD-WAN, clique no botão Avançado (Advanced).

- Na área Gateway VPN (VPN Gateway) principal, pode configurar as seguintes definições do túnel:

Campo Descrição Modo de túnel (Tunnel Mode) O modo Ativo/Reserva Dinâmica (Active-Hot-Standby) é suportado no SD-WAN Gateway. O modo Ativo/Reserva Dinâmica (Active/Hot-Standby) aparece automaticamente a indicar que, se o túnel Ativo ficar inativo, será assumido o túnel Standby [Reserva Dinâmica (Hot-Standby)], que se tornará no túnel Ativo. PSK A chave pré-partilhada (PSK), que é a chave de segurança para a autenticação através do túnel. Por predefinição, o SD-WAN Orchestrator gera um PSK. Se pretender utilizar a sua própria PSK ou palavra-passe, introduza-a na caixa de texto. Encriptação (Encryption) Selecione AES 128 ou AES 256 como o tamanho de chave dos algoritmos AES para encriptar os dados. O valor predefinido é AES 128. Grupo DH (DH Group) Selecione o algoritmo do grupo Diffie-Hellman (DH) para ser utilizado ao trocar uma chave pré-partilhada. O grupo DH define a força do algoritmo em bits. Os grupos DH suportados são 2, 5 e 14. Recomenda-se a utilização do grupo DH 14. PFS Selecione o nível de segredo de encaminhamento perfeito (PFS) para obter segurança adicional. Os níveis de PFS suportados são 2 e 5. O valor predefinido é Desativado (Deactivated). Algoritmo de autenticação (Authentication Algorithm) O algoritmo de autenticação do cabeçalho VPN. Selecione uma das seguintes funções do Algoritmo Hash Seguro (SHA) suportadas na lista de menu pendente: - SHA 1

- SHA 256

- SHA 384

- SHA 512

O valor predefinido é SHA 1.

Tempo de vida IKE SA (min) [IKE SA Lifetime(min)] Tempo em que a recodificação da Troca de Chaves da Internet (IKE) é iniciada para os SD-WAN Edges. O tempo de vida mínimo do IKE é de 10 minutos e o máximo é de 1440 minutos. O valor predefinido é 1440 minutos. Tempo de vida IPsec SA (min) [IPsec SA Lifetime(min)] Tempo em que a recodificação do protocolo de segurança da Internet (IPsec) é iniciado para os Edges. O tempo de vida mínimo do IPsec é de 3 minutos e o máximo é de 480 minutos. O valor predefinido é 480 minutos. Tipo DPD (DPD Type) O método Deteção de pares mortos (DPD) é utilizado para detetar se o par de troca de chaves da Internet (IKE) está vivo ou morto. Se o par for detetado como morto, o dispositivo eliminará o IPsec e a associação de segurança IKE. Selecione Periodicamente (Periodic) ou A pedido (on Demand) na lista. O valor predefinido é A pedido (on Demand). Tempo limite DPD (seg) [DPD Timeout(sec)] Introduza o valor do tempo limite da DPD. O valor do tempo limite da DPD será adicionado ao temporizador DPD interno, conforme descrito abaixo. Aguarde uma resposta da mensagem da DPD antes de considerar o par como morto (Deteção de pares mortos). Antes da versão 5.1.0, o valor predefinido é de 20 segundos. Para a versão 5.1.0 e posteriores, veja a lista abaixo para obter o valor predefinido.- Nome da biblioteca: Quicksec

- Intervalo da pesquisa: exponencial (0,5 s, 1 s, 2 s, 4 s, 8 s, 16 s)

- Intervalo mínimo da DPD predefinido: 47,5 s (o Quicksec aguarda 16 segundos após a última tentativa. Assim, 0,5+1+2+4+8+16+16 = 47,5).

- Intervalo mínimo da DPD predefinido + tempo limite da DPD (s): 67,5 s

Nota: Antes da versão 5.1.0, pode desativar a DPD ao configurar o temporizador do tempo limite da DPD para 0 segundos. No entanto, para a versão 5.1.0 e posteriores, não é possível desativar a DPD ao configurar o temporizador do tempo limite da DPD para 0 segundos. O valor de tempo excedido da DPD em segundos será adicionado ao valor mínimo predefinido de 47,5 segundos. - Para criar um Gateway VPN secundário para este site, clique no botão Adicionar (Add) ao lado de Gateway VPN secundário (Secondary VPN Gateway). Na janela de pop-up, introduza o endereço IP do gateway VPN secundário e clique em Guardar alterações (Save Changes).

O gateway VPN secundário será criado imediatamente para este site e aprovisionará um túnel VPN VMware a este Gateway.

- Selecione a caixa de verificação VPN de cloud VeloCloud redundante (Redundant VeloCloud Cloud VPN) para adicionar túneis redundantes a cada gateway VPN. Quaisquer alterações feitas à encriptação, ao grupo DH ou ao PFS do gateway VPN principal também serão aplicadas aos túneis VPN redundantes, se configurados.

- Depois de modificar as definições do túnel do gateway VPN principal, guarde as alterações e clique em Ver modelo IKE/IPsec (View IKE/IPsec Template) para visualizar a configuração do túnel atualizado.

- Clique na ligação Atualizar localização (Update location) localizada no canto superior direito da caixa de diálogo Destino Não-SD-WAN via Gateway (Non SD-WAN Destination Via Gateway) para definir a localização para o Non-VMware SD-WAN Site configurado. Os detalhes de latitude e longitude são utilizados para determinar o melhor SD-WAN Edge ou SD-WAN Gateway para se ligar à rede.

- Na área Sub-redes do site (Site Subnets), pode adicionar sub-redes para o Non-VMware SD-WAN Site ao clicar no botão +. Utilize Sub-redes de origem personalizada (Custom Source Subnets) para anular as sub-redes de origem encaminhadas para este dispositivo VPN. Normalmente, as sub-redes de origem são derivadas das sub-redes LAN SD-WAN Edge encaminhadas para este dispositivo.

Nota: As sub-redes do site deverão ser desativadas para permitir um túnel se não houver sub-redes do site configuradas.

- Selecione a caixa de verificação Ativar túnel(eis) [Enable Tunnel(s)] assim que estiver pronto para iniciar o túnel do SD-WAN Gateway para os Gateways de AWS.

- Clique em Guardar alterações (Save Changes).

- Atribua o Serviço de rede de sites não-SD-WAN recém-criado a um perfil, acedendo a Configurar > Perfis (Configure > Profiles) no SD-WAN Orchestrator. Consulte Configurar um túnel entre um ramo e um destino não-SD-WAN via gateway.

- Regresse à área Destinos Não-SD-WAN via Gateway (Non SD-WAN Destinations via Gateway) no SD-WAN Orchestrator ao aceder a Configurar > Serviços de rede (Configure > Network Services).

- Na área Destinos Não-SD-WAN via Gateway (Non SD-WAN Destinations via Gateway), desloque-se até ao nome do site não-SD-WAN e clique na ligação Editar (Edit) na coluna BGP.

- Configure o BGP com base nos valores AWS para os seguintes campos obrigatórios: ASN Local (Local ASN), Tipo de túnel (Tunnel Type), IP vizinho (Neighbor IP) e IP local (Local IP) [na secção Opções avançadas (Advanced Options)]. NOTA: o tipo de túnel é atualizado, por predefinição. Consulte a documentação do AWS, se necessário. Para obter mais informações, consulte Configurar o BGP através de IPsec nos Gateways.

- Clique no botão OK para guardar as alterações.

- Na área Destinos Não-SD-WAN via Gateway (Non SD-WAN Destinations via Gateway), clique na ligação Editar (Edit) na coluna BFD para o Destino Não-SD-WAN, para configurar as definições BFD. Para obter mais informações, consulte Configurar o BFD para Gateways.

O que fazer a seguir

Pode verificar o estado geral dos Sites não-SD-WAN no separador de monitorização. Consulte: