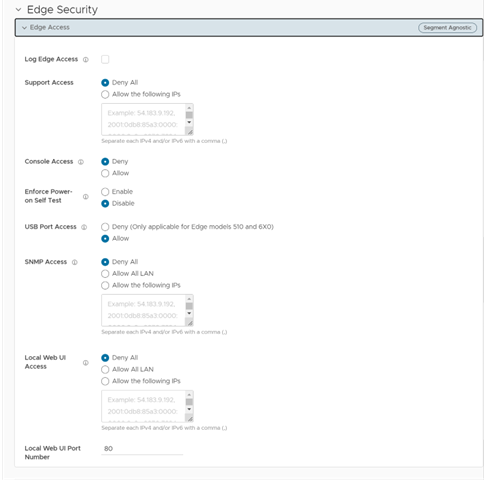

Ao configurar um perfil para o acesso do Edge, deve certificar-se de que seleciona a opção adequada para Acesso de suporte (Support access), Acesso de consola (Console access), Acesso à porta USB (USB port access), Acesso SNMP (SNMP access) e Acesso IU Web local (Local Web UI access) nas definições de firewall para tornar o Edge mais seguro. Evitará, assim, que qualquer utilizador malicioso aceda ao Edge.

Autoteste de ligação

Na versão 5.1.0, um autoteste de ligação é realizado após o SD-WAN Orchestrator ser ligado ou reiniciado para verificar o autor do software e garantir que os ficheiros e códigos críticos não foram alterados ou corrompidos. Os casos de utilização desta funcionalidade incluem Requisitos de Critérios Comuns e implementações de médio a alto risco (Finanças, Governo, etc.).

Nota: A funcionalidade Autoteste de ligação (Power-on Self-test) está desativada por predefinição. (Uma mensagem de aviso aparece na consola, um evento é gerado e o Autoteste de ligação continua.)

A funcionalidade Autoteste de ligação é composta pelas seguintes verificações quando o SD-WAN Orchestrator é ligado ou reiniciado:

- Teste de integridade do software: os ficheiros críticos do sistema são identificados e assinados no momento da criação. A integridade das assinaturas é verificada. Este processo utiliza assinaturas criptográficas para validar a autenticidade e integridade.

- Teste de resposta conhecida de módulos criptográficos: os módulos criptográficos, como o Openssl, irão executar testes de resposta conhecida e verificar se todos são aprovados.

- Teste da fonte de entropia: é verificada a capacidade de geração aleatória de números da fonte de entropia.

Nota: O Autoteste de ligação indicará um resultado de Êxito/Falha. O sistema continuará a apresentar as restantes aplicações apenas se o Autoteste de ligação tiver êxito. Se o Autoteste de ligação falhar, aparecem mensagens de erro que indicam onde o teste falhou e que a sequência de arranque do sistema irá parar.

Os seguintes ficheiros são assinados e verificados durante o processo de ligação e reinício:

- Edges (Todos os ficheiros em):

- /opt/vc/bin

- /opt/vc/sbin

- /opt/vc/lib

- /bin

- /sbin

- /lib

- /usr/bin

- /usr/sbin

- /usr/lib

- /vmlinuz

- /etc/init.d

- SD-WAN Orchestrator e SD-WAN Gateway

Nota: Para os seguintes módulos, a verificação de integridade é executada no modo ENFORCED (Forçado) e causará uma FALHA de arranque se a verificação não puder ser realizada.

- SD-WAN Gateway – Os nomes dos pacotes são armazenados em: /opt/vc/etc/post/vcg_critical_packages.in

- Módulos críticos de Gateway

- gatewayd.*:all

- libssl1.0.0:.*:amd64

- libssl1.1:.*:amd64

- openssl:.*:all

- python-openssl:.*:all

- Módulos críticos de Gateway

- SD-WAN Orchestrator – Os nomes dos pacotes são armazenados em /opt/vc/etc/post/vco_critical_packages.in

- Módulos críticos do SD-WAN Orchestrator:

- libssl1.0.0:.*:amd64

- ibssl1.1:.*:amd64

- openssl:.*:all

- vco-backend:.*:all

- vco-cws-service:.*:all

- vco-dr:.*:all

- vco-new-ui:.*:all

- vco-nginx-apigw:.*:all

- vco-nginx-common:.*:all

- vco-nginx-i18n:.*:all

- vco-nginx-portal:.*:all

- vco-nginx-reporting:.*:all

- vco-nginx-sdwan-api:.*:all

- vco-nginx-upload:.*:all

- vco-node-common:.*:all

- vco-portal:.*:all

- vco-sdwan-api:.*:all

- vco-tools:.*:all

- vco-ui:.*:all

- vco-ztnad-service:.*:all

- nodejs:.*:all

- vc-fips-common:.*:all

- vc-fips-complaint:.*:all

- vc-fips-strict:.*:all

- openssh-client:.*:all

- openssh-server:.*:all

- linux-base:.*:all

- linux-firmware:.*:all

- linux-tools-common:.*:all

- libselinux1:.*:amd64

- linux-base:.*:all

- linux-firmware:.*:all

- linux-libc-dev:.*:amd64

- util-linux:.*:amd64

- linux-tools-common:.*:all

- linux-(aws|azure|generic)-headers-.*:.*:all

- linux-(aws|azure|generic)-tools-.*:.*:amd64

- linux-headers-.*-(aws|azure|generic):.*:amd64

- linux-headers-(aws|azure|generic)-lts-.*:.*:amd64

- linux-image-unsigned-.*-(aws|azure|generic):.*:amd64

- linux-image-unsigned-(aws|azure|generic)-lts-.*:.*:amd64

- linux-modules-.*-(aws|azure|generic):.*:amd64

- linux-tools-.*-(aws|azure|generic):.*:amd64

- linux-tools-(aws|azure|generic)-lts-.*:amd64

- Módulos críticos do SD-WAN Orchestrator:

- SD-WAN Gateway – Os nomes dos pacotes são armazenados em: /opt/vc/etc/post/vcg_critical_packages.in

Procedimento

Para configurar o acesso do Edge para perfis, execute os seguintes passos: