O SD-WAN Orchestrator permite-lhe configurar as regras de firewall nos níveis de perfil e de Edge para permitir, descartar, rejeitar ou ignorar o tráfego de entrada e saída. Se a funcionalidade de firewall com estado estiver ativada, a regra de firewall será validada para filtrar o tráfego de entrada e de saída. Com a firewall sem estado, pode controlar de modo a filtrar apenas o tráfego de saída. A regra de firewall corresponde a parâmetros como endereços IP, portas, IDs de VLAN, interfaces, endereços MAC, nomes de domínio, protocolos, grupos de objetos, aplicações e etiquetas DSCP. Quando um pacote de dados corresponde às condições de correspondência, é tomada a ação ou ações associadas. Se um pacote não corresponder a nenhum parâmetro, será tomada uma ação predefinida no pacote.

Para configurar uma regra de firewall com firewall com estado ativada ao nível de perfil, execute os seguintes passos.

Procedimento

- No SD-WAN Orchestrator, aceda a Configurar > Perfis > Firewall (Configure > Profiles > Firewall).

- Ative Firewall com estado (Stateful Firewall) para o perfil selecionado.

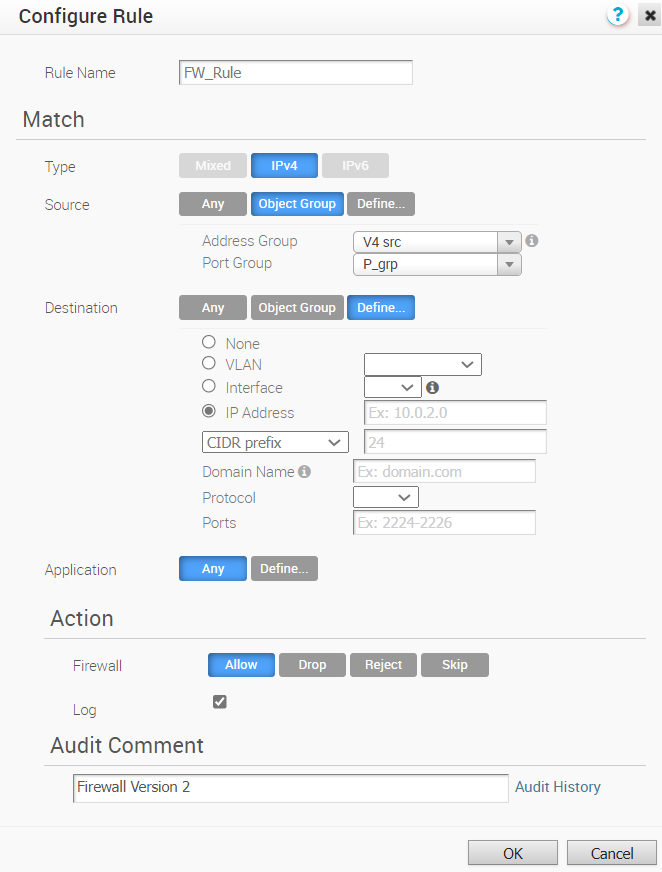

- Na área Regras de firewall (Firewall Rules), clique em Nova regra (New Rule). É apresentada a caixa de diálogo Configurar regra (Configure Rule).

- Na caixa Nome da regra (Rule Name), introduza um nome exclusivo para a regra.

- Na área Correspondência (Match), configure as condições de correspondência para a regra:

Definições Descrição Tipo Por predefinição, está selecionado o tipo de endereço IPv4. Pode configurar os endereços IP de origem e destino de acordo com o tipo selecionado, da seguinte forma: - Misto (Mixed) – Permite configurar endereços IPv4 e IPv6 nos critérios de correspondência. Se escolher este modo, não pode configurar o endereço IP de origem ou destino.

- IPv4 – Permite configurar apenas endereços IPv4 como origem e destino.

- IPv6 – Permite configurar apenas endereços IPv6 como origem e destino.

Nota: Para configurar as regras de firewall com o tipo de endereço Misto (Mixed) ou IPv6,, tem de utilizar a nova IU do Orchestrator. Para obter mais informações, consulte Configurar regra de firewall com a nova IU do Orchestrator.Nota: Ao atualizar, as regras de firewall de versões anteriores são transferidas para o modo IPv4.Origem Permite especificar a origem dos pacotes. Selecione qualquer uma das seguintes opções: - Qualquer (Any) – Permite todos os endereços de origem, por predefinição.

- Grupo de objetos (Object Group) – Permite selecionar uma combinação de grupo de endereços e grupo de porta. Para obter mais informações, consulte Grupos de objetos e Configurar as regras de firewall com grupos de objetos.

Nota: Se o grupo de endereços selecionado incluir nomes de domínio, estes serão ignorados aquando da correspondência para a origem.

- Definir (Define) – Permite definir o tráfego de origem para uma VLAN específica, uma interface, um endereço IPv4 ou IPv6, um endereço MAC ou uma porta.

Para o endereço IP, escolha uma das três opções:

- Prefixo CIDR (CIDR prefix) – Escolha esta opção se pretender que a rede seja definida como um valor CIDR (por exemplo:

172.10.0.0 /16). - Máscara de sub-rede (Subnet mask) – Escolha esta opção se pretender que a rede seja definida como uma máscara de sub-rede (por exemplo,

172.10.0.0 255.255.0.0). - Máscara de carácter universal (Wildcard mask) – Escolha esta opção se pretender reduzir a aplicação de uma política a um conjunto de dispositivos em diferentes sub-redes IP que partilham um valor de endereço IP anfitrião correspondente. A máscara de carácter universal corresponde a um IP ou a um conjunto de endereços IP baseados na máscara de sub-rede invertida. Um “0” dentro do valor binário da máscara significa que o valor é fixo e um “1” dentro do valor binário da máscara significa que o valor é variável (pode ser 1 ou 0). Por exemplo, numa máscara de carácter universal de 0.0.0.255 (equivalente binário = 00000000.00000000.00000000.11111111) com um endereço IP de 172.0.0, os três primeiros octetos são valores fixos e o último octeto é um valor variável. Esta opção está disponível apenas para o endereço IPv4.

Nota: Se não for possível selecionar uma interface, a interface não estará ativada ou atribuída a este segmento. - Prefixo CIDR (CIDR prefix) – Escolha esta opção se pretender que a rede seja definida como um valor CIDR (por exemplo:

Destino Permite especificar o destino dos pacotes. Selecione qualquer uma das seguintes opções: - Qualquer (Any) – Permite todos os endereços de destino, por predefinição.

- Grupo de objetos (Object Group) – Permite selecionar uma combinação de grupo de endereços e grupo de porta. Para obter mais informações, consulte Grupos de objetos e Configurar as regras de firewall com grupos de objetos.

- Definir (Define) – Permite definir o tráfego de destino para uma VLAN específica, uma interface, um endereço IPv4 ou IPv6, um nome de domínio, um protocolo ou uma porta. Para o endereço IP, escolha uma das três opções: Prefixo CIDR (CIDR prefix), Máscara de sub-rede (Subnet mask) ou Máscara de carácter universal (Wildcard mask).

Se não for possível selecionar uma interface, a interface não estará ativada ou atribuída a este segmento.

Utilize o campo Nome de domínio (Domain Name) para corresponder a todo o nome de domínio ou a uma parte do nome de domínio. Por exemplo, \“salesforce\” fará corresponder o tráfego a “mixe\”.

Aplicação (Application) Selecione qualquer uma das seguintes opções: - Qualquer (Any) – Aplica a regra de firewall a qualquer aplicação, por predefinição.

- Definir (Define) – Permite selecionar uma aplicação e sinalização de ponto de código de serviços diferenciados (DSCP) para aplicar uma regra de firewall específica.

Nota: Ao criar regras de firewall correspondentes a uma aplicação, a firewall depende do motor DPI (Inspeção de pacotes profunda) para identificar a aplicação a que pertence um determinado fluxo. Geralmente, a DPI não conseguirá determinar a aplicação com base no primeiro pacote. O motor DPI normalmente precisa dos primeiros 5–10 pacotes no fluxo para identificar a aplicação, mas a firewall precisa de classificar e encaminhar o fluxo a partir do primeiro pacote. Isto pode fazer com que o primeiro fluxo corresponda a uma regra mais generalizada na lista de firewalls. Assim que a aplicação for corretamente identificada, quaisquer fluxos futuros correspondentes às mesmas cadeias de identificação serão reclassificados automaticamente e atingirão a regra correta. - Na área Ação (Action), configure as ações para a regra:

Definições Descrição Firewall Selecione qualquer uma das seguintes ações que a firewall deve realizar em pacotes, quando as condições da regra são cumpridas: - Permitir (Allow) – Permite os pacotes de dados por predefinição.

- Descartar (Drop) – Descarta os pacotes de dados silenciosamente sem enviar qualquer notificação à origem.

- Rejeitar (Reject) – Descarta os pacotes e notifica a origem enviando uma mensagem de reposição explícita.

- Ignorar (Skip) – Ignora a regra durante as pesquisas e processa a regra seguinte. No entanto, esta regra será utilizada no momento da implementação da SD-WAN.

Registo (Log) Selecione esta caixa de verificação se pretender que seja criada uma entrada de registo quando esta regra for acionada. - Ao criar ou atualizar uma regra de Firewall, pode adicionar comentários de auditoria utilizando a caixa de texto Comentário de Auditoria (Audit Comment). É permitido um máximo de 50 caracteres e pode adicionar qualquer número de comentários para a mesma regra.

- Clique no botão Histórico de Auditoria (Audit History) para ver todos os comentários de auditoria adicionados para a regra. Pode pesquisar por um comentário específico introduzindo o texto de pesquisa no campo Procurar (Search).

- Clique em OK.

Resultados

A regra de firewall é criada para o perfil selecionado e aparece na área Regras de firewall (Firewall Rules) da página Firewall do perfil (Profile Firewall).