O VMware SD-WAN fornece deteção e proteção contra vários ataques para combater vulnerabilidades em todas as fases da sua execução.

- Ataque de negação de serviço (DoS)

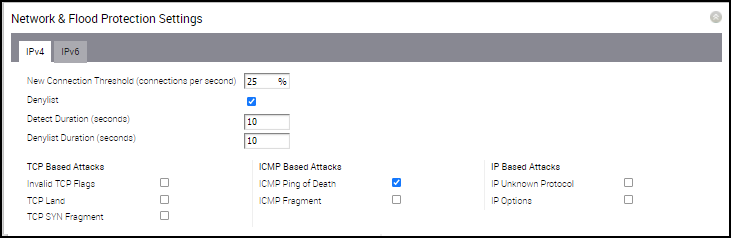

- Ataques baseados em TCP – Sinalizações TCP inválidas, Land TCP e Fragmento SYN TCP

- Ataques baseados em ICMP – Ping of Death ICMP e Fragmento ICMP

- Ataques baseados em IP – Protocolo desconhecido IP e opções de IP inseguro

Um ataque de negação de serviço (DoS) é um tipo de ataque de segurança de rede que sobrecarrega o dispositivo alvo com uma quantidade enorme de tráfego falso para que o alvo fique tão concentrado a processar o tráfego falso que o tráfego legítimo não pode ser processado. O alvo pode ser uma firewall, os recursos de rede cuja acesso é controlado pela firewall, ou uma plataforma de hardware específica ou sistema operativo de um anfitrião individual. O ataque DoS tenta esgotar os recursos do dispositivo alvo, tornando o dispositivo alvo indisponível para utilizadores legítimos.

Existem dois métodos gerais de ataques DoS: sobrecarregar os serviços ou levar à falha dos serviços. Os ataques de flood ocorrem quando o sistema recebe demasiado tráfego para o servidor colocar na memória intermédia, fazendo com que este abrande e, eventualmente, pare. Outros ataques DoS simplesmente exploram vulnerabilidades que levam à falha do sistema ou serviço alvo. Nestes ataques, é enviada uma entrada que tira partido de erros no alvo que posteriormente falha ou desestabiliza gravemente o sistema.

- Pacote que não têm sinalizações definidas no respetivo cabeçalho TCP, como SYN, FIN, ACK, etc.,

- Cabeçalho TCP com sinalizações SYN e FIN combinadas, que na verdade são sinalizações mutuamente exclusivas

Um ataque Land é um ataque DoS de camada 4 onde é criado um pacote SYN TCP no qual a porta e o endereço IP de origem são configurados para serem iguais ao endereço IP e à porta de destino, que, por sua vez, são configurados para apontar para uma porta aberta num dispositivo alvo. Um dispositivo alvo vulnerável receberia essa mensagem e responderia ao endereço de destino enviando, efetivamente, o pacote para reprocessamento num ciclo infinito. Assim, a CPU do dispositivo é consumida indefinidamente fazendo com que o dispositivo alvo vulnerável falhe ou bloqueie.

O protocolo de Internet (IP) engloba um segmento SYN do protocolo de controlo de transmissão (TCP) no pacote IP para iniciar uma ligação TCP e invocar um segmento SYN/ACK em resposta. Como o pacote IP é pequeno, não há razão legítima para que seja fragmentado. Um pacote SYN fragmentado é anómalo e, como tal, suspeito. Num ataque de fragmento SYN TCP, um servidor ou anfitrião alvo é inundado com fragmentos de pacote SYN TCP. O anfitrião recebe os fragmentos e aguarda a chegada dos restantes pacotes para que os possa voltar a montar. Ao sobrecarregar um servidor ou anfitrião com ligações que não possam ser concluídas, a memória intermédia do anfitrião excede a sua capacidade e, portanto, não consegue processar mais ligações legítimas, causando danos no sistema operativo do anfitrião alvo.

Um ataque Ping of Death (ICMP) do Protocolo de mensagens de controlo da Internet (ICMP) consiste no intruso a enviar vários pings malformados ou maliciosos para um dispositivo alvo. Embora os pacotes ping sejam geralmente pouco utilizados para verificar a capacidade de alcance dos anfitriões da rede, estes poderiam ser criados com um tamanho superior ao tamanho máximo de 65 535 bytes pelos atacantes.

Quando um pacote maliciosamente grande é transmitido do anfitrião malicioso, o pacote é fragmentado em trânsito e quando o dispositivo alvo tenta voltar a montar os fragmentos do IP num pacote completo, o total excede o limite máximo de tamanho. Isto poderia exceder a capacidade das memórias intermédias inicialmente atribuídas para o pacote, causando a falha, o bloqueio ou a reinicialização do sistema, uma vez que não conseguem lidar com pacotes tão grandes.

Um ataque de fragmentação do ICMP é um ataque DoS comum que implica uma sobrecarga de fragmentos ICMP fraudulentos que não podem ser desfragmentados no servidor alvo. Como a desfragmentação apenas pode ocorrer quando todos os fragmentos são recebidos, o armazenamento temporário de tais fragmentos falsos ocupa a memória e pode esgotar os recursos de memória disponíveis do servidor alvo vulnerável, resultando na indisponibilidade do servidor.

Ativar a proteção de protocolo desconhecido IP bloqueia pacotes IP com o campo de protocolo com um número de ID de protocolo 143 ou superior, uma vez que tal pode levar a uma falha se não forem devidamente tratados no dispositivo final. Uma posição cautelosa seria bloquear esses pacotes IP de entrar na rede protegida.

Por vezes, os atacantes configuram os campos de opções IP num pacote IP incorretamente, produzindo campos incompletos ou malformados. Os atacantes utilizam estes pacotes malformados para comprometer anfitriões vulneráveis na rede. A exploração da vulnerabilidade pode potencialmente permitir a execução arbitrária de código. A vulnerabilidade pode ser explorada após o processamento de um pacote contendo uma opção IP criada específica no cabeçalho IP do pacote. Ativar a proteção de opções de IP inseguro bloqueia pacotes IP de trânsito com um campo de opção IP incorretamente formatado no cabeçalho do pacote IP.

Para configurar as definições de proteção de rede e flood ao nível do perfil, execute os seguintes passos.