Descreve como configurar um Destino Não-SD-WAN do tipo Cisco ASA no SD-WAN Orchestrator.

Procedimento

- No painel de navegação do SD-WAN Orchestrator, aceda a Configurar > Serviços de rede (Configure > Network Services).

É apresentado o ecrã Serviços (Services).

- Na área Destinos não-SD-WAN via gateway (Non SD-WAN Destinations via Gateway), clique no botão Novo (New).

É apresentada a caixa de diálogo Novos destinos não-SD-WAN via gateway (New Non SD-WAN Destinations via Gateway).

- Na caixa de texto Nome (Name), introduza o nome para o Destino Não-SD-WAN.

- No menu pendente Tipo (Type), selecione Cisco ASA.

- Introduza o endereço IP para o gateway VPN principal e clique em Seguinte (Next).

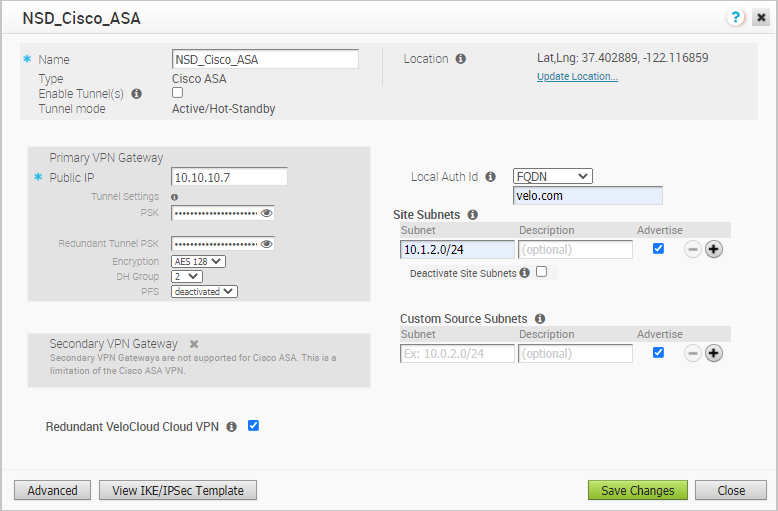

É criado um Destino Não-SD-WAN do tipo Cisco ASA e, em seguida, é apresentada uma caixa de diálogo para o Destino Não-SD-WAN.

- Para configurar as definições do túnel para o gateway VPN principal do Destino Não-SD-WAN, clique no botão Avançado (Advanced).

- Na área Gateway VPN principal (Primary VPN Gateway), pode configurar as seguintes definições do túnel:

Campo Descrição PSK A chave pré-partilhada (PSK), que é a chave de segurança para a autenticação através do túnel. Por predefinição, o Orchestrator gera um PSK. Se pretender utilizar a sua própria PSK ou palavra-passe, poderá introduzi-la na caixa de texto. Encriptação (Encryption) Selecione AES 128 ou AES 256 como o tamanho de chave dos algoritmos AES para encriptar os dados. O valor predefinido é AES 128. Grupo DH (DH Group) Selecione o algoritmo do grupo Diffie-Hellman (DH) para ser utilizado ao trocar uma chave pré-partilhada. O grupo DH define a força do algoritmo em bits. Os grupos DH suportados são 2, 5 e 14. Recomenda-se a utilização do grupo DH 14. PFS Selecione o nível de segredo de encaminhamento perfeito (PFS) para obter segurança adicional. Os níveis de PFS suportados são 2 e 5. O valor predefinido é Desativado (Deactivated). Nota:- O gateway VPN secundário não é suportado para o tipo de serviço de rede Cisco ASA.

- Para o Destino Não-SD-WAN do Cisco ASA, por predefinição, o valor do ID de autenticação local utilizado é o endereço IP local do SD-WAN Gateway.

- Selecione a caixa de verificação VPN de cloud VeloCloud redundante (Redundant VeloCloud Cloud VPN) para adicionar túneis redundantes a cada gateway VPN.

Quaisquer alterações feitas à encriptação, ao grupo DH ou ao PFS do gateway VPN principal também serão aplicadas aos túneis VPN redundantes, se configurados. Depois de modificar as definições do túnel do gateway VPN principal, guarde as alterações e clique em Ver modelo IKE/IPSec (View IKE/IPSec Template) para visualizar a configuração do túnel atualizado.

- Clique na ligação Atualizar localização (Update location) para definir a localização para o Destino Não-SD-WAN configurado. Os detalhes de latitude e longitude são utilizados para determinar o melhor Edge ou gateway para se ligar à rede.

- O ID de autenticação local define o formato e identificação do gateway local. No menu ID de autenticação local (Local Auth Id), escolha entre os seguintes tipos e introduza um valor que determine:

- FQDN – O nome de domínio totalmente qualificado ou o nome de anfitrião. Por exemplo, google.com.

- Utilizador FQDN (User FQDN) – O nome de domínio totalmente qualificado do utilizador na forma de endereço de e-mail. Por exemplo, [email protected].

- IPv4 – O endereço IP utilizado para comunicar com o gateway local.

Nota:Se não especificar nenhum valor, será utilizada a opção Predefinição (Default) como o ID de autenticação local. O valor do ID de autenticação local predefinido será o IP público da interface do SD-WAN Gateway.

- Em Sub-redes do site (Site Subnets), pode adicionar sub-redes para o Destino Não-SD-WAN clicando no botão +. Se não necessitar de sub-redes para o site, selecione a caixa de verificação Desativar sub-redes do site (Deactivate Site Subnets).

- Utilize Sub-redes de origem personalizada (Custom Source Subnets) para anular as sub-redes de origem encaminhadas para este dispositivo VPN. Normalmente, as sub-redes de origem são derivadas das sub-redes LAN do Edge encaminhadas para este dispositivo.

- Selecione a caixa de verificação Ativar túnel(eis) [Enable Tunnel(s)] assim que estiver pronto para iniciar o túnel do SD-WAN Gateway para os gateways VPN do Cisco ASA.

- Clique em Guardar alterações (Save Changes).