O gateway de parceiro VMware oferece diferentes opções de configuração. Deve ser preparada uma ficha de trabalho antes da instalação do gateway.

Ficha de trabalho

| SD-WAN Gateway |

|

| Hipervisor | Nome do cluster/endereço |

| Armazenamento | Arquivo de dados do volume raiz (recomendado >40 GB) |

| Alocação de CPU | Alocação de CPU para KVM/VMware. |

| Seleções de instalação | DPDK — É opcional e está ativado por predefinição para um débito mais elevado. Se optar por desativar o DPDK, contacte o Apoio ao cliente do VMware. |

| Rede OAM |

|

| ETH0 – Rede com acesso à Internet |

|

| Entrega (ETH1) – Rede |

|

| Acesso de consola |

|

| NTP |

|

Secção SD-WAN Gateway

A maior parte da secção SD-WAN Gateway é autoexplicativa.

| SD-WAN Gateway |

|

Criar um gateway e obter a chave de ativação

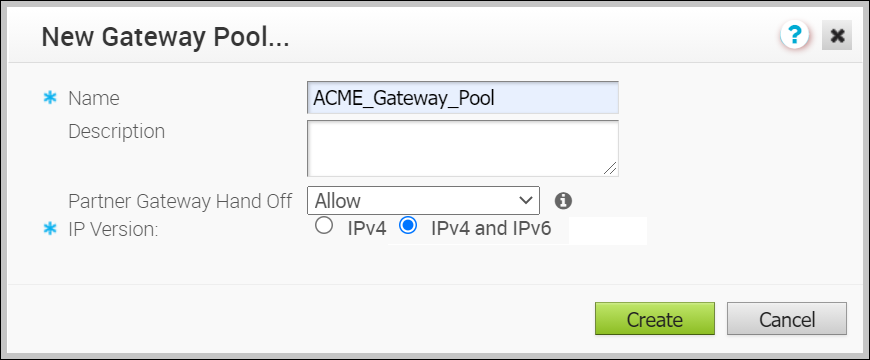

- Aceda a Operador > Conjunto de gateways (Operator > Gateway Pool) e crie um novo conjuntos de SD-WAN Gateways. Para executar o SD-WAN Gateway na rede do fornecedor de serviços, marque a caixa de verificação Permitir Gateway de Parceiro (Allow Partner Gateway). Ativará, assim, a opção de incluir o gateway de parceiro neste conjunto de gateways.

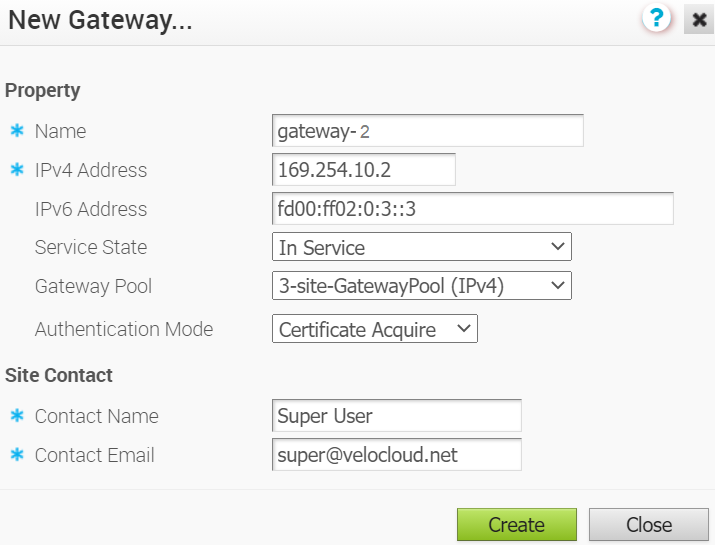

- Aceda a Operador > Gateway (Operator > Gateway), crie um novo gateway e atribua-o ao conjunto. O endereço IP do gateway aqui inserido deve corresponder ao Endereço IP público do gateway. Se não tiver certeza, poderá executar

curl ipinfo.io/ipno SD-WAN Gateway, que devolverá o IP público do SD-WAN Gateway.

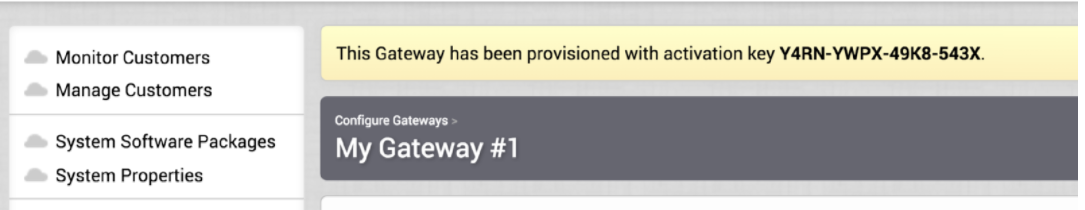

- Tome nota da chave de ativação e adicione-a à ficha de trabalho.

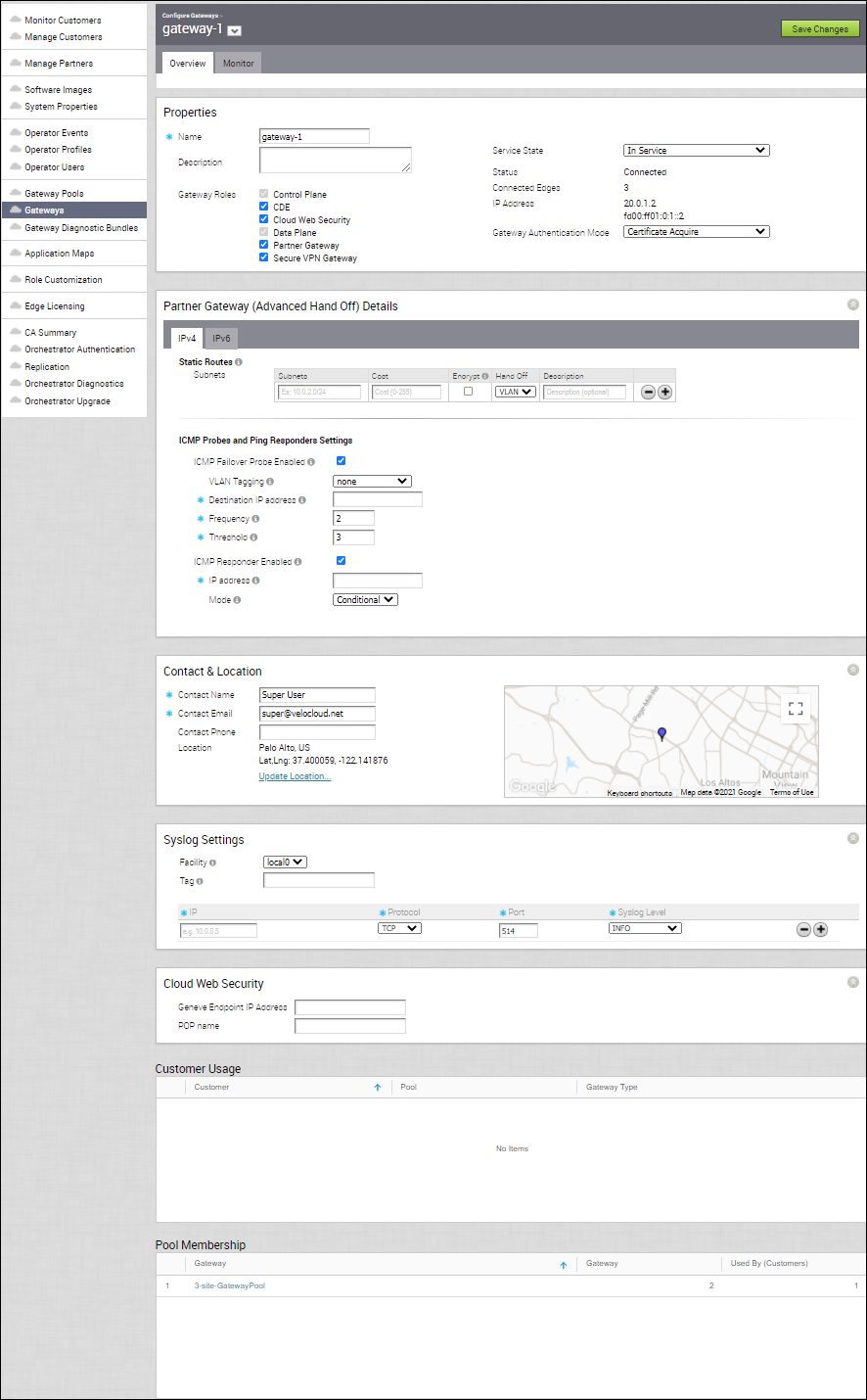

Ativar o modo de gateway de parceiro

- Aceda a Operador > Gateways (Operator > Gateways) e selecione o SD-WAN Gateway. Marque a caixa de verificação Gateway de parceiro (Partner Gateway) para ativar o portal do parceiro.

Existem parâmetros adicionais que podem ser configurados. Os mais comuns são os seguintes:

Existem parâmetros adicionais que podem ser configurados. Os mais comuns são os seguintes:- Anunciar 0.0.0.0/0 sem encriptação (Advertise 0.0.0.0/0 with no encrypt) – esta opção permitirá ao Gateway de parceiro anunciar um caminho para o tráfego na cloud da aplicação SAAS. Como a Marca de encriptação (Encrypt Flag) está desativada, será da responsabilidade do cliente a configuração da política empresarial para utilizar este caminho ou não.

-

A segunda opção recomendada é anunciar o IP do SD-WAN Orchestrator como um /32 com encriptação.

Isto forçará o tráfego que é enviado do Edge para o SD-WAN Orchestrator a assumir o caminho do gateway. Esta opção é recomendada, uma vez que introduz previsibilidade ao comportamento do SD-WAN Edge para chegar ao SD-WAN Orchestrator.

Rede

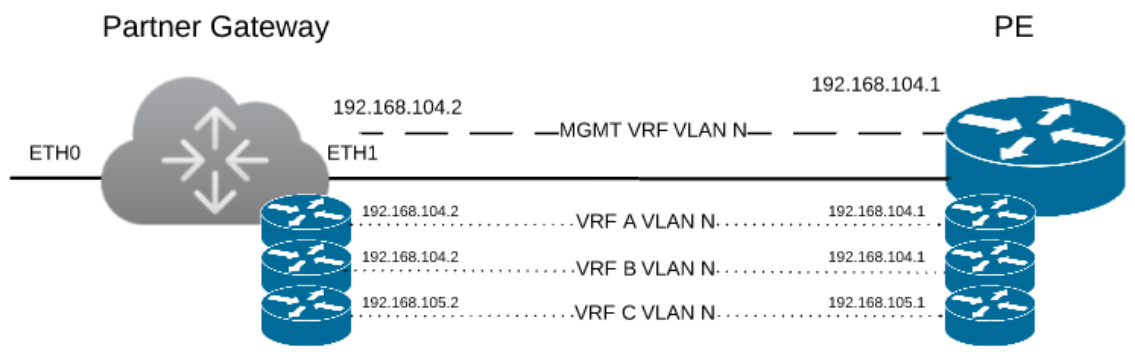

O diagrama acima é uma representação do SD-WAN Gateway numa implementação de 2 ARM. Neste exemplo, assumimos que eth0 é a interface voltada para a rede pública (Internet) e eth1 é a interface voltada para a rede interna (entrega ou interface VRF).

Em relação com acesso à Internet só necessita da configuração de rede básica.

| ETH0 – Rede com acesso à Internet |

|

Em relação à interface de entrega, tem de saber que tipo de entrega pretende configurar e a configuração da entrega para o VRF de gestão.

| ETH1 – Rede de ENTREGA |

|

Acesso de consola

| Acesso de consola |

|

Para aceder ao gateway, tem de ser criada uma palavra-passe de consola e/ou uma chave pública SSH.

Criação do cloud-init

As opções de configuração do gateway que definimos na ficha de trabalho são utilizadas na configuração do cloud-init. A configuração do cloud-init é composta por dois ficheiros de configuração principais: o ficheiro de metadados e o ficheiro de dados do utilizador. Os metadados contêm a configuração de rede para o gateway, os dados do utilizador contêm a configuração do software do gateway. Este ficheiro fornece informações que identificam a instância do SD-WAN Gateway a ser instalada.

Abaixo estão os modelos para os ficheiros meta_data e user_data. É possível omitir o network-config. As interfaces de rede serão configuradas via DHCP por predefinição.

Preencha os modelos com as informações na ficha de trabalho. Todas as #_VARIABLE_# devem ser substituídas e deve verificar qualquer #ACTION#

instance-id: #_Hostname_# local-hostname: #_Hostname_#

version: 2

ethernets:

eth0:

addresses:

- #_IPv4_Address_/mask#

gateway4: #_IPv4_Gateway_#

nameservers:

addresses:

- #_DNS_server_primary_#

- #_DNS_server_secondary_#

search: []

routes:

- to: 0.0.0.0/0

via: #_IPv4_Gateway_#

metric: 1

eth1:

addresses:

- #_MGMT_IPv4_Address_/Mask#

gateway4: 192.168.152.1

nameservers:

addresses:

- #_DNS_server_primary_#

- #_DNS_server_secondary_#

search: []

routes:

- to: 0.0.0.0/0

via: #_MGMT_IPv4_Gateway_#

metric: 13

#cloud-config

hostname: #_Hostname_#

password: #_Console_Password_#

chpasswd: {expire: False}

ssh_pwauth: True

ssh_authorized_keys:

- #_SSH_public_Key_#

velocloud:

vcg:

vco: #_VCO_#

activation_code: #_Activation_Key#

vco_ignore_cert_errors: false

O nome de utilizador predefinido para a palavra-passe configurada no ficheiro de dados de utilizador é “vcadmin”. Utilize este nome de utilizador predefinido para iniciar sessão no SD-WAN Gateway pela primeira vez.

sed s/[”“]/'"'/g /tmp/user-data > /tmp/user-data_new

Criar ficheiro ISO

Uma vez concluídos os seus ficheiros, estes têm de ser embalados numa imagem ISO. Esta imagem ISO é utilizada como um CD de configuração virtual com a máquina virtual. Esta imagem ISO, denominada vcg01-cidata.iso, é criada com o seguinte comando num sistema Linux:

genisoimage -output vcg01-cidata.iso -volid cidata -joliet -rock user-data meta-data network-config

Se estiver num MAC OSX, utilize o comando abaixo:

mkisofs -output vcg01-cidata.iso -volid cidata -joliet -rock {user-data,meta-data,network-config}

Este ficheiro ISO a que chamaremos #CLOUD_INIT_ISO_FILE# será utilizado nas instalações OVA e VMware.