Este tópico descreve como configurar um Destino Não-SD-WAN do tipo Hub Virtual Microsoft Azure (Microsoft Azure Virtual Hub) via Edge no SASE Orchestrator.

Para configurar um Destino Não-SD-WAN do tipo Hub Virtual Microsoft Azure via Edge no SASE Orchestrator:

Pré-requisitos

- Certifique-se de que configurou uma subscrição de cloud. Para obter os passos, consulte Configurar as credenciais da API.

- Certifique-se de que criou a WAN virtual e os hubs no Azure. Para obter os passos, consulte Configurar a WAN virtual do Azure para a conectividade VPN ramo a Azure.

Procedimento

- No serviço SD-WAN do portal da empresa, aceda a Configurar (Configure) > Serviços de rede (Network Services) e, em seguida, em Destinos Não-SD-WAN (Non SD-WAN Destinations), expanda Destinos Não-SD-WAN via Edge (Non SD-WAN Destinations via Edge).

- Na área Destinos não-SD-WAN via Edge (Non SD-WAN Destinations via Edge), clique no botão Novo (New).

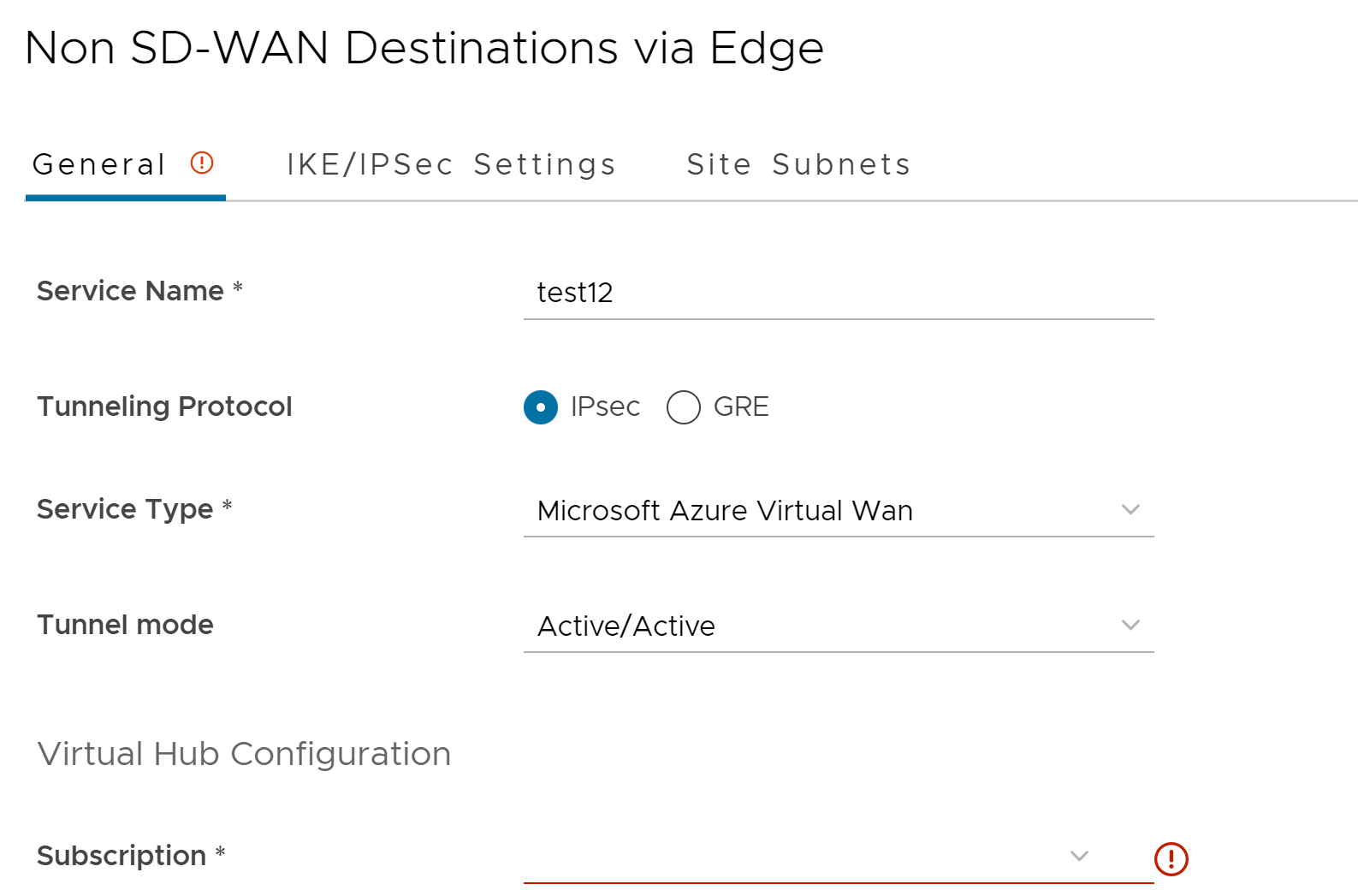

É apresentada a caixa de diálogo Novos destinos não-SD-WAN via Edge (New Non SD-WAN Destinations via Edge).

- Introduza o Nome do serviço (Service Name) e o Tipo de serviço (Service Type) do Destino Não-SD-WAN. Assim que introduzir o Tipo de serviço (Service Type) como Hub Virtual Microsoft Azure (Microsoft Azure Virtual Hub), a secção Configuração Hub Virtual (Virtual Hub Configuration) é apresentada.

- No menu pendente Subscrição (Subscription), selecione uma subscrição de cloud. A aplicação encontra todas as WANs virtuais disponíveis dinamicamente no Azure.

- No menu pendente WAN Virtual (Virtual WAN), selecione uma WAN virtual. A aplicação preenche automaticamente o grupo de recursos ao qual a WAN virtual está associada.

- No menu pendente Hub Virtual (Virtual Hub), selecione um Hub virtual. A aplicação preenche automaticamente a região Azure correspondente ao hub

- Clique no separador Definições IKE/IPsec (IKE/IPSec Settings) e configure os seguintes parâmetros:

Opção Descrição Versão IP (IP Version) Selecione uma versão de IP (IPv4 ou IPv6) do Destino Não-SD-WAN atual no menu pendente. Gateway VPN Principal (Primary VPN Gateway) IP público (Public IP) Introduza um endereço IPv4 ou IPv6 válido. Este campo é obrigatório. Ver definições avançadas para proposta IKE (View advanced settings for IKE Proposal): expanda esta opção para ver os seguintes campos. Encriptação (Encryption) Selecione o tamanho da chave dos algoritmos AES na lista pendente, para encriptar dados. As opções disponíveis são AES 128, AES 256, AES 128 GCM, AES 256 GCM e Automático (Auto). O valor predefinido é AES 128. Grupo DH (DH Group) Selecione o algoritmo do grupo Diffie-Hellman (DH) na lista pendente. É utilizado para gerar material de codificação. O grupo DH define a força do algoritmo em bits. Os grupos DH suportados são 2, 5, 14, 15, 16, 19, 20 e 21. O valor predefinido é 14. Hash Selecione uma das seguintes funções do Algoritmo Hash Seguro (SHA) suportadas na lista pendente: - SHA 1

- SHA 256

- SHA 384

Nota: Este valor não está disponível para o tipo de serviço WAN Virtual Microsoft Azure (Microsoft Azure Virtual WAN).

- SHA 512

Nota: Este valor não está disponível para o tipo de serviço WAN Virtual Microsoft Azure (Microsoft Azure Virtual WAN).

- Automático (Auto)

O valor predefinido é SHA 256.

Tempo de vida IKE SA (min) [IKE SA Lifetime(min)] Introduza o tempo em que a recodificação da troca de chaves da Internet (IKE) é iniciada para os Edges. O tempo de vida mínimo do IKE é de 10 minutos e o máximo é de 1440 minutos. O valor predefinido é 1440 minutos. Nota: A recodificação deve ser iniciada antes de 75-80% do tempo de vida expirar.Tempo limite DPD (seg) [DPD Timeout(sec)] Introduza o valor do tempo limite da DPD. O valor do tempo limite da DPD será adicionado ao temporizador DPD interno, conforme descrito abaixo. Aguarde uma resposta da mensagem da DPD antes de considerar o par como morto (Deteção de pares mortos). Antes da versão 5.1.0, o valor predefinido é de 20 segundos. Para a versão 5.1.0 e posteriores, veja a lista abaixo para obter o valor predefinido.- Nome da biblioteca: Quicksec

- Intervalo da pesquisa: exponencial (0,5 s, 1 s, 2 s, 4 s, 8 s, 16 s)

- Intervalo mínimo da DPD predefinido: 47,5 s (o Quicksec aguarda 16 segundos após a última tentativa. Assim, 0,5+1+2+4+8+16+16 = 47,5).

- Intervalo mínimo da DPD predefinido + tempo limite da DPD (s): 67,5 s

Nota: Para a versão 5.1.0 e posteriores, não é possível desativar a DPD ao configurar o temporizador do tempo limite da DPD como 0 segundos. O valor de tempo limite DPD em segundos é adicionado ao valor mínimo predefinido de 47,5 segundos.Ver definições avançadas para a proposta IPsec (View advanced settings for IPsec Proposal): expanda esta opção para ver os seguintes campos. Encriptação (Encryption) Selecione o tamanho da chave dos algoritmos AES na lista pendente, para encriptar dados. As opções disponíveis são Nenhum (None), AES 128 e AES 256. O valor predefinido é AES 128. PFS Selecione o nível de segredo de encaminhamento perfeito (PFS) para obter segurança adicional. Os níveis de PFS suportados são 2, 5, 14, 15, 16, 19, 20 e 21. O valor predefinido é 14. Hash Selecione uma das seguintes funções do Algoritmo Hash Seguro (SHA) suportadas na lista pendente: - SHA 1

- SHA 256

- SHA 384

Nota: Este valor não está disponível para o tipo de serviço WAN Virtual Microsoft Azure (Microsoft Azure Virtual WAN).

- SHA 512

Nota: Este valor não está disponível para o tipo de serviço WAN Virtual Microsoft Azure (Microsoft Azure Virtual WAN).

O valor predefinido é SHA 256.

Tempo de vida IPsec SA (min) [IPsec SA Lifetime(min)] Introduza o tempo em que a recodificação do protocolo de segurança da Internet (IPsec) é iniciado para os Edges. O tempo de vida mínimo do IPsec é de 3 minutos e o máximo é de 480 minutos. O valor predefinido é 480 minutos. Nota: A recodificação deve ser iniciada antes de 75-80% do tempo de vida expirar.Gateway VPN secundário (Secondary VPN Gateway) Adicionar (Add) – Clique nesta opção para adicionar um Gateway VPN secundário. São apresentados os seguintes campos. IP público (Public IP) Introduza um endereço IPv4 ou IPv6 válido. Remover (Remove) Elimina o gateway VPN secundário. Manter o túnel ativo (Keep Tunnel Active) Selecione esta caixa de verificação para manter o túnel VPN secundário ativo para este site. As definições do túnel são iguais às do Gateway VPN Principal Selecione esta caixa de verificação se quiser aplicar as mesmas definições avançadas para os Gateways primário e secundário. Pode optar por introduzir manualmente as definições para o Gateway VPN secundário. Nota:O Destino Não-SD-WAN via Edge de tipo de automatização do WAN Virtual do Microsoft Azure suporta apenas o protocolo IKEv2 com as políticas IPsec padrão do Azure (exceto o modo GCM), quando o SD-WAN Edge atua como um Iniciador e o Azure atua como um Respondedor durante uma configuração do túnel IPsec.

- O gateway VPN secundário é criado imediatamente para este site e aprovisiona um túnel VPN do VMware para este gateway.

- Clique no separador Sub-redes do site (Site Subnets) e configure o seguinte:

Opção Descrição Adicionar (Add) Clique nesta opção para adicionar uma sub-rede e uma descrição para o Destino Não-SD-WAN. Eliminar (Delete) Clique nesta opção para eliminar a sub-rede selecionada. Nota: Para suportar o tipo de centro de dados do Destino Não-SD-WAN, além da ligação IPsec, terá de configurar as sub-redes locais do Destino Não-SD-WAN no sistema VMware. - Clique em Guardar (Save).

É criado o Destino Não-SD-WAN Microsoft Azure e, em seguida, é apresentada uma caixa de diálogo para o Destino Não-SD-WAN.

Como proceder a seguir

- Configurar a VPN de cloud para perfis

- Associe o Destino Não-SD-WAN do Microsoft Azure a um Edge e configure túneis de forma a estabelecer um túnel entre um ramo e o Hub virtual do Azure. Para obter mais informações, consulte Associar um Destino Não-SD-WAN do Microsoft Azure a um SD-WAN Edge e adicionar túneis.

Para obter informações sobre a automatização do Edge WAN virtual Azure, consulte Configurar o SASE Orchestrator para a automação IPsec da WAN virtual do Azure no SD-WAN Edge.