A página Registos de firewall (Firewall Logs) apresenta detalhes de registos de firewall originários de VMware SD-WAN Edges. Por predefinição, os Edges não podem enviar os respetivos registos de firewalls para o Orchestrator. Para que um Edge envie os registos de Firewall para o Orchestrator, certifique-se de que a funcionalidade do cliente “Ativar registo da firewall no Orchestrator” (Enable Firewall logging to Orchestrator) está ativada ao nível do cliente na página da IU “Definições globais” (Global Settings). Os clientes terão de contactar o operador se desejarem ativar a funcionalidade Registo de firewall (Firewall Logging). Por predefinição, o Orchestrator retém os registos de Firewall até atingir o tempo máximo de retenção de 7 dias ou o tamanho máximo de registo de 15 GB numa base rotativa.

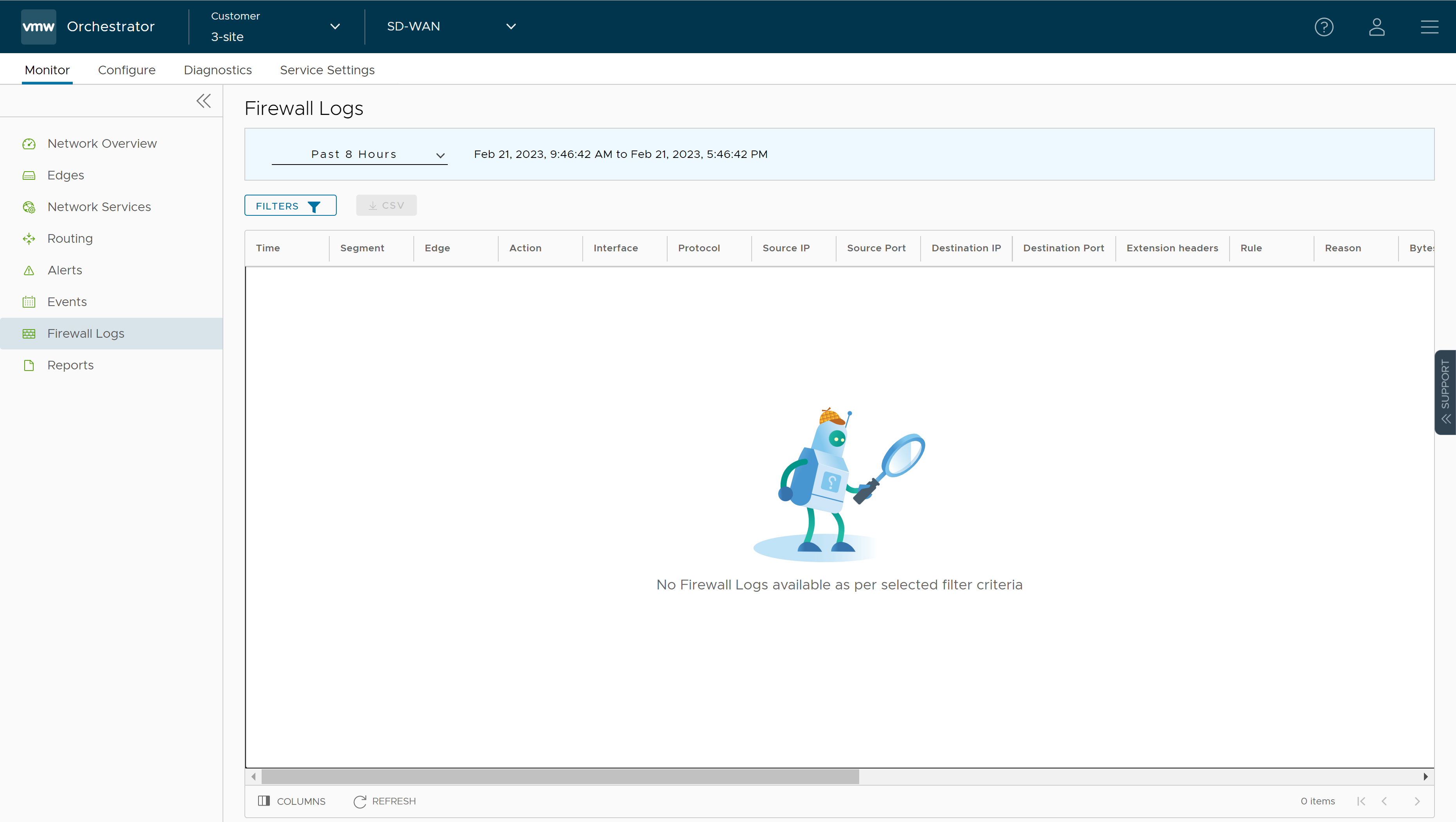

- No serviço SD-WAN do portal da empresa, clique em Monitorizar (Monitor) > Registos de firewall (Firewall Logs). A página Registos de firewall (Firewall Logs) é apresentada.

A página apresenta os seguintes detalhes do Registo da firewall do Edge: Hora (Time), Segmento (Segment), Edge, Ação (Action), Interface, Protocolo (Protocol), IP de origem (Source IP), Porta de origem (Source Port), IP de destino (Destination IP), Porta de destino (Destination Port), Cabeçalhos de extensão (Extension Headers), Regra (Rule), Motivo (Reason), Bytes recebidos (Bytes Received), Bytes enviados (Bytes Sent), Duração (Bytes Sent), Aplicação (Application), Domínio de destino (Destination Domain), Nome do destino (Destination Name), ID de sessão (Session ID), Assinatura (Signature), Alerta IPS (IPS Alert), Alerta IDS (IDS Alert), ID de assinatura (Signature ID), Categoria (Category), Origem do ataque (Attack Source), Alvo do ataque (Attack Target) e Gravidade (Severity).

Nota: Nem todos os campos serão preenchidos para todos os registos de firewall. Por exemplo, Motivo (Reason), Bytes recebidos/enviados (Bytes Received/Sent) e Duração (Duration) são campos incluídos nos registos quando as sessões são fechadas. Assinatura (Signature), Alerta IPS (IPS Alert), Alerta IDS (IDS Alert), ID de Assinatura (Signature ID), Categoria (Category), Origem do ataque (Attack Source), Alvo do ataque (Attach Target) e Gravidade (Severity) são preenchidos apenas para alertas de serviços de firewall melhorados (EFS), não para registos de firewall.Os registos de firewall são gerados:- Quando um fluxo é criado (na condição de que o fluxo seja aceite)

- Quando o fluxo é fechado

- Quando um novo fluxo é recusado

- Quando um fluxo existente é atualizado (devido a uma alteração de configuração da firewall)

Os alertas EFS são gerados:- Sempre que o tráfego de fluxo corresponde a quaisquer assinaturas suricata configuradas no motor EFS.

- Se a regra de firewall tiver apenas o Sistema de deteção de intrusões (IDS) ativado, os Edges detetarão se o fluxo de tráfego é malicioso ou não baseado em determinadas assinaturas configuradas no motor. Se for detetado um ataque, o motor EFS gerará um alerta e enviará a mensagem de alerta para o SASE Orchestrator/servidor Syslog se o registo da firewall estiver ativado no Orchestrator e não perderá qualquer pacote.

- Se a regra de firewall tiver apenas o Sistema de prevenção de intrusões (IPS) ativado, os Edges detetarão se o fluxo de tráfego é malicioso ou não baseado em determinadas assinaturas configuradas no motor. Se o ataque for detetado, o motor EFS gerará um alerta e bloqueará o fluxo de tráfego para o cliente apenas se a regra de assinatura tiver a ação “Rejeitar” (Reject), correspondida pelo tráfego malicioso. Se a ação na regra de assinatura for “Alerta” (Alert), o tráfego será permitido sem perder qualquer pacote, mesmo que configure o IPS.

- Pode utilizar as opções Filtrar (Filter) e selecionar um filtro no menu pendente para consultar os registos de firewall.

- Clique na opção CSV para transferir um relatório dos registos de firewall do Edge em formato CSV.