Pode configurar as regras de firewall aos níveis de perfil e de Edge para permitir, descartar, rejeitar ou ignorar o tráfego de entrada e saída. Se a funcionalidade de firewall com estado estiver ativada, a regra de firewall será validada para filtrar o tráfego de entrada e de saída. Com a firewall sem estado, pode controlar de modo a filtrar apenas o tráfego de saída. A regra de firewall corresponde a parâmetros como endereços IP, portas, IDs de VLAN, interfaces, endereços MAC, nomes de domínio, protocolos, grupos de objetos, aplicações e etiquetas DSCP. Quando um pacote de dados corresponde às condições de correspondência, é tomada a ação ou ações associadas. Se um pacote não corresponder a nenhum parâmetro, será tomada uma ação predefinida no pacote.

Para configurar uma regra de firewall ao nível do perfil, execute os seguintes passos.

Procedimento

- No serviço SD-WAN do portal da empresa, aceda a Configurar (Configure) > Perfis (Profiles). A página Perfis (Profiles) apresenta os perfis existentes.

- Selecione um perfil para configurar uma regra de firewall e clique no separador Firewall.

A partir da página Perfis (Profiles), pode navegar diretamente para a página Firewall ao clicar na ligação Ver (View) na coluna Firewall do Perfil.

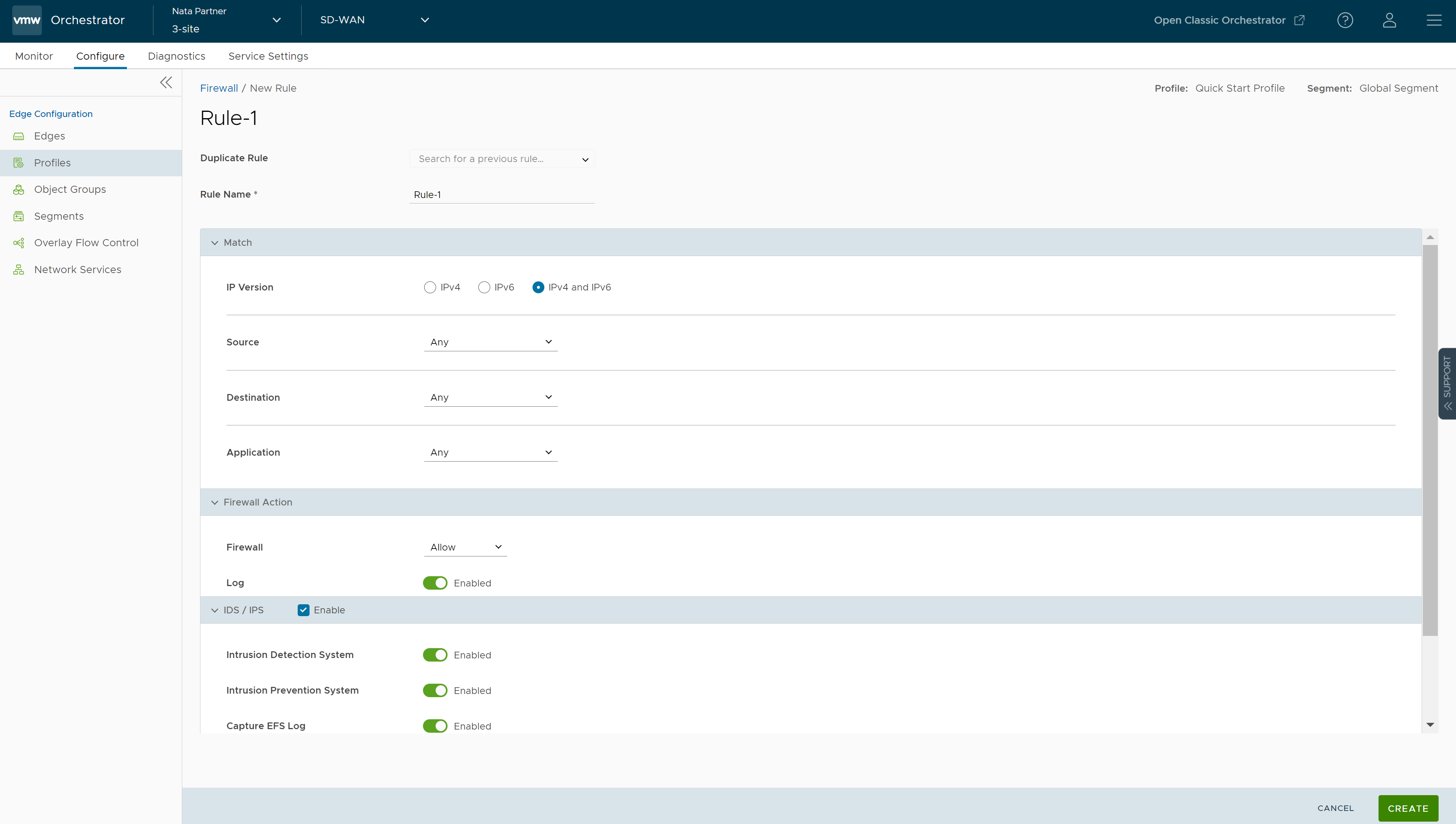

- Aceda à secção Configurar firewall (Configure Firewall) e, na área Regras de firewall (Firewall Rules), clique em + NOVA REGRA (+ NEW RULE). É apresentada a caixa de diálogo Configurar regra (Configure Rule).

- Na caixa de texto Nome da regra (Rule Name), introduza um nome exclusivo para a regra. Para criar uma regra de firewall a partir de uma regra existente, selecione a regra a duplicar no menu pendente Duplicar regra (Duplicate Rule).

- Na secção Correspondência (Match), configure as condições de correspondência para a regra:

Campo Descrição Versão IP (IP Version) Por predefinição, está selecionado o tipo de endereço IPv4 e IPv6. Pode configurar os endereços IP de origem e destino de acordo com o tipo de endereço selecionado, da seguinte forma: - IPv4 – Permite configurar apenas endereços IPv4 como origem e destino.

- IPv6 – Permite configurar apenas endereços IPv6 como origem e destino.

- IPv4 e IPv6 (IPv4 and IPv6) – Permite configurar endereços IPv4 e IPv6 nos critérios de correspondência. Se escolher este modo, não pode configurar o endereço IP de origem ou destino.

Nota: Ao atualizar, as regras de firewall de versões anteriores são transferidas para o modo IPv4.Origem Permite especificar a origem dos pacotes. Selecione qualquer uma das seguintes opções:- Qualquer (Any) – Permite todos os endereços de origem, por predefinição.

- Grupo de objetos (Object Group) – Permite selecionar uma combinação de grupo de endereços e grupo de serviços. Para obter mais informações, consulte Grupos de objetos e Configurar a regra de firewall com grupo de objetos.

Nota: Se o grupo de endereços selecionado incluir nomes de domínio, estes serão ignorados aquando da correspondência para a origem.

- Definir (Define) – Permite definir o tráfego de origem para uma VLAN específica, uma interface, um endereço IPv4 ou IPv6, um endereço MAC ou uma porta de transporte. Selecione uma das seguintes opções:

- VLAN – Corresponde ao tráfego da VLAN especificada, selecionada no menu pendente.

- Interface e endereço IP (Interface and IP Address) – Corresponde ao tráfego da interface especificada e do endereço IPv4 ou IPv6 selecionados no menu pendente.

Nota: Se não for possível selecionar uma interface, a interface não estará ativada ou atribuída a este segmento.Nota: Se selecionar IPv4 e IPv6 (IPv4 and IPv6) (modo misto) como tipo de endereço, o tráfego corresponderá apenas com base na interface especificada.Juntamente com o endereço IP, pode especificar um dos seguintes tipos de endereço para corresponder ao tráfego de origem:

- Prefixo CIDR (CIDR prefix) – Escolha esta opção se pretender que a rede seja definida como um valor CIDR (por exemplo:

172.10.0.0 /16). - Máscara de sub-rede (Subnet mask) – Escolha esta opção se pretender que a rede seja definida como uma máscara de sub-rede (por exemplo,

172.10.0.0 255.255.0.0). - Máscara de carácter universal (Wildcard mask) – Escolha esta opção se pretender reduzir a aplicação de uma política a um conjunto de dispositivos em diferentes sub-redes IP que partilham um valor de endereço IP anfitrião correspondente. A máscara de carácter universal corresponde a um IP ou a um conjunto de endereços IP baseados na máscara de sub-rede invertida. Um “0” dentro do valor binário da máscara significa que o valor é fixo e um “1” dentro do valor binário da máscara significa que o valor é variável (pode ser 1 ou 0). Por exemplo, numa máscara de carácter universal de 0.0.0.255 (equivalente binário = 00000000.00000000.00000000.11111111) com um endereço IP de 172.0.0, os três primeiros octetos são valores fixos e o último octeto é um valor variável. Esta opção está disponível apenas para o endereço IPv4.

- Prefixo CIDR (CIDR prefix) – Escolha esta opção se pretender que a rede seja definida como um valor CIDR (por exemplo:

- Endereço Mac (Mac Address) – Corresponde ao tráfego com base no endereço MAC especificado.

- Porta de transporte (Transport Port) – Corresponde ao tráfego da porta de origem especificada ou do intervalo de porta.

Destino Permite especificar o destino dos pacotes. Selecione qualquer uma das seguintes opções: - Qualquer (Any) – Permite todos os endereços de destino, por predefinição.

- Grupo de objetos (Object Group) – Permite selecionar uma combinação de grupo de endereços e grupo de serviços. Para obter mais informações, consulte Grupos de objetos e Configurar a regra de firewall com grupo de objetos.

- Definir (Define) – Permite definir o tráfego de destino para uma VLAN específica, uma interface, um endereço IPv4 ou IPv6, um nome de domínio, um protocolo ou uma porta. Selecione uma das seguintes opções:

- VLAN – Corresponde ao tráfego da VLAN especificada, selecionada no menu pendente.

- Interface – Corresponde ao tráfego da interface especificada, selecionada no menu pendente.

Nota: Se não for possível selecionar uma interface, a interface não estará ativada ou atribuída a este segmento.

- Endereço IP (IP Address) – Corresponde ao tráfego do endereço IPv4 ou IPv6 e nome de domínio especificados.

Nota: Se selecionar IPv4 e IPv6 (IPv4 and IPv6) (modo misto) como tipo de endereço, não poderá especificar o endereço IP como destino.

Juntamente com o endereço IP, pode especificar um dos seguintes tipos de endereços para corresponder ao tráfego de origem: Prefixo CIDR (CIDR prefix), Máscara de sub-rede (Subnet mask) ou Máscara de carácter universal (Wildcard mask).

Utilize o campo Nome de domínio (Domain Name) para corresponder a todo o nome de domínio ou a uma parte do nome de domínio. Por exemplo, \“salesforce\” fará corresponder o tráfego a “mixe\”.

- Transporte (Transport) – Corresponde ao tráfego da porta de origem especificada ou do intervalo de porta.

Protocolo (Protocol) – Corresponde ao tráfego do protocolo especificado, selecionado no menu pendente. Os protocolos suportados são GRE, ICMP, TCP e UDP.Nota: O ICMP não é suportado no modo misto (IPv4 e IPv6).

Aplicação (Application) Selecione qualquer uma das seguintes opções: - Qualquer (Any) – Aplica a regra de firewall a qualquer aplicação, por predefinição.

- Definir (Define) – Permite selecionar uma aplicação e sinalização de ponto de código de serviços diferenciados (DSCP) para aplicar uma regra de firewall específica.

Nota: Ao criar regras de firewall correspondentes a uma aplicação, a firewall depende do motor DPI (Inspeção de pacotes profunda) para identificar a aplicação a que pertence um determinado fluxo. Geralmente, a DPI não conseguirá determinar a aplicação com base no primeiro pacote. O motor DPI normalmente precisa dos primeiros 5–10 pacotes no fluxo para identificar a aplicação, mas a firewall precisa de classificar e encaminhar o fluxo a partir do primeiro pacote. Isto pode fazer com que o primeiro fluxo corresponda a uma regra mais generalizada na lista de firewalls. Assim que a aplicação for corretamente identificada, quaisquer fluxos futuros correspondentes às mesmas cadeias de identificação serão reclassificados automaticamente e atingirão a regra correta. - Na secção Ação (Action), configure as ações a realizar quando o tráfego corresponder aos critérios definidos.

Campo Descrição Firewall Selecione qualquer uma das seguintes ações que a firewall deve realizar em pacotes, quando as condições da regra são cumpridas: - Permitir (Allow) – Permite os pacotes de dados por predefinição.

- Descartar (Drop) – Descarta os pacotes de dados silenciosamente sem enviar qualquer notificação à origem.

Registo (Log) Selecione esta caixa de verificação se pretender que seja criada uma entrada de registo quando esta regra for acionada. - Selecione a caixa de verificação IDS/IPS e ative a opção IDS ou IPS para criar a Firewall. Quando o utilizador ativa apenas o IPS, o IDS será ativado automaticamente. O motor EFS inspeciona o tráfego enviado/recebido através dos Edges e estabelece a correspondência entre o conteúdo e as assinaturas configuradas no motor EFS. As assinaturas IDS/IPS são atualizadas continuamente com uma licença EFS válida. Para obter mais informações sobre o EFS, consulte Visão geral dos serviços de firewall melhorados.

Nota: O EFS só poderá ser ativado na regra se a ação de Firewall for Permitir (Allow). Se a ação de Firewall for diferente de Permitir (Allow), o EFS será desativado.

- Sistema de deteção de intrusões (Intrusion Detection System) – Quando o IDS é ativado nos Edges, os Edges detetam se o fluxo de tráfego é malicioso ou não baseado em determinadas assinaturas configuradas no motor. Se for detetado um ataque, o motor EFS gerará um alerta e enviará a mensagem de alerta para o SASE Orchestrator/servidor Syslog se o registo da firewall estiver ativado no Orchestrator e não perderá qualquer pacote.

- Sistema de prevenção de intrusões (Intrusion Detection System) – Quando o IPS é ativado nos Edges, os Edges detetam se o fluxo de tráfego é malicioso ou não baseado em determinadas assinaturas configuradas no motor. Se o ataque for detetado, o motor EFS gerará um alerta e bloqueará o fluxo de tráfego para o cliente apenas se a regra de assinatura tiver a ação “Rejeitar” (Reject), correspondida pelo tráfego malicioso. Se a ação na regra de assinatura for “Alerta” (Alert), o tráfego será permitido sem perder qualquer pacote, mesmo que configure o IPS.

Nota: A VMware recomenda que o cliente não ative o VNF quando o IDS/IPS estiver ativado nos Edges. - Para enviar os registos do EFS para o Orchestrator, ative o botão de alternar Capturar registo de EFS (Capture EFS Log).

Nota: Para que um Edge envie os registos de Firewall para o Orchestrator, certifique-se de que a funcionalidade do cliente “Ativar registo da firewall no Orchestrator” (Enable Firewall logging to Orchestrator) está ativada ao nível do cliente na página da IU “Definições globais” (Global Settings). Os clientes têm de entrar em contacto com o operador se desejarem ativar a funcionalidade Registo da firewall (Firewall Logging).

- Ao criar ou atualizar uma regra de firewall, pode adicionar comentários sobre a regra no campo Novo comentário (New Comment) no separador Histórico de comentários (Comment History). É permitido um máximo de 50 caracteres e pode adicionar qualquer número de comentários para a mesma regra.

- Depois de configurar todas as definições necessárias, clique em Criar (Create).

A regra de firewall é criada para o perfil selecionado e aparece na área Regras de firewall (Firewall Rules) da página Firewall do perfil (Profile Firewall).Nota: As regras criadas ao nível do perfil não podem ser atualizadas ao nível do Edge. Para sobrepor a regra, o utilizador tem de criar a mesma regra ao nível do Edge com novos parâmetros para sobrepor a regra ao nível do perfil.