Este é um serviço que permite criar configurações de túneis VPN para aceder a um ou mais Destinos Não-SD-WAN. O VMware fornece a configuração necessária para criar os túneis – incluindo a criação da configuração IKE IPsec e a criação de uma chave pré-partilhada.

Visão geral

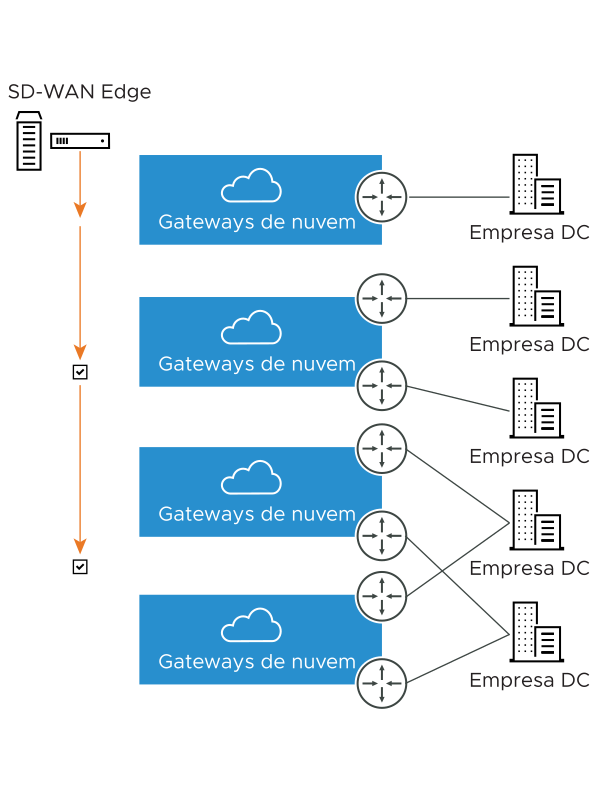

A figura seguinte mostra uma visão geral dos túneis VPN que podem ser criados entre o VMware e um Destino Não-SD-WAN.

Opcionalmente, pode ser especificado um endereço IP para um gateway VPN secundário para formar um túnel VPN secundário entre um SD-WAN Gateway e o gateway VPN secundário. É possível especificar túneis VPN redundantes para quaisquer túneis VPN que crie.

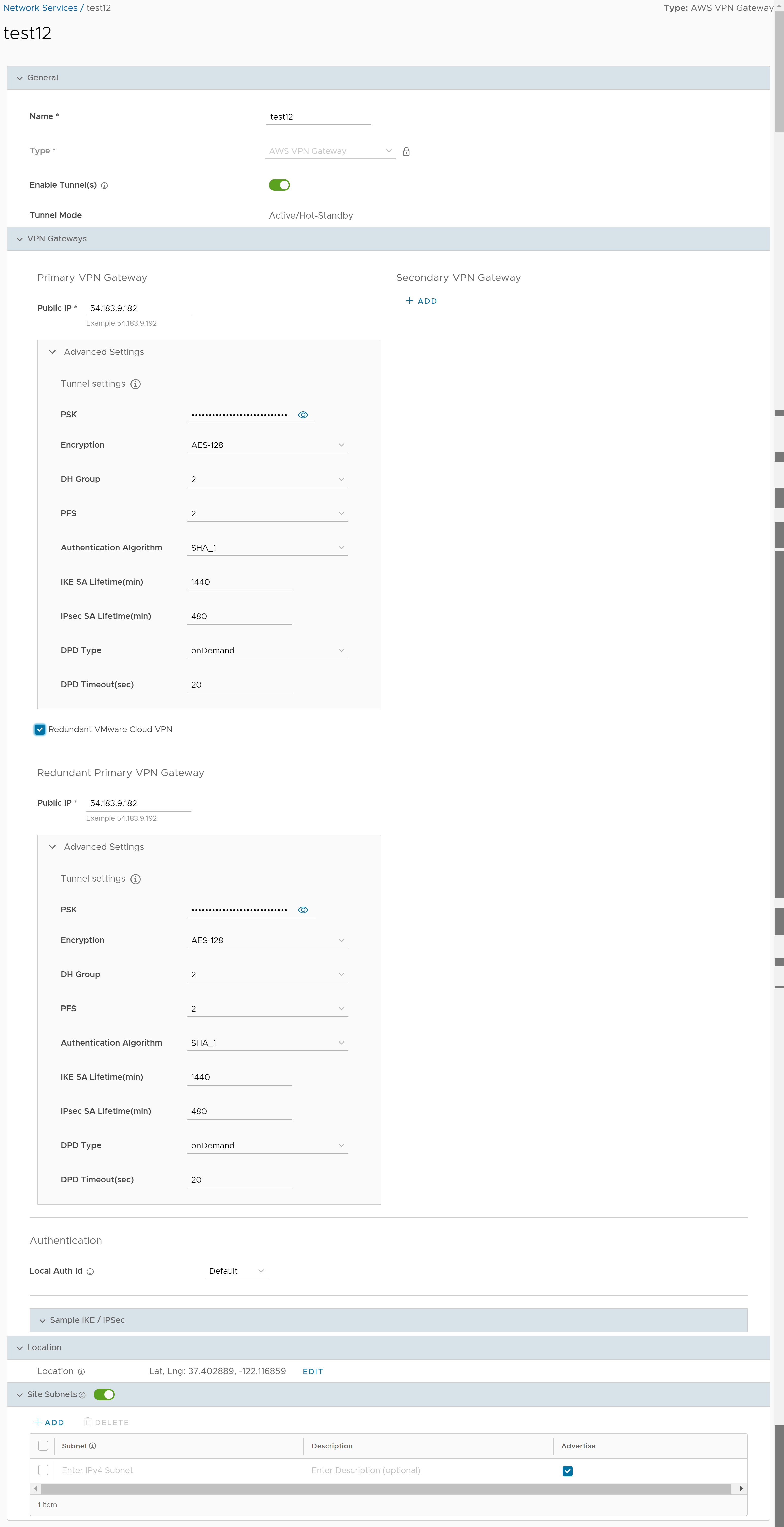

Configurar um Destino Não-SD-WAN do tipo gateway VPN do AWS

| Opção | Descrição |

|---|---|

| Geral (General) | |

| Nome (Name) | Pode editar o nome anteriormente introduzido para o Destino Não-SD-WAN. |

| Tipo (Type) | Apresenta o tipo como Gateway VPN do AWS (AWS VPN Gateway). Não é possível editar esta opção. |

| Ativar Túnel(eis) (Enable Tunnel(s)) | Clique no botão de alternar para iniciar os túneis no SD-WAN Gateway para o gateway VPN do AWS. |

| Modo de túnel (Tunnel Mode) | O modo Ativo/Reserva Dinâmica (Active/Hot-Standby) aparece a indicar que, se o túnel Ativo ficar inativo, será assumido o túnel Standby [Reserva dinâmica (Hot-Standby)], que se tornará no túnel ativo. |

| Gateway VPN Principal (Primary VPN Gateway) | |

| IP público (Public IP) | Apresenta o endereço IP do gateway VPN principal. |

| PSK | A chave pré-partilhada (PSK) é a chave de segurança para autenticação através do túnel. Por predefinição, o SASE Orchestrator gera um PSK. Se quiser criar a sua própria PSK ou palavra-passe, introduza-a na caixa de texto. |

| Encriptação (Encryption) | Selecione AES-128 ou AES-256 como o tamanho de chave do algoritmo AES para encriptar os dados. O valor predefinido é AES-128. |

| Grupo DH (DH Group) | Selecione o algoritmo do grupo Diffie-Hellman (DH) na lista pendente. É utilizado para gerar material de codificação. O grupo DH define a força do algoritmo em bits. Os grupos DH suportados são 2, 5 e 14. O valor predefinido é 2. |

| PFS | Selecione o nível de segredo de encaminhamento perfeito (PFS) para obter segurança adicional. Os níveis de PFS suportados são desativado (deactivated), 2 e 5. O valor predefinido é 2. |

| Algoritmo de autenticação (Authentication Algorithm) | O algoritmo de autenticação do cabeçalho VPN. Selecione uma das seguintes funções do Algoritmo Hash Seguro (SHA) suportadas na lista pendente:

O valor predefinido é SHA 1. |

| Tempo de vida IKE SA (min) [IKE SA Lifetime(min)] | Tempo em que a recodificação da Troca de Chaves da Internet (IKE) é iniciada para os SD-WAN Edges. O tempo de vida mínimo do IKE é de 10 minutos e o máximo é de 1440 minutos. O valor predefinido é 1440 minutos. |

| Tempo de vida IPsec SA (min) [IPsec SA Lifetime(min)] | Tempo em que a recodificação do protocolo de segurança da Internet (IPsec) é iniciado para os Edges. O tempo de vida mínimo do IPsec é de 3 minutos e o máximo é de 480 minutos. O valor predefinido é 480 minutos. |

| Tipo DPD (DPD Type) | O método Deteção de pares mortos (DPD) é utilizado para detetar se o par de troca de chaves da Internet (IKE) está vivo ou morto. Se o par for detetado como morto, o dispositivo eliminará o IPsec e a associação de segurança IKE. Selecione Periodicamente (Periodic) ou A pedido (onDemand) no menu pendente. O valor predefinido é A pedido (onDemand). |

| Tempo limite DPD (seg) [DPD Timeout(sec)] | Introduza o valor do tempo limite da DPD. O valor do tempo limite da DPD será adicionado ao temporizador DPD interno, conforme descrito abaixo. Aguarde uma resposta da mensagem da DPD antes de considerar o par como morto (Deteção de pares mortos).

Antes da versão 5.1.0, o valor predefinido é de 20 segundos. Para a versão 5.1.0 e posteriores, veja a lista abaixo para obter o valor predefinido.

Nota: Antes da versão 5.1.0, pode desativar a DPD ao configurar o temporizador do tempo limite da DPD para 0 segundos. No entanto, para a versão 5.1.0 e posteriores, não é possível desativar a DPD ao configurar o temporizador do tempo limite da DPD para 0 segundos. O valor de tempo excedido da DPD em segundos será adicionado ao valor mínimo predefinido de 47,5 segundos.

|

| Gateway VPN secundário (Secondary VPN Gateway) | Clique no botão Adicionar (Add) e, em seguida, introduza o endereço IP do gateway VPN secundário. Clique em Guardar alterações (Save Changes). O gateway VPN secundário será criado imediatamente para este site e aprovisionará um túnel VPN do VMware a este gateway. |

| VPN VMware Cloud redundante (Redundant VMware Cloud VPN) | Selecione a caixa de verificação para adicionar túneis redundantes a cada gateway VPN. As alterações feitas à Encriptação (Encryption), ao Grupo DH (DH Group) ou ao PFS do gateway VPN principal também serão aplicadas aos túneis VPN redundantes, se configurados. |

| ID de autenticação local (Local Auth Id) | O ID de autenticação local define o formato e identificação do gateway local. No menu pendente, escolha um dos tipos seguintes e introduza um valor:

Nota: Se não especificar nenhum valor, será utilizada a opção

Predefinição (Default) como o ID de autenticação local.

|

| IKE/IPsec de exemplo (Sample IKE / IPsec) | Clique para ver as informações necessárias para configurar o gateway Destino Não-SD-WAN. O administrador do gateway deve utilizar estas informações para configurar os túneis VPN do gateway. |

| Localização (Location) | Clique em Editar (Edit) para definir a localização para o Destino Não-SD-WAN configurado. Os detalhes de latitude e longitude são utilizados para determinar o melhor Edge ou gateway para se ligar à rede. |

| Sub-redes do site (Site Subnets) | Utilize o botão de alternar para ativar ou desativar as Sub-redes do site (Site Subnets). Clique em Adicionar (Add) para adicionar sub-redes para Destino Não-SD-WAN. Se não necessitar de sub-redes para o site, selecione a sub-rede e clique em Eliminar (Delete).

Nota:

|