A funcionalidade Autoridade de certificado externa (External Certificate Authority) destina-se a grandes empresas e clientes governamentais que implementem um Orchestrator no local e tenham uma obrigação de utilizar a sua própria Autoridade de Certificado (AC) em vez da autoridade de certificado autoassinada do Orchestrator predefinida. Esta secção abrange a forma de ativar e configurar uma AC externa.

Quando a AC externa estiver configurada, em vez de o Orchestrator receber um pedido de assinatura de certificado (CSR) e emitir os certificados de dispositivo, o Orchestrator é obrigado a passar o CSR para uma AC externa para emissão do certificado. O certificado de dispositivo será devolvido ao Orchestrator e enviado para o Edge ou para o Gateway.

Espera-se que um cliente que utilize esta funcionalidade tenha implementado uma autoridade de certificados comerciais, por exemplo, da PrimeKey (EJBCA PKI) ou em alguns casos, tenha implementado a sua própria AC proprietária.

A partir da versão 5.1.0, um Orchestrator com a AC externa ativada pode ser configurado com dois novos modos preparados para API:

-

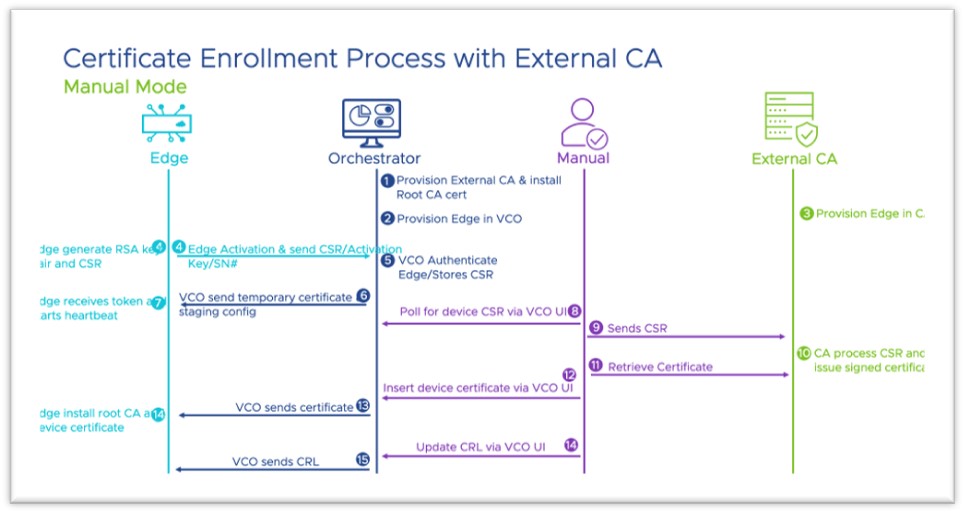

O modo manual fornece suporte a qualquer autoridade de certificados e oferece flexibilidade e controlo, permitindo ao utilizador realizar manualmente cada passo do processo de certificado.

-

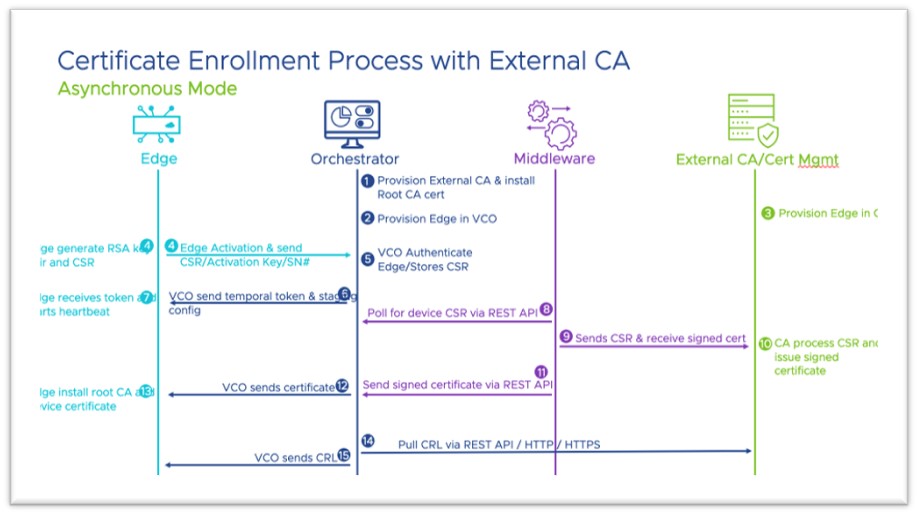

O modo assíncrono fornece suporte a qualquer autoridade de certificados com a possibilidade de controlar os passos manuais e automatizar as tarefas recorrentes.

Estes modos são adicionados ao Modo síncrono ou automatizado (Synchronous or Automated Mode), que foi o primeiro modo introduzido na versão 4.3.0. Com o modo síncrono (Synchronous mode), o Orchestrator é diretamente integrado com uma AC externa (que, a partir da versão 4.3.0 e posterior, oferecia a PrimeKey EJBCA PKI como a única autoridade de certificados externa disponível) e através de APIs REST para solicitação, renovação e revogação de certificados.

Ativar a AC externa

A função AC externa (External CA) é ativada através de duas propriedades do sistema. A ativação destas propriedades de sistema só pode ser realizada por um operador com a função Superutilizador (Superuser).

Procedimento

A primeira propriedade do sistema que deve ser ativada é ca.external.configuration. Esta propriedade é criada manualmente com um tipo de dados JSON e o JSON é preenchido de forma consistente com o exemplo visto abaixo na secção Configuração da AC externa de amostra.

Só depois de a ca.external.configuration ser criada e ativada, deve o operador ativar a propriedade de sistema secundária: ca.external.enable.

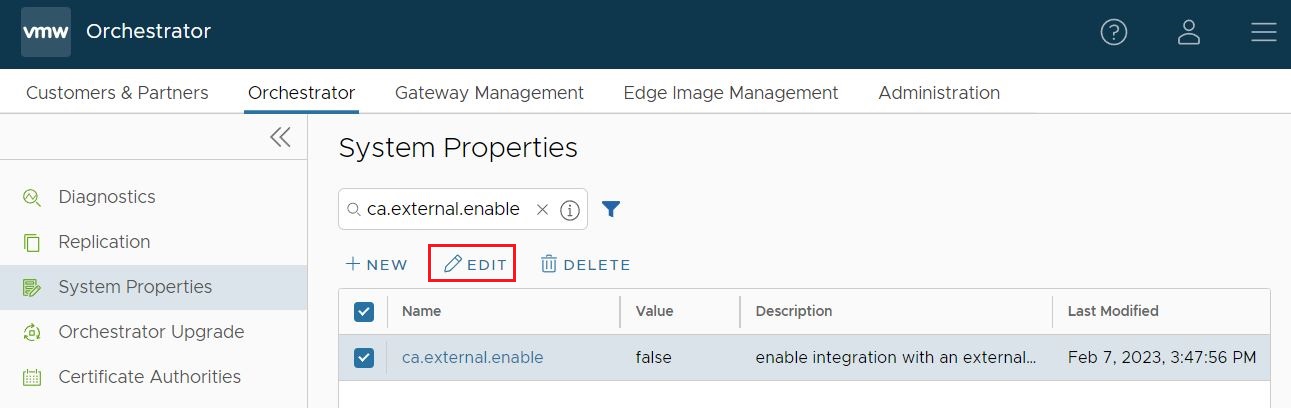

- Na IU do Orchestrator, selecione Propriedades do sistema (System Properties).

- Utilizando a caixa de pesquisa na página Propriedades do sistema (System Properties), introduza ca.external.enable, conforme apresentado nas imagens abaixo.

- Quando a propriedade ca.external.enable for localizada, clique nessa propriedade ou marque a caixa e clique em Editar (Edit).

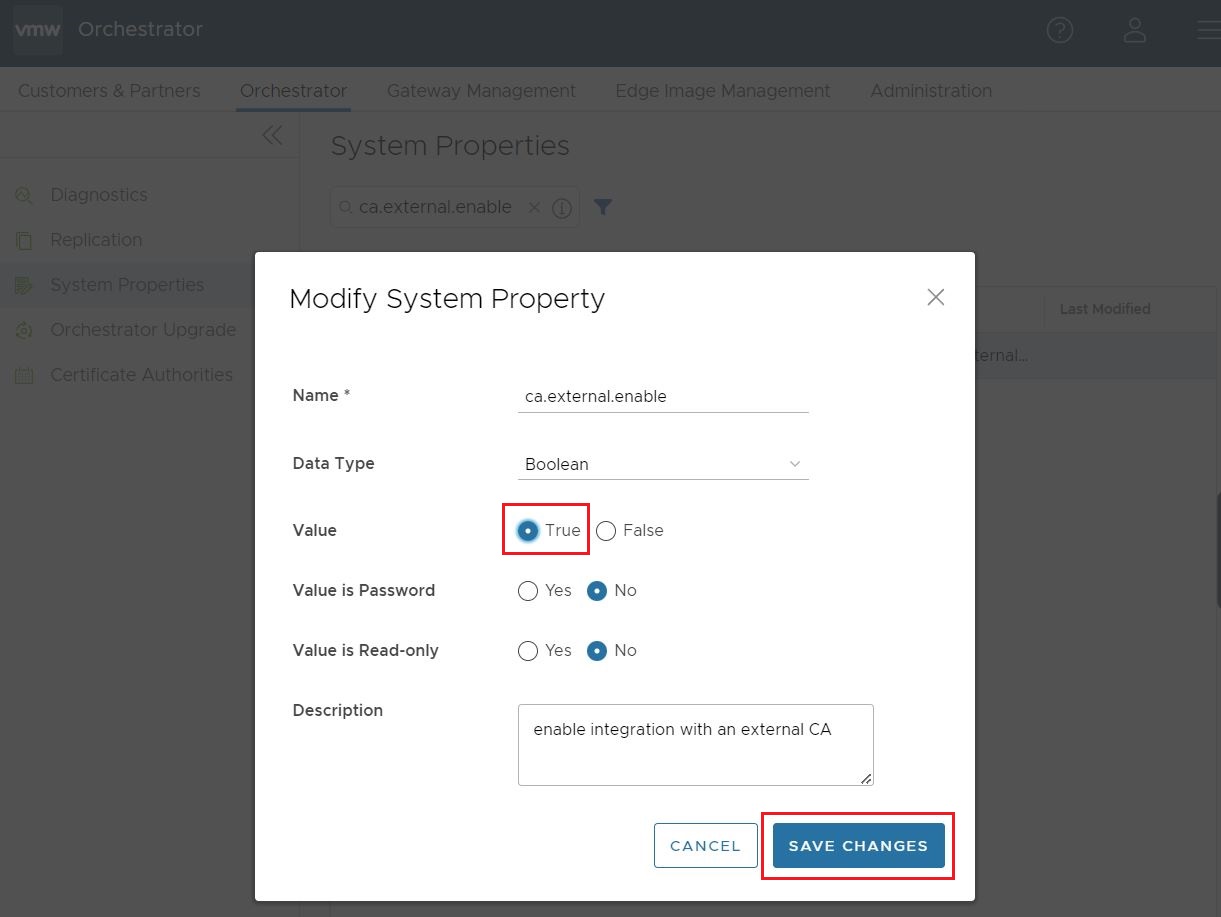

- Altere a propriedade ca.external.ative para Verdadeiro (True) e selecione Guardar alterações (Save Changes) para concluir a alteração, conforme ilustrado na imagem abaixo.

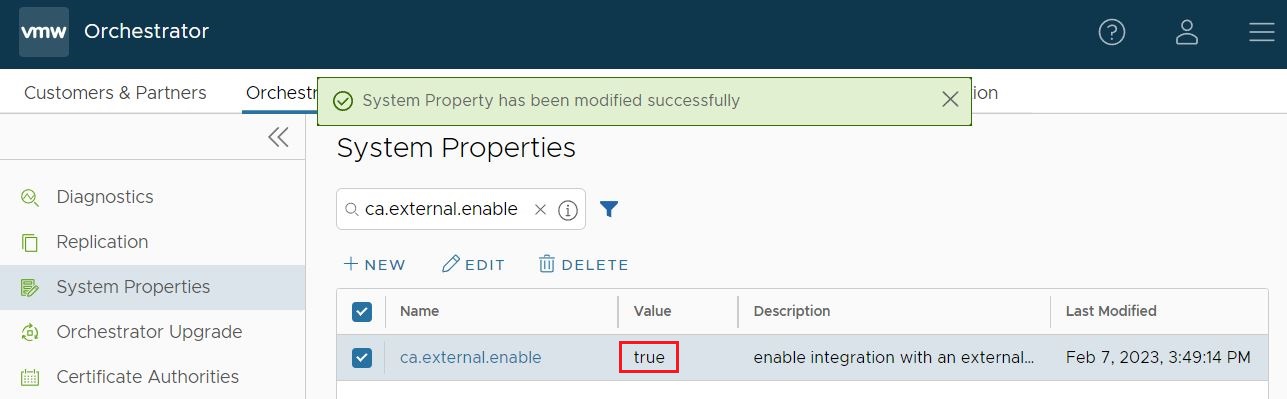

A página Propriedade do sistema (System Property) apresenta uma confirmação de que a propriedade foi modificada com sucesso e apresentará ca.external.enable como Verdadeiro (True).

Configurar a AC externa

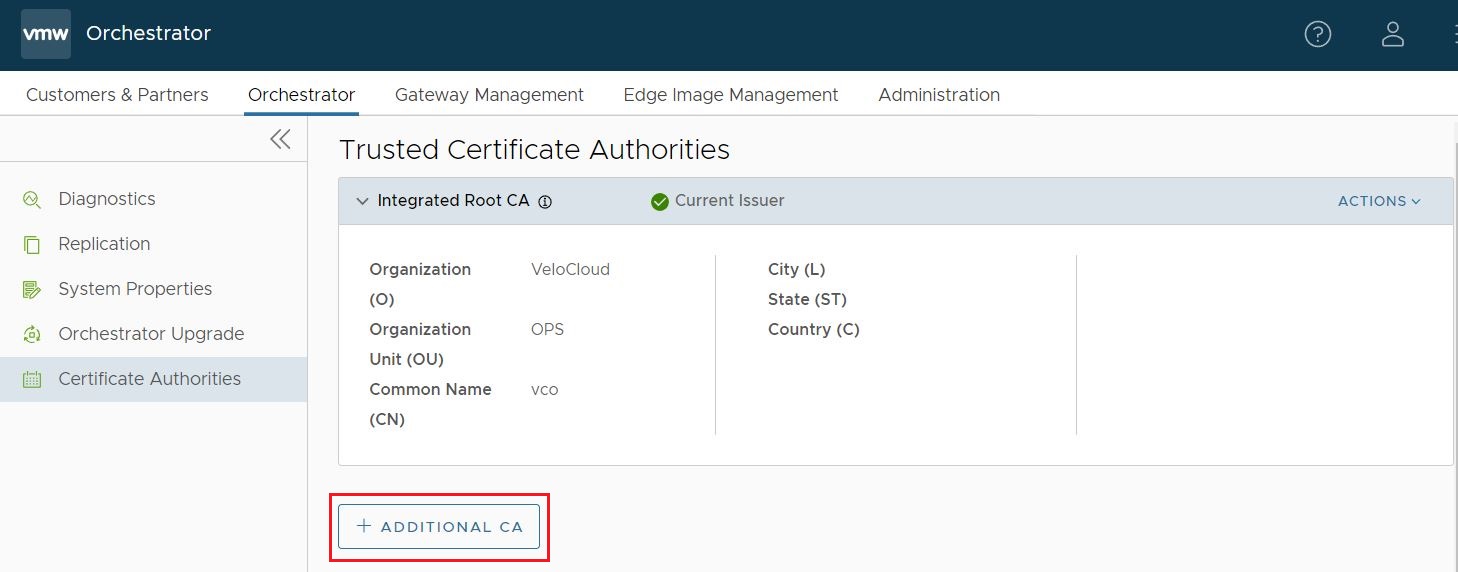

Após ativar a propriedade do sistema da AC externa, o operador poderá clicar em para começar a configurar uma autoridade de certificados externa.

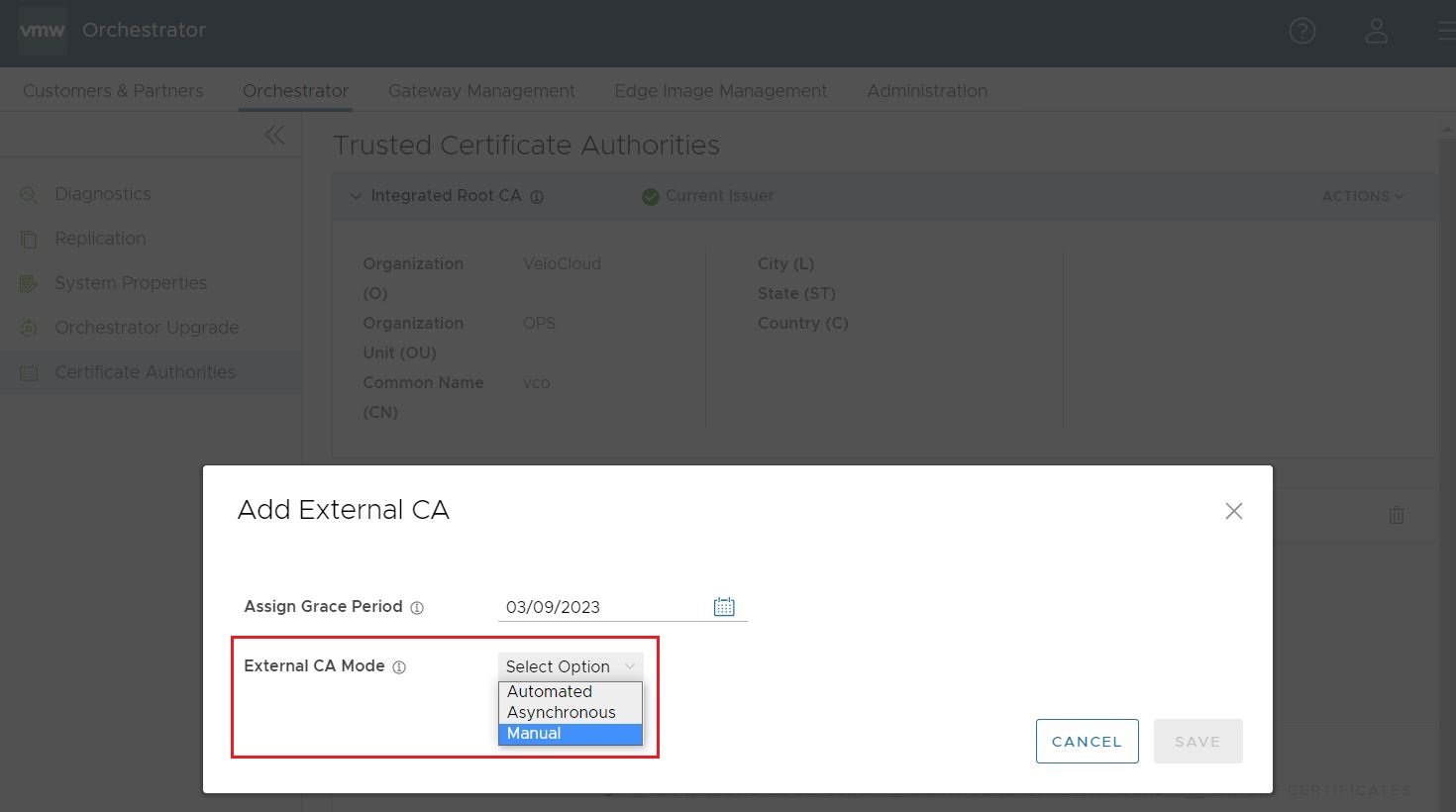

- Automatizado (Síncrono) [Automated (Synchronous)]: com o modo Automatizado (Automated) apenas uma autoridade de certificados externa é suportada: PrimeKey EJBCA PKI.

- Manual: o modo manual fornece suporte a qualquer autoridade de certificados e oferece flexibilidade e controlo, permitindo ao utilizador realizar manualmente cada passo do processo de certificado.

- Assíncrono (Asynchronous): o modo assíncrono fornece suporte a qualquer autoridade de certificados com a possibilidade de controlar os passos manuais e automatizar as tarefas recorrentes.

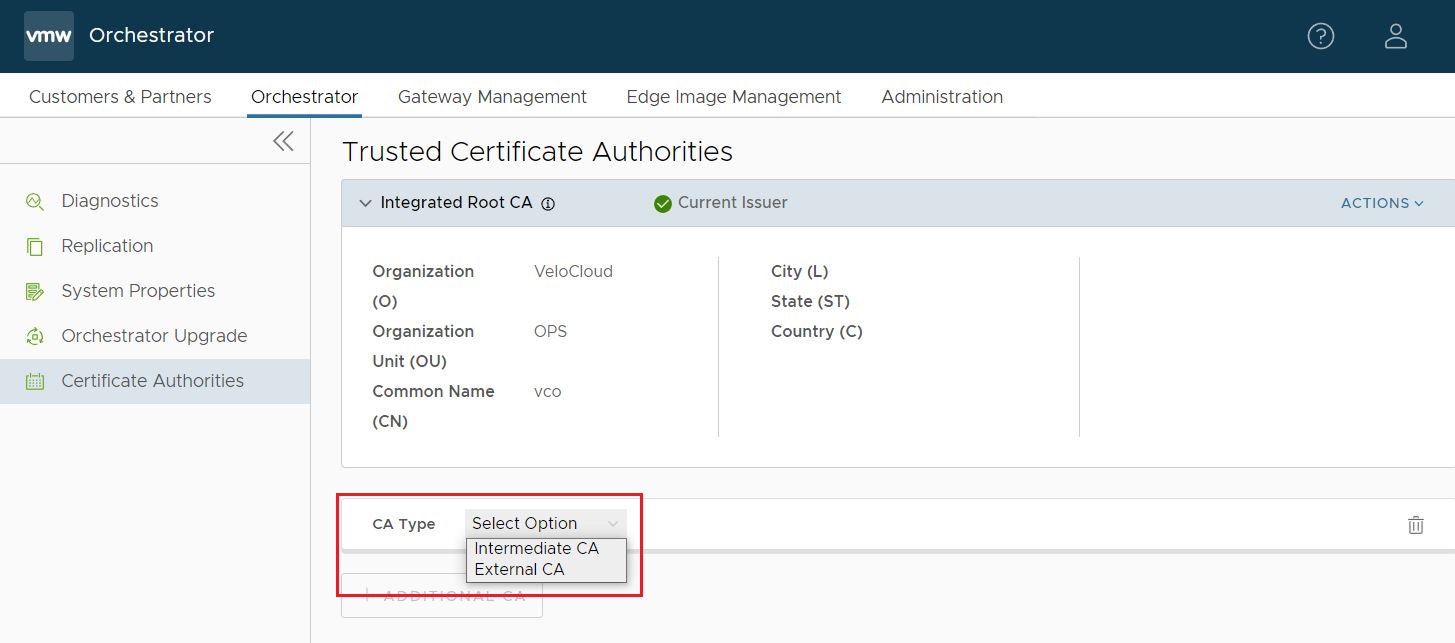

- Na página , clique em + AC adicional (+ Additional CA).

- Depois de clicar em + AC adicional (+ Additional CA), a IU mudará para Tipo de AC (CA Type) com um menu pendente com as seguintes opções: AC intermediária (Intermediate CA) e AC externa (External CA). Clique em AC externa (External CA).

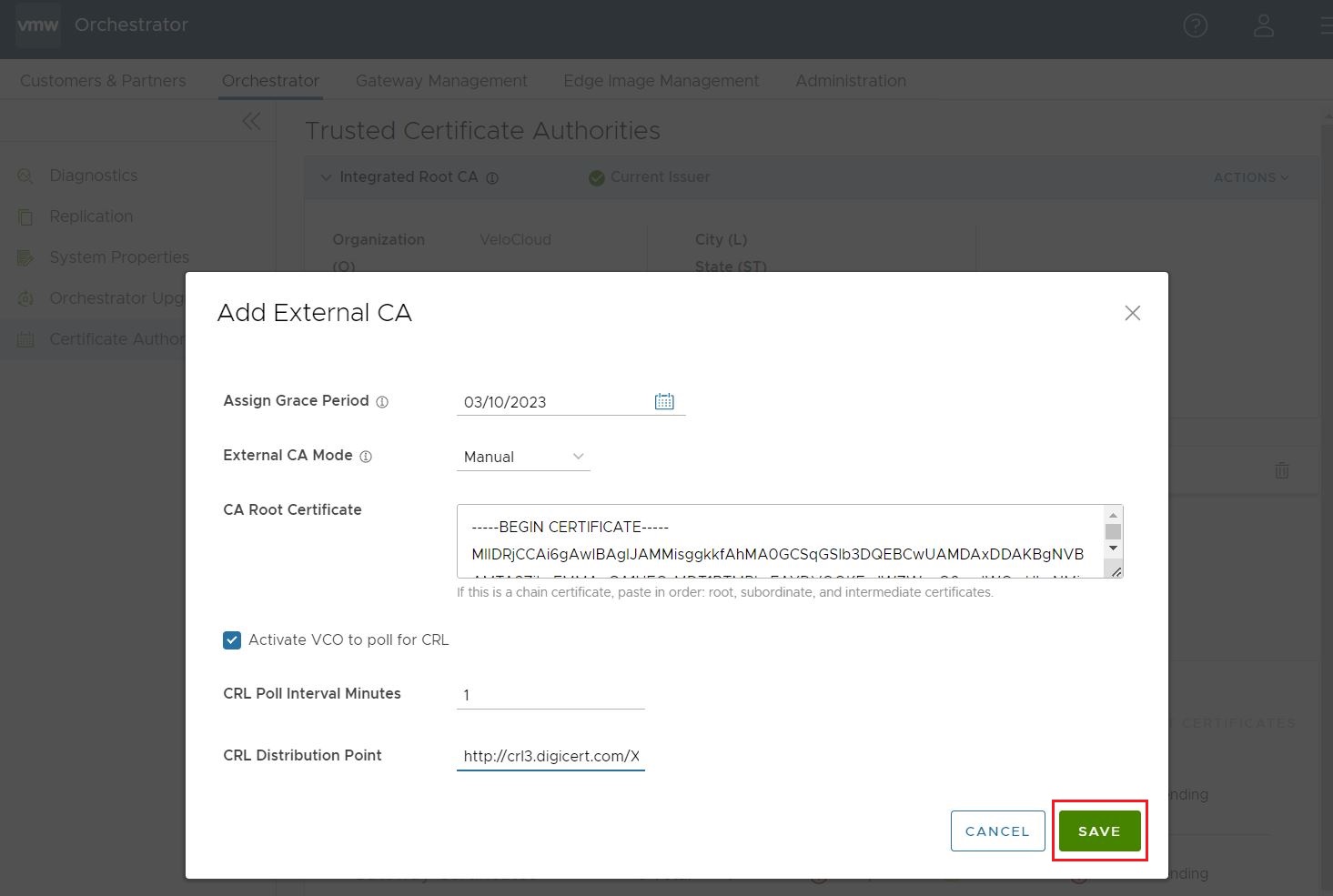

- Após clicar na AC externa, o ecrã muda para o ecrã Adicionar AC externa (Add External CA), onde um operador pode escolher entre os três modos de AC externa mencionados anteriormente: Automatizado (Síncrono), Assíncrono e Manual.

- Após selecionar um modo de AC, o ecrã Adicionar AC externa (Add External CA) é alterado para permitir uma configuração adicional da AC externa. É aqui que o operador deverá colar no Certificado raiz da AC (CA Root Certificate).

Ao marcar a caixa para Ativar VCO para verificar CRL (Activate VCO to poll for CRL), o operador escolhe o Orchestrator realizar as verificações de revogação de certificados usando a lista de revogação de certificados (CRL). Se esta opção estiver marcada, serão apresentados dois parâmetros de configuração adicionais para serem configurados pelo operador:

- O Intervalo de verificação da CRL em minutos (CRL Poll Interval in Minutes) determina com que frequência, em minutos, o Orchestrator realizará a verificação da revogação de certificados em relação à CRL mais recente.

- O Ponto de distribuição da CRL (CRL Distribution Point) é o URL onde o Orchestrator obtém a CRL mais recente.

- Após o operador preencher todos os campos obrigatórios, deverá clicar em Guardar (Save).

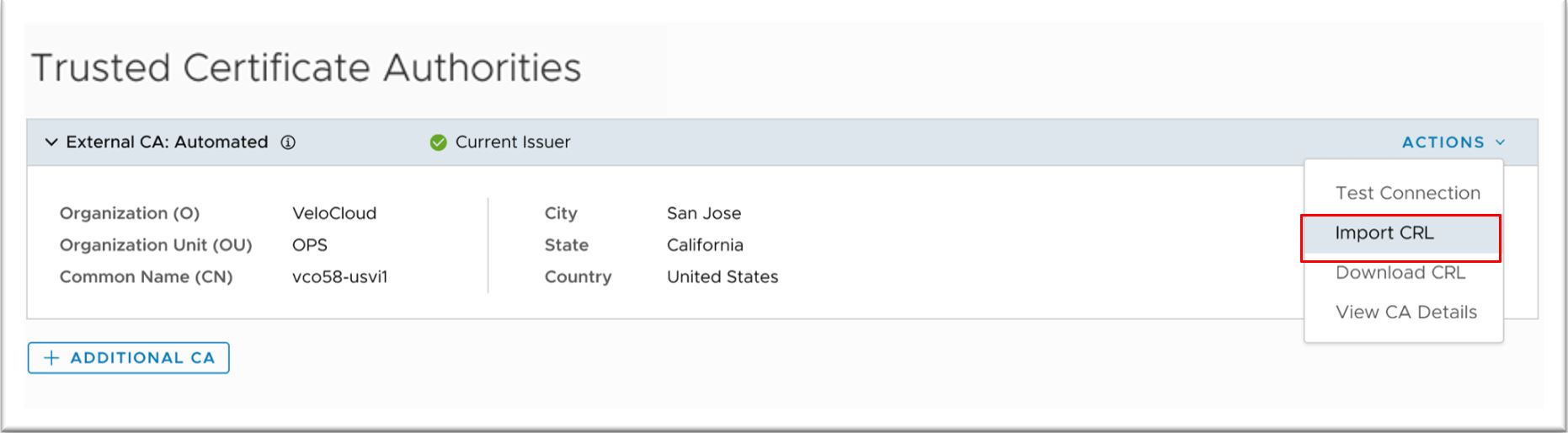

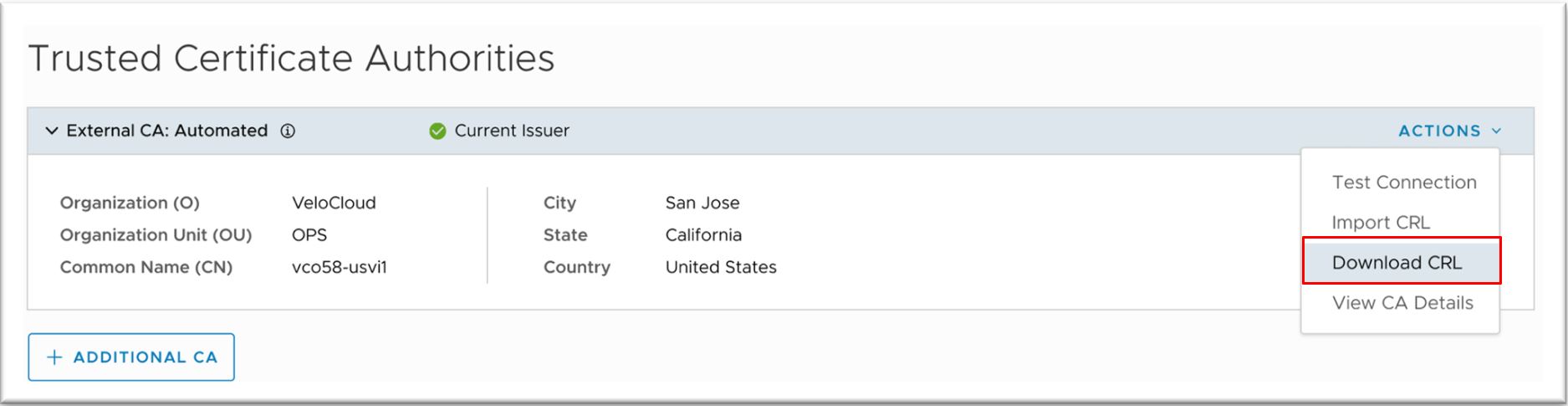

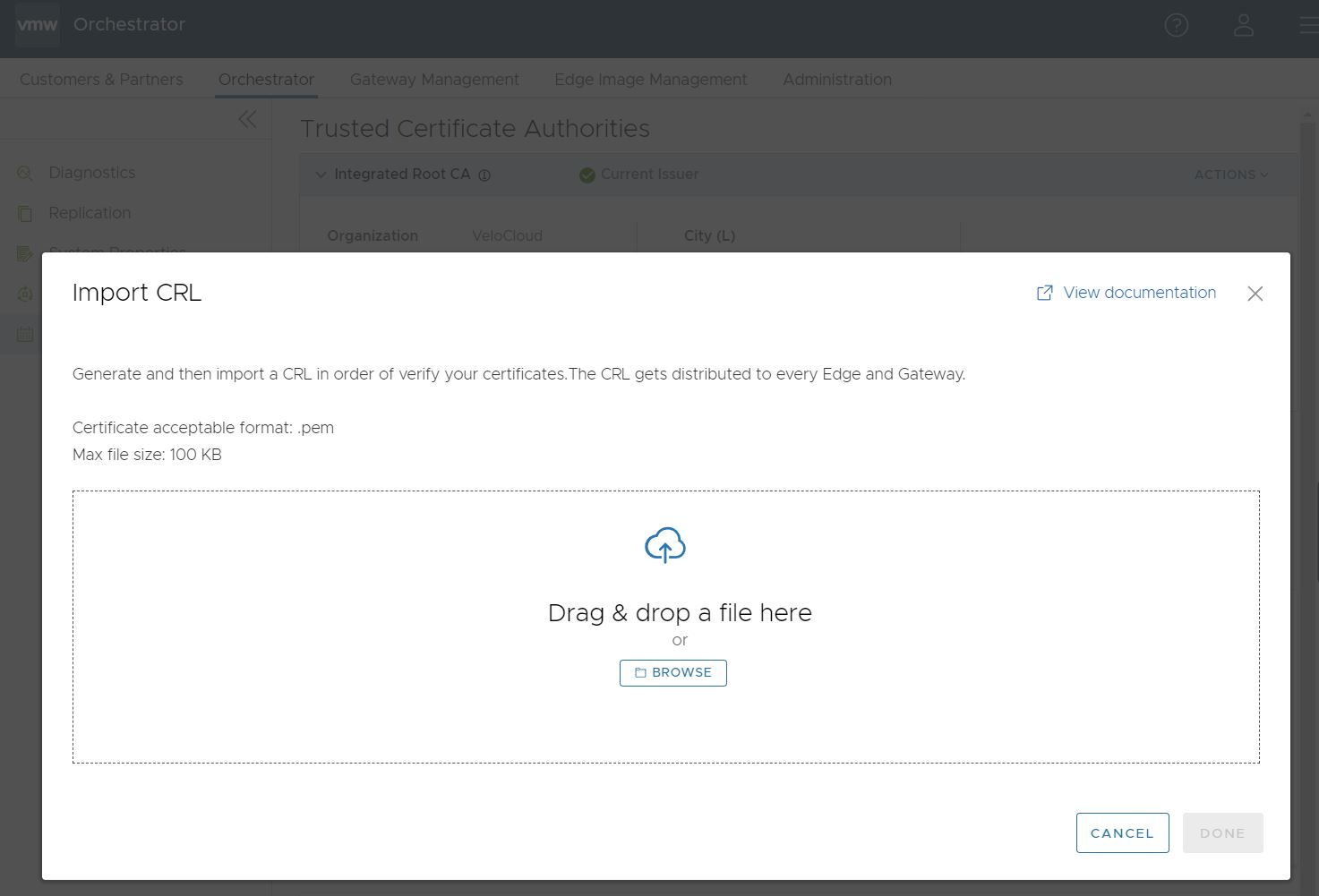

- Após uma AC externa estar configurada, o operador terá novas opções disponíveis: Importar CRL (Import CRL) e Transferir CRL (Download CRL).

Usando Importar CRL (Import CRL) com a opção Verificação da CRL do Orchestrator (Orchestrator CRL Polling) configurada, o operador poderá executar importações e exportações em lote ou individuais.

A CRL deverá realizar uma validação após qualquer importação dos certificados e o Orchestrator distribuirá a CRL para cada Edge e Gateway ligados ao Orchestrator.

Configuração da AC externa de exemplo

Esta secção fornece um exemplo de configuração para o campo ca.external.configuration.

{

"integrationType": "SYNCHRONOUS",

"csrDistinguishedName": {

"CN_PID_SN": "VMWare-SDWAN"

},

"synchronous": {

"synchronousIntegrationType": "EJBCA",

"ejbca": {

"serverCaCertificate": "-----BEGIN CERTIFICATE-----\nMIIFFzCCA3+gAwIBAgIUGgattlewRnm/gyPxJ7PW6uJOjCcwDQYJKoZIhvcNAQEL\nBQAwgZIxIzAhBgoJkiaJk/IsZAEBDBNyLTA1OTVhMTNjMTUzZDc2YWU1MRUwEwYD\nVQQDDAxNYW5hZ2VtZW50Q0ExHjAcBgNVBAsMFWFtaS0wMmE0NDc0YzFmNzQ5NDBh\nODE0MDIGA1UECgwraXAtMTAtODEtMTI1LTEzMi51cy13ZXN0LTIuY29tcHV0ZS5p\nbnRlcm5hbDAeFw0yMTAyMDQxOTA0MTRaFw00NjAyMDUxOTA0MTNaMIGSMSMwIQYK\nCZImiZPyLGQBAQwTci0wNTk1YTEzYzE1M2Q3NmFlNTEVMBMGA1UEAwwMTWFuYWdl\nbWVudENBMR4wHAYDVQQLDBVhbWktMDJhNDQ3NGMxZjc0OTQwYTgxNDAyBgNVBAoM\nK2lwLTEwLTgxLTEyNS0xMzIudXMtd2VzdC0yLmNvbXB1dGUuaW50ZXJuYWwwggGi\nMA0GCSqGSIb3DQEBAQUAA4IBjwAwggGKAoIBgQC2r0YYVKnusA7NS6aCSjbRdzMA\nNgbF1j3+aeWn6ZokjpFsk9Tavnu0c9gETIMfVVFj6jCyTLZcHWuPt2r1aEfvuDyk\nW/u4kY8IaGSE5Z5+QH2I8gifTfegQBqFBSk8q4dN7oOnoXFKhUgCRtTf6hd7aSji\nynIUkEV6P/t5q+Mwql1EK6RdZzL6w9ycQOkG7mitfW4onJJcbIKy3abB/vkiTmd8\nSQ10DyDXOzN6gwCrcUV0RfxIgd4YKN8Cj+/+bMw+It8mn5Dd/xl9FutYAQ+brZhy\nSDw5m2W66y/znh3Fr1+DUn8b0wlgHrwPSi9i/QlOefRDMvFmjiDyXq+E/peirDyl\njVxYwn0ySgO5TympwkWw1Riibp4fJpYtwYT4EJU85em1rD6PPrzfBPsGQeG4ljQE\nCZ2YrnOLctbv+sF5rYQzTl0lOrLMAuqJLyV4Shv+3Oj1SzXKwkqJC0sCLcX+djmq\nYOJ9YxBke7DQKubTezHkyuk9tarEq5iHr68Ig3sCAwEAAaNjMGEwDwYDVR0TAQH/\nBAUwAwEB/zAfBgNVHSMEGDAWgBRp8EFk1aYW+s/tweOUwuXh/xuMJzAdBgNVHQ4E\nFgQUafBBZNWmFvrP7cHjlMLl4f8bjCcwDgYDVR0PAQH/BAQDAgGGMA0GCSqGSIb3\nDQEBCwUAA4IBgQCzAO0RZIHJUJw2xbcLr2Cvr0tj+3qbY5f/LYN5GfyMk5RjLK+u\nbaius7FxpRpw40oZ/FH2ichDD4FO8ulqJt4znU3VtwJ0/JmaY2x0XqwEI0CWiEiE\naKiSMzaHjsMvJ7gNQSfcB+QEm8IM/PSPKcxNj2+QnHtDnQwgb5iMN6n88Bjeygrk\nJG0RH0EUJ0sQr9pXo+Gcn66b99HgEyIjojqsGC1dYzkZVHQuFH7RINfU//1OmnRN\nmb6JgjNGgbdPKKHdWrfwrGpCiz1c44yznlkWVFrMdbLA1B+1uLpb8Xka7Hq5qZZn\nLVC0O7Q483FBa8Lkg+RXQjIxYXgx4wkiV600UyKP1pwNSLMJvUUBmIM/Byl1h8xR\nyKIIZn7rc5wA4aKcfnJ9CUVfKCjtUPZffOWlvMt8bDZfaloif20Z0KydJyAStl3Z\nQbsMvcA6747aQQ25JD4tid5rDeRDb2bYi7nLl+lNnhmn5ZB4qGgnaXGj3oFDoN0R\n+kEK69DlZRNudn4=\n-----END CERTIFICATE-----",

"apiCertificate": "-----BEGIN CERTIFICATE-----\nMIIEKzCCApOgAwIBAgIUM83EYfZz4vi4ty1EOJr+n6wMksAwDQYJKoZIhvcNAQEL\nBQAwgZIxIzAhBgoJkiaJk/IsZAEBDBNyLTA1OTVhMTNjMTUzZDc2YWU1MRUwEwYD\nVQQDDAxNYW5hZ2VtZW50Q0ExHjAcBgNVBAsMFWFtaS0wMmE0NDc0YzFmNzQ5NDBh\nODE0MDIGA1UECgwraXAtMTAtODEtMTI1LTEzMi51cy13ZXN0LTIuY29tcHV0ZS5p\nbnRlcm5hbDAeFw0yMTAyMDUwMDA1MTRaFw0yNjAyMDUwMDA1MTNaMBUxEzARBgNV\nBAMMClN1cGVyQWRtaW4wggEiMA0GCSqGSIb3DQEBAQUAA4IBDwAwggEKAoIBAQC/\nrPdG0oY89GGUgHbV9iG3n3Y1mPBmQ+iVBvKYD3YpM7fG+KnVQTdJLrYoH5vP7lVY\nQj9H6pjxq0Bh53Mse2Fl9UE/Gew6IZiRd2OK9yM1xRKH7hjPB3tqFlA98mar+BYA\nGPhapmq+sSFz6TS2ssToUllG8QgJeMxh6+vSP/Ca9O+HiDB7TqECufVv6lrL7sfK\nqfyQ5YzITKm7IGDQfdCiorwndvd1i1NB+vviiYsk1fEW8gvRUu7wMRlzmPwxnUxd\nKmb/b7+O65md7+FlkqU6EzYMQ/224ZJonwJfzmNTO1AGt4aaJDNKn1i5wV22xqqQ\nZvA6nrkBd+06pUwVTen1AgMBAAGjdTBzMAwGA1UdEwEB/wQCMAAwHwYDVR0jBBgw\nFoAUafBBZNWmFvrP7cHjlMLl4f8bjCcwEwYDVR0lBAwwCgYIKwYBBQUHAwIwHQYD\nVR0OBBYEFFj+bk/epA/jPXZywy1D4XV5sWlMMA4GA1UdDwEB/wQEAwIF4DANBgkq\nhkiG9w0BAQsFAAOCAYEARNN08PUMCAWI+wLpu4FRuApRJrWn7U07D2ZDirV5a7pq\nICCbREe34EYmbLyqdUCMHS8xJlPun5ER3E5YFzckC7wJ9y2h8giB7O3cjx/wWkax\nNEkz/Is634XZveIRNf1TmV9/71LnfUBDJjHYFPNzyw6CBtVn/niL1Q9o3SvbbZLQ\nCcdcpFm1rxku0UOuCaQgOSuLn5nqTFCNi4Sx40shg8wDrc1AUuv+yX09dM2G+27h\ndCJrkqHwbtWQMY2sOBdTIq6TMyJyrsvTCTQ67vqRtdJuSqOw/CnPnSo2/lSrkNWC\nIl7mQzq6+2ayQBxsm6xuHXD0INoRB+flq/QhY+CQIaTLYLezVITo0bZhe0TpNqYK\nlINUWjxI8mCBBiXZZ9zxbyOqzZouZcNH12OCEqU8alTfyW0EpGYClemRTgXxboDK\n+uEwKH6sngYMkG0Usni4WIKBvZV2dJa5o8RhuCUFhwBJ2aHuiTq86RLrazJBE3wA\nGvpl0ZmGVYmond3aBOYu\n-----END CERTIFICATE-----",

"apiKey": "-----BEGIN PRIVATE KEY-----\nMIIEvgIBADANBgkqhkiG9w0BAQEFAASCBKgwggSkAgEAAoIBAQC/rPdG0oY89GGU\ngHbV9iG3n3Y1mPBmQ+iVBvKYD3YpM7fG+KnVQTdJLrYoH5vP7lVYQj9H6pjxq0Bh\n53Mse2Fl9UE/Gew6IZiRd2OK9yM1xRKH7hjPB3tqFlA98mar+BYAGPhapmq+sSFz\n6TS2ssToUllG8QgJeMxh6+vSP/Ca9O+HiDB7TqECufVv6lrL7sfKqfyQ5YzITKm7\nIGDQfdCiorwndvd1i1NB+vviiYsk1fEW8gvRUu7wMRlzmPwxnUxdKmb/b7+O65md\n7+FlkqU6EzYMQ/224ZJonwJfzmNTO1AGt4aaJDNKn1i5wV22xqqQZvA6nrkBd+06\npUwVTen1AgMBAAECggEAL5DVVnp0/JhqxMbydptbd613UMqw0bgFdkIgnrKrkIL4\nlsRrpPPHq/4PDzr02C9dd4cNHCQwKzzjv8gHkWDW5U3tEKM2t6BRs7usdLZqwvOy\naxAfkPTa4BNEe3L1nrR0hTatHxXQRJ1BX3nebn5DliGlbRDwfSVAlwZMYcMjStiS\nZNyS71vrxRmYFyUNyjGDCZsBDRdSb41cQJ0GmwMd2B8AE5I0spMZm2Y5FM0ZcddX\nlDcELonz1LCTNZaXyhdDBCQ8ecWrSWJZ8REhTlK/wsTtPbLi1OxIAemcLxzTJQRC\n0tyWzA2zl90hmpJs3of7geGvDCDwRu/MgvuH31MFwQKBgQDxbHm/982/txuB440+\nMm+x/Ma5HzZg0l8sMdH0wQ5qJYd/lrgz2Ik79FqmFPh0l6LcekA0zGri+4PiRVRx\nAlY9pLFdegIY6jJpvJxJH+kQ00xEdeUSZ1O0aAn4dlsHaX3wg+SBJ0NiZxsOeQ9m\nrMDKYT7LE3F5indOimDCug2GoQKBgQDLP5FPvA3uWh5Lff14yhVb0T1oiyeiqe01\nylO7LkCI0s002/M7U0gWXd2XNqAr98KRFtVsbf9gZxsKXTvDI+Vsd11xGGfNZXmM\nwodSK9zIeL4Eve7mRtcB/ZDjtqOn0Um2YeVfXZrEacQoopYo7B4pwjpJmIq/40w3\nOlhXOXEm1QKBgQDPkd9/8LQCwJEy9Q1sS3sDQf0uDyr2xgkz+0W0NQSKuOeuCE0p\nrmQXmzkREHip7fIFtEpd2t+PdoZm1gsK+uJhL6ebYhpJh5p+lL6elIQThkhNmDuy\nvgoW01i3OjN7xPSWBSBC9xoVkeaOZAGc2q0Lk96kRXxL7oQzkAAvjD2y4QKBgHEe\neQaSmIJO/8tuXLNsbYTDqNTVlgKvZoloiT+FV3+PK4y+2dnr2RQxu9GcIns2EsDj\nn3cQpXCHEgKrr0ZFZTwAFy6JscQcNRFFd0Ehjmi44rEK8LqTNLkz4f8KuHz/O3JZ\ne+qe0zN71iPzkXVHLOZ65ivtzVNM8y9NtrsdCj/dAoGBAJNM0+Fbt3i1El+U/jOQ\nKwD8vBVwsJEZ0UspoxETTAnu0sgIUbRECVhn/BQ5ja3HusRaDRsKb7ROLyjnRuC7\nnR/wM//oENnRm50hEi4Ocfp0eAOx7XQOUuE08XhUMyXp00mOCo1NwOFtL0WdG6Bk\nSNV2aPx+2+DGSZEVbuLXviHs\n-----END PRIVATE KEY-----",

"host": "ip-10-81-125-132.us-west-2.compute.internal",

"port": "443",

"distinguishedName": "UID=r-0595a13c153d76ae5,CN=ManagementCA,OU=ami-02a4474c1f74940a8,O=ip-10-81-125-132.us-west-2.compute.internal",

"certificateProfile": "ENDUSER",

"endEntityProfile": "EMPTY"

}

}

}

Monitorização da AC externa

A monitorização de certificados é realizada na mesma página .

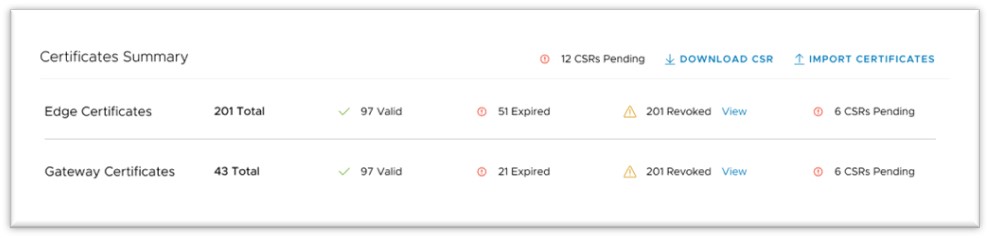

A página Resumo dos certificados (Certificates Summary) fornece aos operadores um estado visual dos principais indicadores para o ciclo de vida dos respetivos certificados. Os operadores também podem importar certificados e transferir CSRs nesta secção.

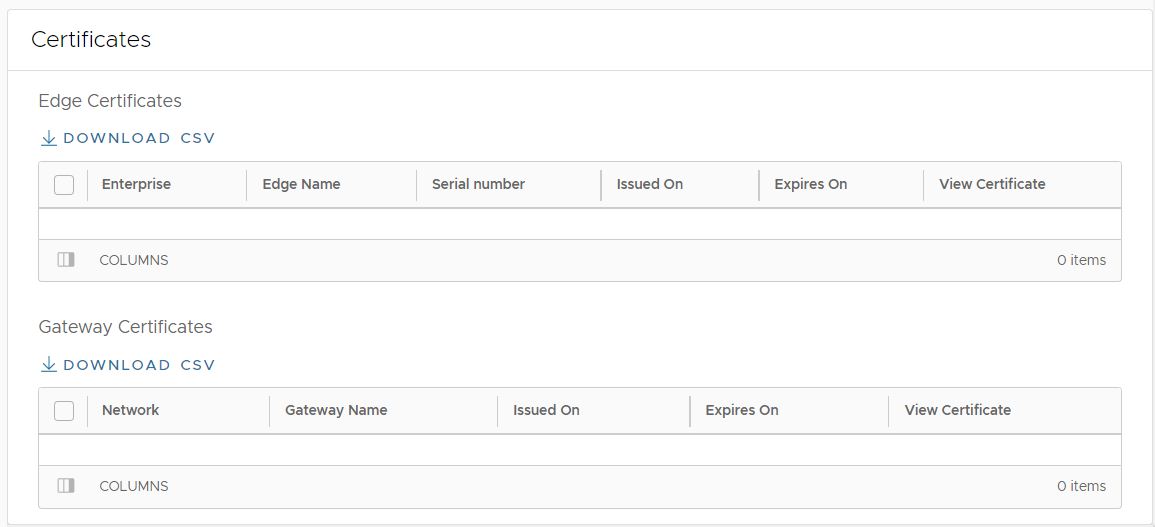

Na seção Certificados (Certificates), os operadores podem transferir uma lista completa de todos os certificados Edge ou Gateway no formato .csv.

Um administrador operador, parceiro ou cliente pode também examinar um certificado do Edge em particular ao navegar para .

Limitações

- A AC externa só pode ser ativada num Orchestrator no local gerido por um único cliente. Esta funcionalidade não está disponível em Orchestrators alojados pela VMware.

- Num Orchestrator que utilize a versão 3.4.0 até à 5.0.0, esta funcionalidade só pode utilizar a PrimeKey EJBCA PKI como AC externa.