Политика содержит одно или несколько правил доступа. Каждое правило состоит из параметров, которые можно настроить для управления доступом пользователей как к порталу Workspace ONE в целом, так и к определенным классическим и веб-приложениям.

Правила политики настраиваются для выполнения ряда действий, в том числе блокирования локальных пользователей, предоставления им разрешения или дифференцированной проверки подлинности, на основе следующих условий: сеть, тип устройства, регистрация устройства в AirWatch и соответствие требованиям или приложение, к которому необходимо получить доступ.

Сетевой диапазон

Для каждого правила нужно определить пользовательскую базу, указав сетевой диапазон. Сетевой диапазон состоит из одного или более диапазонов IP-адресов. Сетевые диапазоны создаются на вкладке «Управление учетными данными и доступом» страницы «Настройка > Сетевые диапазоны» до настройки наборов политик доступа.

Каждый экземпляр поставщика удостоверений в развертывании связывает диапазоны сетевых адресов с методами проверки подлинности. При настройке правила политики убедитесь, что сетевой диапазон охватывается существующим экземпляром поставщика удостоверений.

Настроив определенные диапазоны сетевых адресов, можно ограничить расположения, из которых пользователи могут выполнять вход и получать доступ к приложениям.

Тип устройства

Выберите тип устройства, которым управляет правило. Возможны следующие типы клиентов: веб-браузер, приложение Workspace ONE, iOS, Android, Windows 10, OS X и все типы устройств.

Настроив соответствующие правила, можно задать тип устройств, с которых можно получить доступ к содержимому. Такие правила политики будут использоваться для всех запросов проверки подлинности, поступающих с устройств этого типа.

Способы проверки подлинности

В правиле политики необходимо установить очередность применения таких методов проверки подлинности. Способы проверки подлинности применяются в порядке их перечисления. Используется первый экземпляр поставщика удостоверений, который соответствует требованиям к методу проверки подлинности и конфигурации сетевого диапазона в политике. При проверке подлинности запрос на проверку подлинности пользователя перенаправляется в экземпляр поставщика удостоверений. Если проверка подлинности завершается ошибкой, выбирается следующий способ проверки подлинности по списку.

Можно настроить правила политики доступа, которые потребуют, чтобы пользователи передавали учетные данные, используя два способа проверки подлинности, прежде чем они могут войти в систему. Если один или оба способа проверки подлинности завершаются отказом и настроены резервные способы, пользователям будет предложено ввести свои учетные данные для следующих настроенных способов проверки подлинности. Следующие два сценария описывают возможные цепочки процессов проверки подлинности.

В первом сценарии правило политики доступа настроено на требование проверки подлинности пользователей с использованием их паролей и учетных данных Kerberos. Резервная проверка подлинности настроена на запрос пароля и учетных данных RADIUS для проверки подлинности. Пользователь вводит правильный пароль, но не вводит правильные учетные данные Kerberos для проверки подлинности. Так как пользователь ввел правильный пароль, резервная проверка подлинности запрашивает только учетные данные RADIUS. Пользователю не нужно повторно вводить пароль.

Во втором сценарии правило политики доступа настроено на требование проверки подлинности пользователей с использованием их паролей и учетных данных Kerberos. Резервная проверка подлинности настроена на требование RSA SecurID и RADIUS для проверки подлинности. Пользователь вводит правильный пароль, но не вводит правильные учетные данные Kerberos для проверки подлинности. Резервная проверка подлинности настроена на запрос как учетных данных RSA SecurID, так и учетных данных RADIUS для проверки подлинности.

Чтобы настроить правила политики доступа, требуется проверка подлинности и соответствия устройств требованиям. При этом на странице встроенного поставщика удостоверений должно быть настроено соответствие устройства политикам AirWatch. См. раздел Настройка правила политики доступа для проверки соответствия.

Длительность сеанса проверки подлинности

Для каждого правила устанавливается количество часов, в течение которых проверка подлинности является действительной. Значение параметра Выполнить повторную проверку подлинности через определяет максимальное количество времени, которое есть у пользователей с момента последнего события проверки подлинности для доступа на портал или запуска определенного приложения. Например, если установлено значение 4 в правиле веб-приложения, то пользователям предоставляется четыре часа, чтобы запустить веб-приложение, при условии, что они не инициируют еще одно событие проверки подлинности, увеличивающее время сеанса.

Пользовательское сообщение об ошибке «Доступ запрещен»

Когда пользователь пытается войти в систему, но ему это не удается из-за неверных учетных данных, неправильных настроек или системной ошибки, выводится сообщение об отказе в доступе. По умолчанию отображается следующее сообщение: Доступ запрещен, так как не обнаружено допустимых методов проверки подлинности.

Для каждого правила политики доступа можно создать настраиваемое сообщение об ошибке, которое переопределяет сообщение по умолчанию. Настраиваемое сообщение может содержать текст и ссылку на сообщение с призывом к действию. Например, в правиле политики для мобильных устройств, которыми необходимо управлять, можно указать, что при попытке пользователя войти в систему с незарегистрированного устройства должно отображаться сообщение об ошибке следующего содержания. Зарегистрируйте свое устройство, чтобы получить доступ к корпоративным ресурсам. Для этого перейдите по ссылке в конце этого сообщения. Если устройство уже зарегистрировано, обратитесь за помощью в службу поддержки.

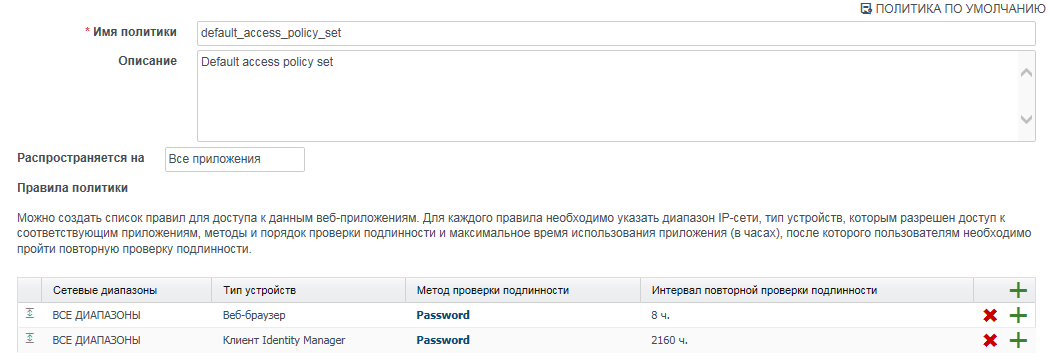

Пример политики по умолчанию

Ниже приведен пример политики по умолчанию для управления доступом к порталу приложений и веб-приложениям, которым не назначена определенная политика.

Проверка на соответствие правилам политики выполняется в указанном в ней порядке. Можно изменить порядок политики путем перетаскивания правила в разделе «Правила политики».

-

Для внутренней сети для правила настроены два метода проверки подлинности: с помощью Kerberos и с помощью пароля в качестве резервного метода. Для доступа к порталу приложений из внутренней сети служба сначала пытается проверить подлинность пользователей с помощью Kerberos, так как этот способ проверки подлинности указан в правиле первым по списку. Если это не удается, пользователям предлагается ввести свой пароль в Active Directory. Пользователи, используя браузер, входят в систему и получают доступ к своим порталам на период восьмичасового сеанса.

Для доступа из внешней сети (все диапазоны) настроен только один способ проверки подлинности — RSA SecurID. Для доступа к порталу приложений из внешней сети пользователи должны войти с помощью SecurID. Пользователи, используя браузер, входят в систему и получают доступ к своим порталам приложений на период четырехчасового сеанса.

Эта политика по умолчанию применяется ко всем классическим и веб-приложениям, для которых отсутствует специальная политика.