При добавлении классических и веб-приложений в каталог можно создать особые политики доступа для веб-приложения. Например, можно создать политику с правилами для веб-приложения, задающую IP-адреса, которые имеют доступ к приложению, используемые способы проверки подлинности и период повторного запроса поверки подлинности.

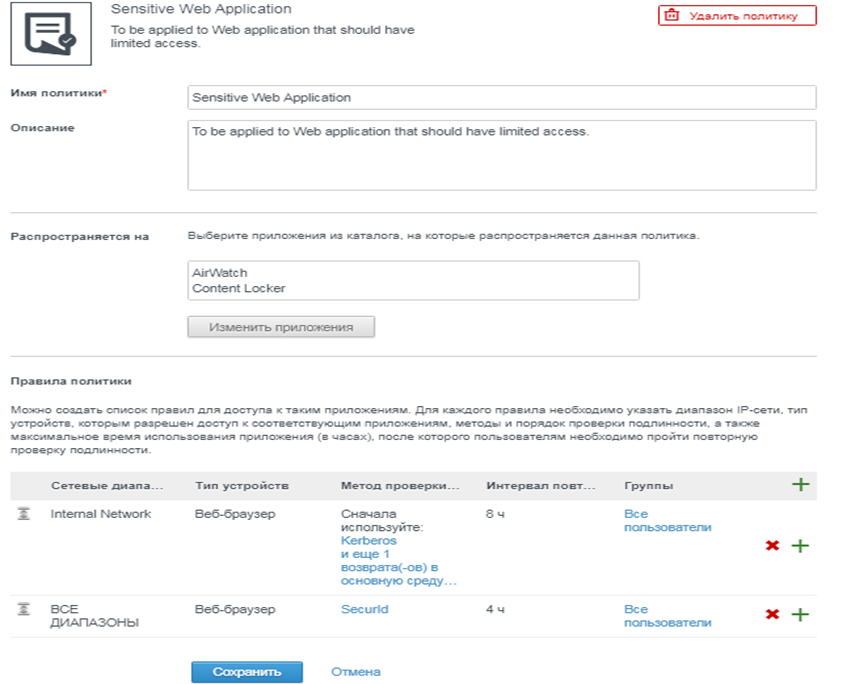

Следующая политика только для веб-приложений представляет собой пример политики, которую можно создавать для управления доступом к определенным веб-приложениям.

Пример 1. Строгая политика только для веб-приложений

В этом примере создается новая политика и применяется к веб-приложению особой категории.

Для доступа к услуге за пределами корпоративной сети пользователь должен войти в систему с использованием RSA SecurID. Пользователь входит в систему с помощью браузера и получает доступ к порталу приложений на протяжении четырехчасового сеанса, что предусмотрено правилом доступа по умолчанию.

По истечении четырех часов, пользователь пытается запустить веб-приложение, к которому применен набор политик для веб-приложений особой категории.

Служба проверяет правила в политике и применяет политику для диапазона сети ВСЕ ДИАПАЗОНЫ, так как запрос пользователя приходит из веб-браузера и диапазона сети ВСЕ ДИАПАЗОНЫ.

Пользователь входит в систему, используя для поверки подлинности RSA SecurID, однако время сеанса только что истекло. Пользователь перенаправляется для повторной проверки подлинности. После повторной проверки подлинности пользователю предоставляется еще один сеанс на четыре часа и возможность запуска приложения. В течение следующих четырех часов пользователь может продолжать запускать приложение без повторной проверки подлинности.

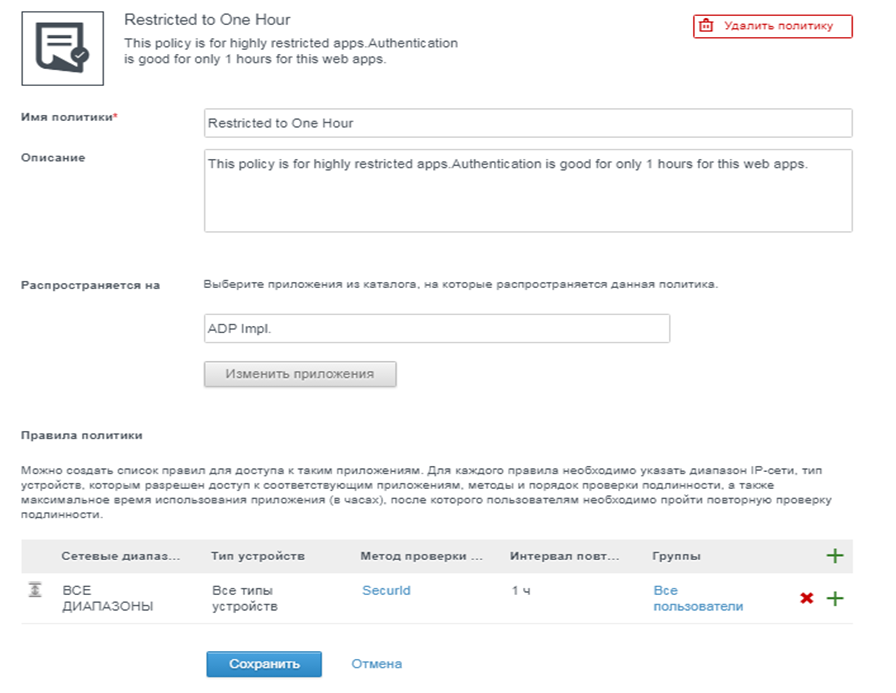

Пример 2. Более строгая политика только для веб-приложений

Чтобы применить более строгое правило к веб-приложениям очень высокой важности, можно потребовать проведение повторной поверки подлинности с использованием SecureID на любом устройстве по истечении часа. Ниже приведен пример того, как реализуются правила политики доступа, относящиеся к этому типу.

Пользователь входит в систему внутри корпоративной сети, используя проверку подлинности с помощью Kerberos.

После этого у пользователя есть доступ к порталу приложений на протяжении восьми часов (в соответствии с тем, что задано в примере 1).

Пользователь сразу же пытается запустить веб-приложение, к которому применено правило политики из примера 2, которое требует проверки подлинности с помощью RSA SecurID.

Пользователь перенаправляется на страницу входа с проверкой подлинности с использованием RSA SecurID.

После того как пользователь успешно входит в систему, служба запускает приложение и сохраняет событие проверки подлинности.

Пользователь может продолжать запускать это приложение в течение одного часа, но по истечении этого времени будет запрошена повторная проверка подлинности, как это задано правилом политики.