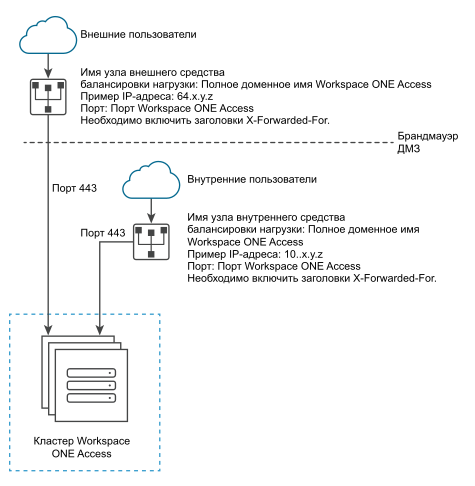

Во время развертывания Workspace ONE Access экземпляр Workspace ONE Access устанавливается во внутренней сети. Если нужно предоставить доступ к службе пользователям, подключающимся из внешних сетей, в ДМЗ необходимо установить подсистему балансировки нагрузки или обратный прокси-сервер (например, VMware NSX® Advanced Load Balancer™, Apache, Nginx или F5).

Если подсистема балансировки нагрузки или обратный прокси-сервер не используются, количество экземпляров Workspace ONE Access в дальнейшем увеличить невозможно. В некоторых случаях для резервирования и балансировки нагрузки необходимо добавить несколько экземпляров. На следующей схеме показана базовая архитектура развертывания, которую можно использовать для организации внешнего доступа.

Указание полного доменного имени Workspace ONE Access во время развертывания

При развертывании устройства Workspace ONE Access указывается одно полное доменное имя (FQDN) Workspace ONE Access и номер порта. Эти значения должны соответствовать имени сервера, к которому конечным пользователям нужно предоставить доступ.

Компьютер Workspace ONE Access всегда работает через порт 443. Для балансировки нагрузки можно использовать другой номер порта. Если используется другой номер порта, его необходимо указать во время развертывания. Не используйте порт 8443 в качестве номера порта, поскольку он является портом администрирования Workspace ONE Access и уникален для каждого компьютера в кластере.

Настройка средства балансировки нагрузки

С помощью параметров подсистемы балансировки нагрузки можно включить использование заголовков X-Forwarded-For и указать правильное время ожидания для подсистемы балансировки нагрузки. Кроме того, между компьютером Workspace ONE Access и подсистемой балансировки нагрузки должно быть настроено отношение доверия с использованием протокола SSL.

- Заголовки X-Forwarded-For

В средстве балансировки нагрузки нужно включить использование заголовков X-Forwarded-For. От этого зависит метод проверки подлинности. Дополнительные сведения см. в документации используемого средства балансировки нагрузки.

- Время ожидания средства балансировки нагрузки

В некоторых случаях для правильной работы Workspace ONE Access необходимо увеличить заданное по умолчанию время ожидания для запросов средства балансировки нагрузки. Это значение задается в минутах. Если задать слишком малое время ожидания, отображается следующее сообщение об ошибке: 502 error: The service is unavailable (Ошибка 502: служба недоступна).

- Не блокирование файлов cookie сеанса

Не блокируйте файлы cookie сеанса, добавляя правила в подсистему балансировки нагрузки. Добавление таких правил в подсистему балансировки нагрузки может привести к несогласованному поведению и неудачным запросам.

- Поддержка WebSocket

Для подсистемы балансировки нагрузки требуется поддержка WebSocket, чтобы включить безопасные каналы связи между экземплярами соединителя и узлами Workspace ONE Access.

Если для развертывания интегрирована служба VMware Workspace ONE Hub, для уведомлений службы Hub требуется поддержка WebSocket. Поэтому для браузеров и устройств конечных пользователей должна быть предоставлена поддержка WebSocket.

- Шифры с безопасностью пересылки

К приложению Workspace ONE в iOS применяются требования Apple iOS App Transport Security. Чтобы пользователи могли использовать приложение Workspace ONE в iOS, в подсистеме балансировки нагрузки должны быть шифры с безопасностью пересылки. Этому требованию соответствуют следующие шифры:

ECDHE_ECDSA_AES и ECDHE_RSA_AES в режиме GCM или CBC

Как указано в документации по безопасности iOS для iOS 11:

«В App Transport Security представлены требования к подключению по умолчанию, чтобы приложения придерживались рекомендаций для защищенных подключений при использовании API-интерфейсов NSURLConnection, CFURL или NSURLSession. По умолчанию App Transport Security ограничивает выбор шифров и включает только те наборы, которые обеспечивают безопасность пересылки, в частности, ECDHE_ECDSA_AES и ECDHE_RSA_AES в режиме GCM или CBC».