При добавлении и настройке новых экземпляров поставщиков удостоверений SAML для развертывания Workspace ONE Access можно обеспечить высокую доступность, поддержку дополнительных методов проверки подлинности пользователей, а также предоставить более удобные способы управления процессом проверки подлинности на основе диапазонов IP-адресов пользователей.

Необходимые условия

Перед добавлением экземпляра стороннего поставщика удостоверений завершите следующие задания.

- Убедитесь, что сторонние экземпляры совместимы с SAML 2.0 и что служба Workspace ONE Access может подключиться к стороннему экземпляру.

- Следует согласовать интеграцию со сторонним поставщиком удостоверений. В зависимости от поставщика удостоверений, возможно, потребуется согласованно настроить оба параметра.

- Получите соответствующие сведения о метаданных сторонних производителей, которые следует добавить при настройке поставщика удостоверений в консоли Workspace ONE Access. Сведениями о метаданных, которые вы получаете из стороннего экземпляра, является URL-адрес метаданных или сами метаданные.

Процедура

- В консоли Workspace ONE Access на странице Интеграция > Поставщики удостоверений щелкните ДОБАВИТЬ, а затем выберите Поставщик удостоверений SAML.

- Выполните следующие настройки.

Элемент формы Описание Имя поставщика удостоверений Введите имя этого экземпляра поставщика удостоверений. Метаданные SAML Добавьте XML-документ с метаданными сторонних поставщиков удостоверений для установления отношения доверия с поставщиком удостоверений.

- а.Введите в текстовое поле URL-адрес метаданных SAML или xml-содержимое. Щелкните Обработать метаданные пост. удост.

- б.Выберите способ идентификации пользователя. Идентификатор, отправленный во входящем утверждении SAML, может быть отправлен в субъекте или элементе атрибута.

- Элемент NameID. Идентификатор пользователя извлекается из элемента NameID субъекта.

- Атрибут SAML. Идентификатор пользователя извлекается из конкретного атрибута или элемента AttributeStatement.

- в.Если выбран элемент NameID, форматы NameID, поддерживаемые поставщиком удостоверений, извлекаются из метаданных и добавляются в отображаемую таблицу «Форматы идентификаторов имен».

- В столбце Значение идентификатора имени выберите атрибуты пользователя, настроенные в службе Workspace ONE Access, для сопоставления с отображаемыми форматами NameID. Можно добавлять настраиваемые форматы идентификаторов имен сторонних поставщиков и сопоставлять их со значениями атрибутов пользователей в службе Workspace ONE Access.

- Выберите необходимый формат строки идентификатора ответа: Политика идентификаторов имени в запросах SAML. Этот формат должен совпадать с заданной конфигурацией формата политики идентификаторов имени стороннего поставщика удостоверений, используемого для установления отношений доверия со службой Workspace ONE Access.

- (Только в облачной версии) Выберите параметр Отправить сведения о субъекте в запросе SAML (при наличии) в качестве подсказки для входа или в качестве подсказки для проверки подлинности, например многофакторной проверки подлинности. Если этот параметр включен, можно также включить параметр Отправить значение сведений о субъекте на основе сопоставления формата NameID для сопоставления подсказки для входа, предоставленной сторонним приложением, со значением NameID.

Примечание: В случае включения параметра Отправить значение сведений о субъекте на основе сопоставления формата NameID служба Workspace ONE Access подвергается угрозе безопасности, известной как атака перечисления (user enumeration). Будьте осторожны при включении этого параметра.

Пример конфигурации с включенным параметром «Отправить значение сведений о субъекте на основе сопоставления формата NameID»

Конфигурация стороннего поставщика удостоверений

- Приложение «X» объединено с Workspace ONE Access.

- Сторонний поставщик удостоверений сопоставил значение NameID с атрибутом userPrincipleName.

В этой конфигурации адрес электронной почты конечного пользователя не сопоставляется с атрибутом userPrincipleName сторонних поставщиков удостоверений.

- В политике доступа к приложению «X» есть правило, согласно которому для проверки подлинности пользователя используется сторонний поставщик удостоверений.

Процесс проверки подлинности конечных пользователей

- Конечный пользователь выбирает приложение «X».

- Приложение «X» отображает страницу входа, на которой конечный пользователь вводит свой адрес электронной почты.

- Приложение «X» отправляет в Workspace ONE Access адрес электронной почты в качестве подсказки для входа.

- Поскольку параметр «Отправить значение сведений о субъекте на основе сопоставления формата NameID» включен, Workspace ONE Access принимает адрес электронной почты и находит атрибут UserPrincipleName для этого пользователя.

- Workspace ONE Access отправляет запрос SAML с соответствующим атрибутом UserPrincipleName, сопоставленным со сторонним поставщиком удостоверений, который отвечает за проверку подлинности конечного пользователя.

- г.Если выбран параметр Атрибут SAML, укажите формат атрибута и его имя. Выберите атрибут пользователя в службе Workspace ONE Access, чтобы сопоставить его с атрибутом SAML.

Моментальная регистрация пользователей В ходе моментальной регистрации пользователи создаются и обновляются динамически. Это происходит, когда они выполняют вход на основе утверждений SAML, отправленных поставщиком удостоверений. См. раздел Как работает моментальная регистрация пользователей в Workspace Access. Если включен параметр JIT, введите каталог и имя домена для каталога JIT. Пользователи Выберите каталоги, включающие пользователей, которые могут проходить проверку подлинности с помощью этого поставщика удостоверений. Сеть Перечисляются существующие сетевые диапазоны, настроенные в службе. Выберите сетевые диапазоны для пользователей на основе их IP-адресов, которые вы хотите направлять в этот экземпляр поставщика удостоверений для проверки подлинности.

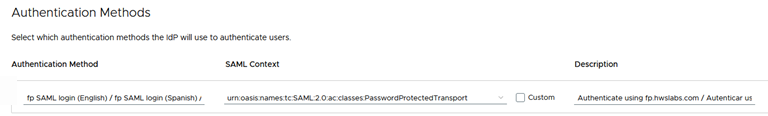

Метод проверки подлинности В текстовом поле Метод проверки подлинности введите имя метода проверки подлинности, который нужно связать с этим сторонним поставщиком удостоверений. Можно ввести несколько методов проверки подлинности, чтобы связать их со сторонним поставщиком удостоверений. Предоставьте каждому методу проверки подлинности понятное имя, которое идентифицирует метод проверки подлинности. Это имя проверки подлинности, настроенное в политике доступа. Это имя проверки подлинности, которое отображается, когда пользователям предлагается войти в систему.

В текстовом поле Данные SAML сопоставьте имя метода проверки подлинности с данными проверки подлинности SAML, отправленными сторонним поставщиком удостоверений в ответе SAML. В раскрывающемся меню выберите строку класса контекста проверки подлинности SAML из списка часто используемых строк или введите настраиваемую строку.

В текстовом поле Описание составьте содержимое, чтобы помочь пользователю определить, следует ли выбирать этот метод проверки подлинности. Текст в текстовом поле Описание отображается на странице запроса входа в систему «Выберите проверку подлинности», если этот метод проверки подлинности стороннего поставщика удостоверений используется для выбора проверки подлинности в правиле политики доступа. См. Настройка выбора правил политики доступа для проверки подлинности.

Этот текст не переведен автоматически на языки, указанные в браузере конечного пользователя. Однако содержимое можно создать на нескольких языках в виде единой записи в текстовом поле «Описание», а описание отображается в разделе метода проверки подлинности на странице запроса входа в систему.

Конфигурация единого выхода Когда пользователи входят в Workspace ONE с помощью стороннего поставщика удостоверений, открываются два сеанса: один для стороннего поставщика удостоверений, а второй для поставщика службы средства управления учетными данными для Workspace ONE. Управление временем действия этих сеансов осуществляется независимо. Когда пользователи выходят из Workspace ONE, сеанс Workspace ONE закрывается, но сеанс стороннего поставщика удостоверений все еще может быть открыт. В зависимости от требований безопасности можно включить единый выход и настроить его так, чтобы выходить из обоих сеансов, или же не реагировать на сеанс стороннего поставщика удостоверений.

Вариант настройки 1

- Единый выход можно включить при настройке стороннего поставщика удостоверений. Если сторонний поставщик удостоверений поддерживает протокол единого выхода (SLO) на основе SAML, пользователи будут выходить из обоих сеансов при выходе c портала Workspace ONE. Текстовое поле URL-адреса перенаправления не настраивается.

- Если сторонний поставщик удостоверений не поддерживает единый выход на основе SAML, можно включить единый выход, а в текстовом поле URL-адреса перенаправления указать URL-адрес конечной точки единого выхода поставщика удостоверений. Можно также добавить для URL-адреса параметр перенаправления, чтобы перенаправлять пользователей в определенную конечную точку. Пользователи перенаправляются по этому URL-адресу при выходе с портала Workspace ONE. При этом они также выходят из службы поставщика удостоверений.

Вариант настройки 2

- Еще один вариант единого выхода — выполнить выход пользователей с портала Workspace ONE и перенаправить их по URL-адресу настроенной конечной точки. Нужно включить единый выход, указать URL-адрес в текстовом поле URL-адреса перенаправления и параметр перенаправления к настроенной конечной точке. Когда пользователи выходят с портала Workspace ONE, они направляются на эту страницу, где может отображаться настроенное сообщение. Сеанс со сторонним поставщиком удостоверений может оставаться открытым. Укажите URL-адрес в следующем формате: https://<URL-адрес_доступа_VIDM>/SAAS/auth/federation/slo.

Если единый выход не включен, конфигурация по умолчанию в службе Workspace ONE Access будет перенаправлять пользователей обратно на страницу входа на портал Workspace ONE при их выходе из системы. Сеанс со сторонним поставщиком удостоверений может оставаться открытым.

Сертификат подписи SAML Щелкните Метаданные поставщика услуг (SP) , чтобы увидеть URL-адрес для метаданных поставщика услуг SAML Workspace ONE Access. Скопируйте и сохраните URL-адрес. Этот URL-адрес указывается при редактировании оператора контроля SAML в стороннем поставщике удостоверений для сопоставления с пользователями Workspace ONE Access. Имя узла поставщика удостоверений Если отображается текстовое поле «Имя узла», введите имя узла, куда перенаправляется поставщик удостоверений для проверки подлинности. Если используется нестандартный порт, отличный от 443, имя узла можно указать как «Имя_узла:Порт». Например, myco.example.com:8443. - Нажмите кнопку Добавить.

Дальнейшие действия

- В консоли перейдите на страницу «Ресурсы» > «Политики» и измените политику доступа по умолчанию: добавьте правило политики, чтобы выбрать имя метода проверки подлинности SAML в качестве используемого метода проверки подлинности. См. Управление политиками доступа в службе Workspace ONE Access.

- Измените конфигурацию стороннего поставщика удостоверений, чтобы добавить URL-адрес сохраненного сертификата входа с помощью SAML.