Чтобы настроить проверку подлинности при едином входе для мобильных устройств (Apple), настройте параметры проверки подлинности с помощью сертификатов (для Apple) в консоли Workspace ONE Access и отправьте сертификат издателя для проверки подлинности с помощью сертификатов.

Настройте облачные методы проверки подлинности в консоли Workspace ONE Access на странице . После настройки метода проверки подлинности необходимо связать этот метод со встроенным поставщиком удостоверений Workspace ONE Access на странице и создать правила политики доступа, которые будут применяться к методу проверки подлинности на странице .

Использование параметров проверки подлинности с помощью сертификатов при едином входе для мобильных устройств (Apple)

Чтобы включить вход в систему с проверкой подлинности с помощью сертификатов при едином входе для мобильных устройств (Apple), необходимо отправить корневые и промежуточные сертификаты в службу Workspace ONE Access. Сертификат X.509 использует стандарт инфраструктуры открытых ключей (PKI) для проверки того, что открытый ключ, который находится внутри сертификата, принадлежит пользователю.

Во время настройки параметров проверки подлинности с помощью сертификатов при едином входе для мобильных устройств (Apple) необходимо настроить порядок поиска идентификатора пользователя, чтобы найти этот идентификатор в сертификате. При проверке подлинности с помощью единого входа для мобильных устройств (Apple) значение атрибута идентификатора должно быть тем же, что и значение для служб Workspace ONE Access и Workspace ONE UEM. В противном случае произойдет сбой единого входа на устройства Apple.

Также следует создать список идентификаторов объектов (OID), которые принимаются в расширениях политик сертификата. OID — это идентификатор, связанный с заявлением о практике сертификации. Приведенное ниже значение представляет собой пример пространства имен OID 1.3.6.1.4.1.{PENnumber}.

Чтобы пользователи с отозванными пользовательскими сертификатами не могли пройти проверку подлинности, можно настроить проверку отзыва сертификатов. Как правило, сертификаты отзываются, когда пользователь покидает организацию или переходит из одного отдела в другой.

Чтобы обеспечить дополнительную безопасность, в параметре «Тип параметров устройства» для пользователей можно настроить требование использовать биометрический метод для разблокировки устройства перед применением сертификата для проверки подлинности при входе. Если этот параметр настроен, каждый раз при доступе к приложению, требующему проверку подлинности с использованием сертификата, пользователю предлагается ввести настроенный биометрический метод.

Настройка параметров проверки отзыва

Поддерживается проверка отзыва сертификатов с использованием списков отозванных сертификатов (CRL) и протокола Online Certificate Status Protocol (OCSP). Список CRL представляет собой список отозванных сертификатов, опубликованный центром сертификации, который выпустил сертификаты. OCSP — протокол проверки сертификатов, который используется для получения статуса отзыва сертификата.

В одной конфигурации адаптера проверки подлинности сертификата можно настроить как CRL, так и OCSP. При настройке обоих типов проверки отзыва сертификатов и установке флажка Использовать CRL в случае отказа проверки OCSP сначала для проверки используется OCSP, а в случае ошибки OCSP происходит возврат к проверке с помощью CRL. В случае отказа при проверке отзыва с помощью CRL, возврат к проверке с помощью OCSP не происходит.

При включении проверки отзыва сертификата сервер Workspace ONE Access читает CRL, чтобы определить состояние отзыва сертификата пользователя. Если сертификат отозван, проверка подлинности с его использованием завершится отказом.

Вход в систему с проверкой сертификата OCSP — это альтернатива спискам отозванных сертификатов (CRL), используемым для проверки отзыва сертификата.

Если во время настройки проверки подлинности с помощью сертификатов включены параметры «Включить отзыв сертификатов» и «Включить отзыв OCSP», Workspace ONE Access проверяет всю цепочку сертификатов, включая основные, промежуточные и корневые сертификаты. Ошибка во время проверки отзыва возникает в случае сбоя при проверке любого сертификата в цепочке или подаче запроса на URL-адрес OCSP.

URL-адрес OCSP можно настроить вручную в текстовом поле или извлечь из расширения Authority Information Access (AIA) проверяемого сертификата.

Параметр OCSP, выбранный во время настройки проверки подлинности сертификатов, определяет, каким образом Workspace ONE Access использует URL-адрес OCSP.

- Только конфигурация. Выполните проверку отзыва сертификатов с помощью URL-адреса OCSP, предоставленного в текстовом поле, чтобы подтвердить всю цепочку сертификатов. Игнорируйте информацию в расширении AIA сертификата. Текстовое поле URL-адреса OCSP также необходимо настроить с помощью адреса сервера OCSP для проверки отзыва.

- Только сертификат (обязательно). Выполните проверку отзыва сертификата с помощью URL-адреса OCSP, который имеется в расширении AIA каждого сертификата в цепочке. Настройка в текстовом поле URL-адреса OCSP игнорируется. Каждый сертификат в цепочке должен иметь определенный URL-адрес OCSP. В противном случае произойдет ошибка проверки отзыва сертификата.

- Только сертификат (необязательно). Выполните проверку только отзыва сертификата с помощью URL-адреса OCSP, который имеется в расширении AIA каждого сертификата. Не выполняйте проверку отзыва, если URL-адрес OCSP отсутствует в расширении AIA сертификата. Настройка в текстовом поле URL-адреса OCSP игнорируется. Эта конфигурация подходит, если требуется проверка отзыва, но некоторые промежуточные или корневые сертификаты не содержат URL-адрес OCSP в расширении AIA.

- Сертификат с возвратом в основную среду для конфигурации. Выполните проверку отзыва сертификата с помощью URL-адреса OCSP, извлеченного из расширения AIA каждого сертификата в цепочке, при наличии URL-адреса OCSP. Если URL-адрес OCSP отсутствует в расширении AIA, проверьте отзыв с помощью URL-адреса OCSP, настроенного в текстовом поле URL-адреса OCSP. Текстовое поле URL-адреса OCSP должно быть настроено с помощью адреса сервера OCSP.

Настройка проверки подлинности с помощью сертификата для единого входа для мобильных устройств (Apple)

Необходимые условия

- Сохраните сертификат издателя, который будет отправлен для проверки подлинности при едином входе для мобильных устройств (Apple). Если используется сертификат Workspace ONE UEM, экспортируйте и сохраните корневой сертификат со страницы в консоли Workspace ONE UEM.

- (Необязательно.) Список идентификаторов объекта (OID) с действительными политиками сертификатов для проверки подлинности с помощью сертификата.

- Расположение файла CRL и URL-адрес сервера OCSP для проверки отзыва.

- (Необязательно) Расположение файла ответа OCSP на подписание сертификата.

- (Необязательно) Выберите биометрическую проверку подлинности для настройки.

- В консоли Workspace ONE Access перейдите на страницу и выберите Единый вход для мобильных устройств (Apple).

- Нажмите НАCТРОИТЬ и настройте параметры проверки подлинности с помощью сертификата.

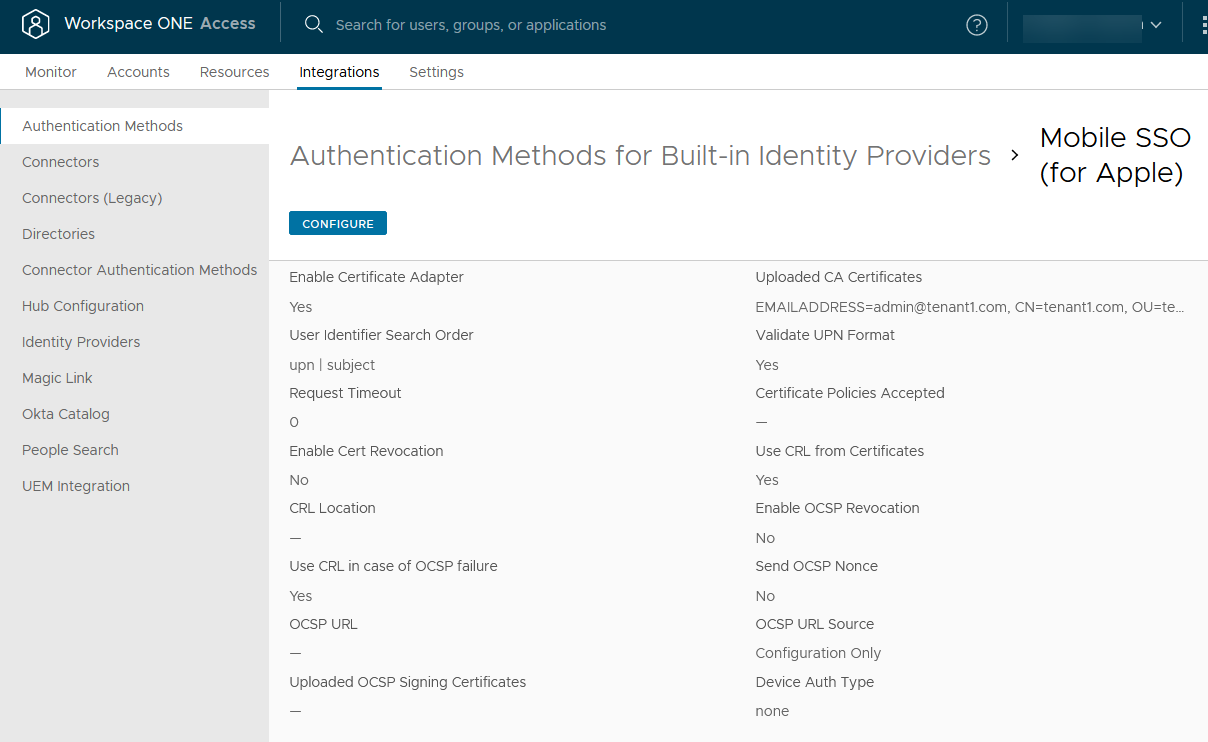

Параметр Описание Включить адаптер сертификатов Установите переключатель в положение Да, чтобы включить проверку подлинности с помощью сертификата. Сертификаты корневого и промежуточного центров сертификации Загруженные сертификаты ЦС

Выберите корневой сертификат, сохраненный из консоли Workspace ONE UEM для отправки. Здесь перечислены отправленные файлы сертификата.

Порядок поиска идентификатора пользователя Выберите порядок поиска, чтобы найти идентификатор пользователя в сертификате. При проверке подлинности при едином входе для мобильных устройств (Apple) значение атрибута идентификатора должно быть одинаковым в службах Workspace ONE Access и Workspace ONE UEM. В противном случае произойдет сбой единого входа на устройства Apple.

- основное имя пользователя. Значение UserPrincipalName альтернативного имени субъекта.

- адрес эл. почты. Адрес эл. почты альтернативного имени субъекта.

- субъект. Значение идентификатора UID субъекта. Если идентификатор UID не найден в различающемся имени субъекта, то при настройке текстового поля CN используется содержащееся в нем значение идентификатора UID.

Примечание:- Если для создания клиентского сертификата используется центр сертификации Workspace ONE UEM, поиск идентификатора пользователя должен выполняться в следующем порядке: Основное имя пользователя | Субъект.

- Если используется сторонний корпоративный центр сертификации, поиск идентификатора пользователя должен выполняться в порядке Основное имя пользователя | Адрес электронной почты | Субъект, а шаблон сертификата должен содержать имя субъекта CN={DeviceUid}:{EnrollmentUser}. Необходимо использовать двоеточие (:).

Подтверждение формата UPN Установите переключатель в положение Да, чтобы проверить формат текстового поля UserPrincipalName. Время ожидания запроса Введите время ожидания ответа в секундах. Если ввести ноль (0), система будет ожидать ответа на неопределенное время. Политики сертификата приняты Создайте список идентификаторов объектов, которые принимаются в расширениях политик сертификатов. Введите числа objectID (OID) для политики выпуска сертификата. Нажмите Добавить, чтобы добавить дополнительные идентификаторы объектов.

Включить отзыв сертификатов Установите переключатель в положение Да, чтобы включить проверку отзыва сертификатов. В этом случае пользователи, у которых отозваны сертификаты, не смогут пройти проверку подлинности.

Использовать CRL из сертификатов Установите переключатель в положение Да, чтобы использовать список отзыва сертификатов (CRL), опубликованный центром сертификации, выдавшим сертификаты, для подтверждения состояния сертификата (отозван он или нет). Расположение CRL Введите путь к файлу на сервере или локальный путь к файлу, из которого нужно извлечь список отозванных сертификатов. Включить отзыв OCSP Установите переключатель в положение Да, чтобы использовать протокол проверки состояния сертификатов (OCSP) и задать статус отзыва сертификата. Использовать CRL в случае отказа OCSP Если настроены и CRL, и OCSP, можно включить этот переключатель, чтобы откатить к использованию CRL, если параметр проверки по OCSP недоступен. Отправить специальный параметр OCSP Включите этот переключатель, чтобы отправлять в ответе уникальный идентификатор запроса OCSP. URL-адрес OCSP Если включен отзыв по OCSP, введите адрес сервера OCSP для проверки отзыва. Источник URL-адреса OCSP Выберите источник, который следует использовать для проверки отзыва. - Выберите Только конфигурация, чтобы выполнять проверку отзыва сертификатов с помощью URL-адреса OCSP, указанного в текстовом поле URL-адреса OCSP, чтобы подтвердить всю цепочку сертификатов.

- Выберите Только сертификат (обязательно), чтобы выполнять проверку отзыва сертификатов с помощью URL-адреса OCSP, который имеется в расширении Authority Information Access (AIA) каждого сертификата в цепочке. Каждый сертификат в цепочке должен иметь определенный URL-адрес OCSP. В противном случае проверка отзыва сертификата произойдет сбоем.

- Выберите Только сертификат (необязательно), чтобы выполнять проверку только отзыва сертификата с помощью URL-адреса OCSP, который имеется в расширении AIA каждого сертификата. Не выполняйте проверку отзыва, если URL-адрес OCSP отсутствует в расширении AIA сертификата.

- Выберите Сертификат с возвратом в основную среду для конфигурации, чтобы выполнять проверку отзыва сертификата с помощью URL-адреса OCSP, извлеченного из расширения AIA каждого сертификата в цепочке, при наличии URL-адреса OCSP.

Если URL-адрес OCSP отсутствует в расширении AIA, резервной является проверка отзыва с помощью URL-адреса OCSP, настроенного в текстовом поле URL-адреса OCSP. Текстовое поле URL-адреса OCSP должно быть настроено с помощью адреса сервера OCSP.

Сертификаты подписи ответчика OCSP Сертификаты подписи OCSP загружены

Выберите файлы сертификатов подписи ответчика OCSP для отправки. Здесь перечислены файлы сертификатов подписи ответчика OCSP.

Тип проверки подлинности устройства Единый вход для мобильных устройств (Apple) поддерживает требование проверки подлинности пользователей с помощью устройства, использующего биометрический механизм (FaceID или TouchID), или секретного кода перед использованием сертификата на устройстве для проверки подлинности с помощью Workspace ONE Access. Если пользователи должны проверить с помощью биометрических данных или биометрических данных с помощью секретного кода в качестве резервной копии, выберите правильный параметр. В противном случае выберите НЕТ. - Нажмите кнопку СОХРАНИТЬ.

Параметры конфигурации отображаются на странице «Методы проверки подлинности при едином входе для мобильных устройств (Apple)».

Настройка встроенного поставщика удостоверений

На странице встроенного поставщика удостоверений Workspace ONE Access настройте пользователей, сетевые диапазоны и методы проверки подлинности, которые пользователи используют для единого входа на портал приложений.

Необходимые условия

Чтобы настроить встроенный поставщик удостоверений, убедитесь, что вы выполнили следующие действия.

- Пользователи и группы в корпоративном каталоге синхронизированы с каталогами Workspace ONE Access.

- Сетевые диапазоны созданы на странице .

- Настроены методы проверки подлинности «Единый вход для мобильных устройств (Apple)».

Процедура

- В консоли Workspace ONE Access на странице «Интеграции > Поставщики удостоверений» нажмите «ДОБАВИТЬ», выберите поставщика удостоверений с пометкой «Встроенный IDP» и настройте его параметры поставщика удостоверений.

Параметр Описание Имя поставщика удостоверений Введите имя этого экземпляра встроенного поставщика удостоверений. Пользователи Выберите пользователей, для которых необходимо выполнить проверку подлинности. Будут перечислены настроенные каталоги. Добавление соединителя / методов проверки подлинности соединителя Н/Д Способы проверки подлинности Отобразятся методы проверки подлинности, которые настроены на странице «Интеграции» > «Методы проверки подлинности». Выберите Единый вход для мобильных устройств (Apple). Сеть Перечисляются существующие сетевые диапазоны, настроенные в службе. Выберите диапазоны сетевых адресов для пользователей на основе IP-адресов, трафик с которых необходимо направлять в этот экземпляр поставщика удостоверений для проверки подлинности. Экспортировать сертификат KDC Н/Д - Нажмите кнопку СОХРАНИТЬ.

Следующие шаги

Настройте правило политики доступа по умолчанию для единого входа для мобильных устройств (Apple).