Если консоли Workspace ONE UEM и Workspace ONE Access настроены для проверки подлинности с помощью единого входа на мобильных устройствах Android, можно настроить правила сетевого трафика, чтобы мобильное приложение VMware Tunnel направляло трафик на порт 5262. Если пользователи используют устройства Android для запуска приложения SAML, для которого требуется единый вход, приложение Tunnel перехватывает запрос и на основании правил трафика устройства устанавливает прокси-туннель для порта 5262 прокси-сервера сертификата.

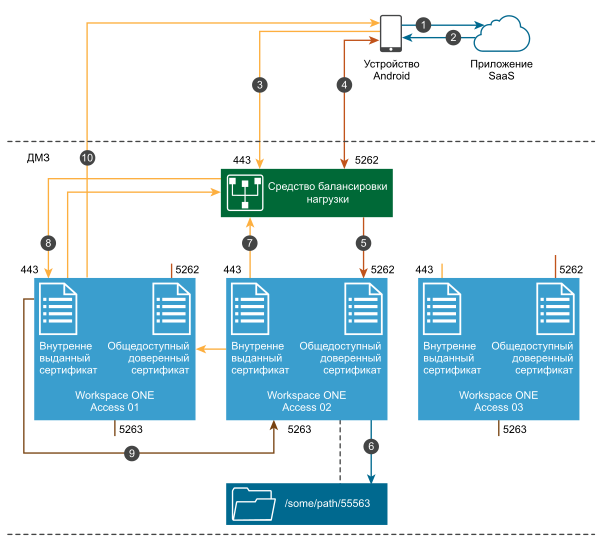

На следующей схеме показан процесс подтверждения проверки подлинности, если служба прокси-сервера сертификата настроена с помощью портов 5262 и 5263.

Процесс проверки подлинности с помощью портов 5262 и 5263 настроен для прокси-сервера сертификата.

- Пользователь запускает приложение SAML с мобильного устройства Android.

- Приложение SAML посылает запросы на проверку подлинности.

- Для входа в приложение требуется выполнение проверки подлинности Identity Manager через порт 443.

- Правила сетевого трафика настроены таким образом, что приложение VMware Tunnel направляет трафик на порт 5262. Приложение Tunnel перехватывает запрос и на основании правил трафика устройства устанавливает прокси-тунел для порта 5262 прокси-сервера сертификата.

- В подсистеме балансировки нагрузки настроена сквозная передача по протоколу SSL на порт 5262, и подсистема балансировки нагрузки передает запрос на порт 5262 прокси-сервера сертификата в одном из узлов кластера.

- Служба прокси-сервера сертификата получает запрос, извлекает сертификат пользователя и сохраняет его в виде локального файла, присваивая ему номер исходного порта запроса, например порт 55563, в качестве ключа ссылки.

- Служба прокси-сервера сертификата перенаправляет запрос Workspace ONE Access для проверки подлинности на порту 443 в подсистеме балансировки нагрузки. В узле отправки (в этом примере — узел 2) IP-адрес включен в заголовок X-Forwarded-For, а номер исходного порта запроса (порт 55563) — в заголовок удаленного порта.

- В подсистеме балансировки нагрузки отправляется запрос через порт 443 на один из узлов на основании правил подсистемы балансировки нагрузки, в этом примере это узел 1. Этот запрос включает в себя заголовки X-Forwarded-For и удаленного порта.

- Служебный порт Horizon 443 на узле 1 обращается к службе прокси-сервера сертификата на узле 2 на порте 5263, которая направляет службу по пути /some/path/55563, чтобы получить сертификат пользователя и выполнить проверку подлинности.

- Сертификат получен, и пользователь прошел проверку подлинности.