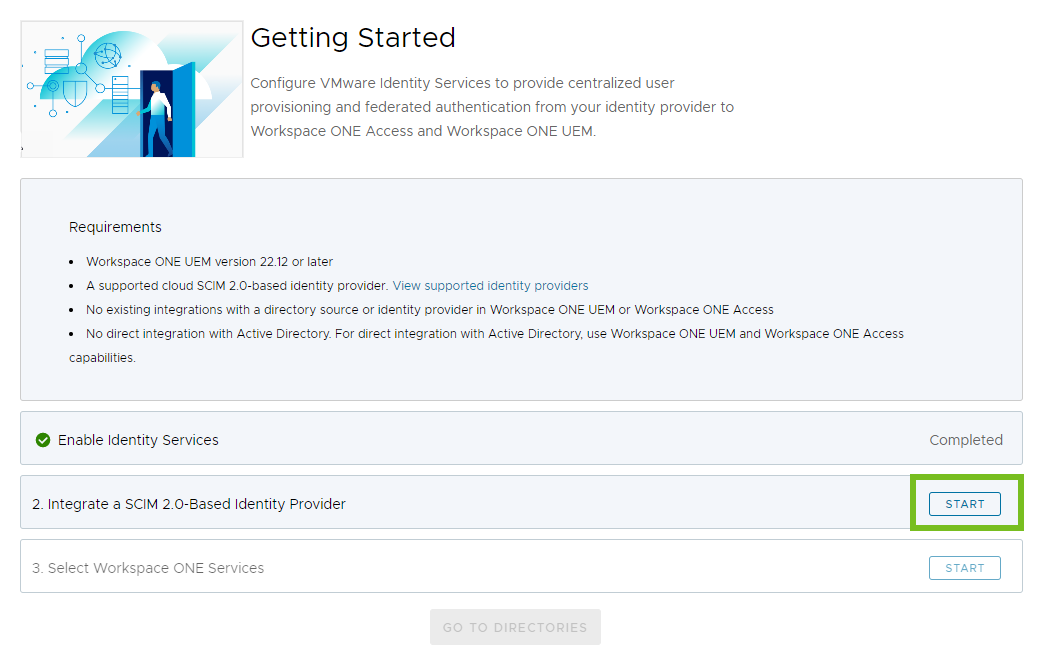

Включив VMware Identity Services для арендатора Workspace ONE, настройте интеграцию с Okta.

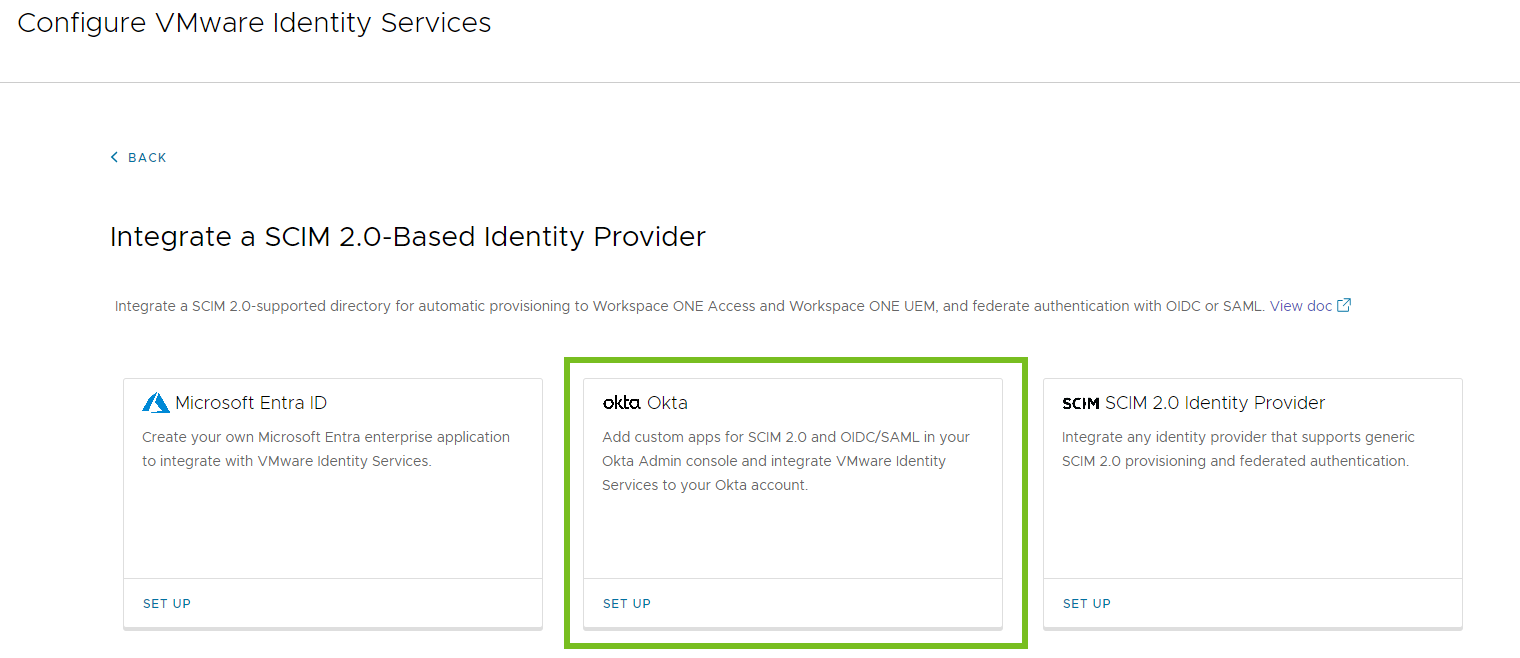

- В мастере «Начало работы с VMware Identity Services» на шаге 2 нажмите Начать Интегрировать поставщик удостоверений на базе SCIM 2.0.

- Нажмите Настроить на карточке Okta.

- Следуйте инструкциям мастера, чтобы настроить интеграцию с Okta.

Шаг 1. Создание каталога

В качестве первого шага при настройке предоставления пользователей и федерации удостоверений с помощью VMware Identity Services необходимо создать каталог в консоли Workspace ONE Cloud для пользователей и групп, предоставленных с помощью Okta.

Процедура

Дальнейшие действия

Настройте предоставление пользователей и групп.

Настройка предоставления пользователей и групп (Okta)

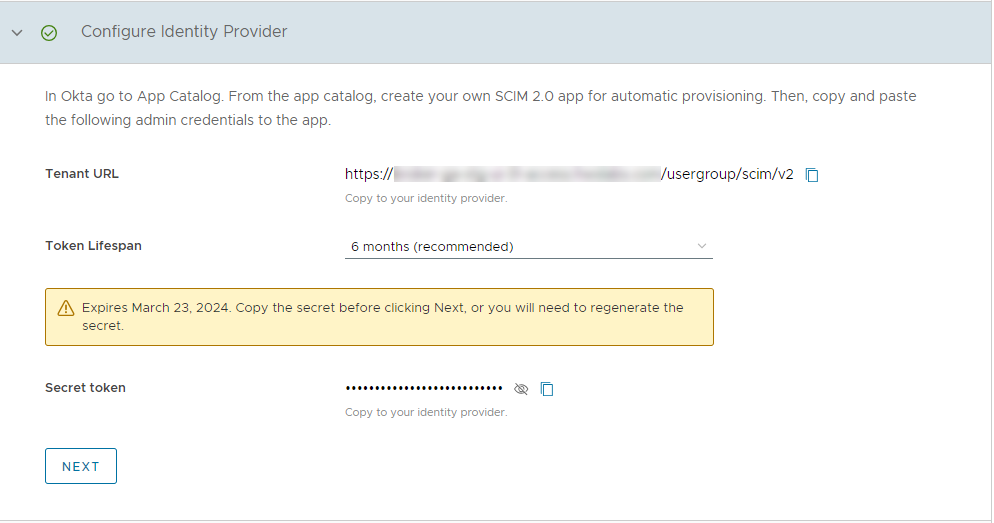

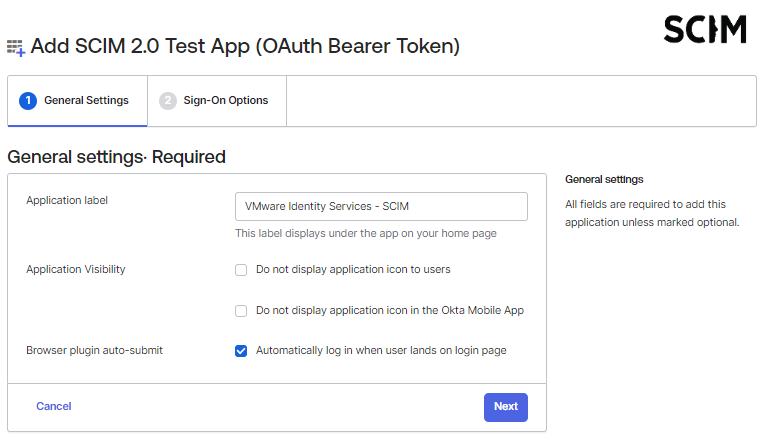

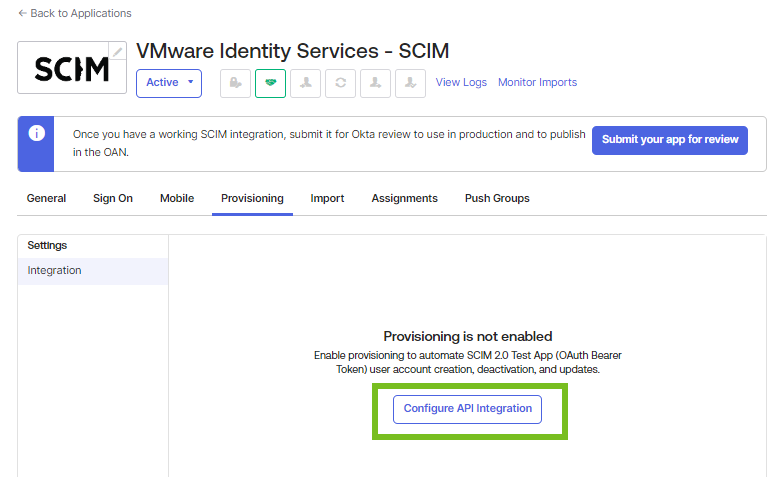

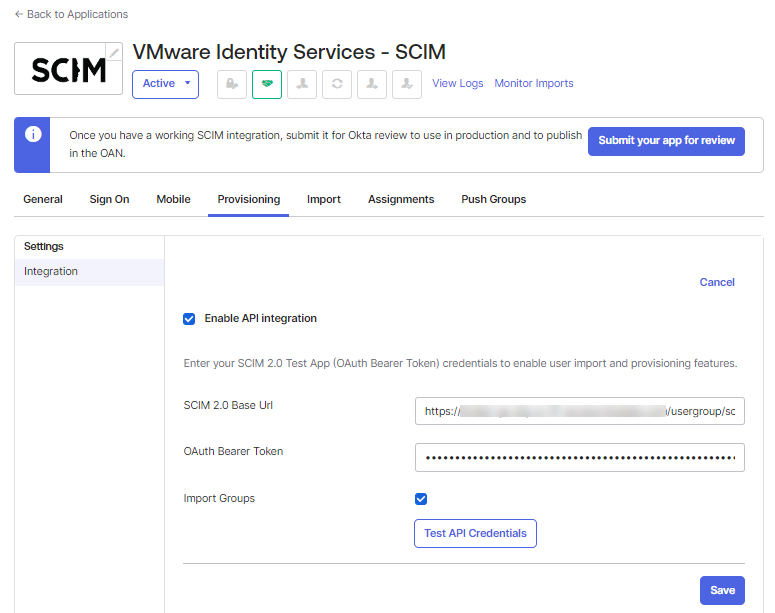

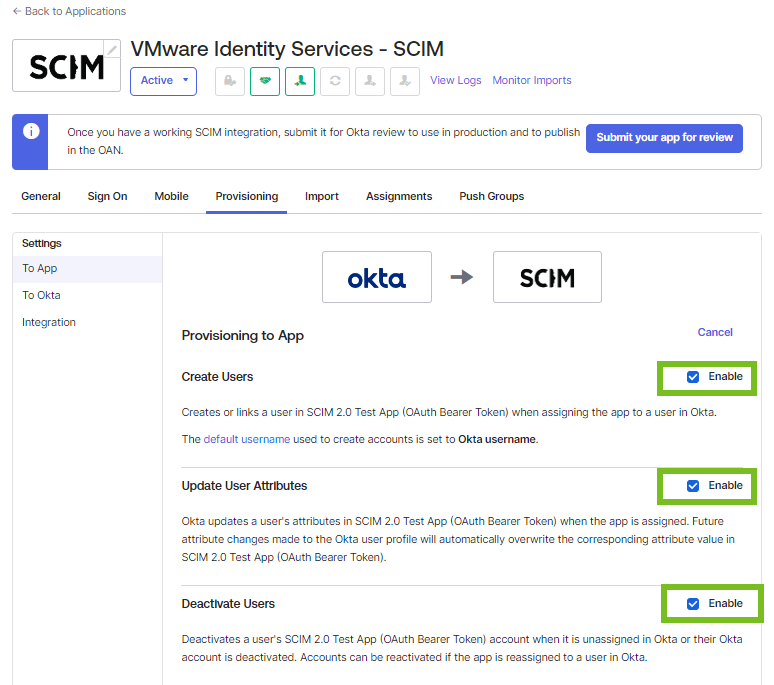

Создав каталог в VMware Identity Services, настройте предоставление пользователей и групп. Запустите этот процесс в VMware Identity Services путем создания учетных данных администратора, необходимых для предоставления, а затем создайте приложение предоставления в Okta, чтобы предоставлять пользователей и группы в Workspace ONE.

Необходимые условия

У вас есть учетная запись администратора в Okta с правами, необходимыми для настройки предоставления.

Процедура

Дальнейшие действия

Вернитесь в консоль Workspace ONE Cloud, чтобы продолжить работу с мастером VMware Identity Services.

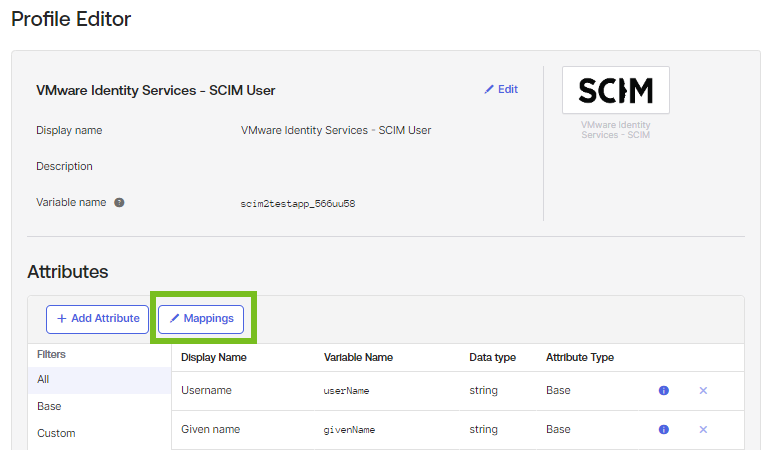

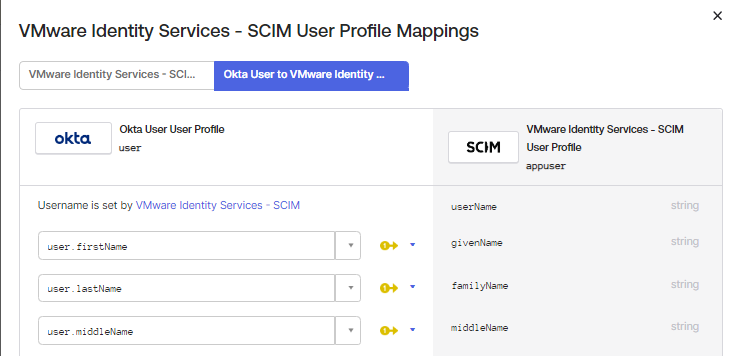

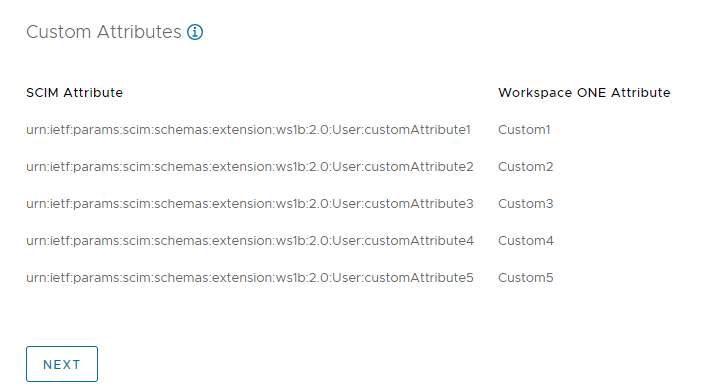

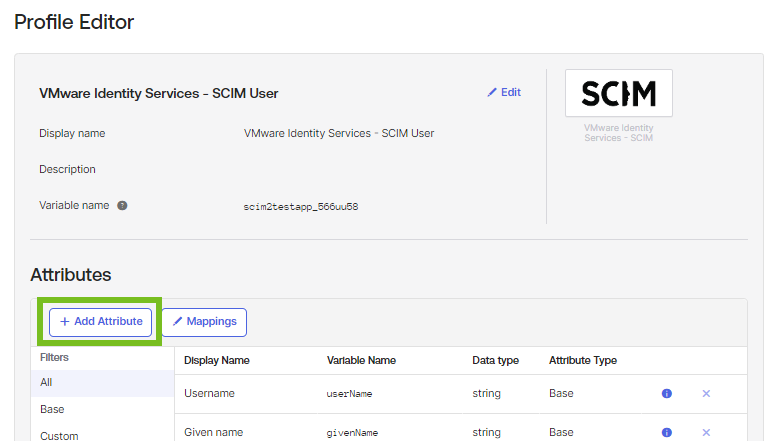

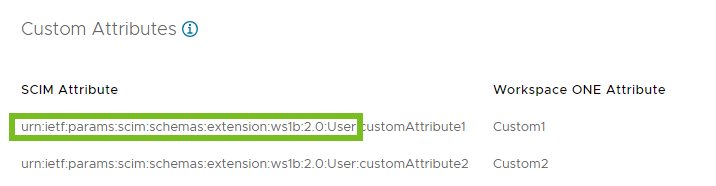

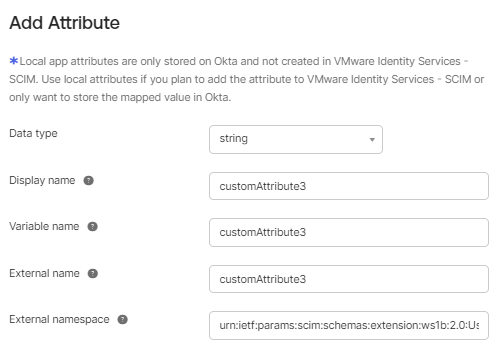

Шаг 3. Сопоставление атрибутов пользователей SCIM

Сопоставьте атрибуты пользователей, которые нужно синхронизировать из Okta со службами Workspace ONE. В консоли администрирования Okta добавьте необходимые атрибуты пользователя SCIM и сопоставьте их с атрибутами Okta. Как минимум, синхронизируйте атрибуты, необходимые для VMware Identity Services и служб Workspace ONE.

Для VMware Identity Services и Workspace ONE служб требуются следующие атрибуты пользователя SCIM:

| Атрибут Okta | Атрибут пользователя SCIM (обязательно) |

|---|---|

| userName | userName |

| user.email | emails[type eq "work"].value |

| user.firstName | name.givenName |

| user.lastName | name.familyName |

| externalId | externalId |

| active | active |

Дополнительные сведения об этих атрибутах и их сопоставлении с атрибутами Workspace ONE см. в разделе Сопоставление атрибутов пользователей для служб VMware Identity Services.

Помимо обязательных атрибутов можно синхронизировать дополнительные и настраиваемые атрибуты. Список поддерживаемых необязательных и настраиваемых атрибутов см. в разделе Сопоставление атрибутов пользователя для служб VMware Identity Services.

Процедура

Дальнейшие действия

Вернитесь в консоль Workspace ONE Cloud, чтобы продолжить работу с мастером VMware Identity Services.

Шаг 4. Выбор протокола проверки подлинности

Выберите протокол, который будет использоваться для федеративной проверки подлинности. VMware Identity Services поддерживает протоколы OpenID Connect и SAML.

Процедура

Дальнейшие действия

Настройте VMware Identity Services и Okta для федеративной проверки подлинности.

Шаг 5. Настройка проверки подлинности (Okta)

Чтобы настроить федеративную проверку подлинности с Okta, необходимо настроить приложение OpenID Connect или SAML в Okta с использованием метаданных поставщика услуг из VMware Identity Services, а также настроить VMware Identity Services со значениями из приложения.

OpenID Connect

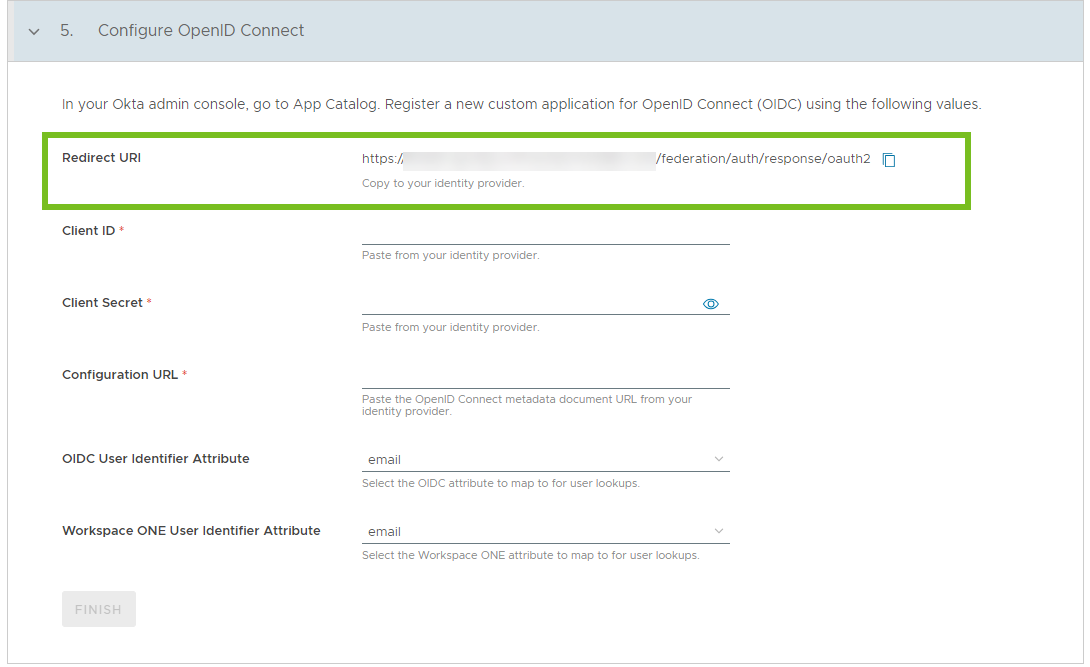

- Скопируйте значение кода URI перенаправления на шаге 5 Настройка OpenID Connect в мастере VMware Identity Services.

Это значение потребуется для следующего шага при создании приложения OpenID Connect в консоли администрирования Okta.

- Создайте приложение OpenID Connect в Okta.

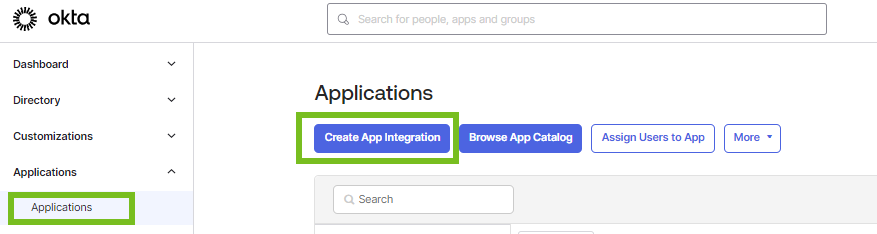

- а.В консоли администрирования Okta на панели слева выберите и щелкните Создать интеграцию приложения.

- б.В окне Создать новую интеграцию приложения выберите OIDC — OpenID Connect.

- в.Для параметра Тип приложения выберите значение Веб-приложение, а затем щелкните Далее.

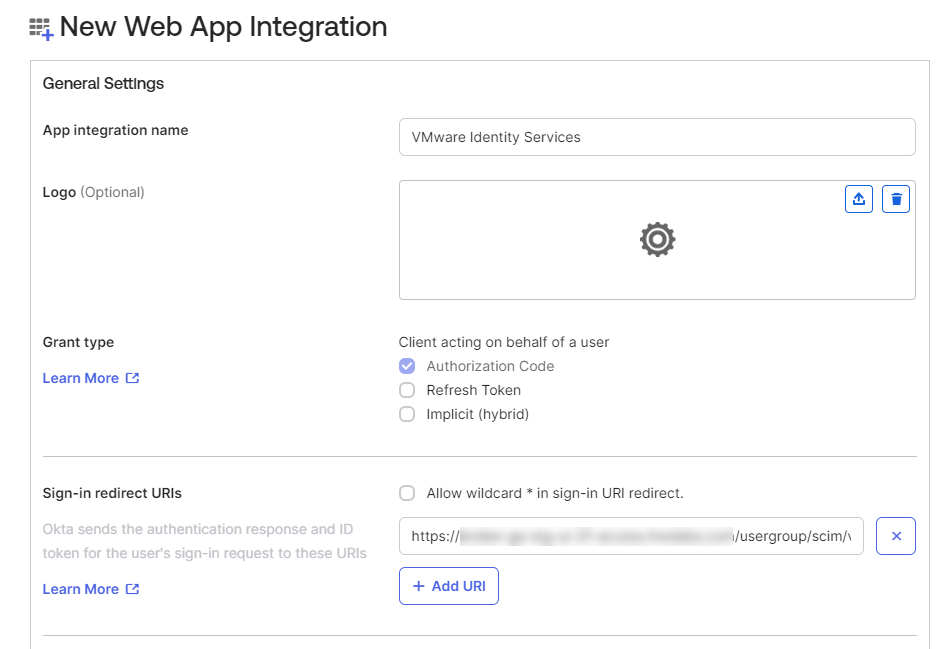

- г.На странице «Новая интеграция веб-приложения» укажите приведенные ниже значения.

Имя интеграции приложения: введите имя приложения.

Тип предоставления: выберите значение Код авторизации.

Код URI перенаправления при входе: скопируйте и вставьте значение Код URI перенаправления, скопированное на шаге 5 мастера VMware Identity Services.

Назначения — контролируемый доступ: можно назначить приложение группе сейчас или сделать это позже.

Например:

- д.Нажмите кнопку Сохранить.

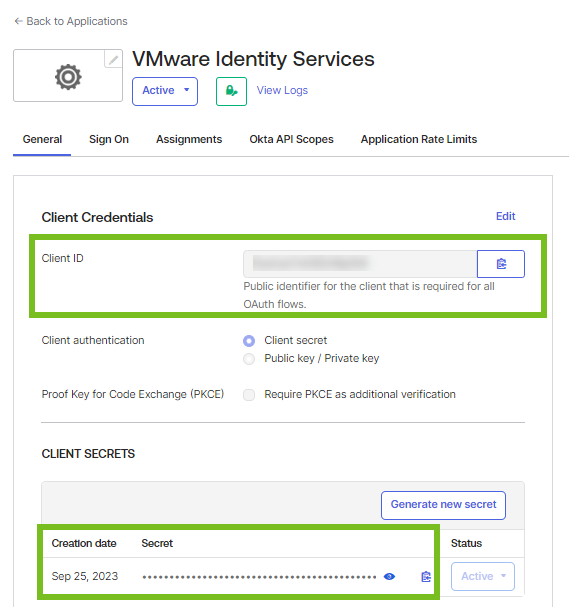

- Найдите идентификатор и секретный ключ клиента приложения Okta OpenID Connect.

- а.Выберите вкладку Общие.

- б.Найдите значения параметров Идентификатор клиента и Секретный ключ клиента.

Эти значения будут использоваться на следующем шаге.

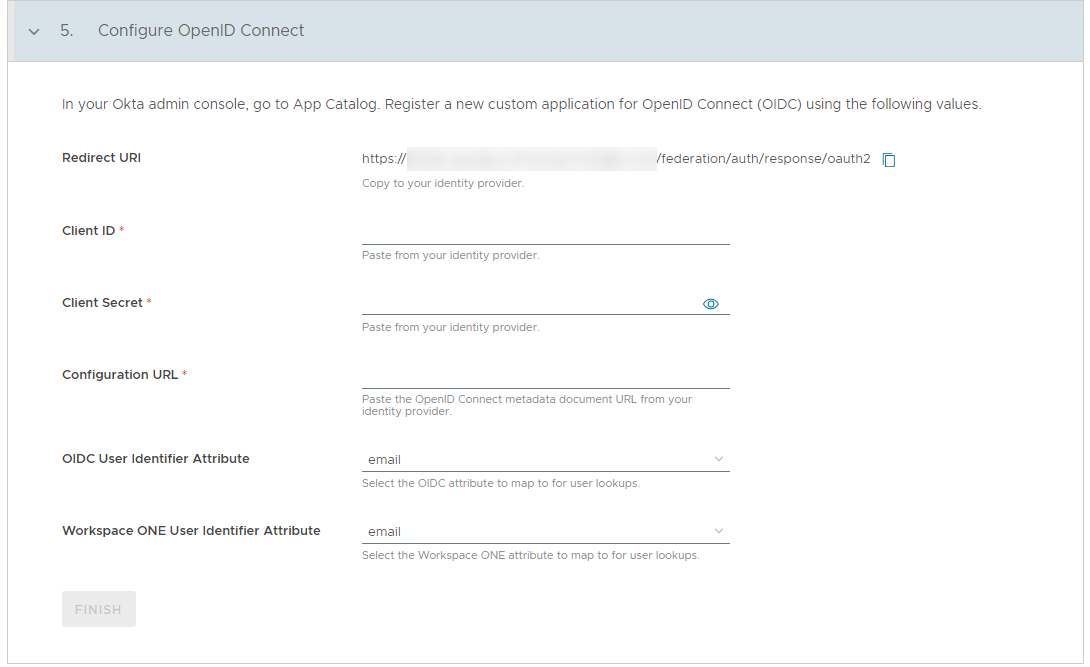

- Вернитесь в мастер VMware Identity Services в консоли Workspace ONE Cloud. Завершите настройку в разделе Настроить OpenID Connect.

Идентификатор клиента Скопируйте и вставьте значение идентификатора клиента из приложения Okta OpenID Connect. Секретный ключ клиента Скопируйте и вставьте значение секретного ключа клиента из приложения Okta OpenID Connect. URL-адрес конфигурации Скопируйте и вставьте известный URL-адрес конфигурации приложения Okta OpenID Connect. Пример: https://yourOktaOrg/.well-known/openid-configuration Атрибут идентификатора пользователя OIDC Укажите атрибут OpenID Connect для сопоставления с атрибутом Workspace ONE для поиска пользователей. Атрибут идентификатора пользователя Workspace ONE Укажите атрибут Workspace ONE для сопоставления с атрибутом поиска пользователей OpenID Connect.

- Нажмите Готово, чтобы завершить настройку интеграции между VMware Identity Services и Okta.

SAML

Если в качестве протокола проверки подлинности вы выбрали протокол SAML, выполните следующие действия.

- Создайте приложение SAML в Okta.

- а.В консоли администрирования Okta выберите , а затем щелкните Создать интеграцию приложения.

- б.В окне Создать новую интеграцию приложения выберите SAML 2.0 и нажмите Далее.

- в.В окне Создать интеграцию SAML на вкладке Общие настройки введите имя приложения SAML в текстовом поле Имя приложения и нажмите Далее.

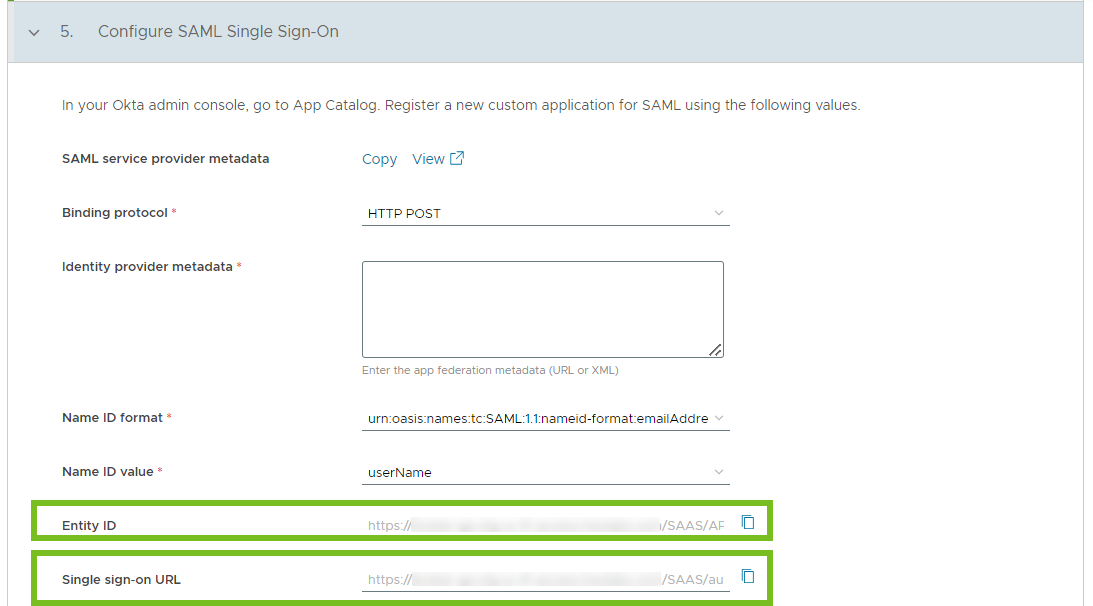

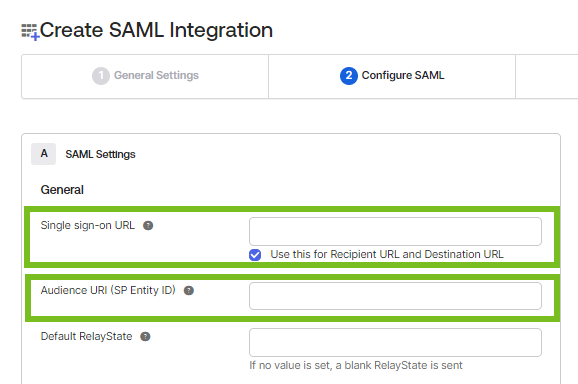

- г.На вкладке Настроить SAML нового приложения скопируйте и вставьте значения из VMware Identity Services.

- Скопируйте значение URL-адрес для единого входа из шага 5 мастера VMware Identity Services и вставьте его в текстовое поле URL-адрес для единого входа в разделе Настройки SAML.

- Скопируйте значение Идентификатор объекта из шага 5 мастера VMware Identity Services и вставьте его в текстовое поле Код URI аудитории (Идентификатор объекта поставщика услуг).

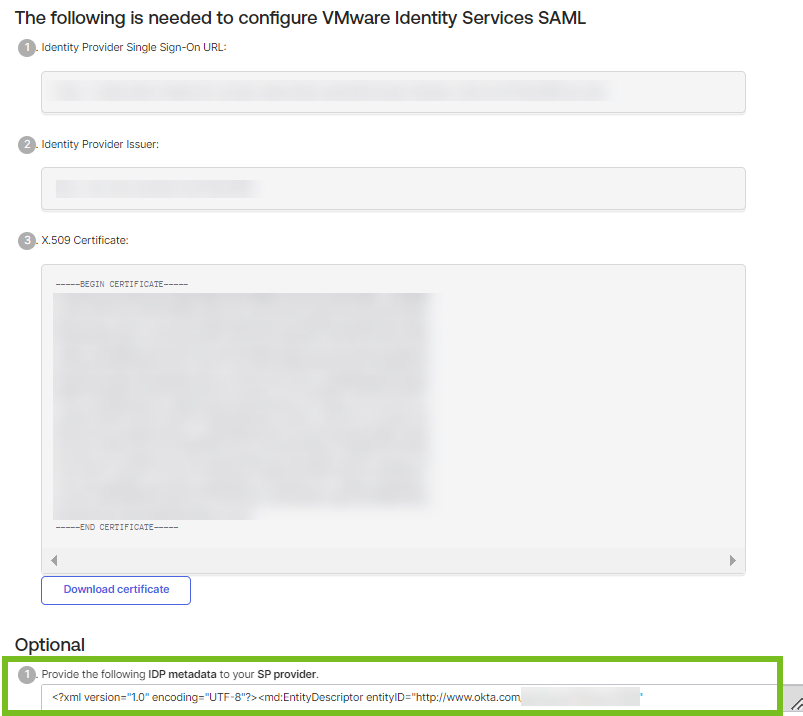

Рис. 1. VMware Identity Services: шаг 5

Рис. 2. Приложение SAML в Okta

- д.Выберите значение для параметра Формат идентификатора имени.

- е.Щелкните Показать дополнительные настройки и при выборе параметра Сертификат для подписи отправьте Сертификат для подписи из шага 5 мастера VMware Identity Services.

- ё.Нажмите Далее и завершите настройку приложения.

- а.В консоли администрирования Okta выберите , а затем щелкните Создать интеграцию приложения.

- Получите метаданные федерации из Okta.

- а.Создав приложение, на вкладке Вход щелкните Просмотр инструкций по настройке SAML на панели справа.

- б.В разделе Дополнительно скопируйте метаданные из текстового поля Шаг 1. Предоставьте указанные ниже метаданные поставщика удостоверений поставщику услуг.

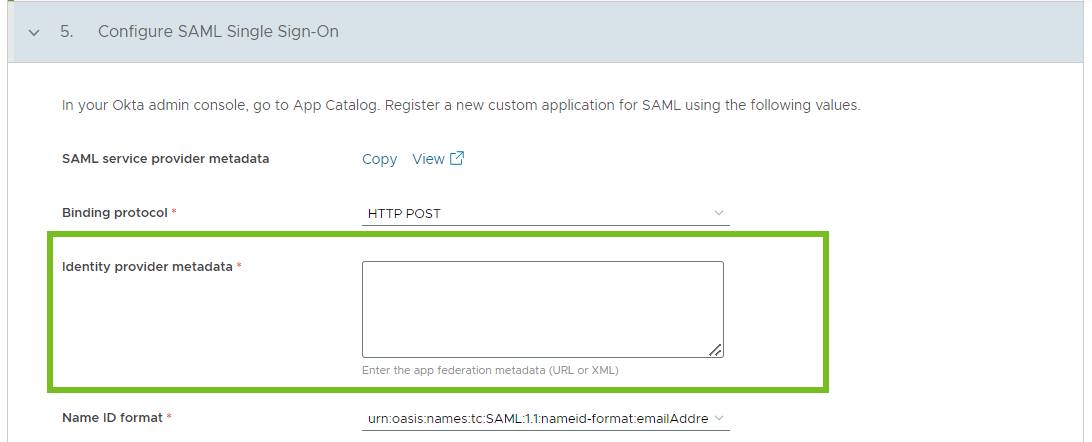

- В консоли Workspace ONE Cloud на шаге 5 мастера VMware Identity Services вставьте метаданные в текстовое поле Метаданные поставщика удостоверений.

- При необходимости настройте остальные параметры в разделе Настройка единого входа SAML.

- Протокол привязки: выберите протокол привязки SAML, HTTP POST или Перенаправление HTTP.

- Формат идентификатора имени: используйте параметры Формат идентификатора имени и Значение идентификатора имени для сопоставления пользователей между поставщиком удостоверений и VMware Identity Services. Для параметра Формат идентификатора имени укажите формат идентификатора имени, который используется в ответе SAML.

- Значение идентификатора имени: выберите атрибут пользователя VMware Identity Services, с которым нужно сопоставить значение идентификатора имени, полученное в ответе SAML.

- Отправить сведения о субъекте в запросе SAML (при наличии): выберите этот параметр, если необходимо отправить сведения о субъекте поставщику удостоверений в качестве подсказки для входа в систему, чтобы повысить удобство входа пользователей, когда это возможно.

- Использовать сопоставление формата идентификатора имени для субъекта: выберите этот параметр, если необходимо применить сопоставление параметров Формат идентификатора имени и Значение идентификатора имени с субъектом в запросе SAML. Этот параметр используется вместе с параметром Отправить сведения о субъекте в запросе SAML (при наличии).

Осторожно!: Включение этого параметра может увеличить риск уязвимости системы безопасности, известной как подсчет пользователей.

- Использовать систему единого выхода по протоколу SAML: выберите этот параметр для обеспечения выхода пользователей из сеанса поставщика удостоверений после выхода из служб Workspace ONE.

- URL-адрес единого выхода поставщика удостоверений: если поставщик удостоверений не поддерживает единый выход SAML, используйте этот параметр, чтобы указать URL-адрес, на который будут перенаправляться пользователи после выхода из служб Workspace ONE. При использовании этого параметра также установите флажок Использовать систему единого выхода по протоколу SAML.

Если оставить это поле пустым, пользователи будут перенаправляться к поставщику удостоверений с помощью единого выхода по протоколу SAML.

- Сертификат шифрования: отправьте этот сертификат в приложение SAML в Okta, если планируется включение шифрования SAML в Okta.

- Нажмите Готово, чтобы завершить настройку интеграции между VMware Identity Services и Okta.

Результаты

Интеграция между VMware Identity Services и Okta завершена.

В VMware Identity Services создан каталог, который будет заполнен при отправке пользователей и групп из приложения предоставления в Okta. Предоставленные пользователи и группы автоматически отображаются в службах Workspace ONE, используемых с VMware Identity Services, например Workspace ONE Access и Workspace ONE UEM.

Каталог в консоли Workspace ONE Access и Workspace ONE UEM изменять нельзя. Страницы каталога, пользователей, групп пользователей, атрибутов пользователя и поставщиков удостоверений доступны только для чтения.

Следующие шаги

Далее выберите службы Workspace ONE, которым вы хотите предоставить пользователей и группы.

Затем отправьте пользователей и группы из Okta. См. раздел Предоставление пользователей в Workspace ONE.