Среди основных примеров использования, поддерживаемых интеграцией Workspace ONE и Okta, представлены следующие случаи: включение входа в Workspace ONE с помощью проверки подлинности Okta, добавление приложений Okta в каталог Workspace ONE, а также включение отношений доверия для устройства и универсального единого входа в нативных и веб-приложениях.

Вход в Workspace ONE с помощью Okta

Приложения Workspace ONE, Workspace ONE Intelligent Hub и веб-портал можно настроить для использования Okta в качестве доверенного поставщика удостоверений, что позволяет конечным пользователям выполнять вход с помощью политик проверки подлинности Okta. Этот пример использования также применим для клиентов VMware Horizon®, использующих каталог Workspace ONE для запуска приложений и настольных компьютеров Horizon, но еще не развернувших Workspace ONE UEM для управления устройствами.

Чтобы реализовать этот вариант, настройте следующие параметры.

Настройка Okta в качестве поставщика удостоверений для Workspace ONE

Единый каталог

Каталог Workspace ONE можно настроить для публикации приложений, включенных в федерацию через Okta наряду с любыми другими приложениями, настроенными через Workspace ONE, например, настольными компьютерами и приложениями Horizon и Citrix, а также собственными приложениями под управлением Workspace ONE UEM. Это позволяет конечным пользователям перейти к одному приложению, чтобы обнаруживать, запускать или загружать корпоративные приложения с любого устройства с сохранением неизменных условий работы пользователя.

Чтобы реализовать этот вариант, настройте следующие параметры.

Отношение доверия для устройства

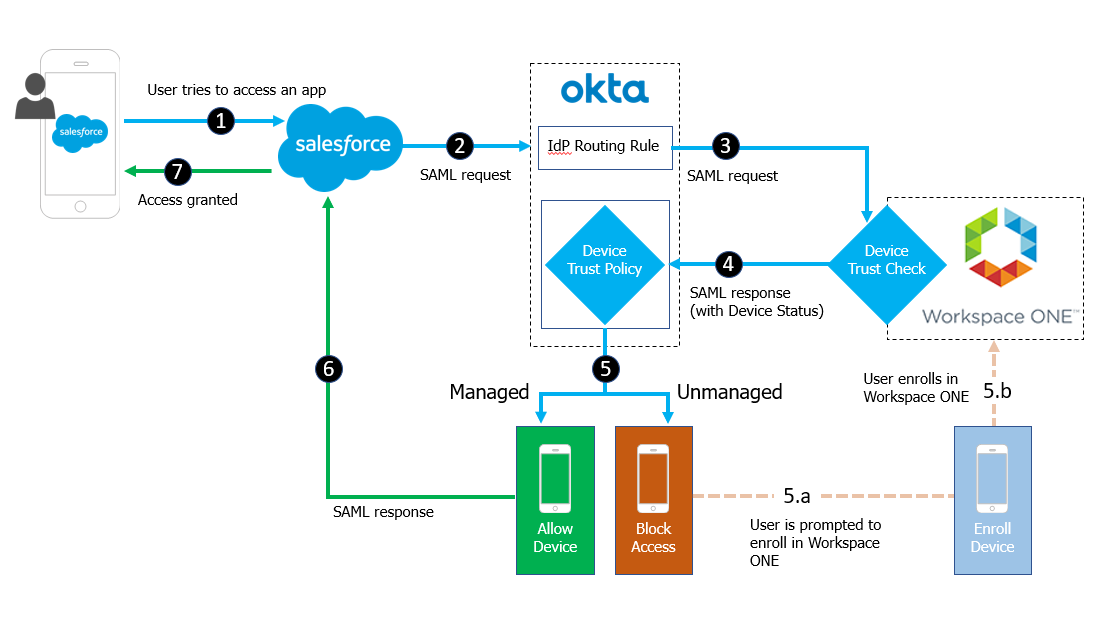

Интеграция Okta с Workspace ONE позволяет администраторам устанавливать отношения доверия для устройства на основании оценки состояния перед предоставлением доступа конечным пользователям к необходимым приложениям, например, в зависимости от того является ли устройство управляемым. Для устройств iOS и Android политики состояний устройства настраиваются в Okta и оцениваются каждый раз, когда пользователь входит в защищенное приложение.

Например, процесс установки отношений доверия для устройства iOS и Android с помощью приложения Salesforce будет происходить в следующей последовательности.

- Конечный пользователь пытается получить доступ к арендатору Salesforce.

- Как настроенный поставщик удостоверений SalesForce перенаправляет запрос Okta.

- Okta обрабатывает входящий запрос и направляет клиента к поставщику удостоверений Workspace ONE в соответствии с настроенными правилами маршрутизации.

- Workspace ONE направляет пользователю запрос на прохождение проверки подлинности с помощью единого входа для мобильных устройств (iOS или Android) и перенаправляет обратно в Okta с состоянием доверия для устройства.

- Okta завершает оценку политики доверия для устройства.

Если устройство является неуправляемым, пользователю будет предложено зарегистрироваться в Workspace ONE.

- Okta выдает утверждение SAML для Salesforce, если правило доверия для устройства удовлетворяет ответу по утверждению SAML, который получен от Workspace ONE.

Для этого примера использования доверия для устройства требуется сквозная настройка, охватывающая все процедуры в этом документе. Чтобы реализовать этот вариант применения, настройте следующие параметры.

- Настройка Okta в качестве поставщика удостоверений для Workspace ONE

- Настройка VMware Identity Manager в качестве поставщика удостоверений в Okta.

Установите отношение с помощью Workspace ONE на основе SAML для проверки отношений доверия для устройства.

- Настройка источника приложения в VMware Identity Manager

- Настройка приложений Okta в VMware Identity Manager

- Настройте правила маршрутизации поставщиков удостоверений и политики доступа.

- Для устройств iOS и Android: Настройка политик клиентского доступа и доверия для устройств iOS и Android

- Для настольных компьютеров: Настройка политик доступа и доверия для настольных компьютеров