Чтобы обеспечить безопасный доступ к порталу с пользовательскими приложениями Workspace ONE для запуска веб- и настольных приложений, необходимо настроить политики доступа. Политики доступа включают правила, которые пользователи должны соблюсти для входа на портал приложений и получения доступа к ресурсам.

Политики доступа позволяют администраторам настраивать такие компоненты, как единый вход на мобильных устройствах, условный доступ к приложениям на основе регистрации, состояние соответствия нормативным требованиям, повышение уровня и многофакторную проверку подлинности.

Правила политики сопоставляют запрашивающий IP-адрес с диапазонами общих сетевых адресов и определяют тип устройств, которые могут использоваться для входа. Правило определяет методы проверки подлинности и период времени, в течение которого проверка подлинности является действительной. Можно выбрать одну группу или несколько групп, которые требуется связать с правилом доступа.

Доступен широкий ряд параметров конфигурации, но в этом руководстве по началу работы описывается доступ к управляемым и неуправляемым мобильным корпоративным приложениям.

Изменить политику клиентского доступа по умолчанию, чтобы предоставить доступ к устройствам всех указанных типов, можно в мастере настройки единого входа на мобильных устройствах. Эта политика — первый уровень доступа к приложениям, доступным для неуправляемых устройств.

Можно создать такие политики, которые будут подразумевать ограниченный доступ с управляемых устройств, соответствующих нормативным требованиям. VMware Identity Manager предоставляет множество встроенных адаптеров проверки подлинности для поддержки этой возможности. Эти способы проверки подлинности начнут действовать после настройки единого входа на мобильных устройствах.

Единый вход на мобильных устройствах (iOS). Адаптер на основе Kerberos для устройств с iOS

Единый вход на мобильных устройствах (Android). Специальное внедрение проверки подлинности на основе сертификатов для Android

Сертификат (облачная среда). Служба проверки подлинности на основе сертификатов предназначена для веб-браузеров и настольных устройств

Пароль. Делает возможной проверку подлинности паролей каталога с помощью одного соединителя при совместном развертывании VMware Identity Manager и AirWatch с обоими компонентами VMware Enterprise Systems Connector.

Пароль (AirWatch Connector). Делает возможной проверку подлинности паролей каталога с помощью одного соединителя при совместном развертывании VMware Identity Manager и AirWatch и использовании только ACC.

Совместимость устройств (с AirWatch). Оценивает работоспособность управляемых устройств на основе определенных критериев AirWatch. Соответствие нормативным требованиям можно связать с другим встроенным адаптером, кроме пароля

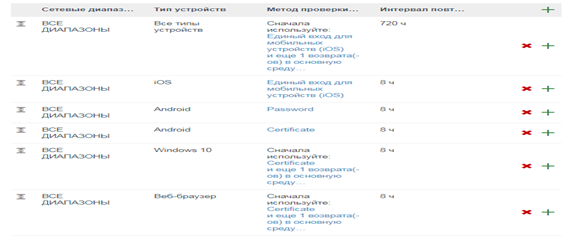

Политика доступа по умолчанию уровня 1 для неуправляемых устройств

Используйте политику доступа по умолчанию в качестве базовой политики уровня 1 для доступа ко всем приложениям. После настройки единого входа на мобильных устройствах создаются правила доступа для устройств на базе iOS, Android и Windows 10. Каждое устройство поддерживает единый вход с помощью способа проверки подлинности, определенного для этого устройства. В каждом правиле в качестве метода возврата в основную среду выступает пароль. Эти настройки позволяют наилучшим образом управлять устройствами и предоставлять возможность входа в ручную для неуправляемых устройств.

Политика по умолчанию предоставляет доступ ко всем диапазонам сети. Время ожидания сессии — 8 часов.

Если нужно предоставить доступ неуправляемым устройствам, можно использовать VMware Verify или другой способ многофакторной проверки подлинности.

При использовании мастера для настройки единого входа на мобильных устройствах в правилах политики доступа по умолчанию отражается этот уровень контроля доступа.

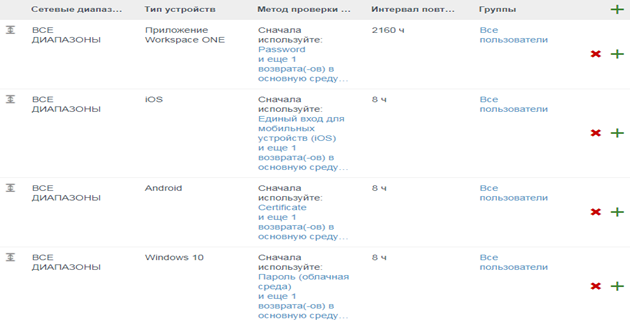

Настройка политик уровня 2 для управляемых устройств

Если в компании используются приложения, содержащие конфиденциальные данные, доступ к ним можно ограничить только устройствами под управлением MDM. В случае использования управляемых устройств их действия можно отслеживать, а данные, в случае необходимости и после отмены регистрации устройства, удалить.

Для соблюдения этого требования в выбранных приложениях создаются политики приложений. При создании политики в разделе Распространяется на необходимо указать приложения, к которым будет применяться эта политика.

Создайте правила для каждой платформы устройств в развернутой среде. Определите подходящий способ проверки подлинности при едином входе. Так как неуправляемые устройства не будут иметь доступ к таким приложениям, не нужно устанавливать способ возврата в основную точку. Например, если неуправляемое устройство iOS попытается подключиться к приложению, доступ к которому предоставлен только управляемым устройствам, устройство не предоставит соответствующий зашифрованный сертификат Kerberos. Произойдет сбой проверки подлинности, пользователь не получит доступ к содержимому.