В некоторых ситуациях может понадобиться настроить разрешения для ролей с большей детализацией, которая не предусмотрена параметрами вкладки «Задачи» в редакторе ролей. Вкладка «Дополнительно» позволяет более тщательно управлять задачами, которые может выполнять роль.

Дальнейшие действия должен выполнять опытный администратор Salt, который понимает инфраструктуру в целом.

Определение дополнительных разрешений

- В боковом меню выберите Администрирование > Роли. Затем перейдите на вкладку Дополнительно.

- Выберите нужную роль на боковой панели Роли.

- При необходимости установите или удалите разрешения на чтение, выполнение, запись или удаление для функциональных областей.

Более подробную информацию о доступных типах ресурсов и функциональных областях см. в документе Элементы.

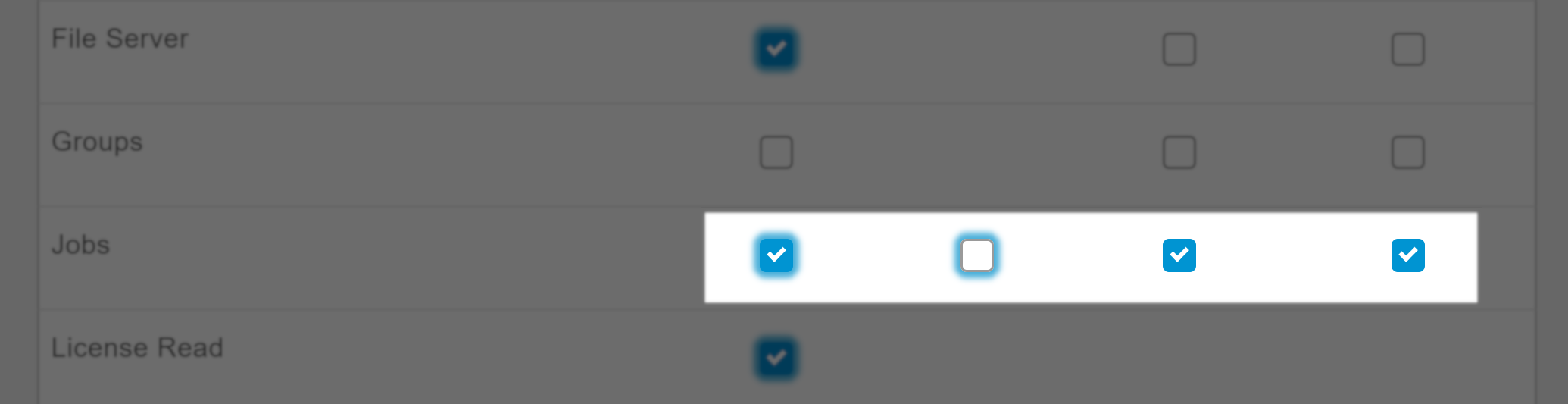

На рисунке ниже синим цветом выделены минимальные рекомендуемые разрешения для работы обычного пользователя.

На этом рисунке слева показаны два минимально рекомендуемых поля (из которых одно выбрано, а другое нет), а справа показаны два обычных поля.

- Нажмите Сохранить.

Типы разрешений

| Разрешение |

Описание |

|---|---|

| Чтение |

Обладатель роли может просматривать ресурс или функциональную область указанного типа. Например, если роли назначено разрешение |

| Выполнение |

Обладатель роли может выполнять операции указанного типа. Типы разрешенных операций могут различаться. Например, можно разрешить выполнение произвольных команд на служебных серверах или на контроллерах Salt. |

| Запись |

Обладатель роли может создавать и изменять ресурс или функциональную область указанного типа. Например, если роли с расширенными полномочиями назначено разрешение |

| Удалить |

Обладатель роли может удалять ресурс или другой элемент заданного типа в данной функциональной области. Например, если роли назначено разрешение |

Элементы

При настройке разрешений для роли в расширенном редакторе указанные выше действия могут применяться к следующим ресурсам и функциональным областям.

| Тип ресурса или функциональная область |

Описание |

См. также |

|---|---|---|

| Команды области «Все служебные серверы» |

Выполнение команд в целевой области «Все служебные серверы». Целевая область «Все служебные серверы» может меняться в зависимости от комбинации серверов, доступ к которым разрешен для роли. |

|

| Администратор |

Предоставление административных прав только в интерфейсе пользователя SaltStack Config. Следует иметь в виду, что этот параметр не подразумевает административный доступ к API-интерфейсу (RaaS). При предоставлении роли с таким уровнем доступа следует соблюдать осторожность. |

Более подробную информацию о привилегиях администратора см. в разделе Параметры по умолчанию для встроенных ролей. |

| Журнал аудита |

Журнал аудита содержит записи всех действий в SaltStack Config и сведения о них. |

См. rpc_audit или обратитесь за помощью к администратору. |

| Команды |

Команда — это как минимум одна задача, выполняемая в рамках задания. Каждая команда включает в себя информацию о целевом объекте, функцию и дополнительные аргументы. |

|

| Файловый сервер |

Файловый сервер — это место для хранения специальных файлов Salt, например top-файлов или файлов состояния, а также файлов, которые могут распространяться среди служебных серверов, например файлов системной конфигурации. |

|

| Группы |

Группы — это объединения пользователей с общими характеристиками и одинаковыми параметрами доступа. |

|

| Задания |

Задания используются для выполнения удаленно исполняемых задач, применения состояний и запуска модулей выполнения системы Salt. |

|

| Лицензия |

Лицензия включает в себя моментальные снимки использования ресурсов, а также такие сведения, как количество контроллеров и служебных серверов Salt, предусмотренных лицензией для вашей среды, и срок действия лицензии. |

См. rpc_license или обратитесь за помощью к администратору. |

| Конфигурация контроллера Salt |

Файл конфигурации контроллера Salt содержит сведения о контроллере Salt (прежнее название — главный сервер Salt), например идентификатор контроллера Salt, порт публикации, порядок кэширования и другие. |

|

| Ресурсы контроллера Salt |

Контроллер Salt — это центральный узел, который используется для выдачи команд служебным серверам. |

|

| Метаданные auth |

Интерфейс AUTH используется для управления пользователями, группами и ролями через API-интерфейс RPC. |

См. rpc_auth или обратитесь за помощью к администратору. |

| Ресурсы служебных серверов |

Служебные серверы (minion) — это узлы, работающие под управлением службы Minion. Они могут прослушивать команды, поступающие от контроллера Salt, и выполнять запрашиваемые задачи. |

|

| Pillar |

Модули pillar — это структуры данных, которые определяются на контроллере Salt и передаются на один служебный сервер или несколько с использованием целевых объектов. Они позволяют безопасно отправить конфиденциальные целевые данные только соответствующему служебному серверу. |

|

| Данные модулей возврата |

Модули возврата (returner) получают данные от служебных серверов после выполнения заданий. Они позволяют отправлять результаты выполнения команды Salt в заданное хранилище данных, например в базу данных или файл журнала для архивации. |

|

| Роли |

Роли используются для назначения разрешений нескольким пользователям с одинаковыми потребностями. |

|

| Команды модулей выполнения |

Команда — это как минимум одна задача, выполняемая в рамках задания. Каждая команда включает в себя информацию о целевом объекте, функцию и дополнительные аргументы. Модули выполнения (runner) системы Salt используются для выполнения вспомогательных функций на контроллере Salt. |

|

| Оценка соответствия нормативным требованиям |

Оценка — это экземпляр проверки объединения узлов из заданного набора проверок безопасности, определенного в политике SaltStack SecOps Compliance. |

SaltStack SecOps Compliance. Примечание. Требуется лицензия SaltStack SecOps. |

| Политика соответствия требованиям |

Политики соответствия требованиям — это наборы проверок безопасности и описания распределения проверок по узлам в SaltStack SecOps Compliance. |

SaltStack SecOps Compliance. Примечание. Требуется лицензия SaltStack SecOps. |

| Исправление несоответствия нормативным требованиям |

Под исправлением понимается действие по корректировке несоответствующих требованиям узлов в SaltStack SecOps Compliance. |

SaltStack SecOps Compliance. Примечание. Требуется лицензия SaltStack SecOps. |

| Прием содержимого, связанного с соответствием нормативным требованиям. SaltStack |

Прием содержимого SaltStack SecOps Compliance — это загрузка или обновление библиотеки безопасности SaltStack SecOps Compliance. |

SaltStack SecOps Compliance. Примечание. Требуется лицензия SaltStack SecOps. |

| Прием содержимого, связанного с соответствием нормативным требованиям. Настраиваемое |

Настраиваемое содержимое, связанное с соответствием нормативным требованиям, позволяет определить собственные стандарты безопасности, которые дополнят библиотеку сравнительных тестов и проверок безопасности, встроенную в SaltStack SecOps Compliance. Прием настраиваемого содержимого — это отправка настраиваемых проверок и тестов. |

SaltStack SecOps Compliance. Примечание. Требуется лицензия SaltStack SecOps. |

| Настраиваемое содержимое, связанное с соответствием нормативным требованиям |

Настраиваемое содержимое, связанное с соответствием нормативным требованиям, позволяет определить собственные стандарты безопасности, которые дополнят библиотеку сравнительных тестов и проверок безопасности, встроенную в SaltStack SecOps Compliance. |

SaltStack SecOps Compliance. Примечание. Требуется лицензия SaltStack SecOps. |

| Расписания |

Расписания используются для выполнения заданий в заранее определенное время или через заданный интервал времени. |

|

| Команды SSH |

Команды Secure Shell (SSH) выполняются на служебных серверах, на которых не установлена служба Minion. |

|

| Целевые группы |

Целевой объект — это группа служебных серверов, связанных с одним контроллером Salt или несколькими, которой предназначена команда Salt определенного задания. Контроллером Salt можно управлять так же, как служебным сервером. Этот контроллер может выступать в роли целевого объекта, если на нем выполняется служба Minion. |

|

| Пользователи |

Пользователи — это отдельные лица, у которых имеется учетная запись SaltStack Config в организации. |

|

| Оценка уязвимости |

Оценка уязвимости — это цикл сканирования набора узлов на наличие уязвимостей в рамках политики SaltStack SecOps Vulnerability. |

SaltStack SecOps Vulnerability. Примечание. Требуется лицензия SaltStack SecOps. |

| Политика уязвимостей |

Политика уязвимостей состоит из целевого объекта и расписания оценки. Целевой объект определяет служебные серверы, которые следует включить в оценку, а расписание определяет время запуска оценки. Политика безопасности также сохраняет результаты последней оценки в SaltStack SecOps Vulnerability. |

SaltStack SecOps Vulnerability. Примечание. Требуется лицензия SaltStack SecOps. |

| Устранение уязвимостей |

Под устранением уязвимостей понимается действие по исправлению уязвимостей в SaltStack SecOps Vulnerability. |

SaltStack SecOps Vulnerability. Примечание. Требуется лицензия SaltStack SecOps. |

| Прием содержимого, связанного с уязвимостями |

Содержимое SaltStack SecOps Vulnerability — это библиотека рекомендаций, основанных на последних записях системы CVE (Common Vulnerabilities and Exposures, «общие уязвимости и факторы риска»). Прием содержимого SaltStack SecOps Vulnerability — это загрузка актуальной версии библиотеки содержимого. |

SaltStack SecOps Vulnerability. Примечание. Требуется лицензия SaltStack SecOps. |

| Импорт данных поставщика средств безопасности |

SaltStack SecOps Vulnerability поддерживает импорт результатов сканирования безопасности, проведенного различными сторонними поставщиками. Это разрешение позволяет пользователю импортировать результаты сканирования на предмет уязвимостей из файла или через соединитель. По умолчанию доступ к рабочей области «Соединители» разрешен всем пользователям SaltStack Config. Тем не менее для того, чтобы импортировать данные об уязвимостях из соединителя, пользователю требуются разрешение на импорт данных поставщика средств безопасности, а также лицензия SaltStack SecOps Vulnerability. |

Соединители, SaltStack SecOps Vulnerability. Примечание. Требуется лицензия SaltStack SecOps. |

| Команды wheel |

Команды wheel управляют работой контроллера Salt и используются для управления ключами. |

Доступ к ресурсам в API-интерфейсе

С помощью API-интерфейса (RaaS) необходимо определить доступ к ресурсам следующих типов.

- Файлы на файловом сервере

- Данные pillar

- Конфигурация проверки подлинности

Для всех других типов ресурсов (кроме заданий, целевых объектов и ресурсов, указанных выше) не требуется использовать конкретные параметры доступа.