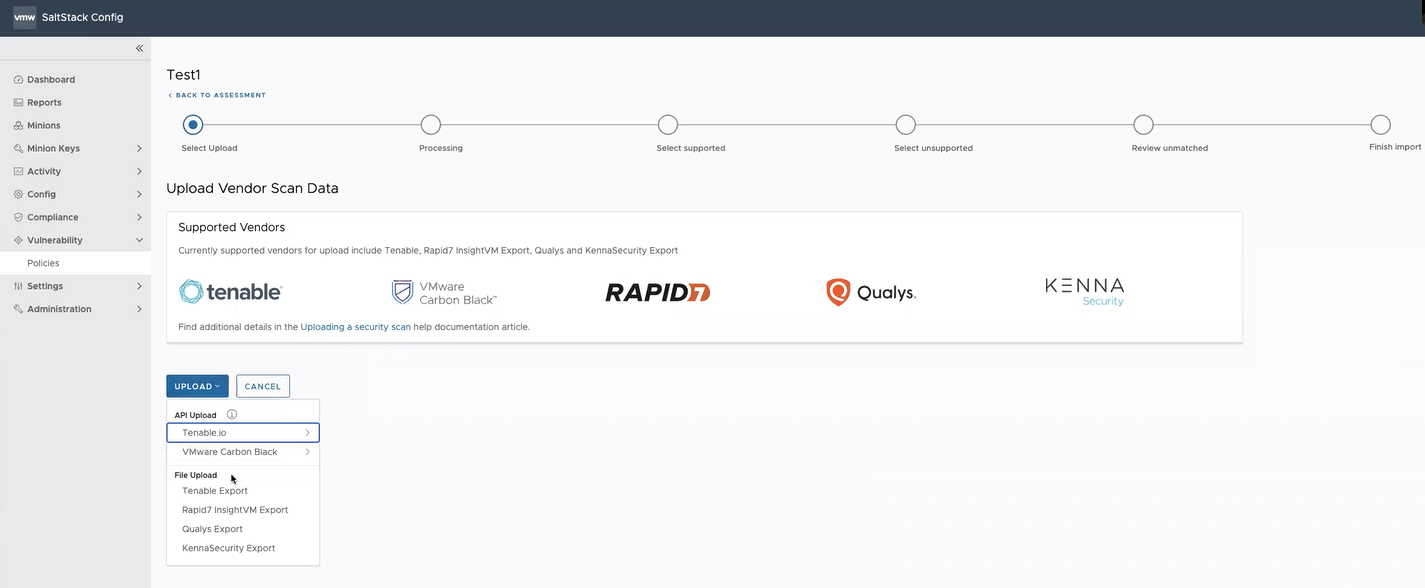

В качестве альтернативы выполнению оценки на основе политики уязвимостей в SaltStack SecOps Vulnerability обеспечивается возможность импорта сканирований безопасности, созданных различными сторонними поставщиками.

Вместо выполнения оценки на основе политики уязвимостей можно импортировать стороннее сканирование безопасности непосредственно в SaltStack Config и выполнить исправления, указанные в предоставленных рекомендациях, с помощью SaltStack SecOps Vulnerability. Дополнительные сведения о выполнении стандартной оценки см. в разделе Выполнение оценки уязвимостей.

- Tenable

- Rapid7

- Qualys

- Kenna Security

- Carbon Black

Стороннее сканирование можно импортировать из файла, из соединителя или с помощью командной строки.

Необходимые условия

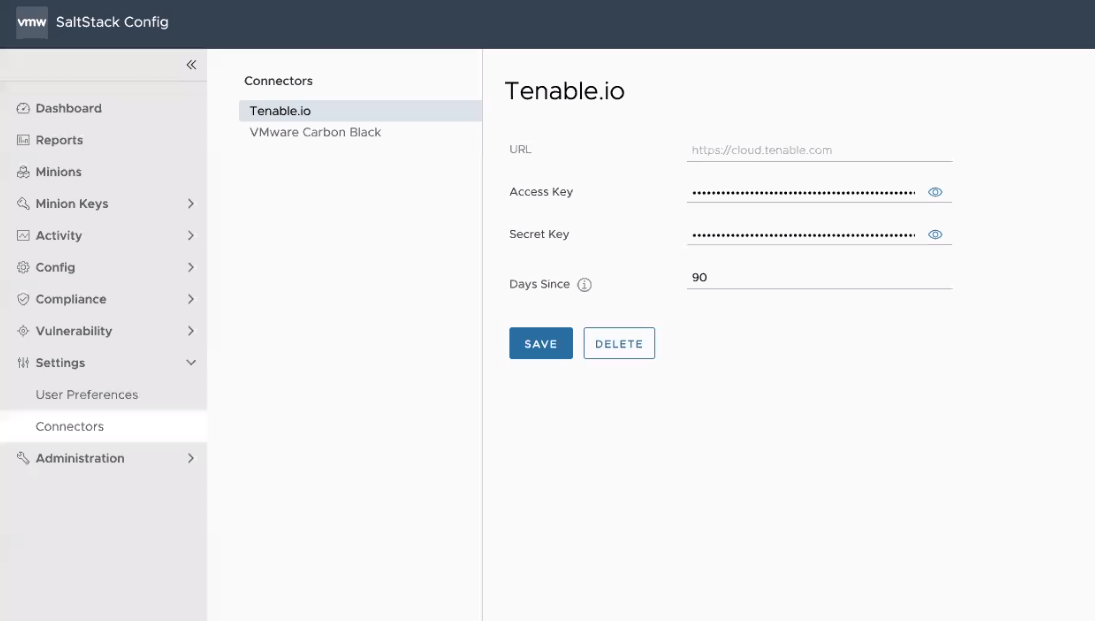

Перед импортом стороннего сканирования безопасности необходимо настроить соединитель. Сначала необходимо настроить соединитель с помощью ключей API-интерфейса инструмента стороннего поставщика.

Чтобы настроить соединитель Tenable.io, выполните следующие действия.

| Поле соединителя | Описание |

|---|---|

| Секретный ключ и ключ доступа | Пара ключей, необходимая для проверки подлинности в API-интерфейсе соединителя. Более подробную информацию о создании ключей см. в документации по Tenable.io. |

| URL-адрес | Базовый URL-адрес для запросов API-интерфейса. По умолчанию это https://cloud.tenable.com. |

| Количество дней | Запрос истории сканирования Tenable.io, начиная с указанной даты. Если оставить это поле пустым, запрос не будет ограничен по времени. При импорте результатов сканирования через соединитель SaltStack SecOps Vulnerability использует последние результаты за указанный период для каждого узла.

Примечание: Чтобы политика всегда содержала последние результаты сканирования, необходимо импортировать данные после каждого сканирования.

SaltStack SecOps Vulnerability не запрашивает у Tenable.io последние результаты сканирования автоматически.

|

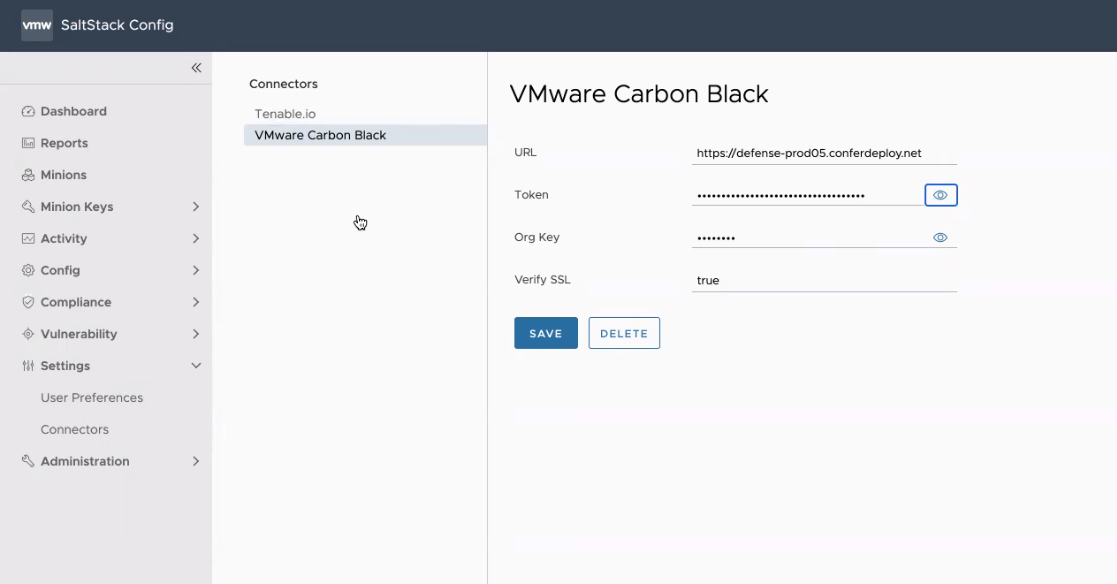

Настройка соединителя Carbon Black (только для Windows)

Перед настройкой соединителя Carbon Black необходимо сначала настроить среду комплекта датчиков Windows Minion Carbon Black.

- Запустите среду SaltStack Config и разверните сервер Windows.

- Установите службу Salt Minion на сервере Windows. Дополнительные сведения см. в разделе Установка службы Salt Minion.

- Примите ключи главного сервера в SaltStack Config и ключи служебных серверов из SaltStack Config или службы Salt Master.

- Установите комплект датчиков Carbon Black на служебном сервере Windows. Дополнительные сведения см. в разделе Установка датчиков в рабочих нагрузках ВМ.

- В SaltStack SecOps определите политику с целевой группой, которая содержит служебный сервер Windows.

- После завершения приема SaltStack Config VMan синхронизируйте модуль SaltStack Config Carbon Black с главного сервера Salt, используя следующие команды:

salt mywindowsminion saltutil.sync_modules saltenv=sse. - На служебном сервере Windows настройте параметр grain устройства Carbon Black с помощью команды

salt mywindowsminion carbonblack.set_device_grain.

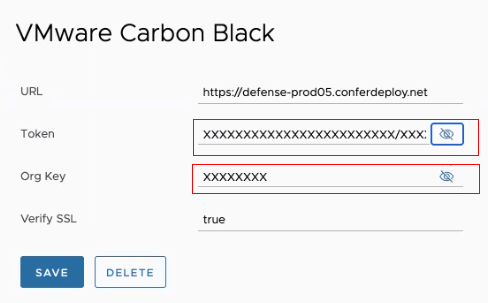

| Поле соединителя | Описание |

|---|---|

| URL-адрес | URL-адрес для запросов API-интерфейса |

| Маркер и ключ организации | Пара ключей, необходимая для проверки подлинности в API-интерфейсе соединителя.

Примечание: Если удалить соединитель VMware Carbon Black, в эти поля будут добавлены символы xxxx. Это необходимо для сохранения формата ключа маркера 'xxxxxxxxxxxxxxxxxxxxxxxx/xxxxxxx'

|

| Проверка SSL | По умолчанию задается значение true. |

- Щелкните Служебные серверы и выберите Все служебные серверы или определенный служебный сервер для целевой группы политики.

- Щелкните Выполнить команду и выполните следующие команды:

saltutil.sync_all,carbon_black.set_device_grainиsaltutil.refresh_grains.

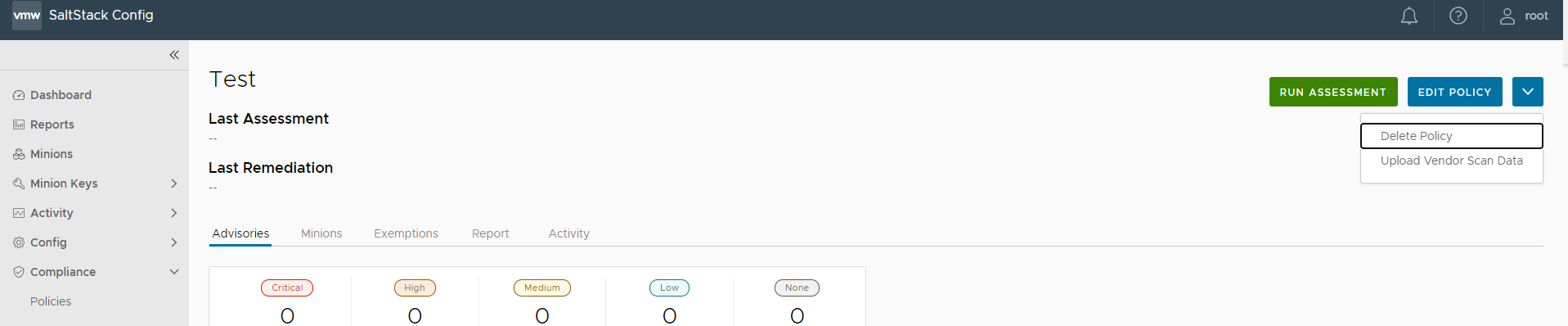

Процедура

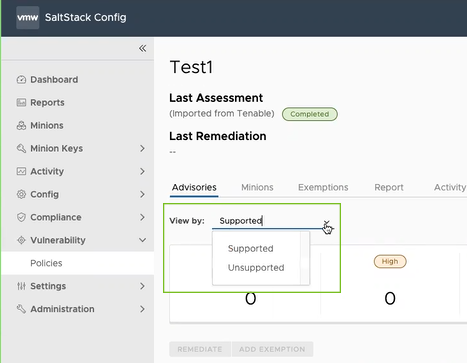

Результаты

Дальнейшие действия

Теперь выявленные уязвимости можно устранить. Дополнительные сведения см. в разделе Выполнение исправлений, указанных в рекомендациях.