您可以使用 Horizon 8 部署 Unified Access Gateway。

部署案例

Unified Access Gateway 能提供安全的遠端存取能力,供您存取客戶資料中心內的內部部署虛擬桌面平台和應用程式。它能與 Horizon 8 的內部部署搭配運作,以進行統一管理。

Unified Access Gateway 讓企業得以有效保證使用者的身分識別,而且能精準控制使用者對於有權使用之桌面平台和應用程式的存取權限。

Unified Access Gateway 虛擬應用裝置通常部署在網路的非軍事區 (DMZ)。在 DMZ 中部署能確保所有進入資料中心並前往桌面平台和應用程式資源的流量是代表經過嚴格驗證之使用者的流量。Unified Access Gateway 虛擬應用裝置還能確保經過驗證之使用者的流量只能導向該使用者有權使用的桌面平台和應用程式資源。這個層級的保護涉及具體檢測桌面平台通訊協定、協調可能迅速變動的原則和網路位址,以便精確地控制存取權限。

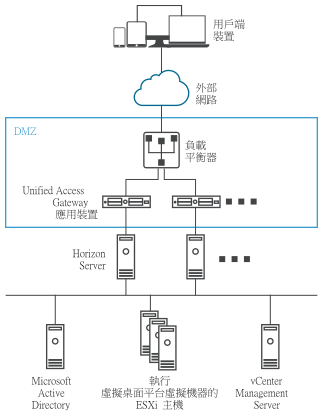

下圖顯示包含前端和後端防火牆的組態範例。

您必須確認已滿足需求才能以 Horizon 8 順暢地部署 Unified Access Gateway。

- 依預設,連接埠 8443 必須可供 Blast TCP/UDP 使用。不過,也可以將連接埠 443 設定為可供 Blast TCP/UDP 使用。

備註: 如果您將 Unified Access Gateway 設定為使用 IPv4 和 IPv6 兩種模式,則必須將 Blast TCP/UDP 設定為連接埠 443。請參閱 Unified Access Gateway 對 Horizon 基礎結構支援 IPv4 和 IPv6 雙重模式。

- 使用 Horizon 8 部署 Unified Access Gateway 時,必須啟用 Blast 安全閘道和 PCoIP 安全閘道。這可確保顯示通訊協定可以自動透過 Unified Access Gateway 成為 Proxy。BlastExternalURL 和 pcoipExternalURL 設定會指定 Horizon Client 使用的連線位址,以便透過 Unified Access Gateway 上的適當閘道路由傳送這些顯示通訊協定連線。由於這些閘道能代表經過驗證的使用者確保顯示通訊協定流量受到控制,因此能改善安全性。未經過驗證的顯示通訊協定流量會遭到 Unified Access Gateway 忽略。

- 在 Horizon 連線伺服器執行個體上停用安全閘道 (Blast 安全閘道和 PCoIP 安全閘道),並在 Unified Access Gateway 應用裝置上啟用這些閘道。

驗證

Unified Access Gateway 支援的使用者驗證方法包括:

- Active Directory 使用者名稱和密碼。

- Kiosk 模式。如需 Kiosk 模式的詳細資料,請參閱 Horizon 說明文件。

- RSA SecurID 雙因素驗證,由 RSA 針對 SecurID 正式認證。

- 透過各種第三方雙因素安全性廠商解決方案的 RADIUS。

- 智慧卡、CAC 或 PIV X.509 使用者憑證。

- SAML。

搭配 Horizon Connection Server 時,以上驗證方法都能獲得支援。Unified Access Gateway 不需要直接與 Active Directory 通訊。這種模式的通訊能作為透過 Horizon Connection Server 的 Proxy,因此能直接存取 Active Directory。在根據驗證原則驗證使用者工作階段後,Unified Access Gateway 就能將權利資訊的要求以及桌面平台和應用程式的啟動要求轉送給 Horizon Connection Server。Unified Access Gateway 還能管理其桌面平台和應用程式通訊協定處理常式,讓它們只轉送授權的通訊協定流量。

Unified Access Gateway 本身會處理智慧卡驗證。內容包括讓 Unified Access Gateway 與線上憑證狀態通訊協定 (Online Certificate Status Protocol, OCSP) 伺服器通訊,以便檢查 X.509 憑證撤銷等選項。