如需本節中所述步驟的完整詳細資料,請參閱官方 Amazon AWS PowerShell 說明文件。

必要條件

如果還沒有 Amazon AWS 帳戶,請建立一個。

程序

- 在 AWS 主控台中,建立存取金鑰,並取得存取金鑰識別碼和密碼存取金鑰。請在預設設定檔中設定這些內容。

僅當您沒有存取金鑰識別碼和密碼存取金鑰時,此步驟才適用

Set-AWSCredential -AccessKey AKIAI6428NKYOEXAMPLE ` -SecretKey bvfhkvvfhsbvhsdbhfbvfhfhvfhdskvbhfvbfhEXAMPLE ` -StoreAs default

- 在 Amazon S3 中建立一個值區,以儲存 Unified Access Gateway .vmdk 映像 (如果尚不存在)。

$bucket="uag-images" New-S3Bucket -BucketName $bucket -Region us-east-2

- 在 Amazon AWS 中建立一個名為 vmimport 的 IAM 角色,並將原則套用至該角色。

$importPolicyDocument = @" { "Version":"2012-10-17", "Statement":[ { "Sid":"", "Effect":"Allow", "Principal":{ "Service":"vmie.amazonaws.com" }, "Action":"sts:AssumeRole", "Condition":{ "StringEquals":{ "sts:ExternalId":"vmimport" } } } ] } "@ New-IAMRole -RoleName vmimport -AssumeRolePolicyDocument $importPolicyDocument $bucket="uag-images" $rolePolicyDocument = @" { "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "s3:GetBucketLocation", "s3:GetObject", "s3:ListBucket" ], "Resource": [ "arn:aws:s3:::$bucket", "arn:aws:s3:::$bucket/*" ] }, { "Effect": "Allow", "Action": [ "ec2:ModifySnapshotAttribute", "ec2:CopySnapshot", "ec2:RegisterImage", "ec2:Describe*" ], "Resource": "*" } ] } "@ Write-IAMRolePolicy -RoleName vmimport -PolicyName vmimport -PolicyDocument $rolePolicyDocument - 在 EC2 中準備網路環境。可以從 EC2 管理主控台或使用 PowerShell 來執行這些步驟。只需完成一次這些步驟,即可為 Unified Access Gateway 部署準備 EC2 環境。為此,需要至少一個子網路。對於多個 NIC Unified Access Gateway 部署,每個 NIC 可以位於同一子網路中,也可以位於不同的子網路中。

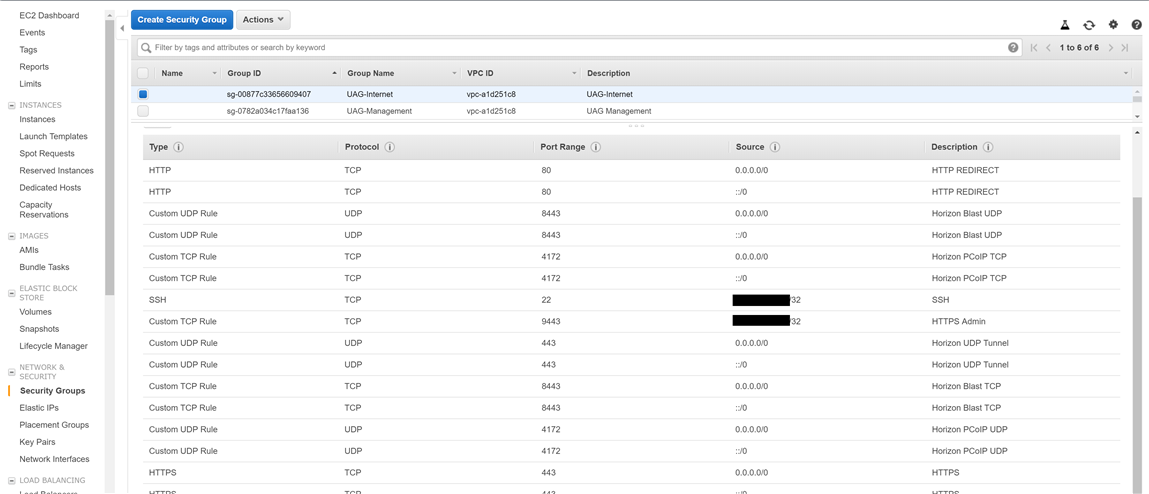

- 為每個類型的 NIC 建立安全群組。

安全群組包含一組防火牆規則,可限制 TCP 和 UDP 連接埠存取。一個安全群組可供多個 Unified Access Gateway 應用裝置共用。例如,您可以為

eth0建立一個名為 UAG-Internet 的安全群組,並在建立 Unified Access Gateway 應用裝置時自動與第一個 NIC 相關聯。若要使用 Horizon,第一個 (UAG-Internet) 可以允許任何用戶端中的 TCP 連接埠 80、443、8443、4172 和 UDP 連接埠 443、8443、4172。如果您要允許透過ssh來存取 Unified Access Gateway,則必須在每個 .ini 檔案的 [一般] 區段中指定sshEnabled=true。SSH 通常僅應用於測試,不能用於生產部署。您還應確保在安全群組中限制只有單一來源 IP 位址能存取 TCP 連接埠 22 上的ssh,而不全面開放。

- 如果可以直接從網際網路存取 Unified Access Gateway 應用裝置,則每個需要存取權的 NIC 都必須具有相關聯的公用 IP 位址 (稱為彈性 IP)。

- 對於每個 NIC,決定子網路識別碼、安全群組識別碼和公用 IP 分配識別碼。如果沒有為任何 NIC 指定安全群組識別碼,將使用預設安全群組。如果未指定公用 IP 識別碼,則該 NIC 將沒有公用 IP 位址,因此無法直接從網際網路來存取。如果在一組 Unified Access Gateway 應用裝置前面使用負載平衡器,可能會出現這種情況。