本節說明如何在具有單一或雙非軍事區 (DMZ) 的環境中使用 Unified Access Gateway 3.9 及更新版本來支援 VMware Horizon。

Unified Access Gateway 是一種 VMware 虛擬應用裝置,用來支援對多個 VMware End-User Computing 企業產品進行安全遠端存取。例如,使用 Unified Access Gateway 來支援遠端存取 VMware Horizon,以存取虛擬桌面平台和遠端桌面平台主控應用程式。

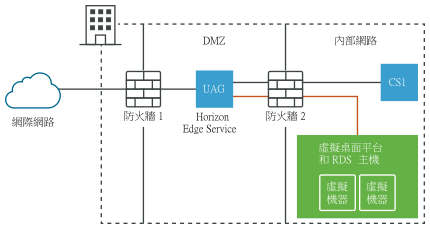

單一 DMZ 部署

若要在組織的資料中心內進行 Horizon 內部部署,通常會在單一 DMZ 中安裝 Unified Access Gateway 應用裝置,從而在網際網路與客戶資料中心之間提供一個網路隔離層。

Unified Access Gateway 具有一個適用於所有 Horizon 通訊協定的內建安全機制,可確保進入資料中心的網路流量只會是經過驗證的使用者產生的流量。在 DMZ 中會捨棄任何未驗證的流量。

圖 2-1 顯示此情景。對於簡單設定,它只顯示 DMZ 中的單一 Unified Access Gateway 應用裝置,但在支援高可用性的大規模生產環境中,通常會在負載平衡器前面部署多個 Unified Access Gateway 應用裝置。有關設定 Unified Access Gateway 應用裝置以用於單一 DMZ 中的詳細資料,請參閱《部署及設定 Unified Access Gateway》標準文件。

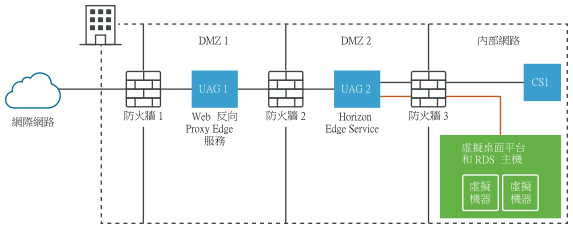

雙 DMZ 部署

某些組織具有兩個 DMZ。這通常稱為雙 DMZ 或雙躍點 DMZ,有時用來在網際網路與內部網路之間提供一層額外的安全保護。

上面的圖 3-1 顯示具有雙 DMZ 的網路。在此部署中,為 Horizon Edge 服務在 DMZ 2 中設定 UAG 2 的方式,與上一節中單一 DMZ 的設定方式完全相同。面向防火牆 1 的網際網路組態與單一 DMZ 的組態相同。應允許必要的 TCP 和 UDP 連接埠,並將防火牆 1 僅路由到 DMZ 1 中的 Unified Access Gateway 應用裝置。對於防火牆 2 的 TCP 和 UDP 連接埠,這些連接埠與防火牆 1 相同,只是規則應僅允許使用 DMZ 1 中 Unified Access Gateway 應用裝置的來源 IP 位址,並且只應將此流量轉送到 DMZ 2 中的 Unified Access Gateway 應用裝置。這可確保進入 DMZ 2 的唯一網路流量是已經過 DMZ 1 Unified Access Gateway 應用裝置篩選的流量。

DMZ 1 中的 UAG 1 被設定為 Horizon 通訊協定的 Web 反向 Proxy。它會終止來自用戶端的 TLS 連線,並在 UAG 1 和 UAG 2 之間建立新 TLS 連線時,先對該流量進行特定的 Horizon URL 驗證,然後再將其轉送到 UAG 2。對於從網際網路到 UAG 1 的任何網路流量,就 Horizon 的連接埠號碼、TLS 版本、密碼和 HTTPS URL 模式而言,如果不符合 UAG 1 上設定的 Horizon 通訊協定規格,則會在 DMZ 1 中遭到捨棄。系統會將有效的 Horizon 網路流量轉送到 DMZ 2 中的 UAG 2,以提供下一層的安全保護。

tunnelExternalUrl,blastExternalUrl 和選用

pcoip ExternalUrl),將這些通訊協定連線至

Unified Access Gateway 環境。它們必須設定為會將這些連線路由到

UAG 1 的值。