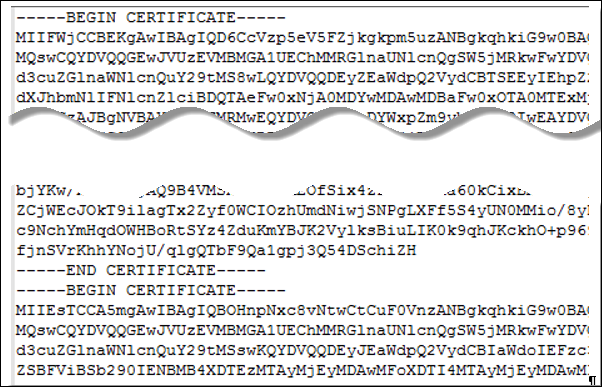

若要使用 Unified Access Gateway REST API 進行憑證設定或要使用 PowerShell 指令碼,您必須將憑證轉換為 PEM 格式檔案以取得憑證鏈結和私密金鑰,接著必須將 .pem 檔案轉換為包含內嵌換行字元的單行格式。

執行這項作業的原因和時機

設定 Unified Access Gateway 時,可能有三種憑證類型需要加以轉換。

請一律為 Unified Access Gateway 應用裝置安裝並設定 TLS/SSL 伺服器憑證。

如果計劃使用智慧卡驗證,您必須針對將要放在智慧卡上的憑證,安裝並設定信任的 CA 簽發者憑證。

如果計劃使用智慧卡驗證,VMware 建議您為 Unified Access Gateway 應用裝置上所安裝的 SAML 伺服器憑證,安裝並設定簽署 CA 的根憑證。

對於這三種憑證類型,執行相同程序以將憑證轉換為包含憑證鏈結的 PEM 格式檔案。對於 TLS/SSL 伺服器憑證和根憑證,另請將每個檔案轉換為包含私密金鑰的 PEM 檔案。接著必須將每個 .pem 檔案轉換為可將 JSON 字串傳遞至 Unified Access Gateway REST API 的單行格式。

先決條件

確認您擁有憑證檔案。檔案可能是 PKCS#12 (.p12 或 .pfx) 格式,也可能是 Java JKS 或 JCEKS 格式。

自行熟悉您將用來轉換憑證的 openssl 命令列工具。請參閱https://www.openssl.org/docs/apps/openssl.html。

如果憑證是 Java JKS 或 JCEKS 格式,請自行熟悉 Java keytool 命令列工具,以先將憑證轉換為 .p12 或 .pks 格式,之後才能再轉換為 .pem 檔案。

程序

結果

現在,您可以使用這些 .pem 檔案並搭配 https://communities.vmware.com/docs/DOC-30835 上的部落格文章〈Using PowerShell to Deploy VMware Unified Access Gateway〉(使用 PowerShell 部署 VMware Unified Access Gateway) 內附的 PowerShell 指令碼,來設定 Unified Access Gateway 的憑證。或者,您也可以建立並使用 JSON 要求來設定憑證。

下一步

如果您轉換的是 TLS/SSL 伺服器憑證,請參閱更換 Unified Access Gateway 的預設 TLS/SSL 伺服器憑證。若是智慧卡憑證,請參閱在 Unified Access Gateway 應用裝置上設定憑證或智慧卡驗證。