DMZ 型 Unified Access Gateway 應用裝置需要在前端和後端防火牆設定某些防火牆規則。在安裝期間,Unified Access Gateway 服務預設設為接聽特定網路連接埠。

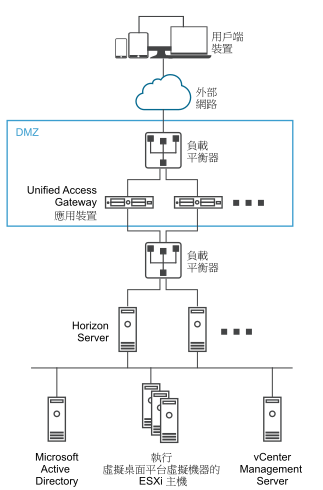

DMZ 型 Unified Access Gateway 應用裝置部署通常包含兩個防火牆。

- 保護 DMZ 和內部網路需要面向外部網路的前端防火牆。您可以設定此防火牆允許外部網路流量到達 DMZ。

- 提供第二層安全性則需要位於 DMZ 與內部網路之間的後端防火牆。您可以設定此防火牆僅接受發自 DMZ 內服務的流量。

防火牆原則可嚴格控制來自 DMZ 服務的輸入通訊,進而大幅降低內部網路出現漏洞的風險。

若要允許外部用戶端裝置連線至 DMZ 內的 Unified Access Gateway 應用裝置,前端防火牆必須允許特定連接埠上的流量。依預設,外部用戶端裝置和外部 Web 用戶端 (HTML Access) 會透過 TCP 連接埠 443 連接 DMZ 內的 Unified Access Gateway 應用裝置。如果您使用 Blast 通訊協定,則必須在防火牆上開啟連接埠 8443,但您也可以設定 Blast 使用連接埠 443。

| 連接埠 | 入口網站 | 來源 | 目標 | 說明 |

|---|---|---|---|---|

| 443 | TCP | 網際網路 | Unified Access Gateway | 針對 Web 流量,Horizon Client XML - API、Horizon Tunnel 和 Blast Extreme |

| 443 | UDP | 網際網路 | Unified Access Gateway | UDP (選用) |

| 8443 | UDP | 網際網路 | Unified Access Gateway | Blast Extreme (選用) |

| 8443 | TCP | 網際網路 | Unified Access Gateway | Blast Extreme (選用) |

| 4172 | TCP 與 UDP | 網際網路 | Unified Access Gateway | PCoIP (選用) |

| 443 | TCP | Unified Access Gateway | Horizon Broker | Horizon Client XML-API |

| 22443 | TCP 與 UDP | Unified Access Gateway | 桌面平台和 RDS 主機 | Blast Extreme |

| 4172 | TCP 與 UDP | Unified Access Gateway | 桌面平台和 RDS 主機 | PCoIP (選用) |

| 32111 | TCP | Unified Access Gateway | 桌面平台和 RDS 主機 | USB 重新導向的架構通道 |

| 9427 | TCP | Unified Access Gateway | 桌面平台和 RDS 主機 | MMR 和 CDR |

| 9443 | TCP | 管理員 UI | Unified Access Gateway | 管理介面 |

|

備註: 所有 UDP 連接埠需要允許轉送資料包和回覆資料包。

|

||||

下圖顯示包含前端和後端防火牆的組態範例。