設定 Unified Access Gateway 橋接功能,以便為使用憑證驗證的內部部署舊版非 SAML 應用程式提供單一登入 (SSO)。

先決條件

開始進行組態程序之前,請確定您可以使用下列檔案和憑證:

後端應用程式 (例如 Sharepoint 或 JIRA) 的 Keytab 檔案

根 CA 憑證或含有使用者中繼憑證的整個憑證鏈結。

您必須已在 Workspace ONE UEM 主控台中新增並上傳憑證。請參閱啟用 Workspace ONE UEM 主控台以擷取和使用 CA 憑證。

請參閱相關產品說明文件,以產生非 SAML 應用程式的根憑證和使用者憑證以及 Keytab 檔案。

請確保 TCP/UDP 連接埠 88 已開啟,因為 Unified Access Gateway 使用此連接埠來與 Active Directory 進行 Kerberos 通訊。

程序

- 從移至:

- 在中,按一下新增。

- 按一下選取並上傳 OCSP 簽署憑證。

- 選取領域設定齒輪圖示並依照設定領域設定中所述設定領域設定。

- 從一般設定 > Edge Service 設定,選取 Reverse Proxy 設定齒輪圖示。

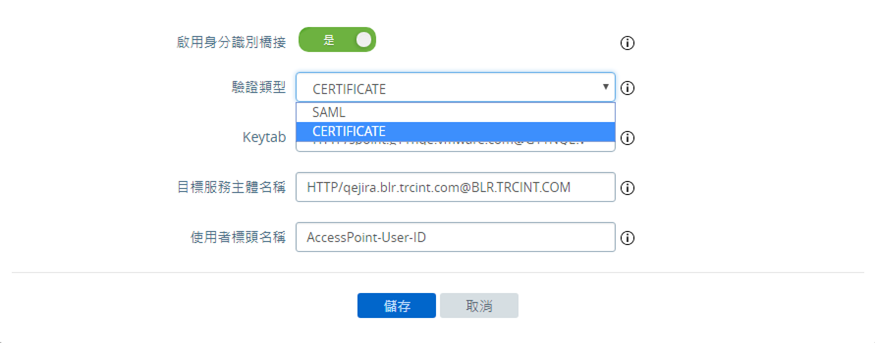

- 將啟用身分識別橋接設定設為是,接著設定下列身分識別橋接設定,然後按一下儲存。

選項

說明

驗證類型

從下拉式功能表中選取 CERTIFICATE。

Keytab

在下拉式功能表中,選取針對此 Reverse Proxy 設定的 Keytab。

目標服務主體名稱

輸入 Kerberos 服務主體名稱。每個主體一律使用完整領域名稱。例如,myco_hostname@MYCOMPANY。以大寫字母輸入領域名稱。如果您不新增名稱至文字方塊,則服務主體名稱會衍生自 Proxy 目的地 URL 的主機名稱。

使用者標頭名稱

針對標頭式驗證,輸入包含衍生自判斷提示之使用者 ID 的 HTTP 標頭名稱,或使用預設值 AccessPoint-User-ID。

下一步

當您使用 VMware Browser 存取目標網站時,目標網站將會作為 Reverse Proxy。Unified Access Gateway 會驗證提供的憑證。如果憑證有效,則瀏覽器會顯示後端應用程式的使用者介面頁面。

如需特定的錯誤訊息和疑難排解資訊,請參閱疑難排解錯誤:身分識別橋接。