Unified Access Gateway 的其中一個組態設定為要使用的虛擬網路介面卡 (NIC) 數量。部署 Unified Access Gateway 時,您會為網路選取部署組態。

您可以指定一、二或三個 NIC 設定,其指定方式為 onenic、twonic 或 threenic。

減少每個虛擬 LAN 上已開啟連接埠的數量,並區隔不同類型的網路流量以大幅改善安全性。主要優勢在於區隔與隔離不同類型的網路流量以作為深度防禦 DMZ 安全性設計策略的一部分。這可透過在 DMZ 內實作不同的實體交換器並在 DMZ 內具有多個虛擬 LAN,或隸屬於完整 VMware NSX 所管理 DMZ 的一部分來實現。

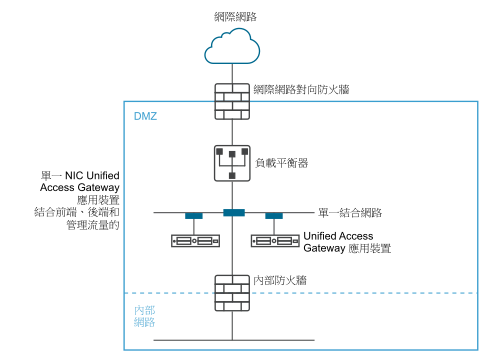

一般的單一 NIC DMZ 部署

最簡單的 Unified Access Gateway 部署是使用單一 NIC,其中的所有網路流量會結合在單一網路上。來自網際網路對向防火牆的流量會導向至其中一個可用的 Unified Access Gateway 應用裝置。然後 Unified Access Gateway 會經由內部防火牆將授權流量轉送至內部網路上的資源。Unified Access Gateway 會捨棄未經授權的流量。

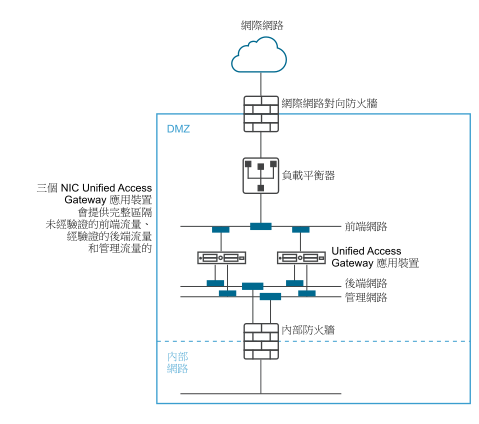

從後端和管理流量區隔未經驗證的使用者流量

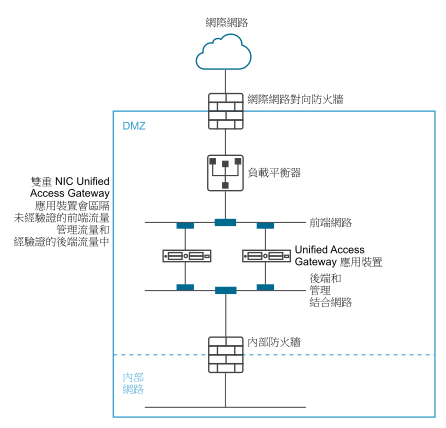

單一 NIC 部署的替代選項為指定兩個 NIC。第一個仍會用於網際網路對向未經驗證的存取,但後端驗證流量和管理流量則會區隔至不同的網路上。

在兩個 NIC 部署中,Unified Access Gateway 必須授權流量透過內部防火牆進入內部網路。未經授權的流量不會在此後端網路上。管理流量 (例如 Unified Access Gateway 的 REST API) 只會在此第二個網路上

如果在未經驗證的前端網路上的裝置 (例如負載平衡器) 遭到破解,則在這兩個 NIC 部署中便無法重新設定裝置略過 Unified Access Gateway。它會結合第 4 層防火牆規則與第 7 層 Unified Access Gateway 安全性。相同地,如果網際網路對向防火牆設定錯誤而允許通過 TCP 連接埠 9443,則這仍不會將 Unified Access Gateway 管理 REST API 向網際網路使用者公開。深度防禦原則會使用多層級防護,例如知道單一組態錯誤或系統攻擊不一定會產生整體的弱點

在兩個 NIC 部署中,您可以在 DMZ 內的後端網路上放置額外的基礎結構系統 (如 DNS 伺服器、RSA SecurID 驗證管理員伺服器),以便讓這些伺服器無法顯示在網際網路對向網路上。在 DMZ 內放置基礎結構系統可防禦來自遭破解前端系統之網際網路對向 LAN 的第 2 層攻擊,並可有效減少整體攻擊面。

多數 Unified Access Gateway 網路流量為 Blast 和 PCoIP 的顯示通訊協定。利用單一 NIC,往返於網際網路的顯示通訊協定流量會與往返於後端系統的流量結合。使用兩個以上的 NIC 時,流量會遍及前端和後端 NIC 與網路。這可減少單一 NIC 的潛在瓶頸,並產生效能優勢。

Unified Access Gateway 也支援進一步的區隔,即允許將管理流量區隔至特定的管理 LAN。如此一來,通往連接埠 9443 的 HTTPS 管理流量僅能夠從管理 LAN 進行傳輸。