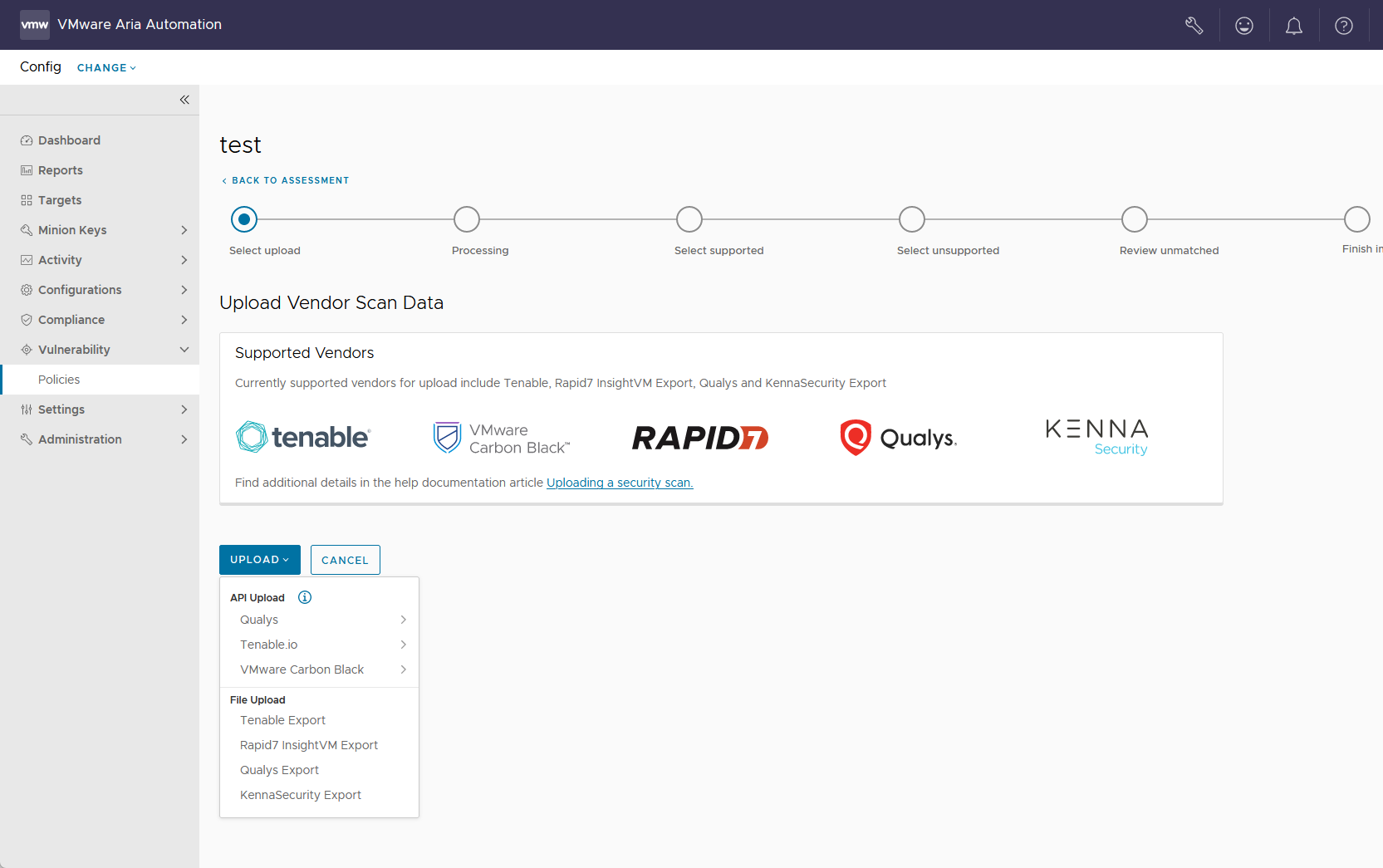

Automation for Secure Hosts Vulnerability 支援匯入由多個第三方廠商產生的安全性掃描,作為對漏洞原則執行評估的替代方法。

您可以將第三方安全性掃描直接匯入到 Automation Config 並使用 Automation for Secure Hosts Vulnerability 修復其識別的安全性建議,用於替代對漏洞原則執行評估。如需有關執行標準評估的詳細資訊,請參閱〈如何執行漏洞評估〉。

Automation for Secure Hosts Vulnerability 支援以下來源的第三方掃描:

- Tenable

- Rapid7

- Qualys

- Kenna Security

- Carbon Black

將第三方掃描匯入安全性原則時,

Automation Config 會將您的部屬節點與掃描所識別的節點進行比對。

備註: 依預設,所有

Automation Config 使用者都可以存取 [連接器] 工作區。但是,使用者需要具有執行漏洞廠商匯入的權限以及

Automation for Secure Hosts Vulnerability 授權,才能成功地從連接器匯入漏洞。

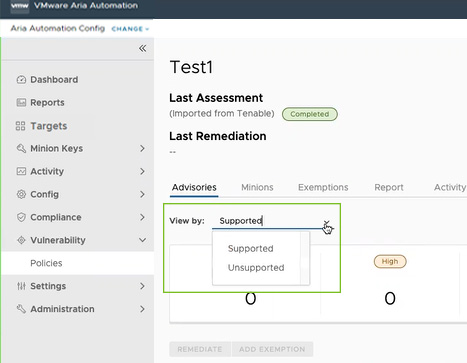

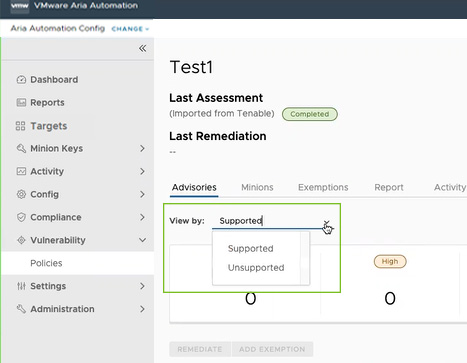

安全性原則儀表板列出了第三方掃描識別的建議以及各個建議是否支援修復。

備註: 如果匯出檔案較大,則可能需要使用第三方工具掃描網路中的少量節點。或者,也可以使用命令列介面 (CLI) 或 API 匯入大規模掃描。

匯入掃描後,原則將顯示一個摘要,您可以在兩個視圖之間切換:支援的漏洞和不支援的漏洞。支援的漏洞是可以使用

Automation Config 進行修復的建議。不支援的漏洞是無法使用

Automation Config 進行修復的建議。

備註: 此 [檢視方式] 切換選項僅適用於廠商匯入的資料。使用

Automation for Secure Hosts 內容建立的資料不顯示此 [檢視方式] 切換欄位。

設定第三方連接器

必須先設定連接器,然後才能匯入第三方安全性掃描。必須先使用第三方工具的 API 金鑰設定連接器。

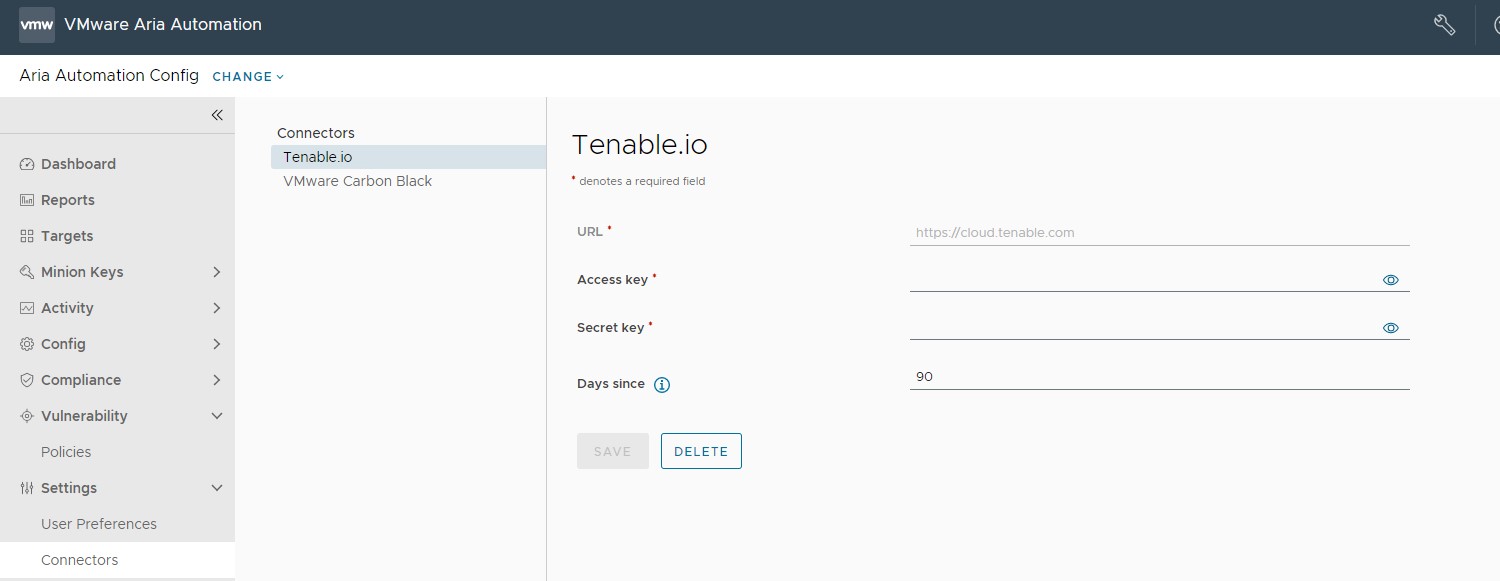

設定 Tenable.io 連接器

若要設定 Tenable.io 連接器,請導覽至

,輸入連接器所需的詳細資料,然後按一下

儲存。

| 連接器欄位 | 說明 |

|---|---|

| 秘密金鑰和存取金鑰 | 使用連接器 API 進行驗證所需的金鑰配對。如需有關產生金鑰的詳細資訊,請參閱 Tenable.io 說明文件。 |

| URL | API 要求的基底 URL。預設為 https://cloud.tenable.com。 |

| 至今的天數 | 查詢從此天數前開始的 Tenable.io 掃描歷程記錄。如果保留空白,則表示查詢時段無限制。使用連接器匯入掃描結果時,Automation for Secure Hosts Vulnerability 會使用此時段內每個節點的最新可用結果。

備註: 若要確保您的原則包含最新的掃描資料,請務必在每次掃描後重新執行匯入。

Automation for Secure Hosts Vulnerability 不會自動輪詢 Tenable.io 以取得最新掃描資料。

|

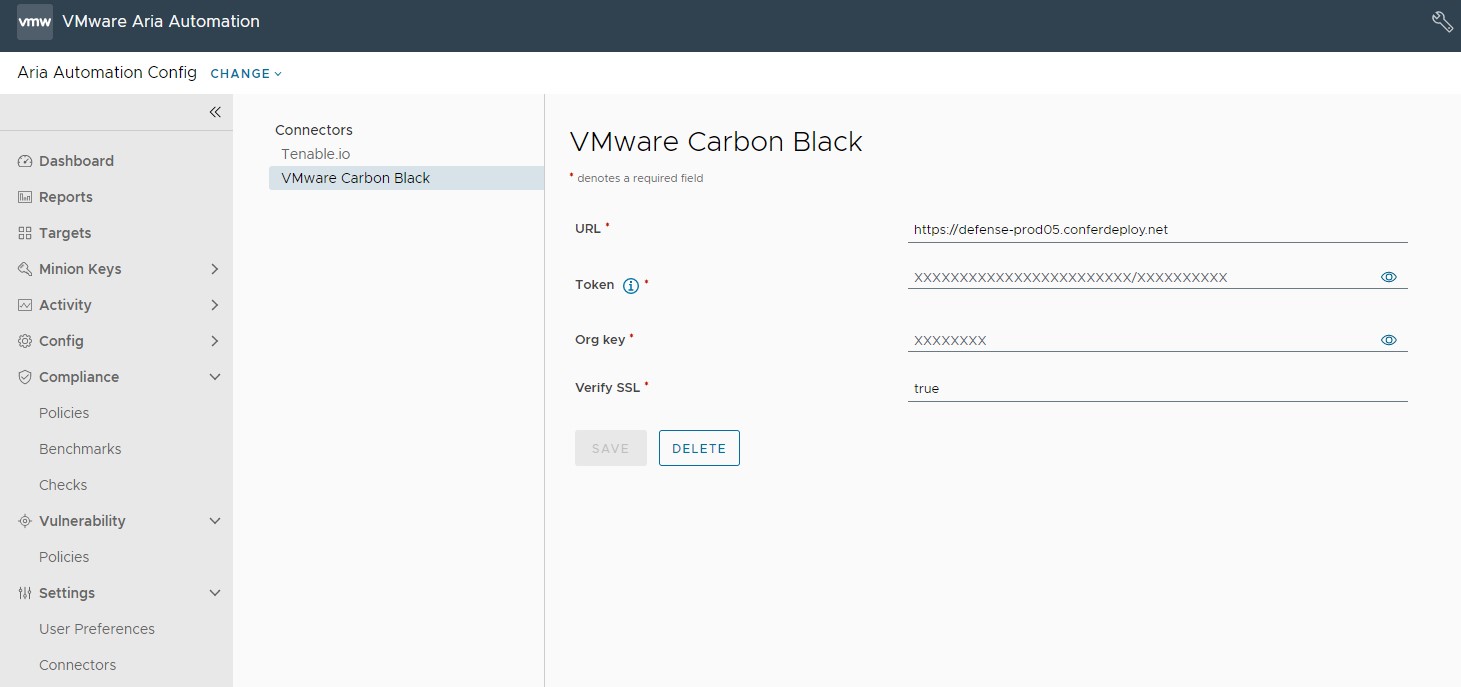

設定 Carbon Black 連接器 (僅限 Windows)

若要設定 Carbon Black 連接器,需要在 Carbon Black Cloud 中啟用裝置讀取權限並建立 API Token 碼。如需建立 API Token 碼的詳細資訊,請參閱

〈漏洞評估 API〉。

備註:

Automation for Secure Hosts 僅支援 VMware Carbon Black Cloud 的連接器和掃描。

Automation for Secure Hosts 僅使用 IPv4 和 Carbon Black 裝置進行比對,並使用 risk_meter_score 進行顯示。未使用任何其他資訊。

必須先設定 Windows 部屬節點 Carbon Black 感應器套件環境,然後才能設定 Carbon Black 連接器。

設定 Carbon Black 感應器套件環境:

- 啟動 Automation Config 環境並部署 Windows Server。

- 在 Windows Server 上安裝 Salt 部屬節點。如需詳細資訊,請參閱〈Salt 部屬節點安裝〉。

- 接受 Automation Config 中的主節點金鑰以及 Automation Config 或 Salt 主節點中的部屬節點金鑰。

- 在 Windows 部屬節點上安裝 Carbon Black 感應器套件。如需詳細資訊,請參閱〈在虛擬機器工作負載上安裝感應器〉。

- 在 Automation for Secure Hosts 中,對包含 Windows 部屬節點的目標群組定義原則。

- Automation Config VMan 擷取完成後,執行以下命令,從 Salt 主節點同步 Automation Config Carbon Black 模組:

salt mywindowsminion saltutil.sync_modules saltenv=sse。 - 在 Windows 部屬節點上,執行

salt mywindowsminion carbonblack.set_device_grain以設定 Carbon Black 裝置粒紋。

設定 Carbon Black 感應器套件環境後,可以透過導覽至

,在

Automation Config 中設定 Carbon Black 連接器。輸入所需的連接器詳細資料,然後按一下

儲存。

| 連接器欄位 | 說明 |

|---|---|

| URL | API 要求的 URL |

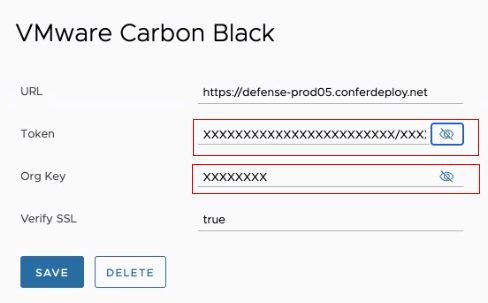

| Token 和組織金鑰 | 使用連接器 API 進行驗證所需的金鑰配對。

備註: 如果刪除 VMware Carbon Black 連接器,這些欄位將填充「xxxx」字元。這是為了保持 Token 金鑰格式「xxxxxxxxxxxxxxxxxxxxxxxx/xxxxxxx」

|

| 驗證 SSL | 預設值設為 true。 |

- 按一下目標,然後為原則目標群組選取所有部屬節點或特定部屬節點。

- 按一下執行命令,然後執行以下命令:

saltutil.sync_all、carbon_black.set_device_grain和saltutil.refresh_grains。

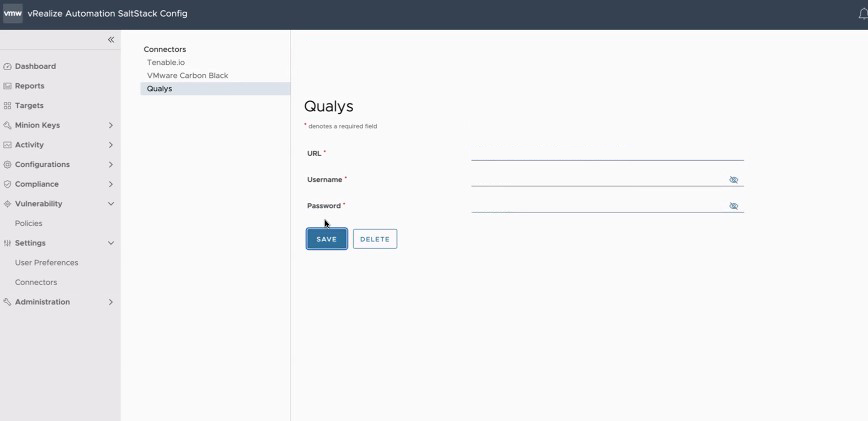

設定 Qualys 連接器

若要設定 Qualys 連接器,請導覽至,輸入連接器所需的詳細資料,然後按一下儲存。

URL、使用者名稱和密碼認證由 Qualys 提供。

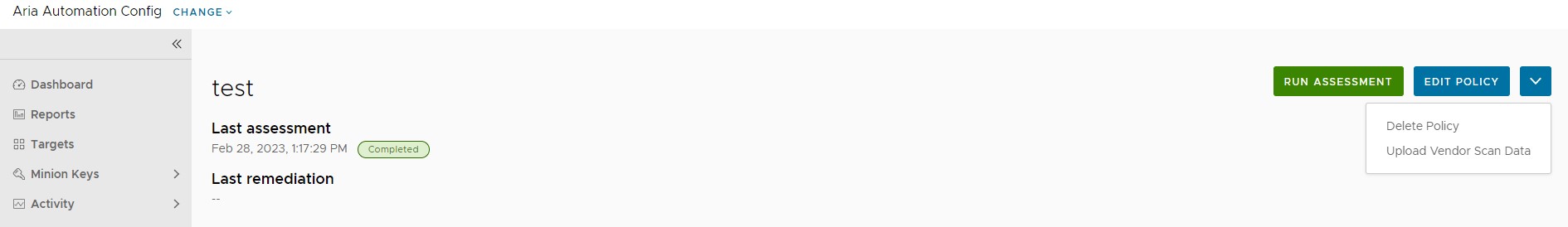

如何匯入第三方掃描

您可以從檔案、連接器或使用命令列匯入第三方掃描。

必要條件

確保您已在 [連接器] 使用者介面中設定了第三方連接器。

程序

結果

選取的建議將匯入

Automation for Secure Hosts Vulnerability 中,並且在原則儀表板中顯示為評估。此外,原則儀表板還會在原則標題下顯示 [已匯入自],以指出最新評估是從第三方工具匯入的。

備註: 僅當匯入掃描時,才會執行評估。無法按排程執行匯入的掃描評估。

下一步

您現在可以修復這些建議。如需詳細資訊,請參閱〈如何修復建議〉。