詳述如何為選取的安全性原則設定 Web 安全性規則。

開始之前

若要設定安全性原則,使用者必須先建立安全性原則。如需如何建立安全性原則的特定指示,請參閱建立安全性原則。

Web 安全性類別

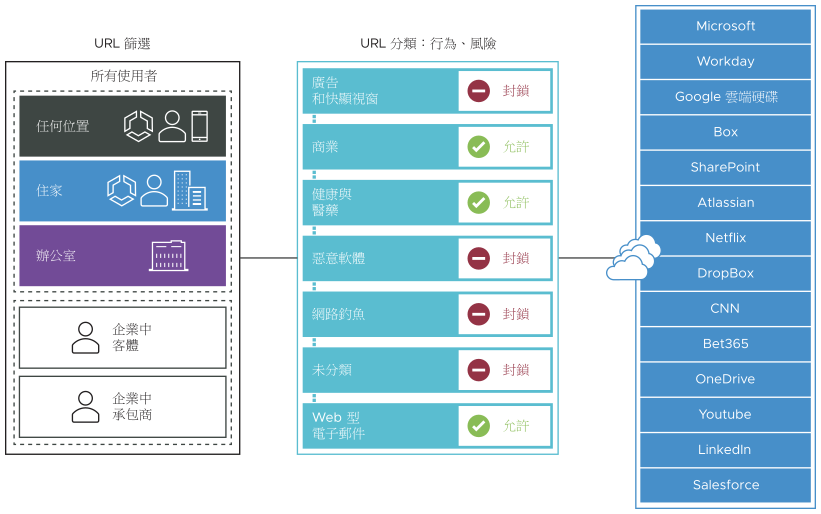

URL 篩選

URL 篩選可讓使用者設定規則,以限制使用者只能與特定類別的網站進行互動。

- 以細微原則控制員工的網頁瀏覽。

- 報告高風險網站,可用於 SaaS 應用程式。

- 根據預先定義的類別進行允許/封鎖。

- 使用封鎖自訂網域的選項,將主控不當內容的 URL 封鎖。

相較於 SSL 檢查中預設規則會透過檢查每個 SSL 加密封包來強制執行嚴格的安全性,URL 篩選預設為寬鬆規則,依預設會允許所有流量,無論潛在危險為何。使用者可自行決定是否變更預設行為。若要變更預設行為,使用者可從 URL 篩選強制執行的三種規則中選擇:類別、威脅和網域。

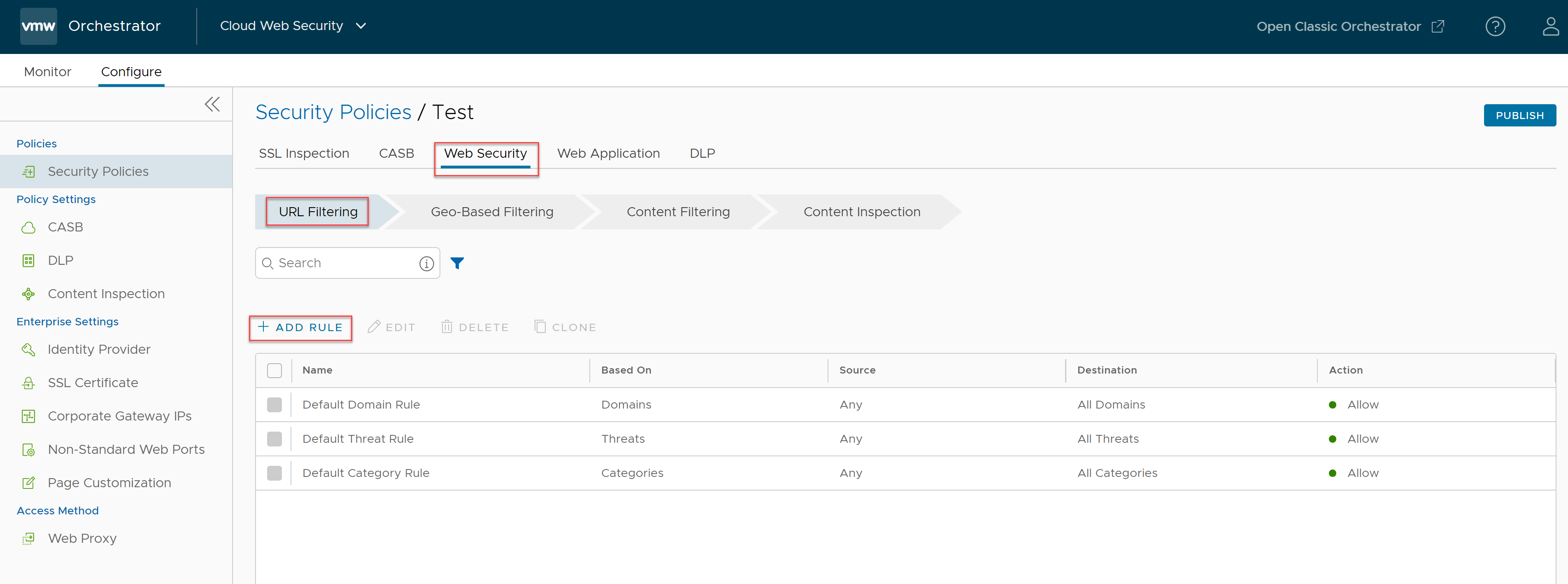

- 導覽至 。

- 選取安全性原則,以設定 URL 篩選規則。

- 在選取的安全性原則 (Security Policies) 畫面中,按一下 Web 安全性 (Web Security) 索引標籤。

- 在 URL 篩選 (URL Filtering) 索引標籤之下,按一下 + 新增規則 (+ ADD RULE)。

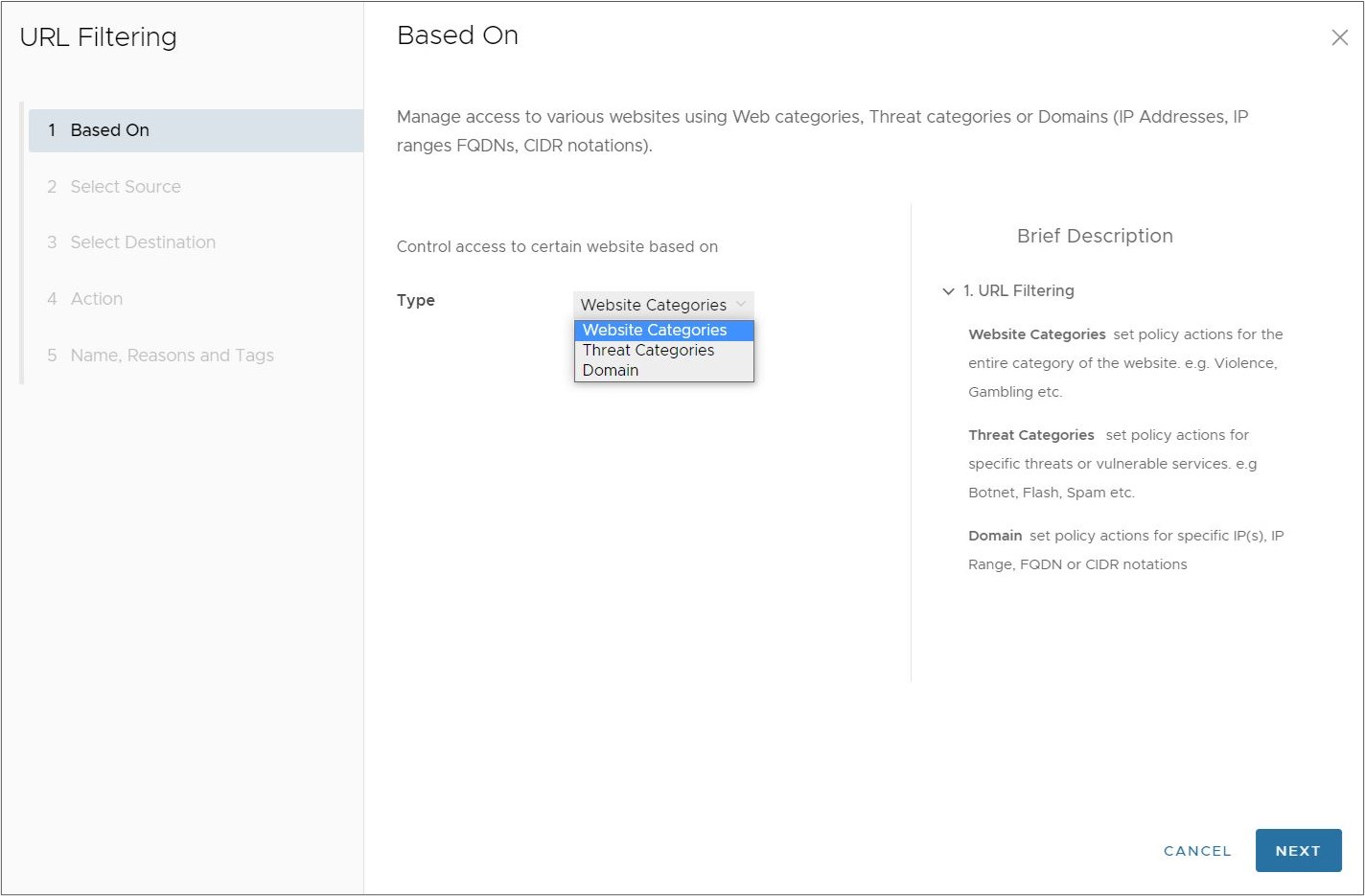

會顯示基於 (Based On) 畫面。

- 在基於 (Based On) 畫面中,從類型 (Type) 下拉式功能表中選取三個選項之一,以控制對某些網站的存取:

- 網站類別 (Website Categories) - 為網站的整個類別設定原則動作。例如,暴力、賭博和其他同類內容。

- 威脅類別 (Threat Categories) - 為特定的威脅或易受攻擊的服務設定原則動作。例如,殭屍網路、Flash、垃圾郵件和其他同類內容。

- 網域 (Domain) - 為特定的 IP、IP 範圍、FQDN 或 CIDR 標記法設定原則動作。可以使用規則中設定的靜態清單手動完成該操作,也可以透過使用遠端儲存的網域清單手動完成該操作 (您可以動態編輯和更新該清單)。

按下一步 (Next),將顯示選取來源 (Select Source) 畫面。

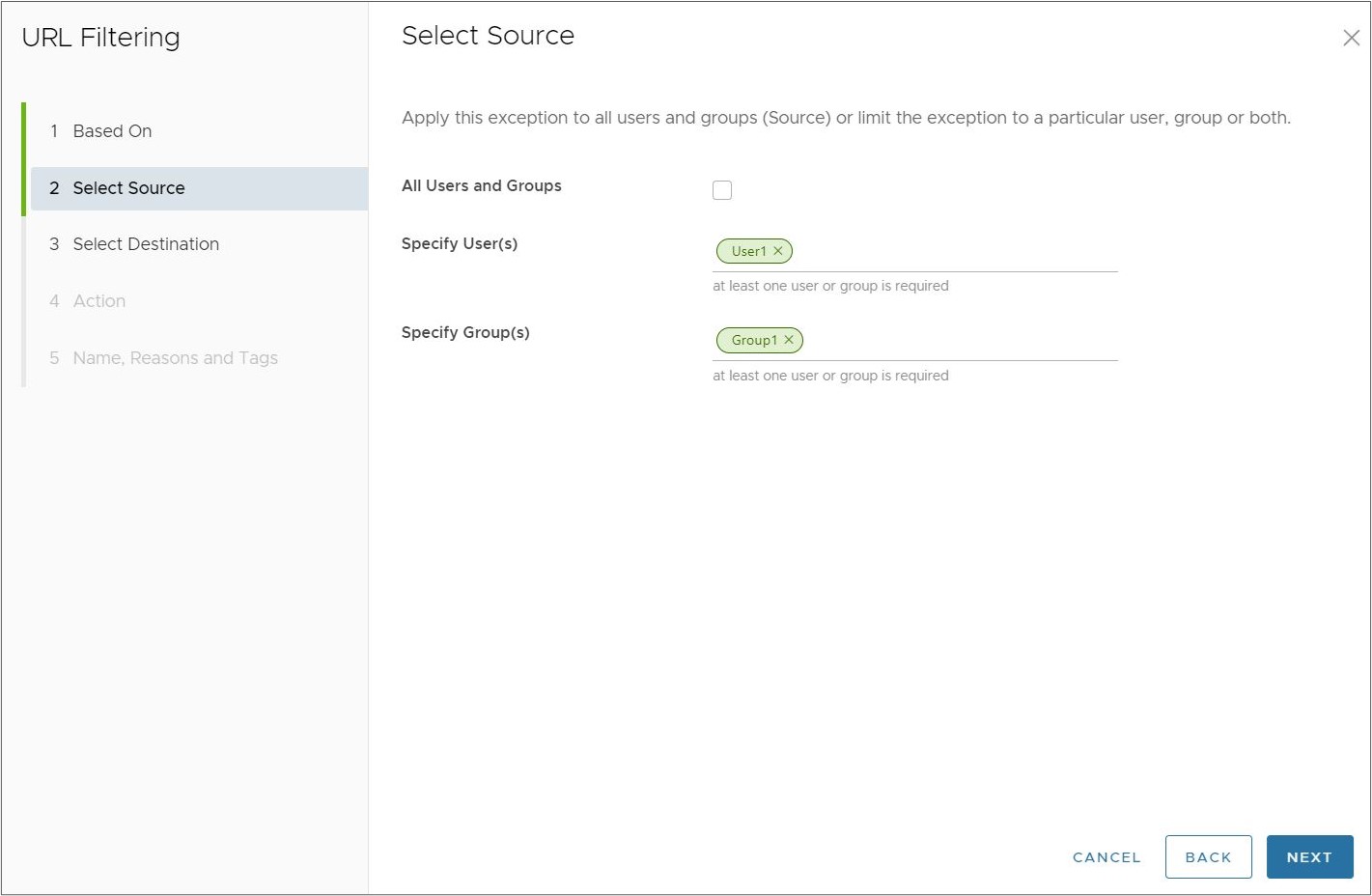

- 在選取來源 (Select Source) 畫面中,選取要套用規則或例外狀況的來源。

在來源 (Source) 之下,選取所有使用者和群組 (All Users and Groups) 核取方塊,以將規則套用至所有使用者和群組,或者取消勾選該核取方塊以指定使用者和群組。

按下一步 (Next),這時會顯示選取目的地 (Select Destination) 畫面。

-

在選取目的地 (Select Destination) 之下,您將看到一個以基於 (Based On) 區段中選擇的內容為基礎的畫面:網站類別 (Website Categories)、威脅類別 (Threat Categories) 或網域 (Domains)。

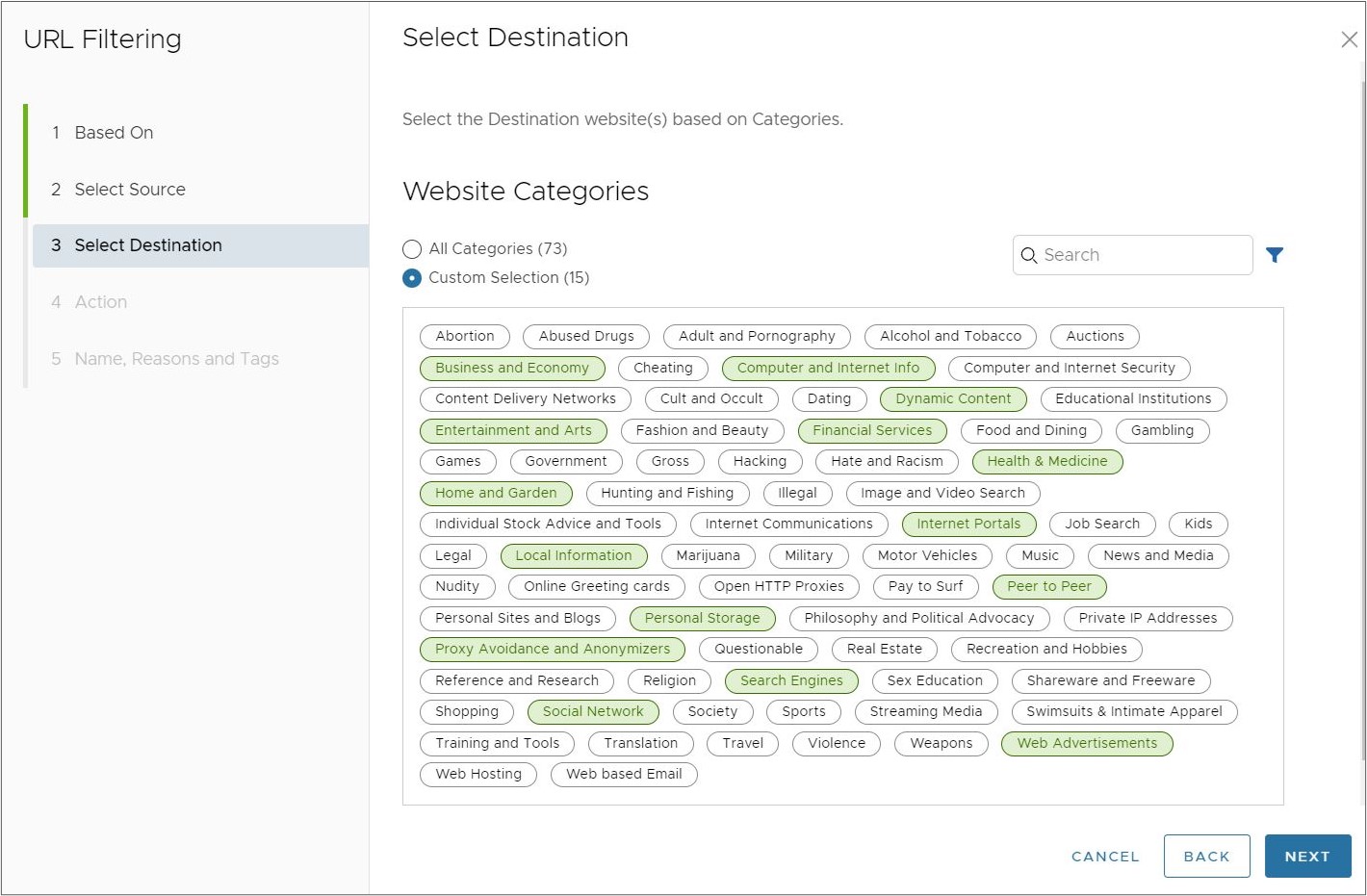

- 網站類別 (Website Categories):選擇所有類別 (All Categories) 或自訂選取項目 (Custom Selection)。所有類別 (All Categories) 選項會醒目顯示所有可用的類別,並將其套用至規則。對於自訂選取項目 (Custom Selection) 選項,使用者可以按一下每一種類別,以指定要套用至規則的類別。您也可以使用 [搜尋 (Search)] 方塊以尋找類別。

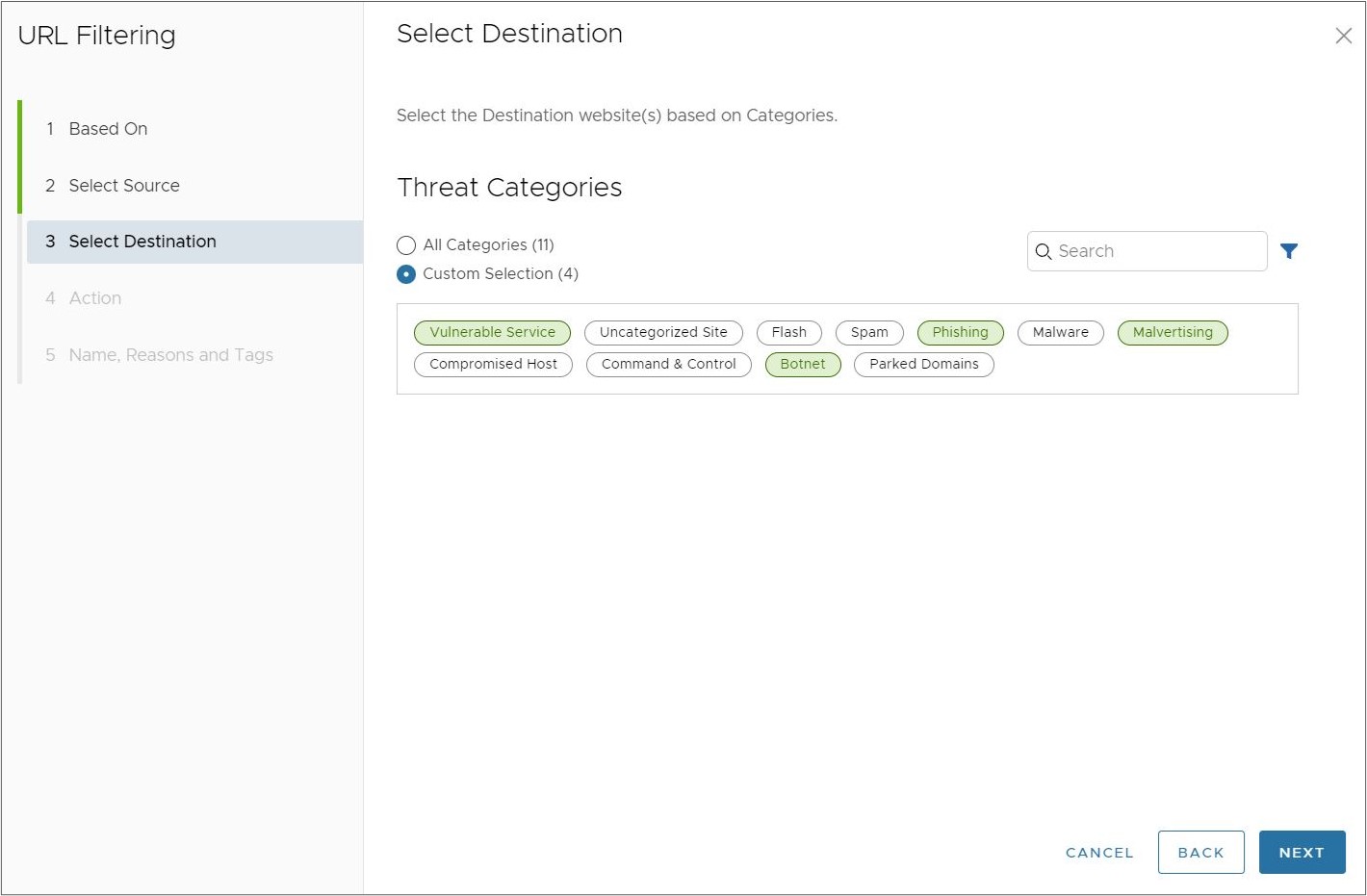

- 威脅類別 (Threat Categories):選擇所有類別 (All Categories) 或自訂選取項目 (Custom Selection)。所有類別 (All Categories) 選項會醒目顯示所有可用的類別,並將其套用至規則。對於自訂選取項目 (Custom Selection) 選項,使用者可以按一下每一種類別,以指定要套用至規則的類別。您也可以使用 [搜尋 (Search)] 方塊以尋找類別。

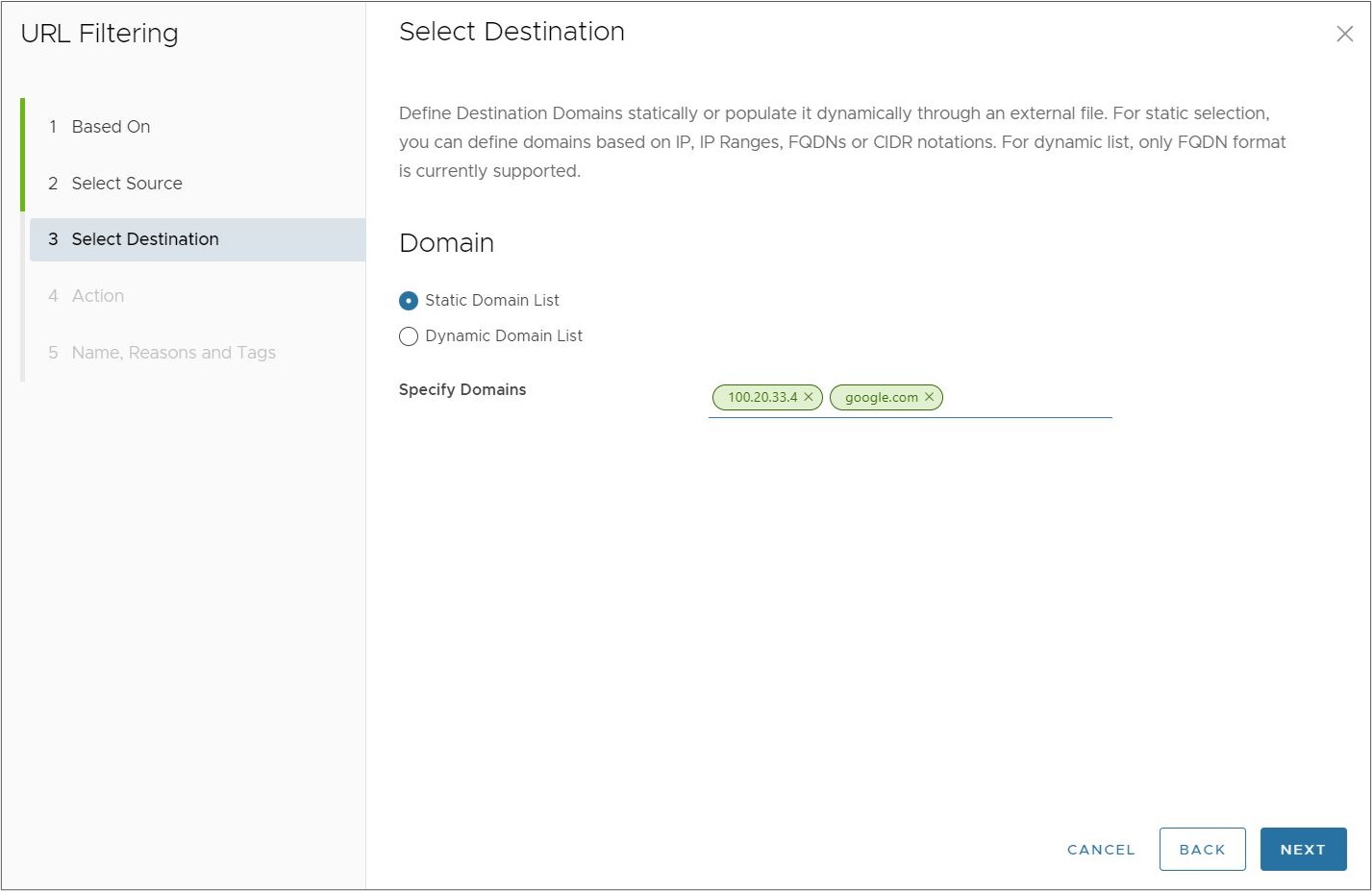

- 網域 (Domain):可以透過以下兩種方法之一設定網域目的地:靜態網域清單 (Static Domain List) 或動態網域清單 (Dynamic Domain List)。

- 靜態網域清單 (Static Domain List):對於靜態域清單,請輸入格式為 IP 位址、IP 位址範圍、FQDN 或 CIDR 標記法的網域。可以根據需要混用這些網域格式。該清單是靜態的,因為您每次要變更該清單時必須手動更新規則。

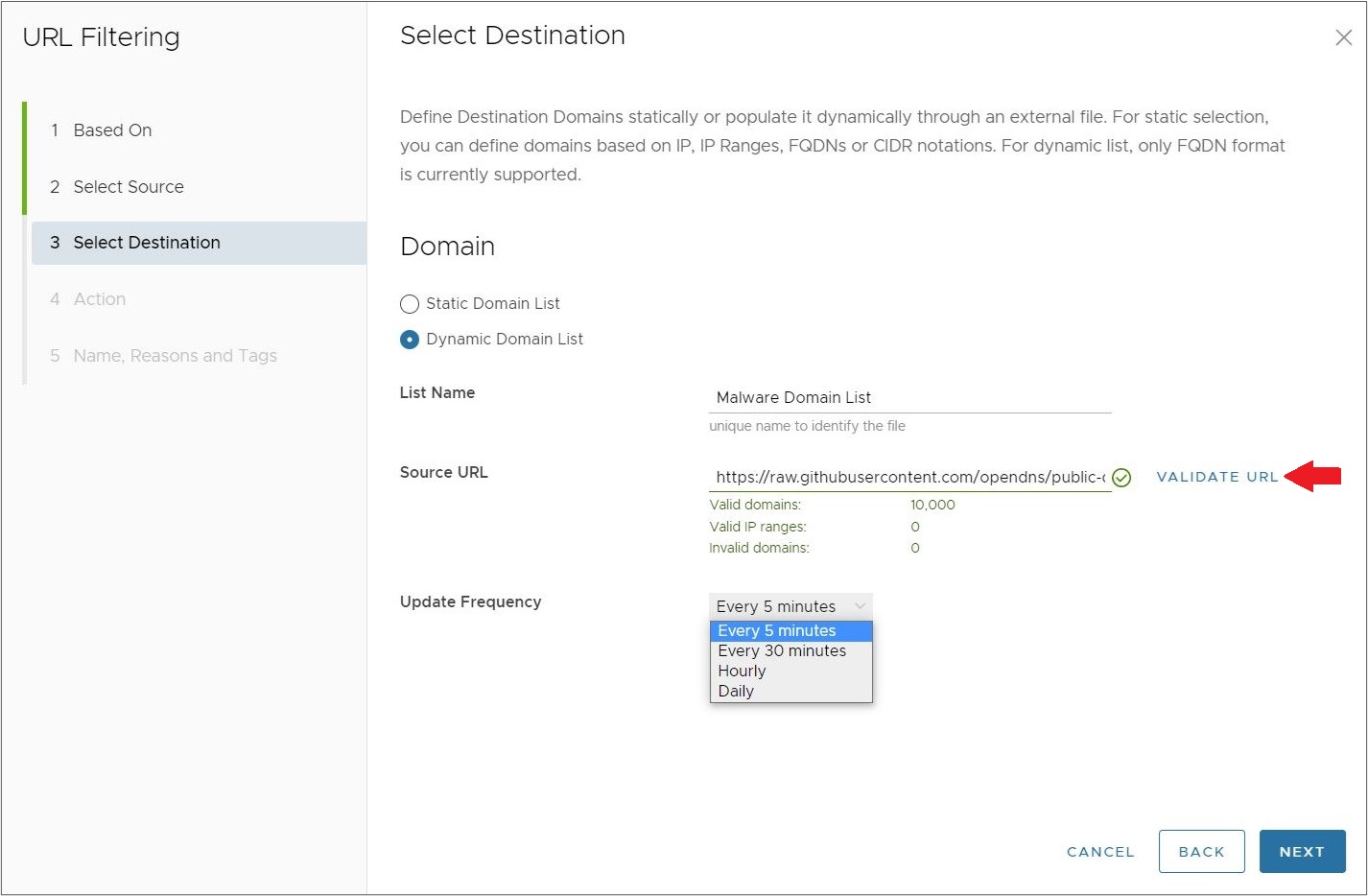

- 動態網域清單 (Dynamic Domain List):對於此選項,Cloud Web Security 會參考 FQDN 格式網域的文字清單,這些網域會遠端儲存在客戶選擇的位置。位置必須可公開存取服務。此選項的優點是您可以建立包含大量網域且可輕鬆編輯和更新的網域清單。

備註: 您建立和維護的動態網域清單只能使用 FQDN 格式的網域,而靜態網域清單允許使用各種格式 (IP 位址、IP 位址範圍、FQDN 或 CIDR 標記法) 的網域。

[動態網域清單 (Dynamic Domain List)] 畫面具有三個組態欄位:

- 清單名稱 (List Name):為參考的網域清單指定唯一的名稱。

- 來源 URL (Source URL):文字檔案清單的位置。此 URL 必須公開可用,以便 Cloud Web Security 可以存取此 URL。例如,使用者可以建立一個文字檔案,並將其存儲在 Dropbox 上,您可以在其中設定該檔案,以便使用該連結的任何人都可以存取該檔案。

在以下範例中,我們將 https://raw.githubusercontent.com/opendns/public-domain-lists/master/opendns-top-domains.txt 作為遠端 URL。這是每個 OpenDNS 的前幾名公用網域的簡單清單。

在輸入來源 URL (Source URL) 後,按一下驗證 URL (Validate URL)。Cloud Web Security 將檢查該 URL 以確認可以存取該 URL,然後檢查該文字檔案並確定清單中網域的有效性。如果所有網域都有效,您將看到所有綠色文字,然後可以設定 [更新頻率 (Update Frequency)],如下圖中所示。

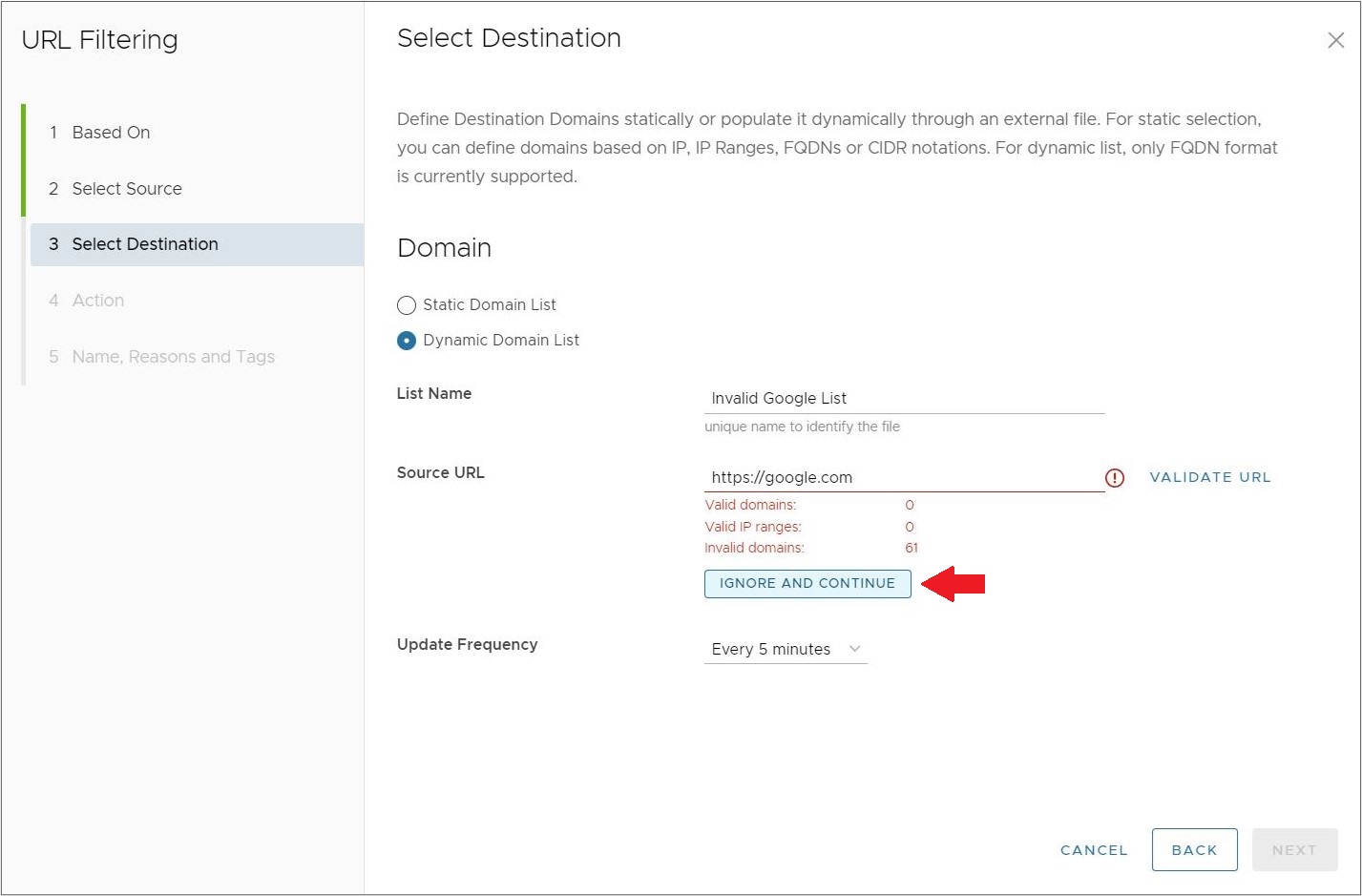

圖 1. 全部為有效網域的動態網域清單  如果在 動態網域清單 (Dynamic Domain List) 中具有無效的網域,測試輸出將顯示為紅色文字,並列出有效的網域數量和無效的網域數量,如下圖中所示。您可以對網域清單進行疑難排解並重新測試,或者可以選擇按一下 忽略並繼續 (Ignore and Continue) 以將網域清單保持原樣並繼續。在套用 URL 篩選規則 (URL Filtering Rule) 時,Cloud Web Security 將忽略清單中無效的網域。備註: 雖然 [驗證 URL (Validate URL)] 測試輸出無效的網域數量,但它不會指定清單中的哪些網域無效。您需要單獨對網域清單進行疑難排解,以確保所有列出的網域都有效。

如果在 動態網域清單 (Dynamic Domain List) 中具有無效的網域,測試輸出將顯示為紅色文字,並列出有效的網域數量和無效的網域數量,如下圖中所示。您可以對網域清單進行疑難排解並重新測試,或者可以選擇按一下 忽略並繼續 (Ignore and Continue) 以將網域清單保持原樣並繼續。在套用 URL 篩選規則 (URL Filtering Rule) 時,Cloud Web Security 將忽略清單中無效的網域。備註: 雖然 [驗證 URL (Validate URL)] 測試輸出無效的網域數量,但它不會指定清單中的哪些網域無效。您需要單獨對網域清單進行疑難排解,以確保所有列出的網域都有效。圖 2. 具有無效網域的動態域清單

- 更新頻率 (Update Frequency):設定您希望 Cloud Web Security 每隔多長時間檢查一次動態網域清單以更新此 URL 篩選 (URL Filtering) 規則。選項是每隔:5 分鐘、30 分鐘、一小時 (60 分鐘)、一天 (24 小時)。

按下一步 (Next),此時會顯示動作 (Action) 畫面。

- 靜態網域清單 (Static Domain List):對於靜態域清單,請輸入格式為 IP 位址、IP 位址範圍、FQDN 或 CIDR 標記法的網域。可以根據需要混用這些網域格式。該清單是靜態的,因為您每次要變更該清單時必須手動更新規則。

- 網站類別 (Website Categories):選擇所有類別 (All Categories) 或自訂選取項目 (Custom Selection)。所有類別 (All Categories) 選項會醒目顯示所有可用的類別,並將其套用至規則。對於自訂選取項目 (Custom Selection) 選項,使用者可以按一下每一種類別,以指定要套用至規則的類別。您也可以使用 [搜尋 (Search)] 方塊以尋找類別。

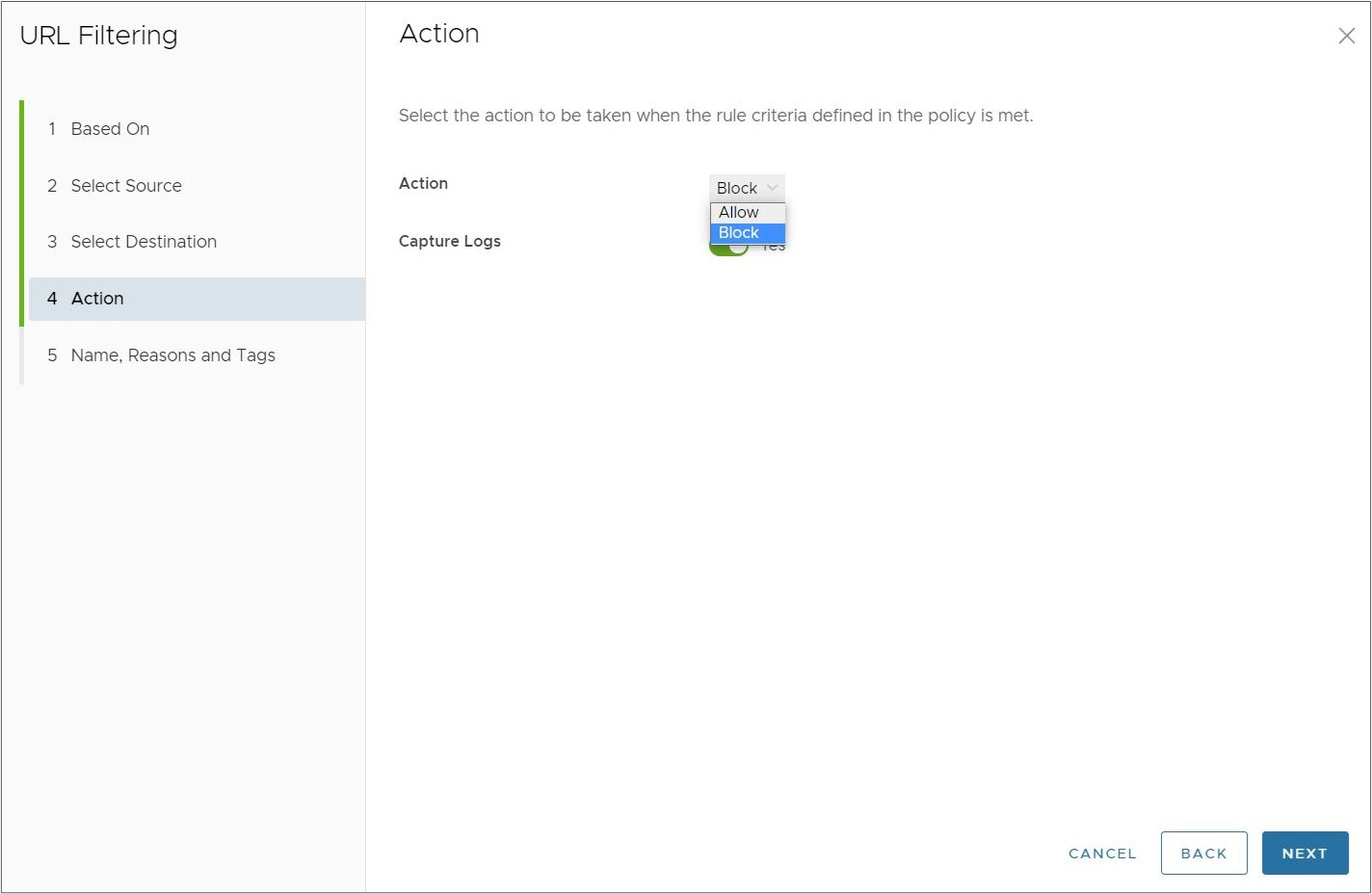

- 在動作 (Action) 畫面中,從動作 (Action) 下拉式功能表中選取封鎖 (Block) 或允許 (Allow) 動作,以便在符合原則中定義的規則準則時執行。

接下來,選取是否啟用擷取記錄 (Capture Logs) 選項。在設定為是 (Yes) 時,Cloud Web Security 記錄套用 URL 篩選 (URL Filtering) 規則的每個執行個體,並且可以在 中觀察到這些記錄的事件,或者在 之下編譯這些事件並作為報告進行下載。

按下一步 (Next),此時會顯示名稱、原因和標籤 (Name, Reasons, and Tags) 畫面。

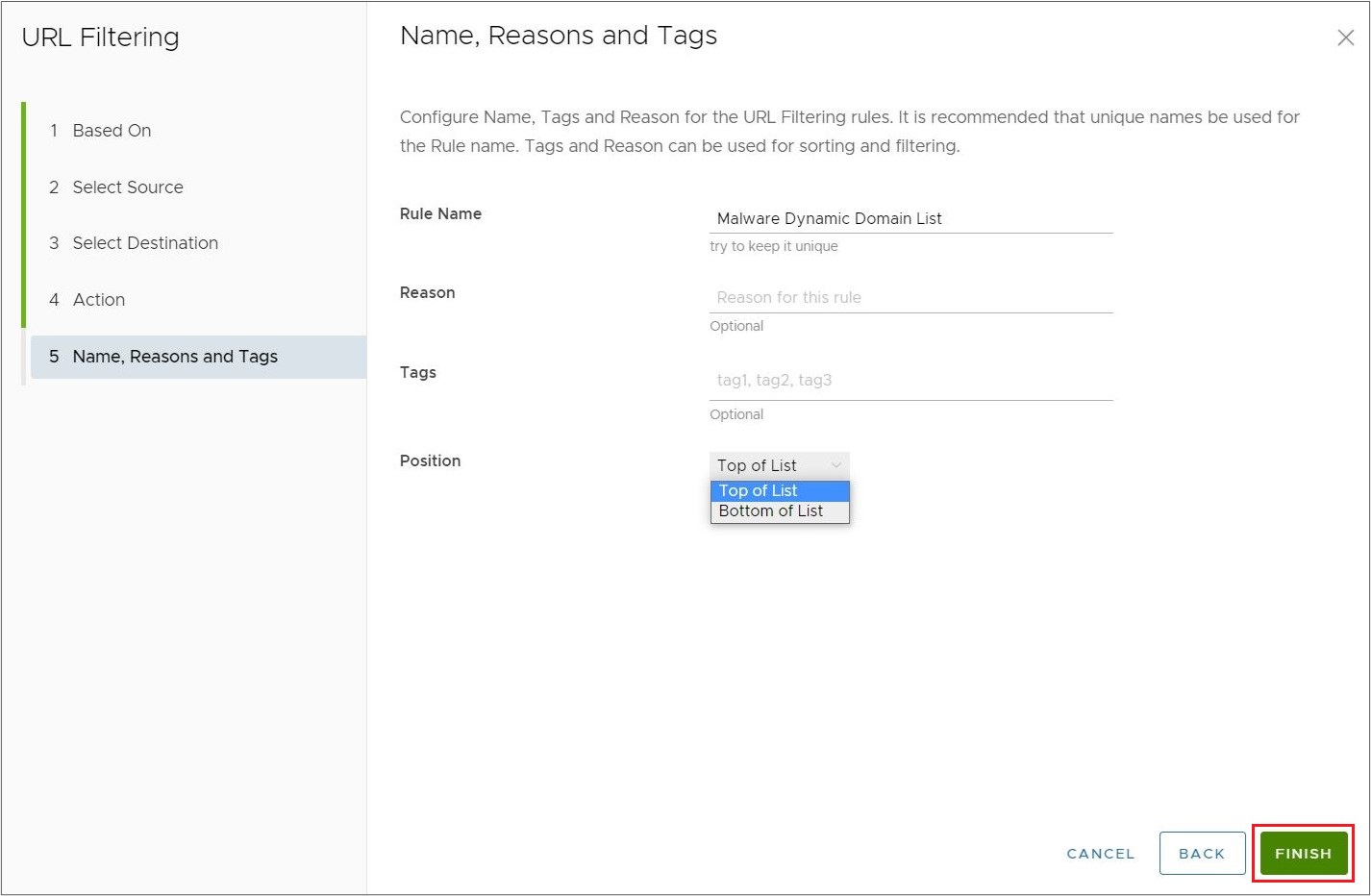

- 在名稱、原因和標籤 (Name, Reasons, and Tags) 畫面中,設定唯一的規則名稱 (Rule Name) (必要)、標籤 (Tags) (若有使用)、原因 (Reason) (如果需要),以及規則在 URL 篩選規則清單中的位置 (Position) (選項有 [清單頂端 (Top of List)] 或 [清單底部 (Bottom of List)])。

備註: [位置 (Position)] 欄位會指定規則在 URL 篩選規則清單上的位置。

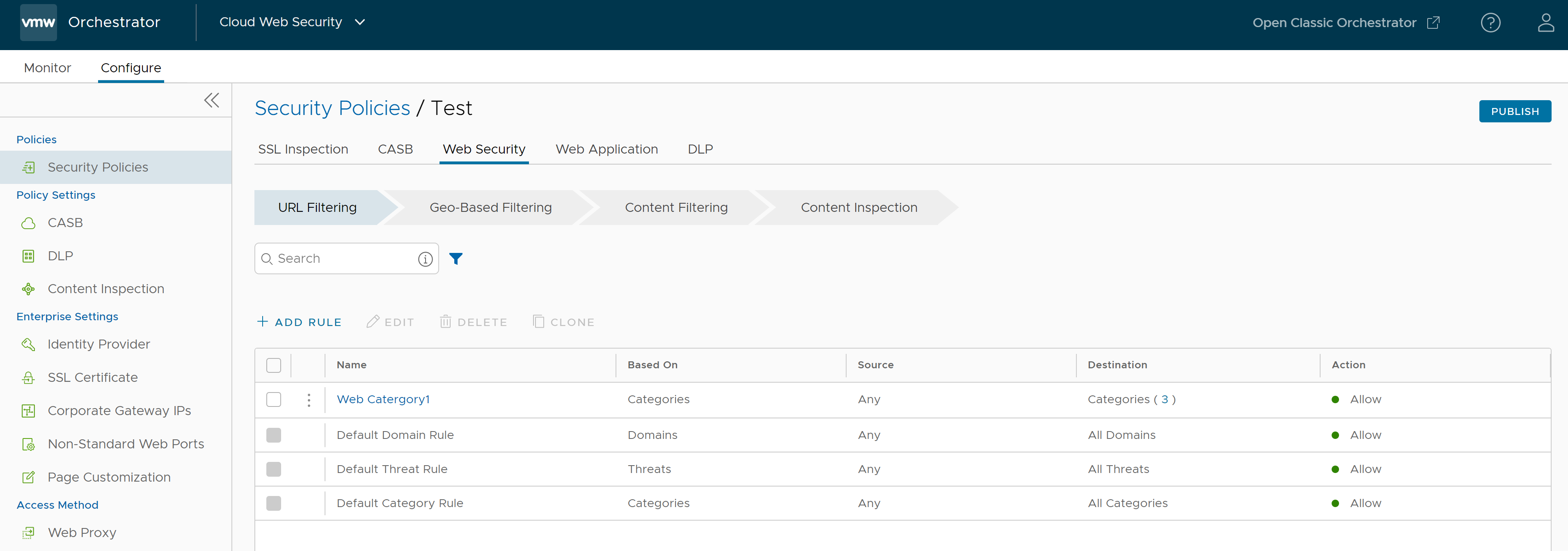

- 按一下完成 (Finish),新建立的 URL 篩選規則會顯示在 URL 篩選 (URL Filtering) 清單中。

- 若要讓新的安全性原則規則生效,請選取規則,然後按一下畫面右上角的發佈 (Publish) 按鈕。

- 在發佈安全性原則後,使用者可以套用安全性原則。

- 對於現有的安全性原則,使用者可以選取該原則的核取方塊,以執行以下動作:

- 編輯 (Edit) - 允許修改現有的原則規則。

- 複製 (Clone) - 允許從現有的原則中複製原則。

- 刪除 (Delete) - 允許刪除原則。

地理位置型篩選

地理位置型篩選可讓使用者設定規則,以根據該內容的地理區域,來封鎖或允許網際網路流量。Cloud Web Security 使用 MaxMind 來解析目的地 IP 位址,並決定流量的目的地國家/地區。

- 根據流量的來源和目的地地理位置,來控制員工的 Web 瀏覽。

- 根據包含 251 個國家/地區的清單來允許/封鎖。

- 允許所有下載和上傳,而不管其地理區域。

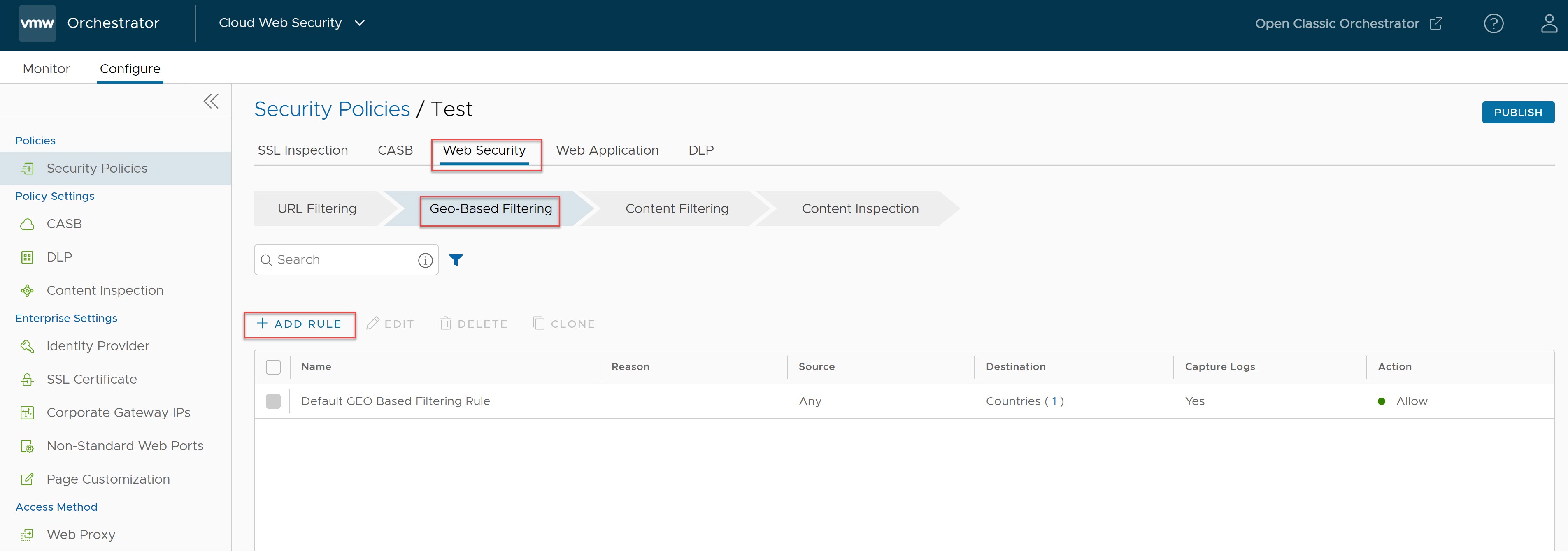

- 導覽至 。

- 選取安全性原則,以設定地理位置型篩選規則。

- 在選取的安全性原則 (Security Policies) 畫面中,按一下 Web 安全性 (Web Security) 索引標籤。

- 在地理位置型篩選 (Geo-Based Filtering) 索引標籤之下,按一下 + 新增規則 (+ ADD RULE)。

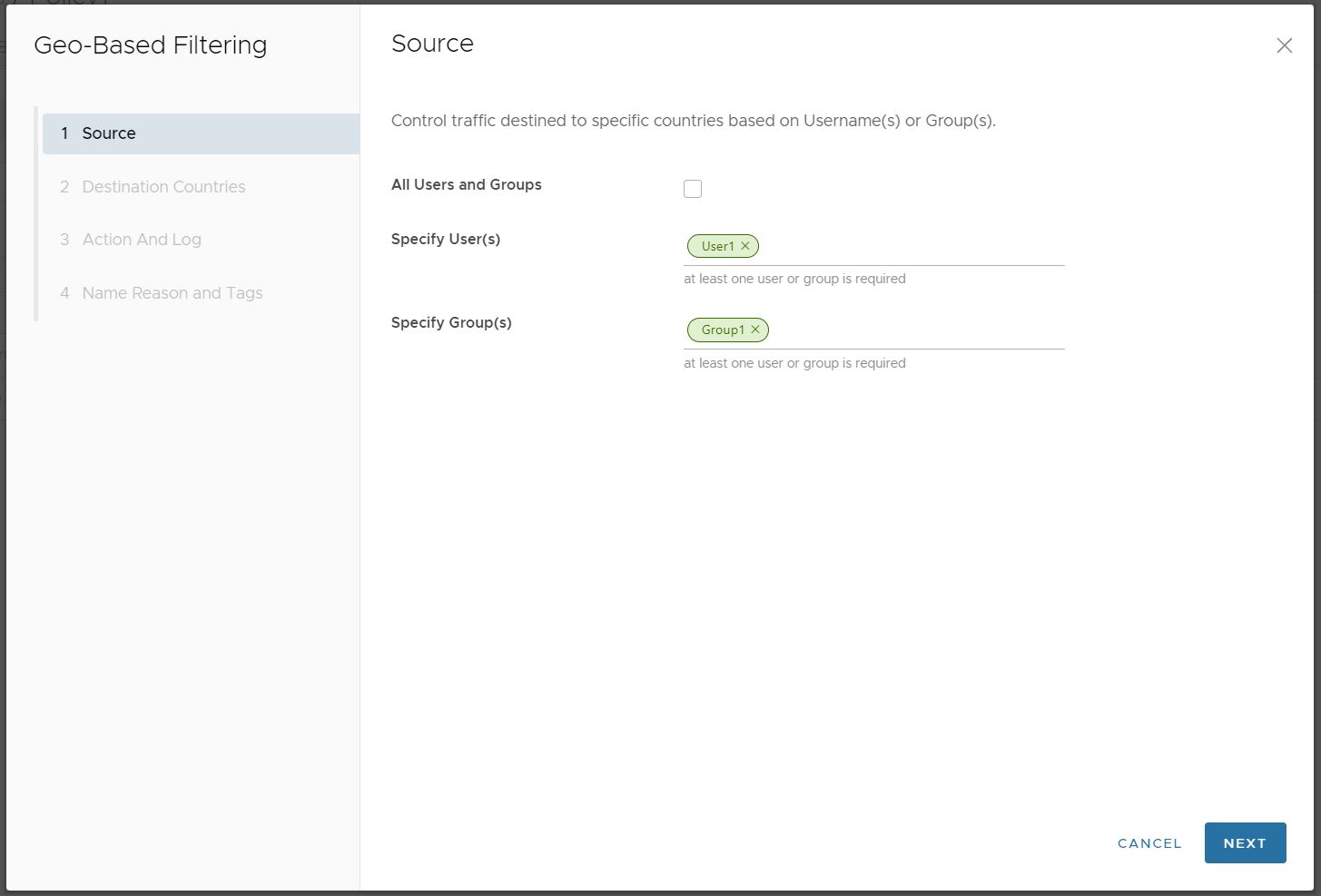

會顯示來源 (Source) 畫面。

- 在來源 (Source) 畫面中,選取所有使用者和群組 (All Users and Groups),以將地理位置型規則套用至企業中的每個人。選擇指定使用者 (Specify User(s)) 和指定群組 (Specify Group(s)) 欄位,以指定要套用規則的一或多個使用者和/或群組。

按下一步 (Next),此時會顯示目的地國家/地區 (Destination Countries) 畫面。

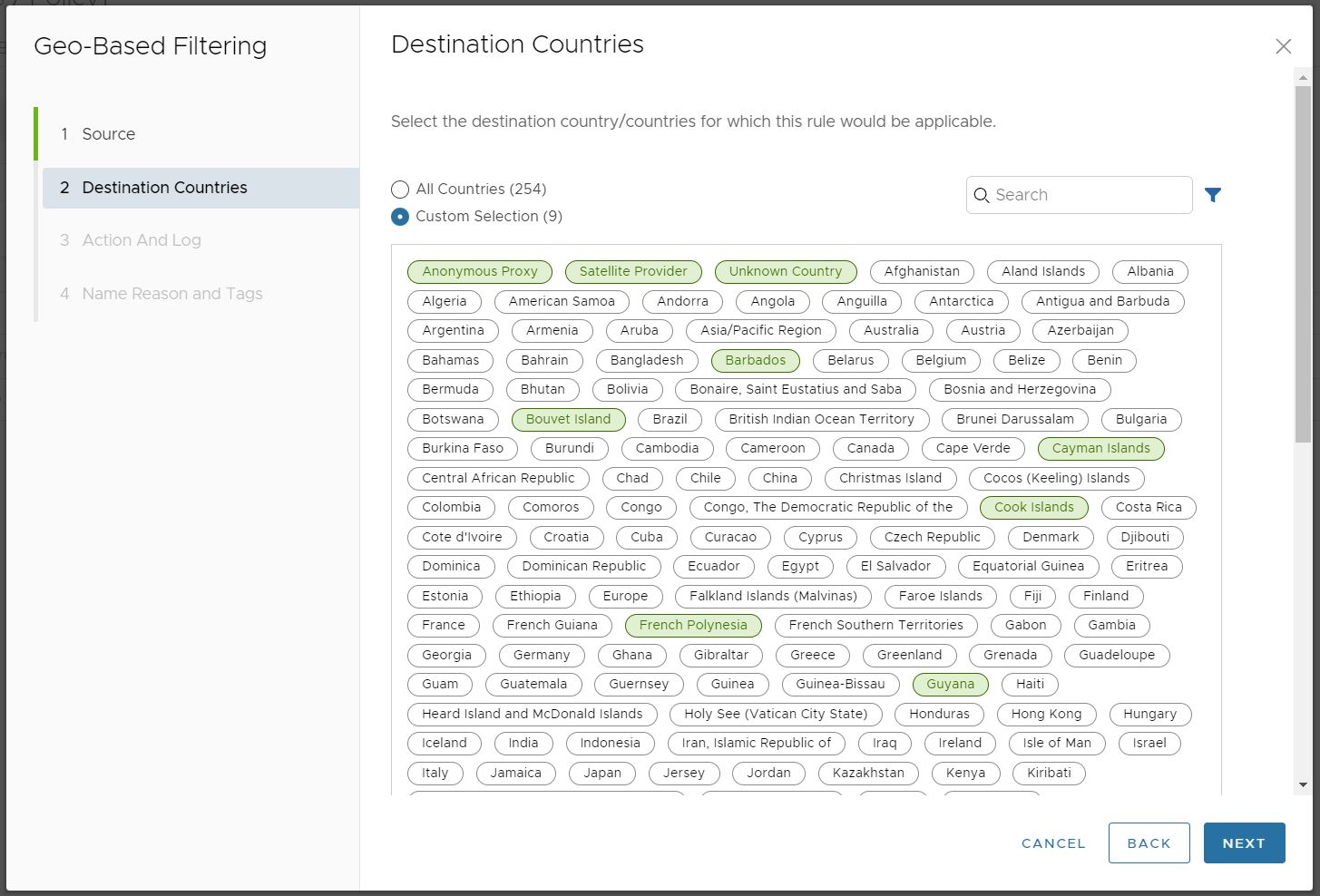

- 在目的地國家/地區 (Destination Countries) 畫面中,選取要套用規則或例外狀況的國家/地區。

按一下 所有國家/地區 (All Countries),將所有 251 個國家/地區加上匿名 Proxy、衛星提供者和未知國家/地區,包含在規則中。否則,請使用 自訂選取項目 (Custom Selection),個別選取要套用規則的每一個國家/地區。備註: 匿名 Proxy (Anonymous Proxy) 和 衛星提供者 (Satellite Provider) 類別有助於確保不會規避規則。用戶端可以使用匿名 Proxy 或衛星提供者連結,讓傳送到所選國家/地區的流量,看起來像是傳送到未選取的國家/地區一樣。將這兩個目的地新增到地理位置型規則,有助於降低這種做法的成功率。備註: 未知國家/地區 (Unknown Country) 類別可確保 MaxMind 未成功解析並識別為 [未知 (Unknown)] 的流量,仍然受地理位置型規則的制約。如需特定國家/地區的 MaxMind 地理位置準確性的詳細資訊,請參閱其 GeoIP2 城市準確性頁面。如果某個國家/地區的地理位置準確性較低,請選取 未知國家/地區 (Unknown Country),以確保全面涵蓋在規則之下。

按一下 所有國家/地區 (All Countries),將所有 251 個國家/地區加上匿名 Proxy、衛星提供者和未知國家/地區,包含在規則中。否則,請使用 自訂選取項目 (Custom Selection),個別選取要套用規則的每一個國家/地區。備註: 匿名 Proxy (Anonymous Proxy) 和 衛星提供者 (Satellite Provider) 類別有助於確保不會規避規則。用戶端可以使用匿名 Proxy 或衛星提供者連結,讓傳送到所選國家/地區的流量,看起來像是傳送到未選取的國家/地區一樣。將這兩個目的地新增到地理位置型規則,有助於降低這種做法的成功率。備註: 未知國家/地區 (Unknown Country) 類別可確保 MaxMind 未成功解析並識別為 [未知 (Unknown)] 的流量,仍然受地理位置型規則的制約。如需特定國家/地區的 MaxMind 地理位置準確性的詳細資訊,請參閱其 GeoIP2 城市準確性頁面。如果某個國家/地區的地理位置準確性較低,請選取 未知國家/地區 (Unknown Country),以確保全面涵蓋在規則之下。按下一步 (Next),此時會顯示動作和記錄 (Action and Log) 畫面。

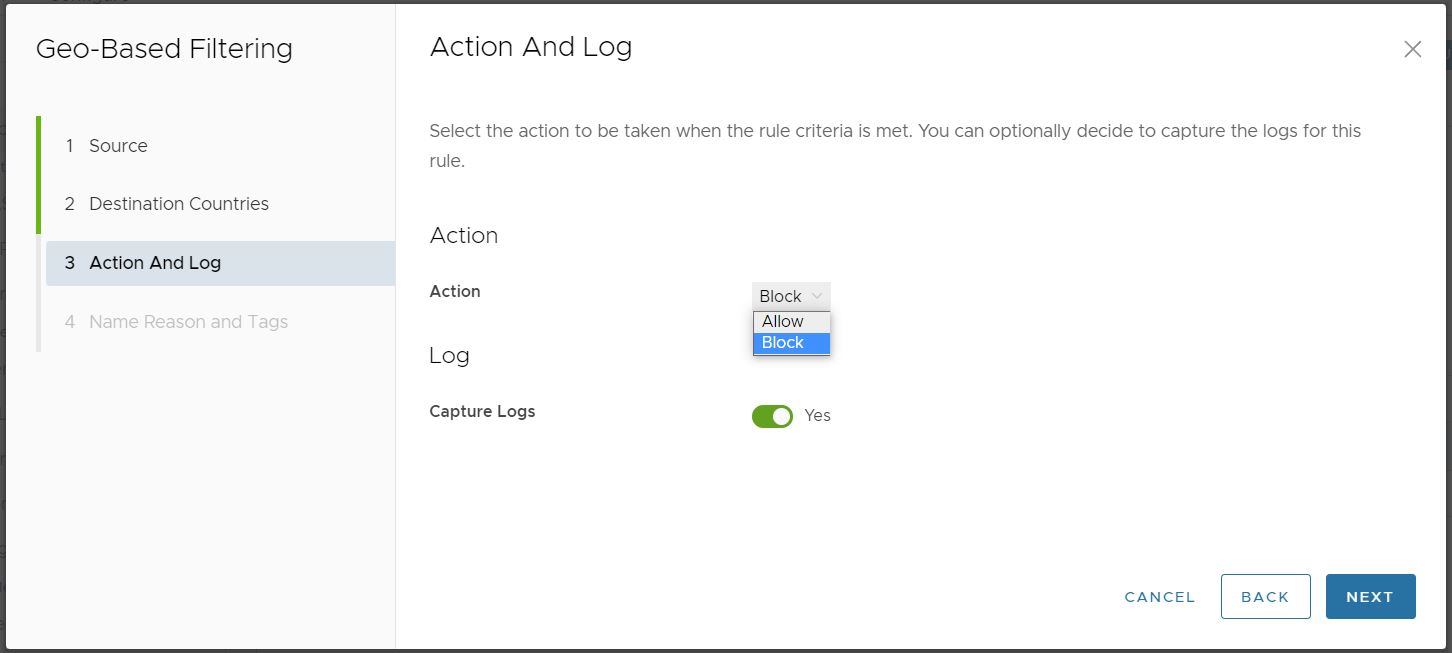

- 在動作和記錄 (Action and Log) 畫面中,從動作 (Action) 下拉式功能表中選取封鎖 (Block) 或允許 (Allow) 動作,以便在符合原則中定義的規則準則時執行。

接下來,指定當將規則套用至流量時,是否應使用擷取記錄 (Capture Logs)。

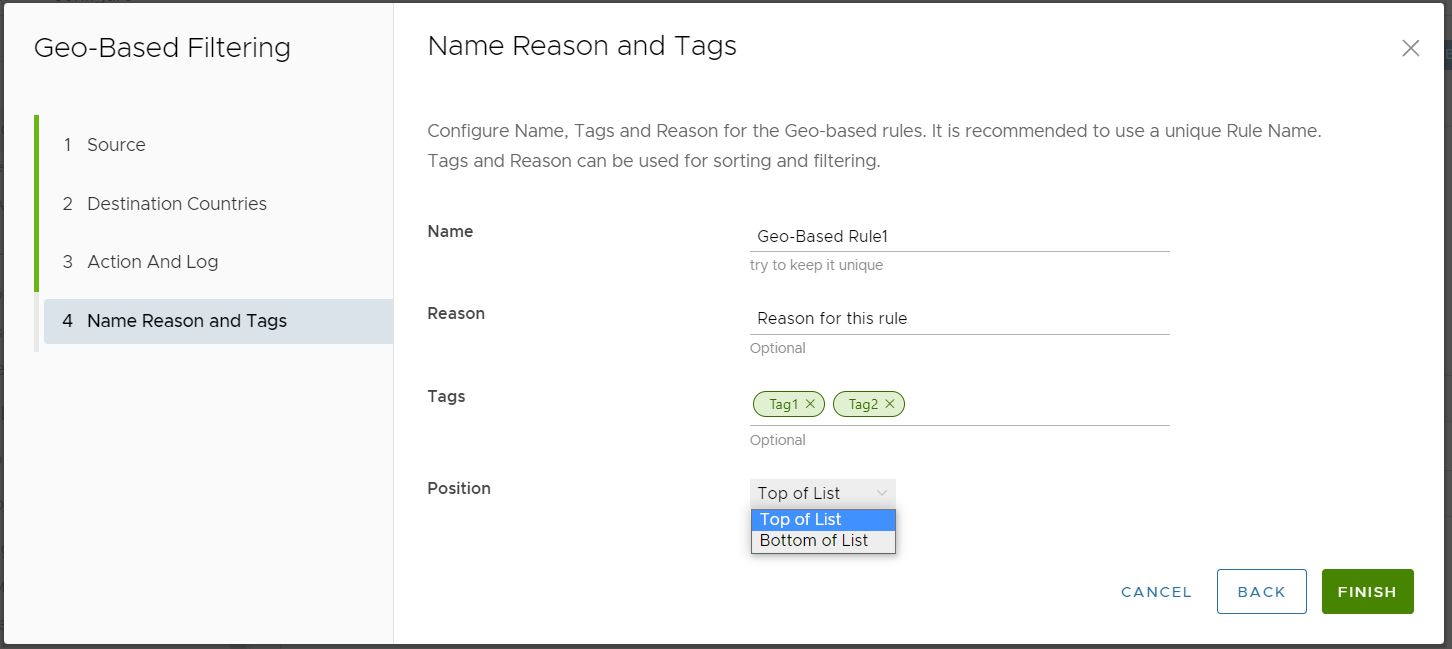

按下一步 (Next),此時會顯示名稱、原因和標籤 (Name, Reasons, and Tags) 畫面。

- 在名稱、原因和標籤 (Name, Reasons, and Tags) 畫面中,設定唯一的規則名稱 (必要)、標籤 (若有使用)、原因 (如果需要),以及規則在 URL 篩選規則清單中的位置 (選項有 [清單頂端 (Top of List)] 或 [清單底部 (Bottom of List)])。

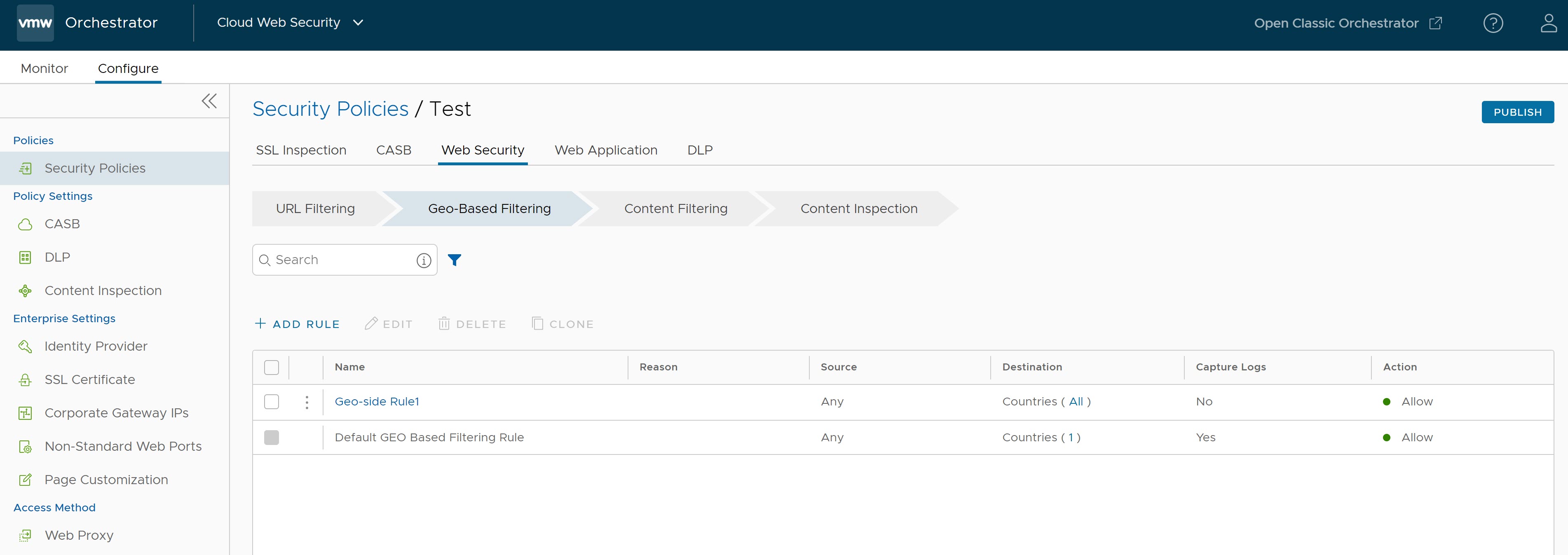

- 按一下完成 (Finish),新建立的地理位置型篩選規則會顯示在地理位置型篩選 (Geo-Based Filtering) 清單中。

- 若要讓新的安全性原則規則生效,請選取規則,然後按一下畫面右上角的發佈 (Publish) 按鈕。

- 在發佈安全性原則後,使用者可以套用安全性原則。

- 對於現有的安全性原則,使用者可以選取該原則的核取方塊,以執行以下動作:

- 編輯 (Edit) - 允許修改現有的原則規則。

- 複製 (Clone) - 允許從現有的原則中複製原則。

- 刪除 (Delete) - 允許刪除原則。

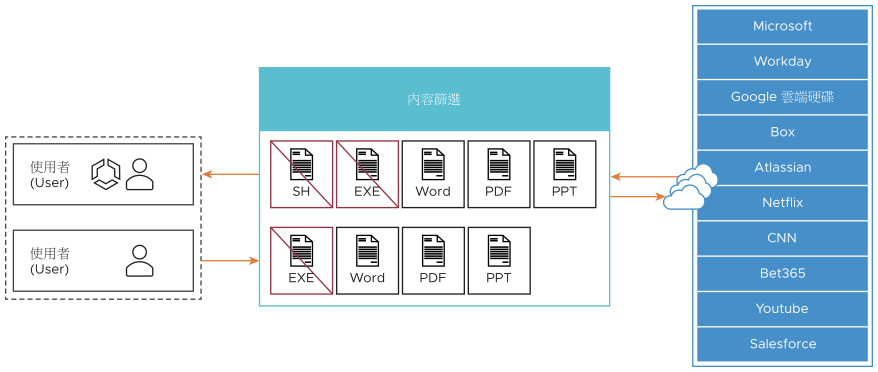

內容篩選

- 僅允許必要類型的內容,以減少攻擊面。

- 控制上傳和下載的內容。

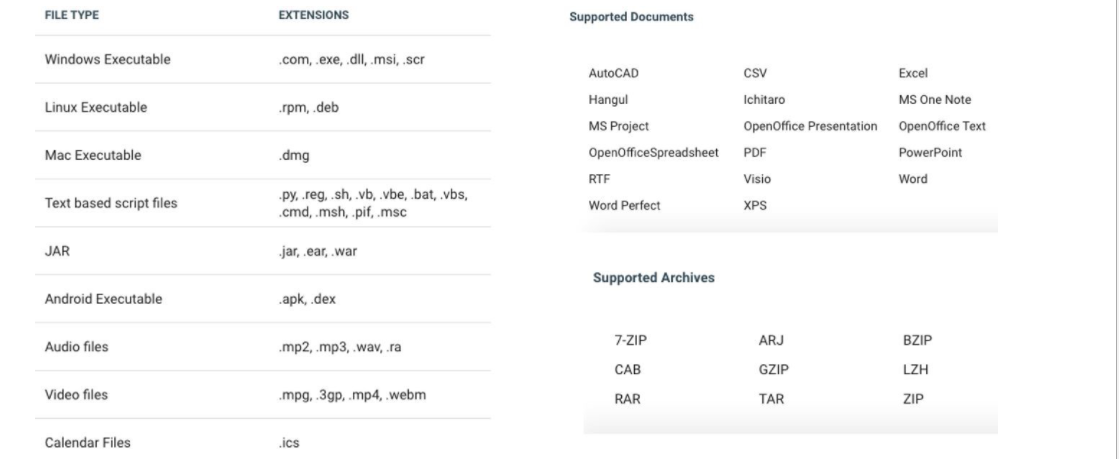

下方列出支援的文件和檔案類型。

內容篩選的預設規則為:

內容篩選的預設規則為:- 允許所有下載,但必須先進行病毒掃描以找出有害的內容。

- 允許所有上傳,不需檢查。

備註: 如果病毒掃描偵測到下載中包含有害內容,該下載將被封鎖並記錄在 [事件 (Events)] 中。

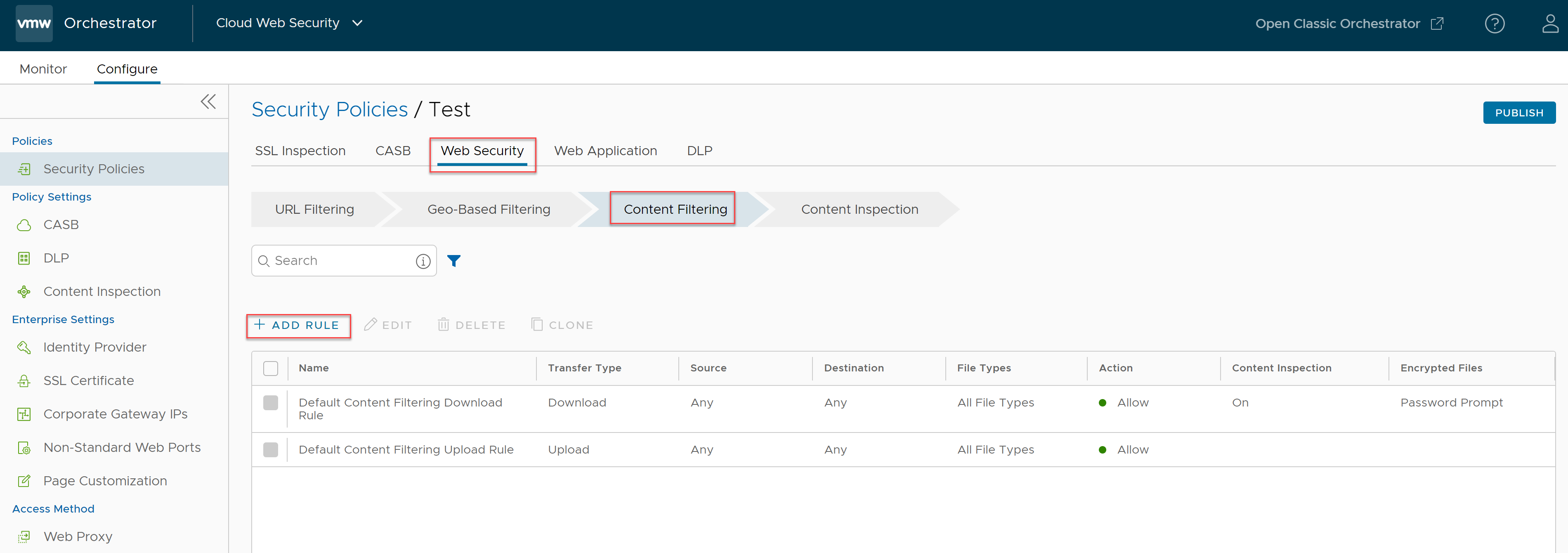

- 導覽至 。

- 選取安全性原則,以設定內容篩選規則。

- 在選取的安全性原則 (Security Policies) 畫面中,按一下 Web 安全性 (Web Security) 索引標籤。

- 在內容篩選 (Content Filtering) 索引標籤之下,按一下 + 新增規則 (+ ADD RULE)。

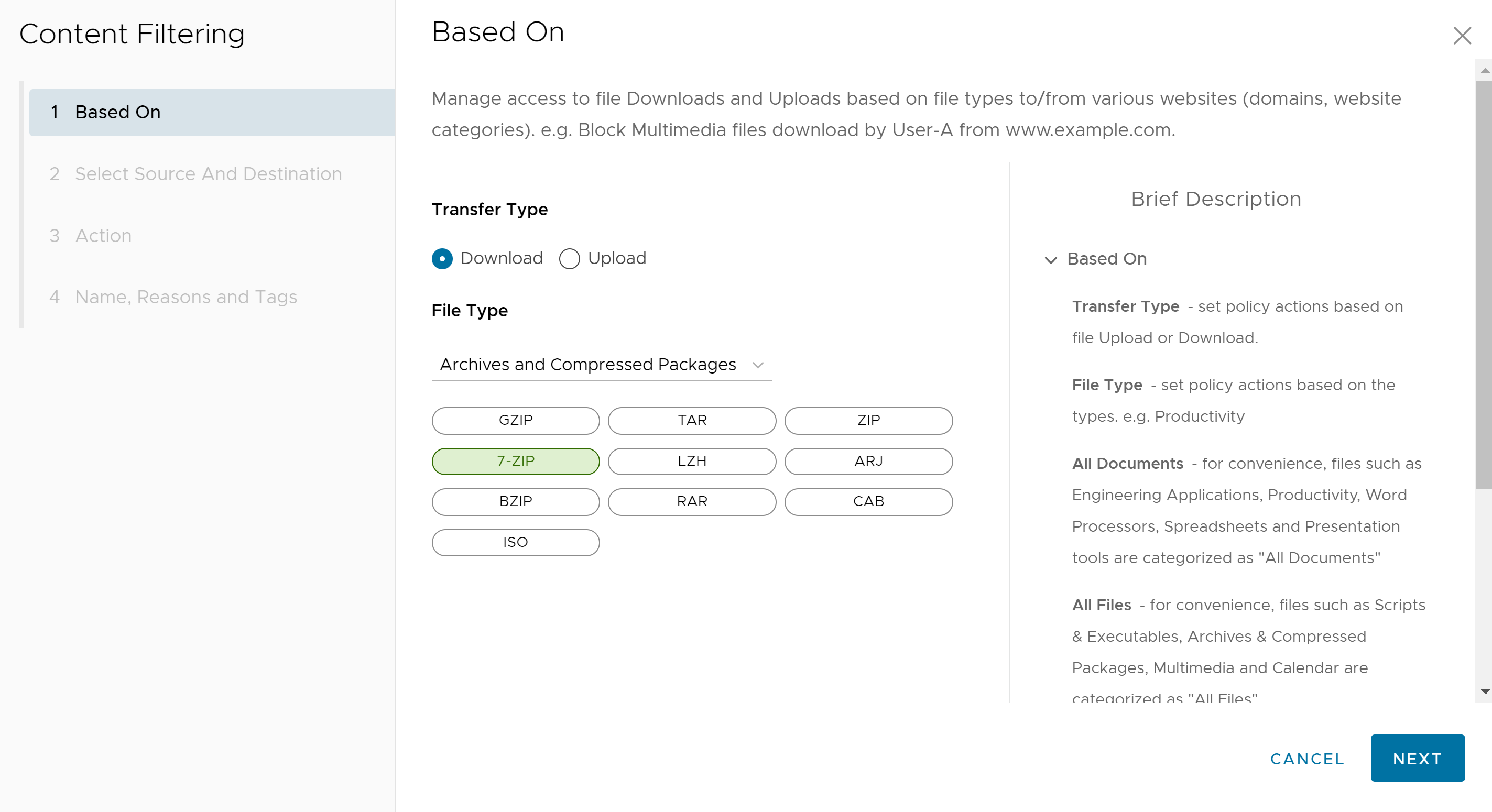

會顯示基於 (Based On) 畫面。

- 在基於 (Based On) 畫面中,設定以下設定,以根據檔案類型,管理在各種網站中下載和上傳檔案時的存取權:

- 對於傳輸類型 (Transfer Type),請選擇下載 (Download) 或上傳 (Upload) 選項按鈕。使用者不能同時選取這兩個選項。如果使用者想要同時使用下載和上傳規則,則需要兩個不同的規則。

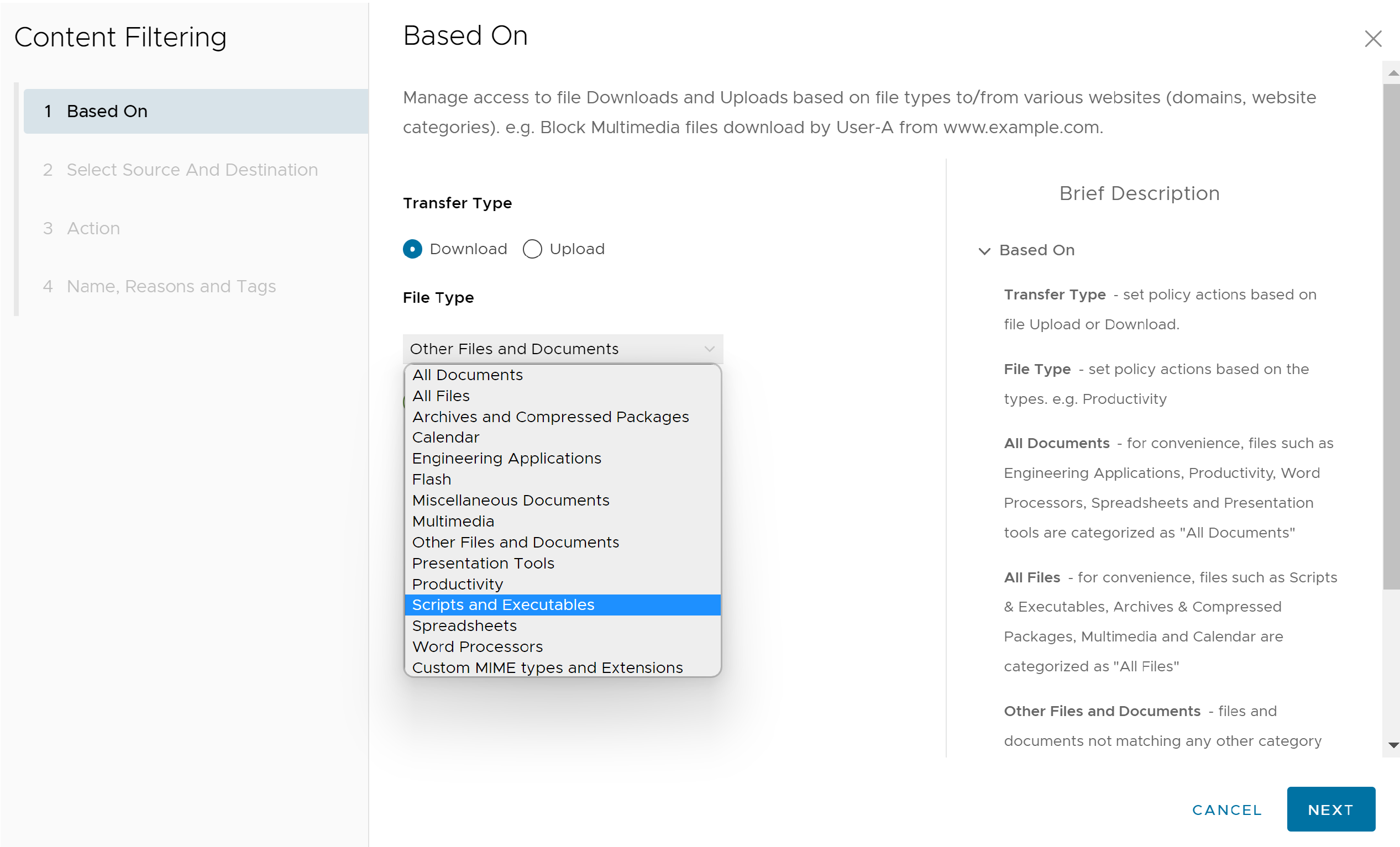

- 從檔案類型 (File Type) 下拉式功能表中,選取一種檔案類型。

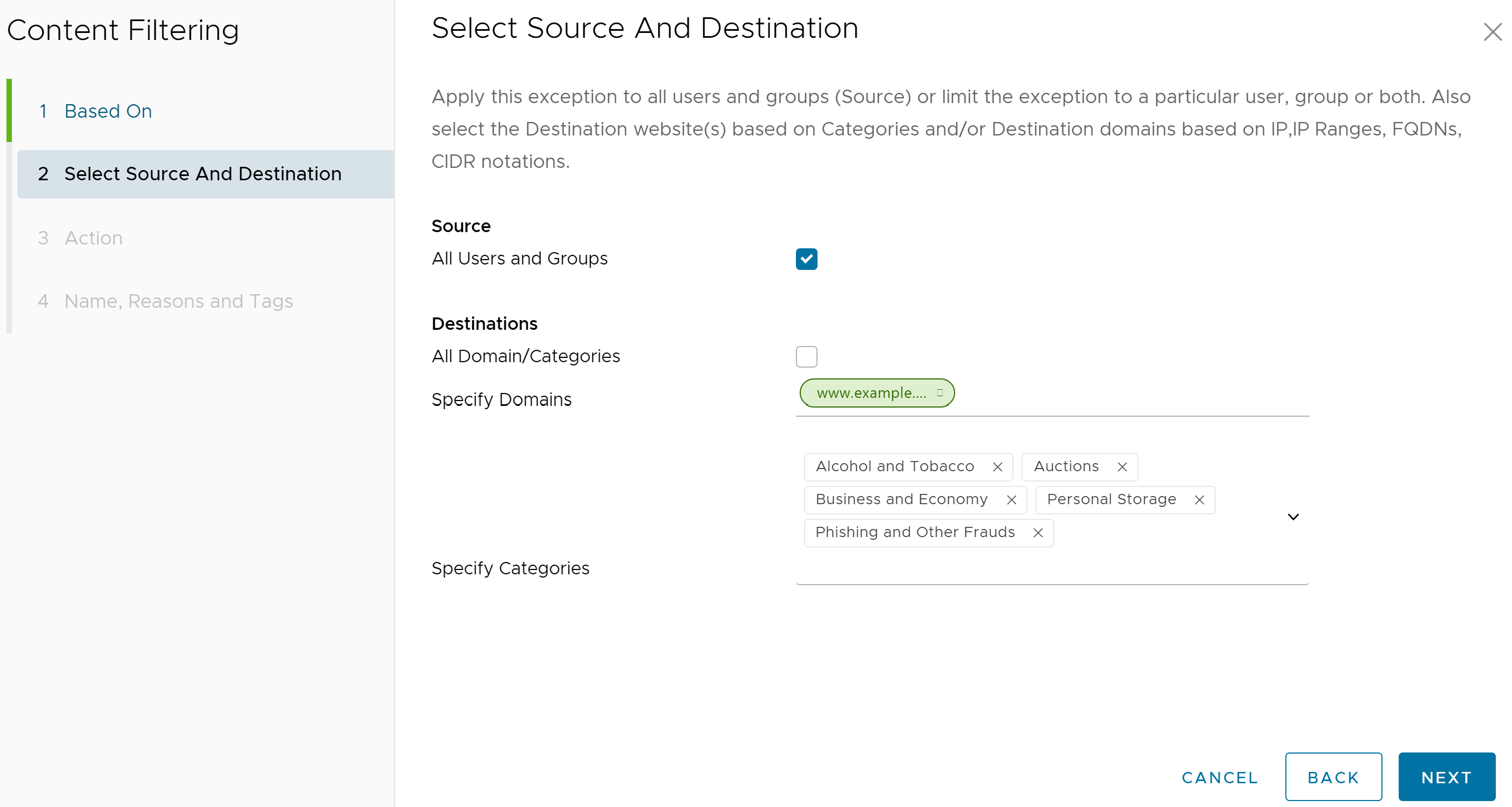

- 按下一步 (Next),這時會顯示選取來源和目的地 (Select Source and Destination) 畫面。

- 在選取來源和目的地 (Select Source and Destination) 畫面中,選取要套用規則或例外狀況的來源和目的地。

- 在來源 (Source) 之下,選取所有使用者和群組 (All Users and Groups) 核取方塊,以將規則套用至所有使用者和群組,或者取消勾選該核取方塊以指定使用者和群組。

- 在目的地 (Destinations) 之下,選取所有網域/類別 (All Domain/Categories) 核取方塊,以將規則套用至所有可用的網域和類別,或者取消選取該核取方塊,以指定要套用至規則的網域和類別。

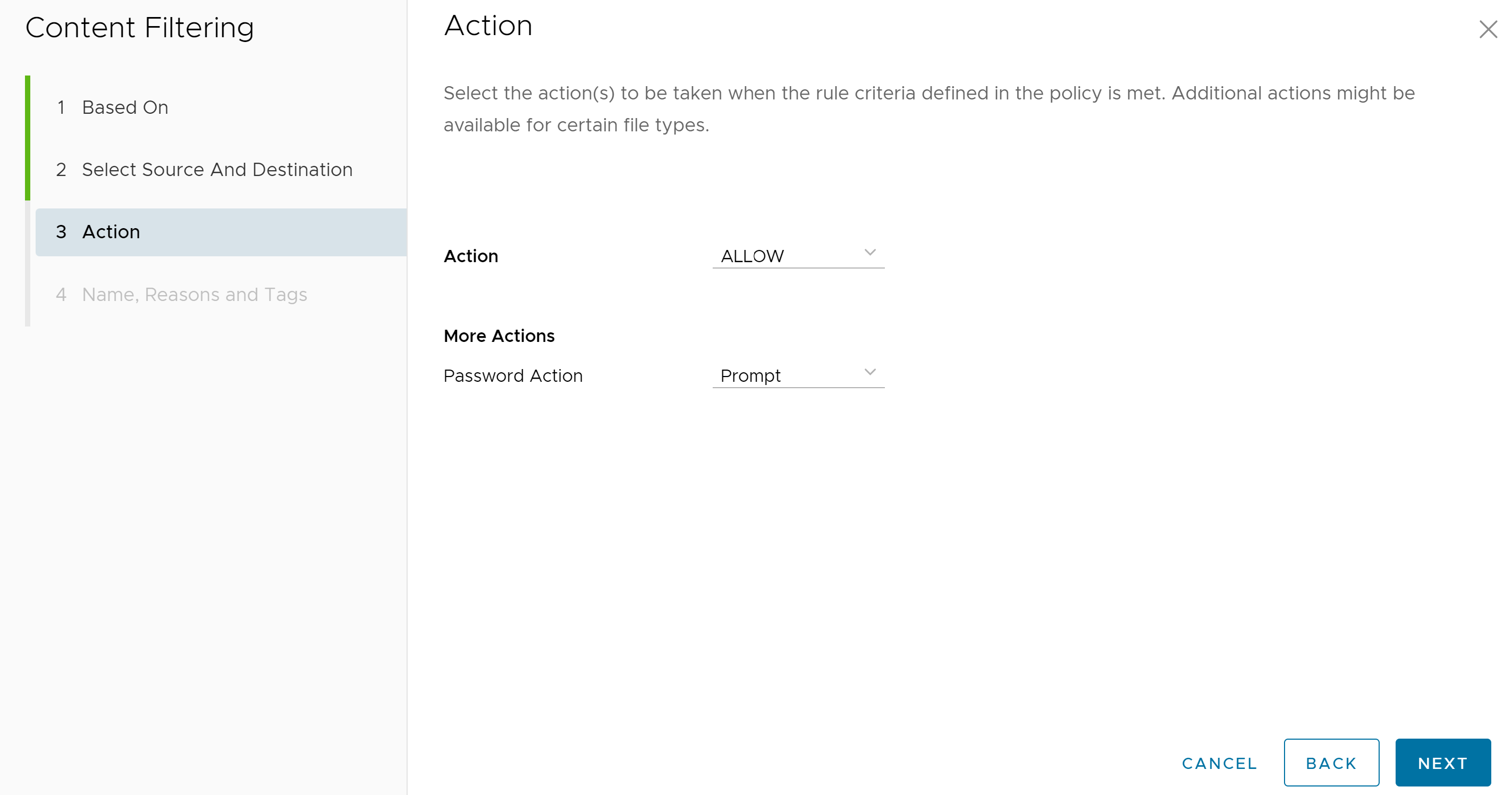

- 按下一步 (Next),此時會顯示動作 (Action) 畫面。

- 在動作 (Action) 畫面中,從動作 (Action) 下拉式功能表中選取封鎖 (Block) 或允許 (Allow) 動作,以便在符合原則中定義的規則準則時執行。此外,使用者可以為特定檔案類型設定密碼動作 (Password Action) ([提示 (Prompt)]、[允許 (Allow)] 或 [封鎖 (Block)])。

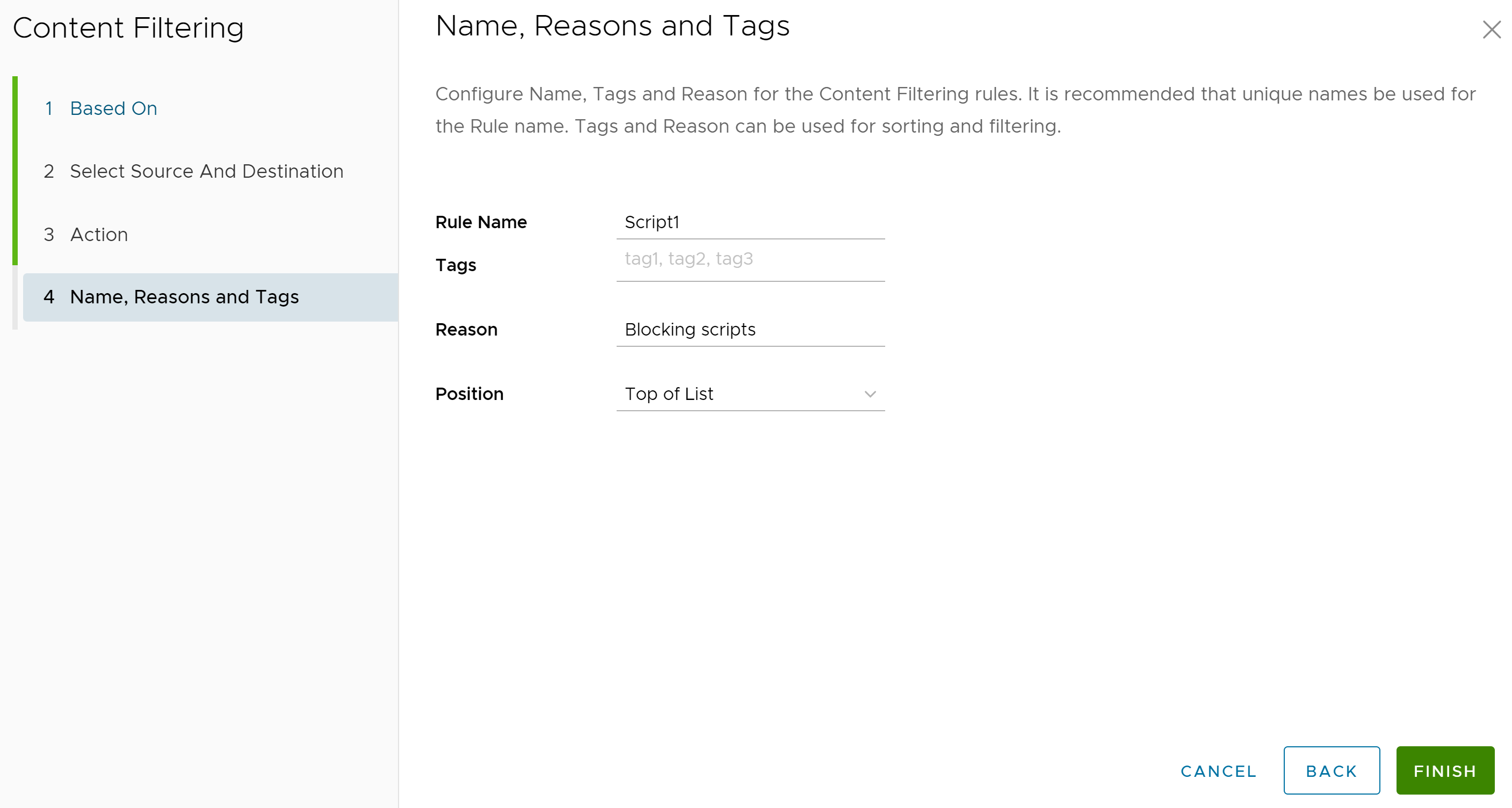

按下一步 (Next),此時會顯示名稱、原因和標籤 (Name, Reasons, and Tags) 畫面。

- 在名稱、原因和標籤 (Name, Reasons, and Tags) 畫面中,設定唯一的規則名稱 (必要)、標籤 (若有使用)、原因 (如果需要),以及規則在內容篩選規則清單中的位置 (選項有 [清單頂端 (Top of List)] 或 [清單底部 (Bottom of List)])。

備註: [位置 (Position)] 欄位指定規則在內容篩選規則清單上的位置。

- 按一下完成 (Finish),新建立的內容篩選規則會顯示在內容篩選 (Content Filtering) 清單中。

- 使用者具有下列選項:在 [內容篩選 (Content Filtering)] 下方設定另一個規則、設定不同的安全性原則類別,或在完成後按一下發佈 (Publish) 按鈕,以發佈安全性原則。

- 在發佈安全性原則後,使用者可以套用安全性原則。

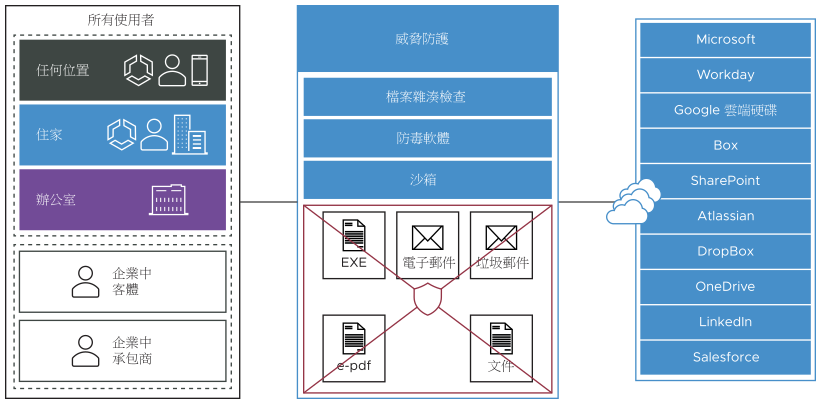

內容檢查

內容檢查可保護作用中網站不受惡意程式碼內容影響,並防範已知和「零時差」威脅。可以檢查目前為止允許的內容,以判斷是否有害。

- 檔案雜湊檢查 (File Hash Check):檔案會受到掃描,以確認是否符合儲存在 Cloud Web Security 資料庫中的已知檔案雜湊。檔案雜湊是唯一值,可與超過 50 個 AV 引擎的結果進行比較。雜湊檢查的結果可能是清潔、惡意或未知。若為清潔,則允許透過網路傳輸檔案。若為惡意,則會捨棄檔案。若為未知,檔案將依據選取的選項而遭到捨棄或傳送至防毒掃描。依預設,將為原則啟用這個選項。

- 防毒掃描 (Anti-Virus Scan):Cloud Web Security 防毒應用程式會掃描檔案,檢查是否有已知病毒和惡意程式碼簽章。如果檔案符合已知病毒或惡意軟體,則會遭到捨棄。如果檔案與已知病毒/惡意程式碼不相符,則會根據選取的選項,將檔案捨棄或傳送至沙箱。依預設,將為原則啟用這個選項。

- 沙箱 (Sandbox):沙箱是一個受控環境,可讓您用兩種方式安全地分析檔案:

- 靜態分析:檢查檔案中是否有程式庫、匯入的功能,掃描程式碼以尋找字串、使用的連結方法等。

- 動態分析:在受控環境中執行檔案,並根據其行為判斷檔案是否受到感染。處理動態分析更加耗時。

依預設,將為原則停用沙箱檢查。您可以從 頁面,來啟用沙箱檢查。

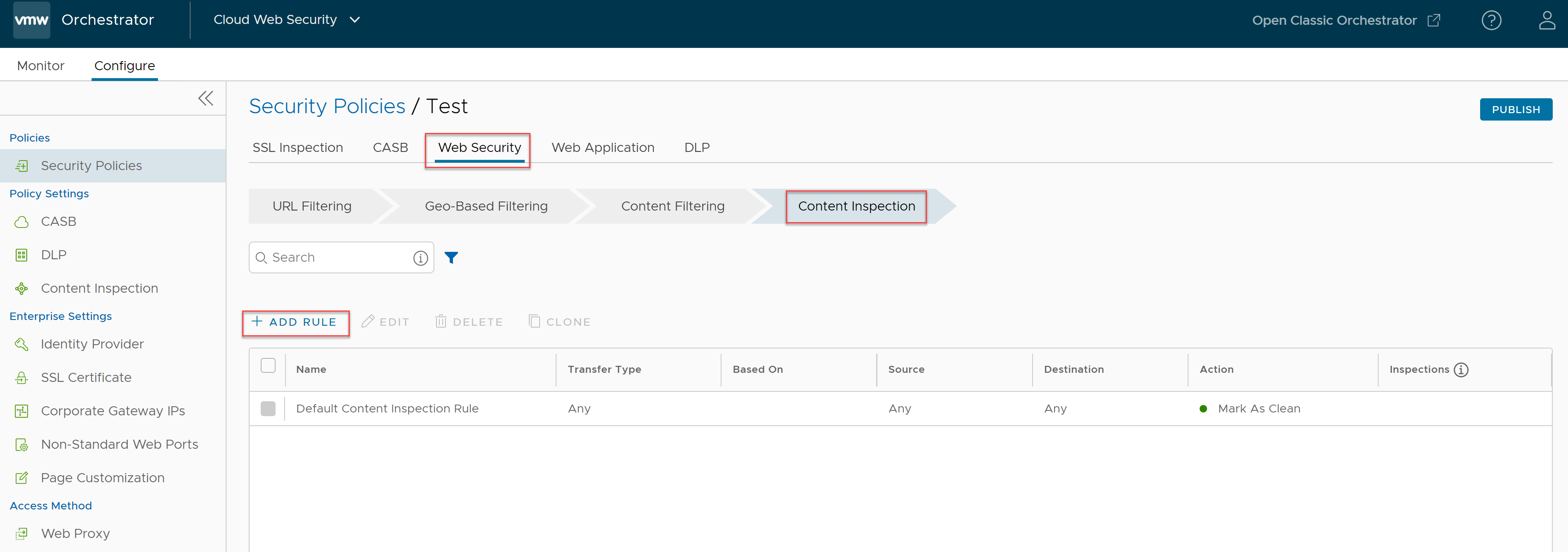

- 導覽至 。

- 選取安全性原則,以設定內容檢查規則。

- 在選取的安全性原則 (Security Policies) 畫面中,按一下 Web 安全性 (Web Security) 索引標籤。

- 在內容檢查 (Content Inspection) 索引標籤之下,按一下 + 新增規則 (+ ADD RULE)。

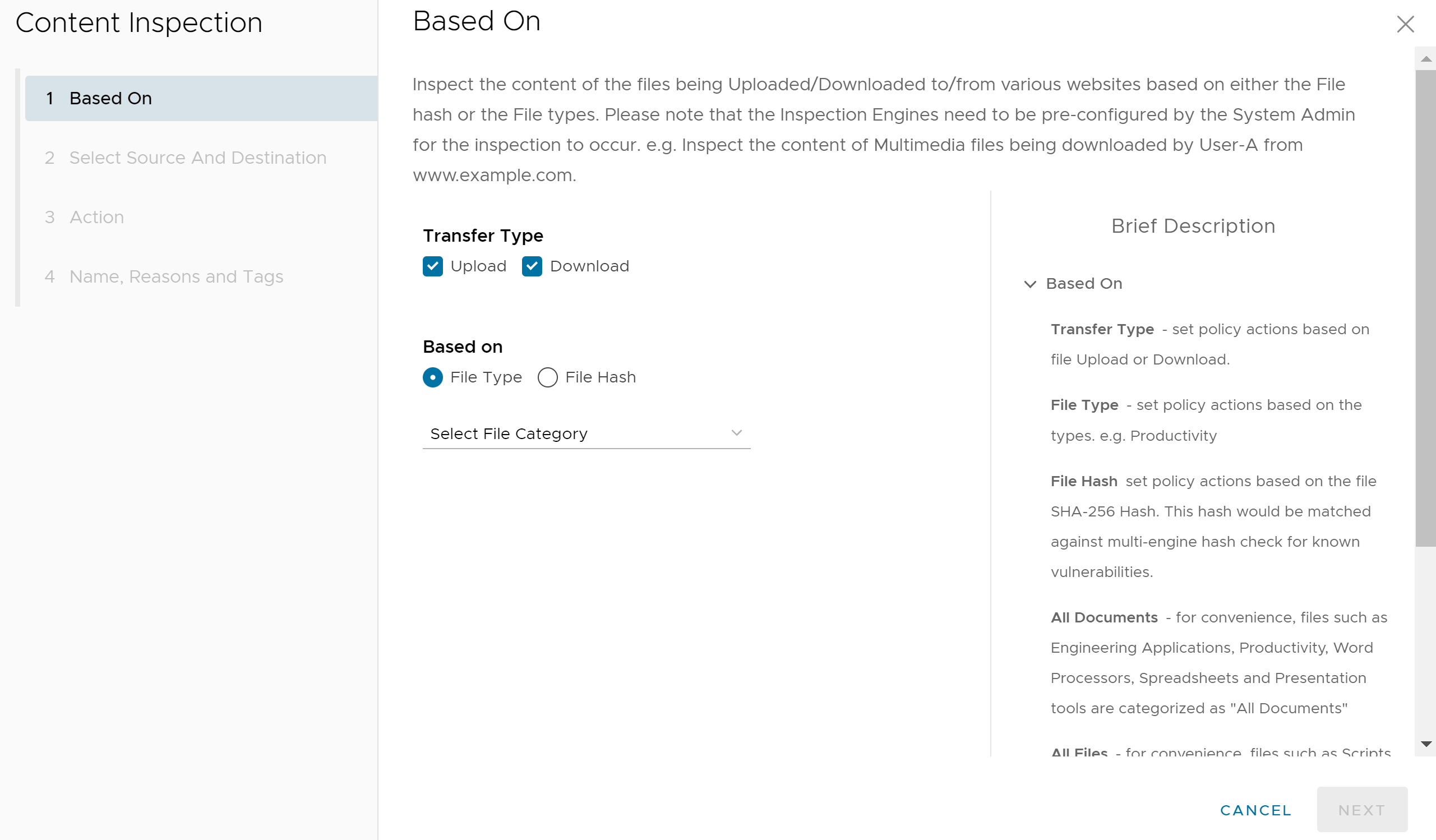

會顯示基於 (Based On) 畫面。

- 在基於 (Based On) 畫面中,設定以下設定,以根據檔案雜湊或檔案類型,檢查在各種網站中上傳/下載的檔案內容:

- 對於傳輸類型 (Transfer Type),選擇下載 (Download) 或上傳 (Upload) 選項按鈕,或同時選擇這兩種類型。

- 在基於 (Based on) 下方,選取檔案類型 (File Type) 或檔案雜湊 (File Hash),以指出檢查是要根據檔案類型還是檔案雜湊來尋找檔案。(使用者不能同時選擇這兩者。)

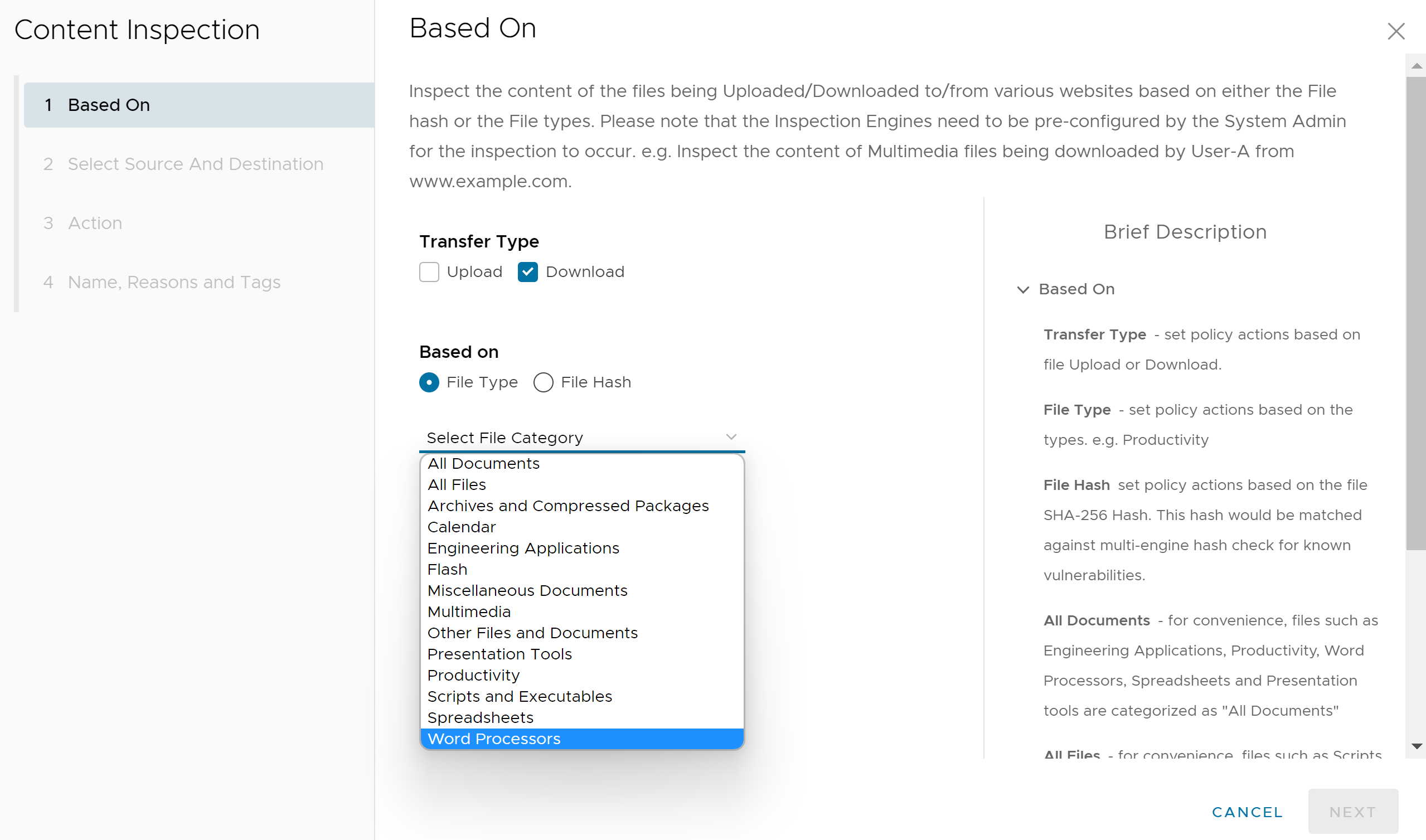

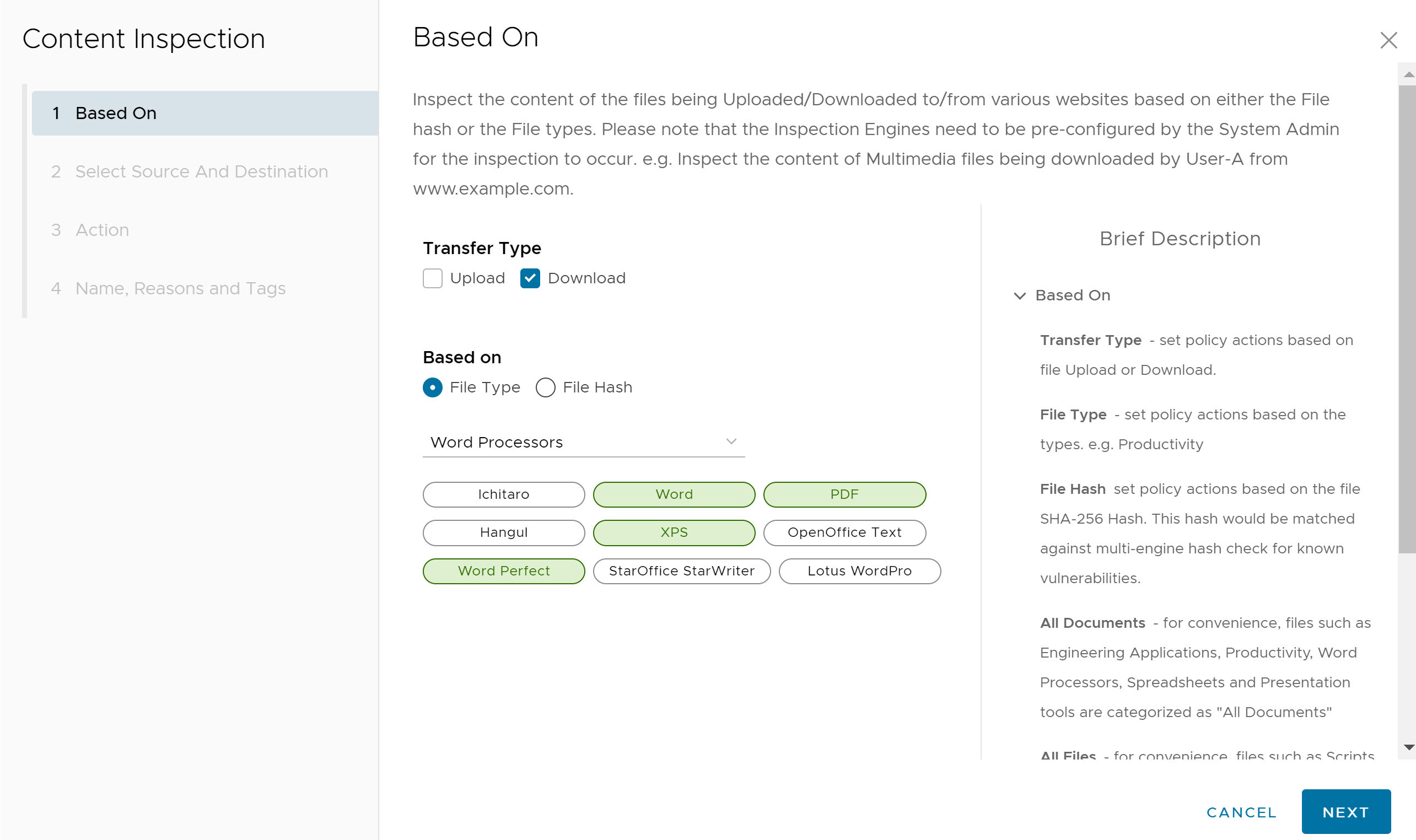

- 如果使用者選取檔案類型 (File Type),請從下拉式功能表中選擇一種類別。例如,使用者可以設定規則,以檢查已下載的檔案是否符合下列文書處理器檔案類型:Word、XPS、OpenOffice Text 和 Word Perfect。

- 如果使用者選取檔案雜湊 (File Hash),請在適當的文字方塊中輸入 SHA-256 雜湊。

- 如果使用者選取檔案類型 (File Type),請從下拉式功能表中選擇一種類別。例如,使用者可以設定規則,以檢查已下載的檔案是否符合下列文書處理器檔案類型:Word、XPS、OpenOffice Text 和 Word Perfect。

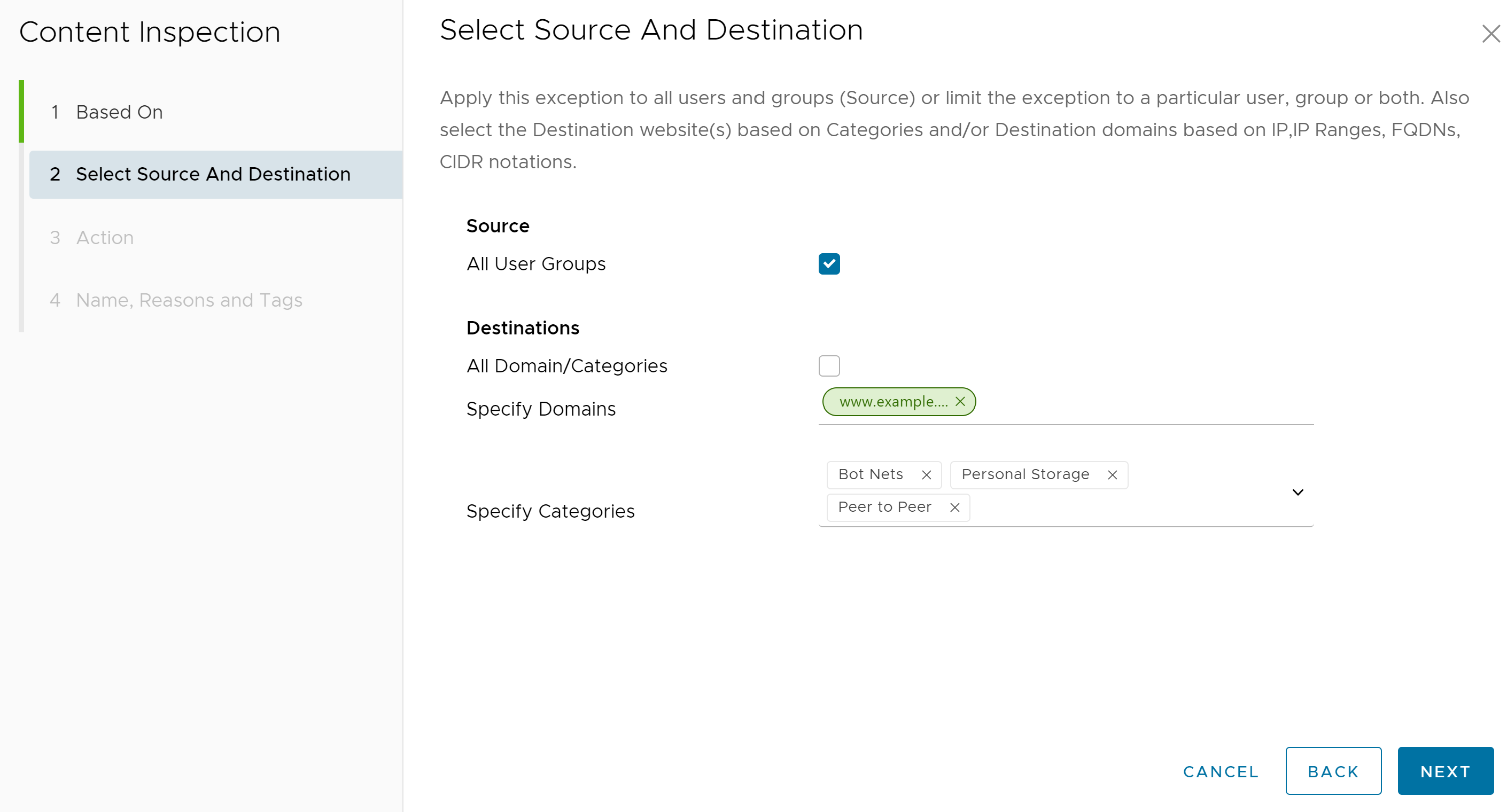

- 按下一步 (Next),這時會顯示選取來源和目的地 (Select Source and Destination) 畫面。

- 對於傳輸類型 (Transfer Type),選擇下載 (Download) 或上傳 (Upload) 選項按鈕,或同時選擇這兩種類型。

- 在顯示的來源和目的地 (Source and Destination) 畫面中,選取要套用規則的來源和目的地。

- 在來源 (Source) 之下,選取所有使用者和群組 (All Users and Groups) 核取方塊,以將規則套用至所有使用者和群組,或者取消勾選該核取方塊以指定使用者和群組。

- 在目的地 (Destinations) 之下,選取所有網域/類別 (All Domain/Categories) 核取方塊,以將規則套用至所有可用的網域和類別,或者取消選取該核取方塊,以指定要套用至規則的網域和類別。

- 按下一步 (Next),此時會顯示動作 (Action) 畫面。

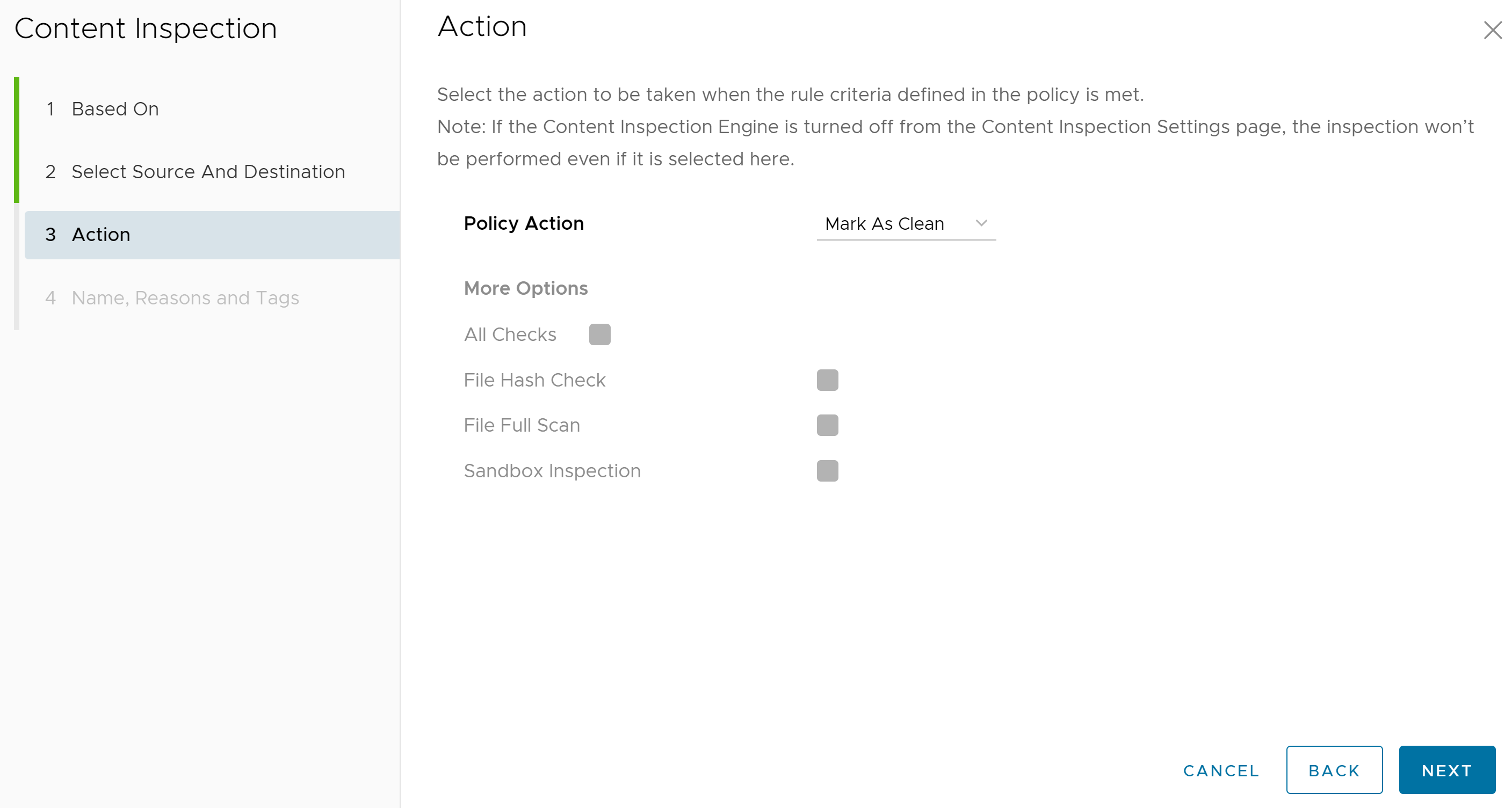

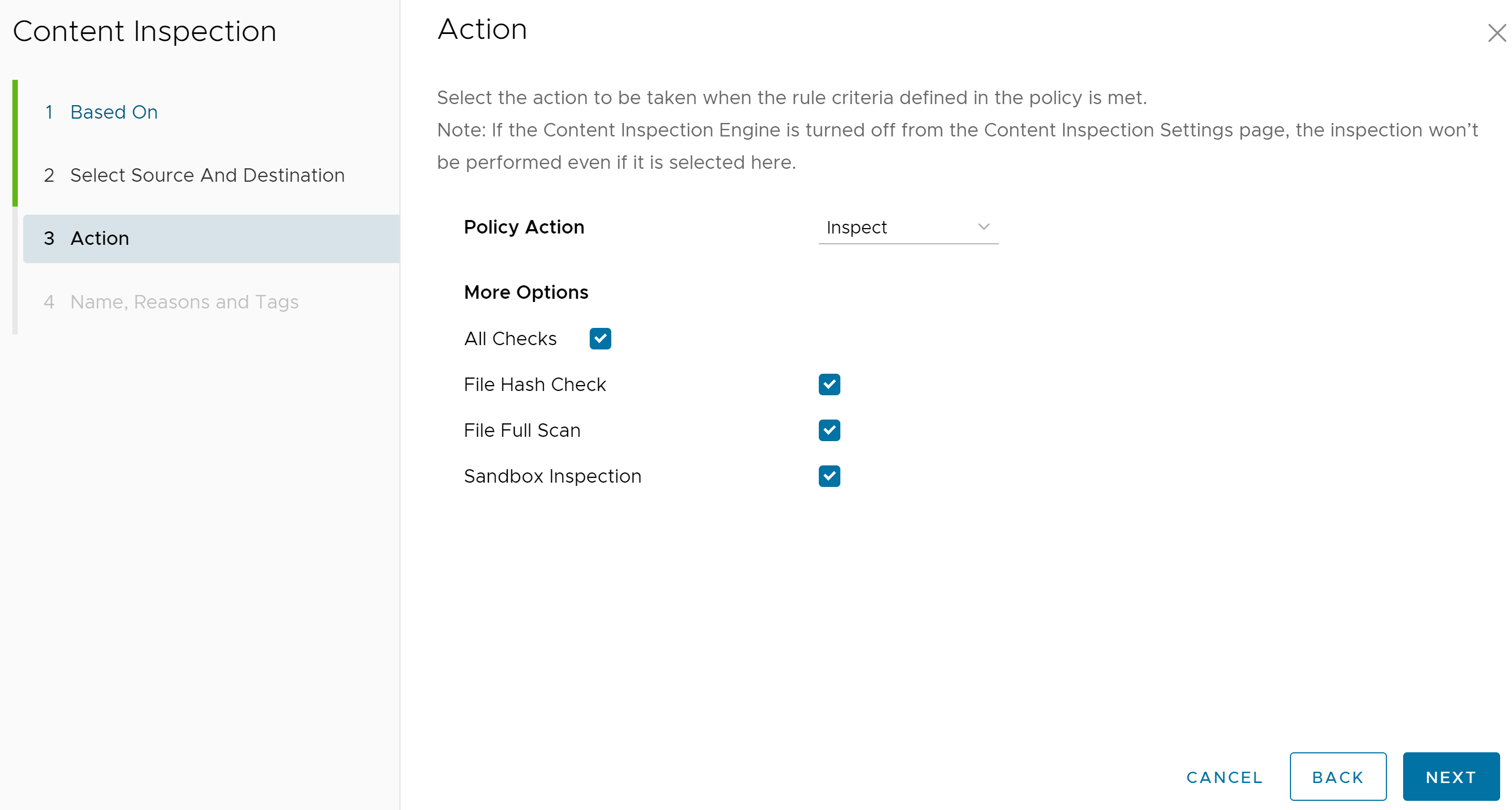

- 在動作 (Action) 畫面中,從原則動作 (Policy Action) 下拉式功能表中,選擇下列任何動作之一:標記為清潔 (Mark As Clean)、標記為受感染 (Mark As Infected) 或檢查 (Inspect)。

表 1. 原則動作說明 原則動作 說明 標記為清潔 (Mark As Clean) 系統將自動允許檔案進入網路而不需檢查。 標記為受感染 (Mark As Infected) 檔案將自動被視為危險而遭到捨棄,且不允許進入網路。 檢查 (Inspect) 比對的檔案將最多將接受三個不同檢查選項的檢查,若檔案未通過檢查,則會遭到捨棄。 - 如果使用者選擇標記為清潔 (Mark as Clean) 或標記為受感染 (Mark As Infected) 原則動作,則檢查選項 ([所有檢查 (All Checks)]、[檔案雜湊檢查 (File Hash Check)]、[檔案完整掃描 (File Full Scan)]、[沙箱檢查 (Sandbox Inspection)]) 將無法使用。

- 如果使用者選擇檢查 (Inspect) 原則動作,則使用者最多可以選取三個檢查選項 ([檔案雜湊檢查 (File Hash Check)]、[檔案完整掃描 (File Full Scan)]、[沙箱檢查 (Sandbox Inspection)])。

備註: 所有檢查 (All Checks) 選項表示三個選項 ([檔案雜湊檢查 (File Hash Check)]、[檔案完整掃描 (File Full Scan)]、[沙箱檢查 (Sandbox Inspection)]) 全選。

按下一步 (Next),此時會顯示名稱、原因和標籤 (Name, Reasons, and Tags) 畫面。

- 如果使用者選擇標記為清潔 (Mark as Clean) 或標記為受感染 (Mark As Infected) 原則動作,則檢查選項 ([所有檢查 (All Checks)]、[檔案雜湊檢查 (File Hash Check)]、[檔案完整掃描 (File Full Scan)]、[沙箱檢查 (Sandbox Inspection)]) 將無法使用。

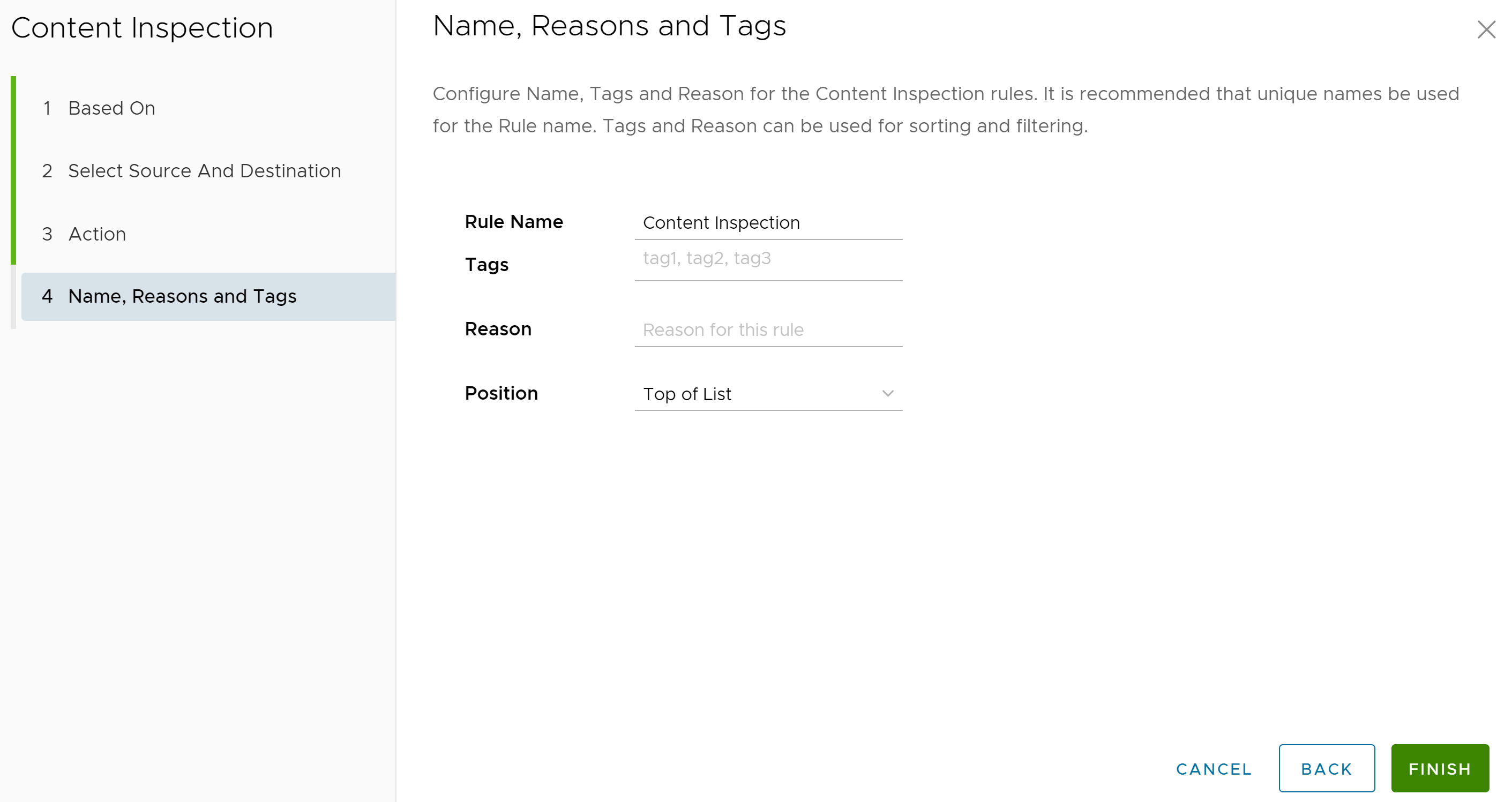

- 在名稱、原因和標籤 (Name, Reasons, and Tags) 畫面中,設定唯一的規則名稱 (必要)、標籤 (若有使用)、原因 (如果需要),以及規則在內容檢查規則清單中的位置 (選項有 [清單頂端 (Top of List)] 或 [清單底部 (Bottom of List)])。

備註: [位置 (Position)] 欄位指定規則在內容檢查規則清單上的位置。

- 按一下完成 (Finish),新建立的內容檢查規則會顯示在內容檢查 (Content Inspection) 清單中。

- 使用者具有下列選項:在 [內容篩選 (Content Filtering)] 下方設定另一個規則、設定不同的安全性原則類別,或在完成後按一下發佈 (Publish) 按鈕,以發佈安全性原則。

- 在發佈安全性原則後,使用者可以套用安全性原則。