本節介紹將 Azure Active Directory (AD) 設定為 Cloud Web Security 的身分識別提供者 (IdP)。這可將 Cloud Web Security 原則設定為比對使用者名稱或群組,以及在 Web 和 DLP 記錄中記錄使用者的存取。我們先介紹 Azure AD 組態,接著介紹 VMware Cloud Orchestrator 組態。

必要條件

使用者需要具備以下項目,以將 Azure Active Directory 設定為

Cloud Web Security 的身分識別提供者:

- Azure 帳戶

- Azure Active Directory (AD) 承租人

提示: 此處記載了 Azure AD 承租人的建立程序。

- 在生產 VMware Cloud Orchestrator 上已啟用 Cloud Web Security 的客戶企業。Orchestrator 必須使用 4.5.0 版或更新版本。

Azure 組態

- 使用您的企業認證或 Azure AD 承租人的本機使用者身分,來登入 Azure 入口網站 (https://portal.azure.com/)。

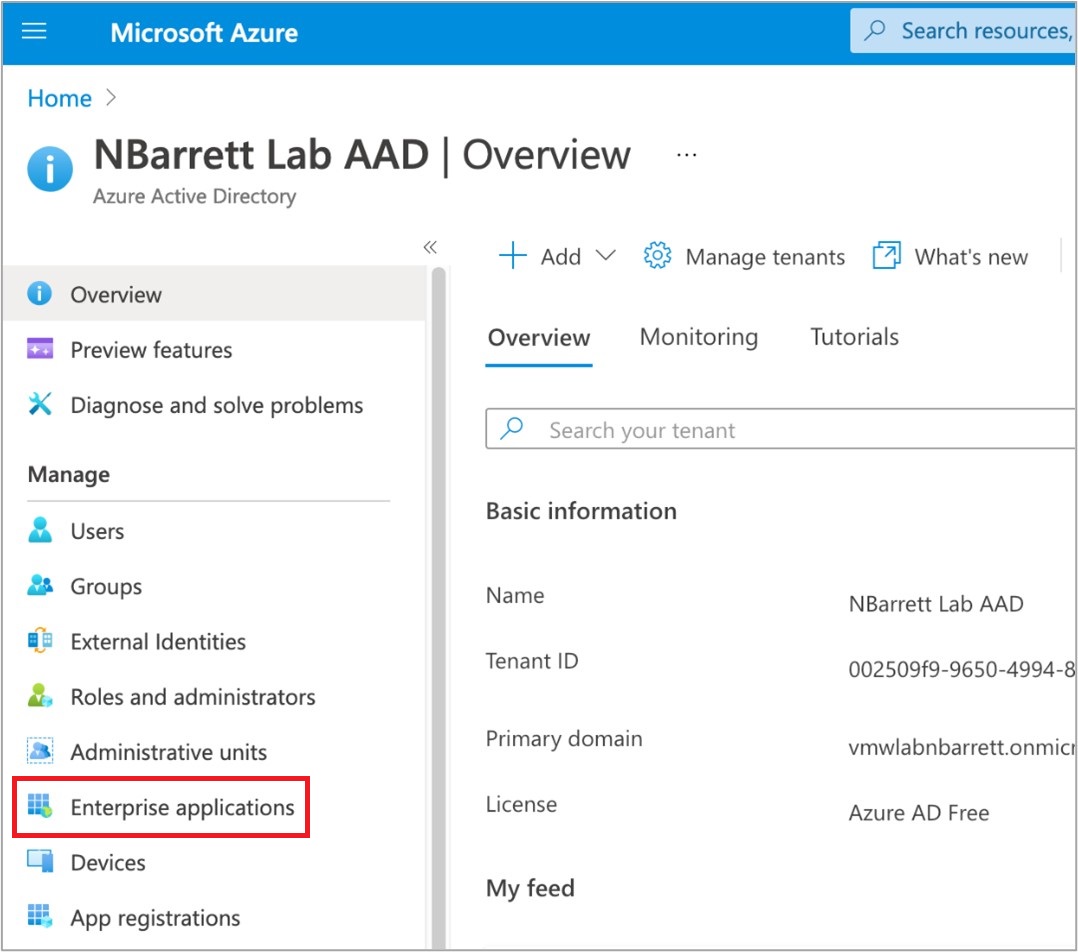

- 在頂端搜尋列中搜尋 Active Directory,以存取 Azure Active Directory 服務。

- 按一下左側面板中的企業應用程式 (Enterprise Applications):

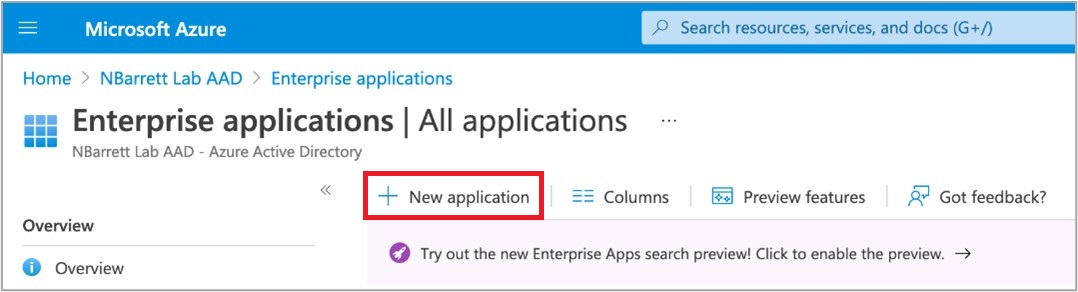

- 按一下企業應用程式 (Enterprise Applications) 面板頂端的新增應用程式 (New application):

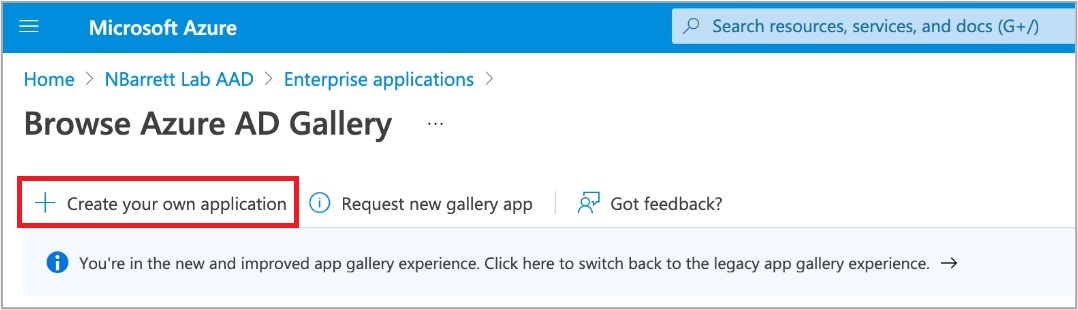

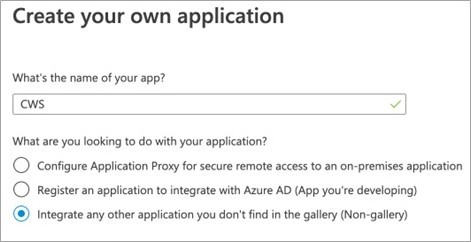

- 按一下新增應用程式 (New application) 面板頂端的建立您自己的應用程式 (Create Your Own Application)。

- 輸入名稱 (例如 CWS),並確定已選取非資源庫 (Non-gallery) 選項按鈕。

- 按一下建立您自己的應用程式 (Create Your Own Application) 表單底部的建立 (Create)。

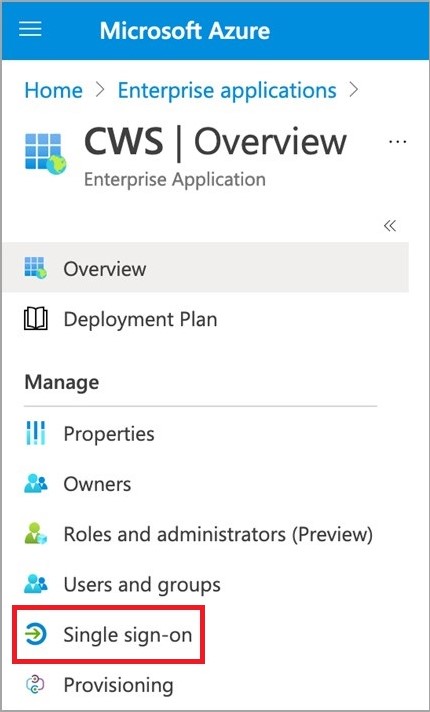

- 使用 [Cloud Web Security (CWS) 企業應用程式 (Cloud Web Security (CWS) Enterprise Application)] 頁面的左側面板,按一下單一登入 (Single sign-on) 面板。

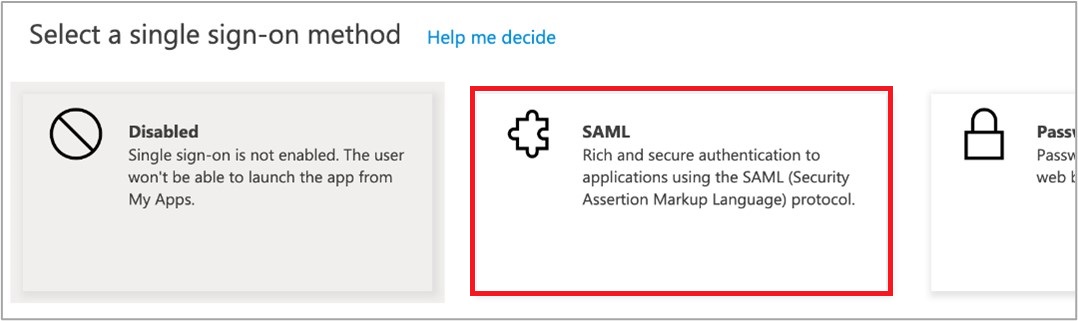

- 按一下 SAML (安全性聲明標記語言),以作為您選擇的單一登入方法。

- 使用右上角的編輯鉛筆圖示,填寫區段 (1),如下所示。在您輸入所有必要的詳細資料後,按一下快顯窗格頂端的儲存 (Save)。

欄位名稱 欄位值 欄位說明 識別碼 (實體識別碼) (Identifier (Entity ID)) https://safe-cws-sase.vmware.com/safeview-auth-server/saml/metadata Azure AD 允許多個值。設定為此值,並為其選取預設 (Default) 核取方塊。這是 Cloud Web Security 在 SAML AuthRequest 訊息中用來代表自己的實體識別碼。 回覆 URL (ACS URL) (Reply URL (ACS URL)) https://safe-cws-sase.vmware.com/safeview-auth-server/saml 這是 Azure AD 在重新導向 SAML 判斷提示裝載時所指向的 URL。這是 Cloud Web Security 藉以瞭解使用者已驗證成功的做法。 登入 URL (Sign-on URL) https://safe-cws-sase.vmware.com/safeview-auth-server/saml 這是供 Azure AD 起始向 Cloud Web Security 進行驗證 (相對於 Cloud Web Security 重新導向至 Azure AD)。通常不會使用此欄位。 - 將區段 (3) 和 (4) 中的以下項目複製到文字編輯器 (例如 Windows 記事本或 Mac TextEdit)。

欄位名稱 欄位說明 區段 (3) - 憑證 (Base64) (Section (3) - Certificate (Base64)) 這是 Azure AD 用來簽署 SAML 判斷提示之金鑰配對中的公開金鑰。這可讓 Cloud Web Security 驗證這些判斷提示是否真的是這個 Azure AD 整合所建立的。下載此檔案,並保留其內容。應該以 -----BEGIN CERTIFICATE----- 開頭,以 -----END CERTIFICATE----- 結尾。 區段 (4) - Azure AD 識別碼 (Section (4) - Azure AD Identifier) 這是 Azure AD IdP 的 SAML entityID。在回覆 URL (請見步驟 10) 的裝載中,這是向 Cloud Web Security 表明 SAML 判斷提示來自這個 Azure AD 整合。 區段 (4) - 登入 URL (Section (4) - Login URL) 這是 Cloud Web Security 在重新導向時所指向的 Azure AD 登入 URL,以允許使用者登入 Azure AD (如果他們尚未登入)。 - 按一下使用者屬性和宣告 (User Attributes & Claims) 右上角的鉛筆圖示。

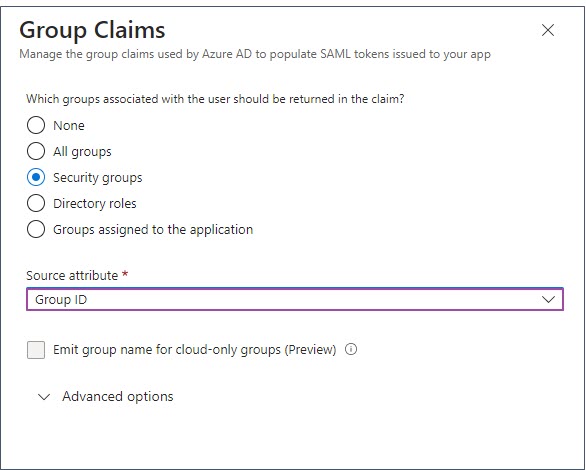

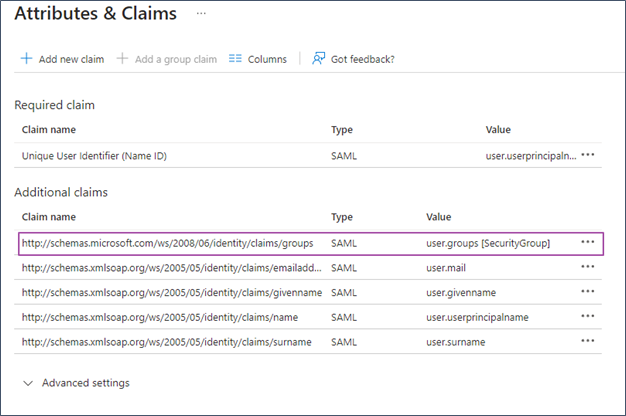

- 使用以下設定來新增群組宣告。選取 [群組識別碼 (Group ID)] 以作為來源屬性。

在 屬性和宣告 (Attribute & Claims) 視窗中,會新增該群組宣告。

在 屬性和宣告 (Attribute & Claims) 視窗中,會新增該群組宣告。

- 現在,Azure AD SAML 組態已完成。

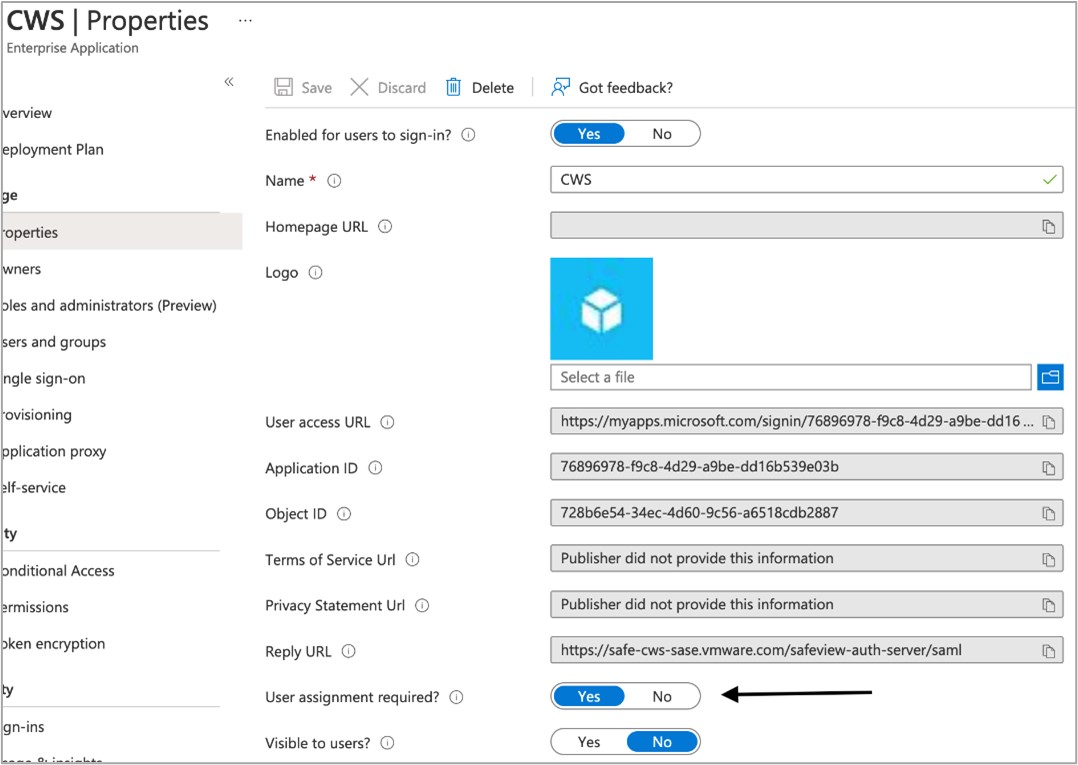

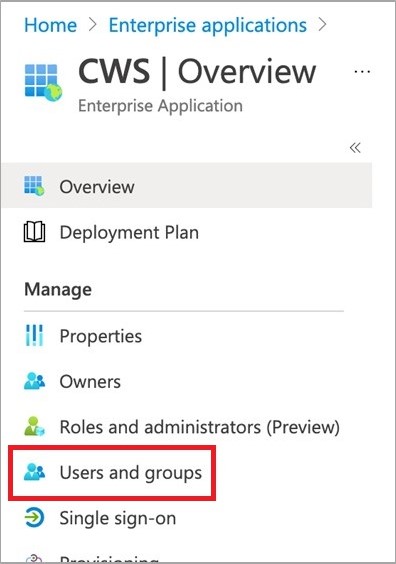

- 按一下 Cloud Web Security 企業應用程式 (Enterprise applications) 頁面的使用者和群組 (Users and Groups) 區段。

- 選取應允許存取 Cloud Web Security 應用程式的使用者和/或群組。然後,按一下指派 (Assign)。

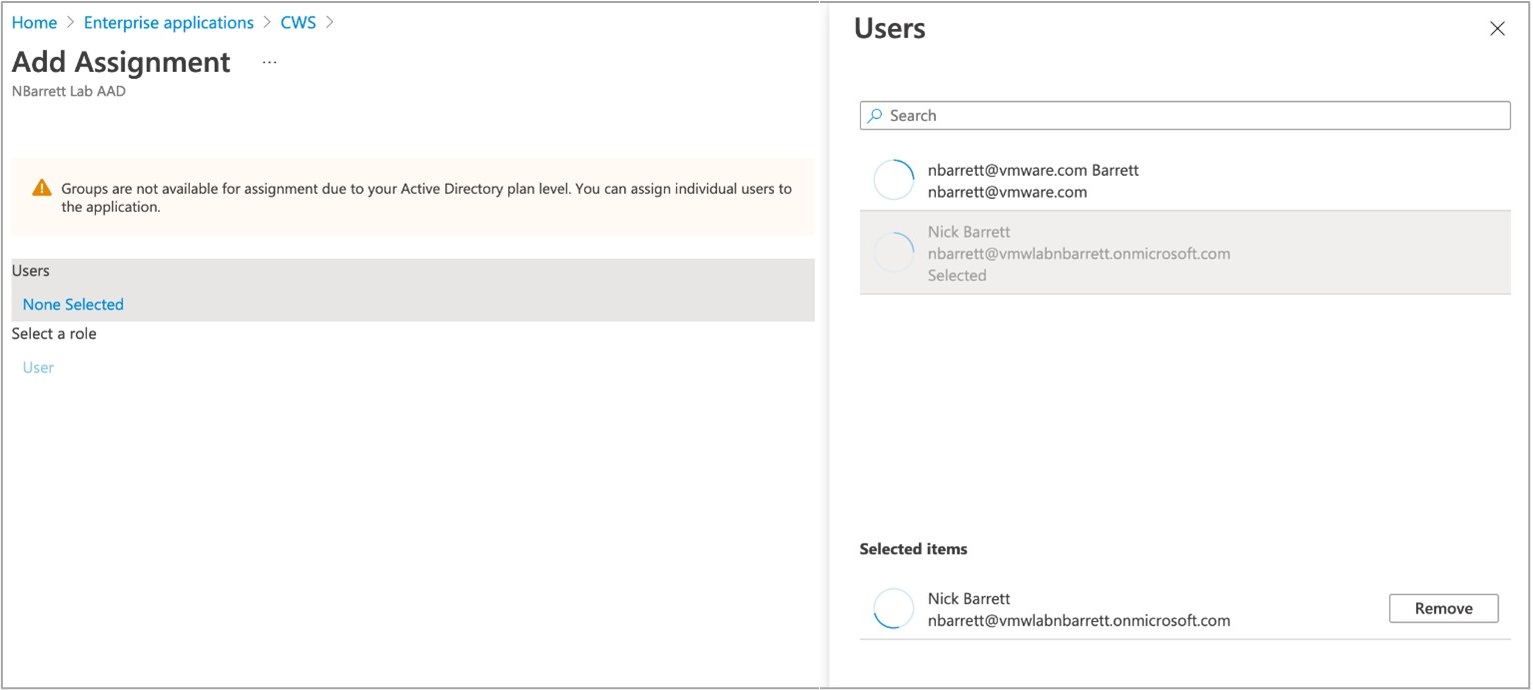

重要:

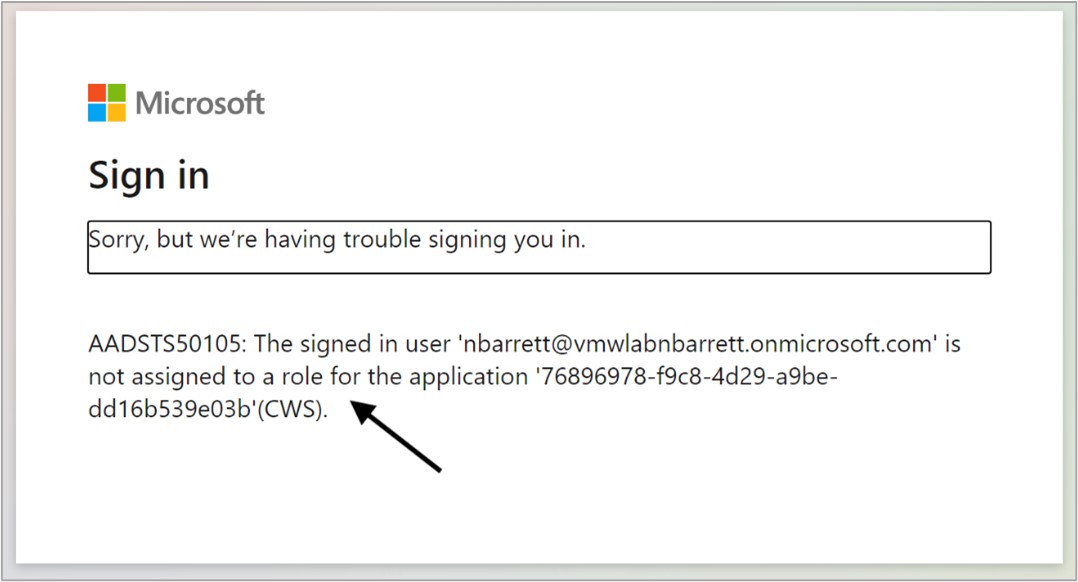

重要:- 如果這個步驟沒有完成,當使用者嘗試在 Cloud Web Security 工作流程中進行驗證時,將會看到一則錯誤,指出未核准他們存取該應用程式。

- 僅當使用者具備已升級的 Azure Active Directory P1 或 P2 承租人時,才能選取群組。預設 AD 計劃層級僅允許指派個別的使用者給應用程式。

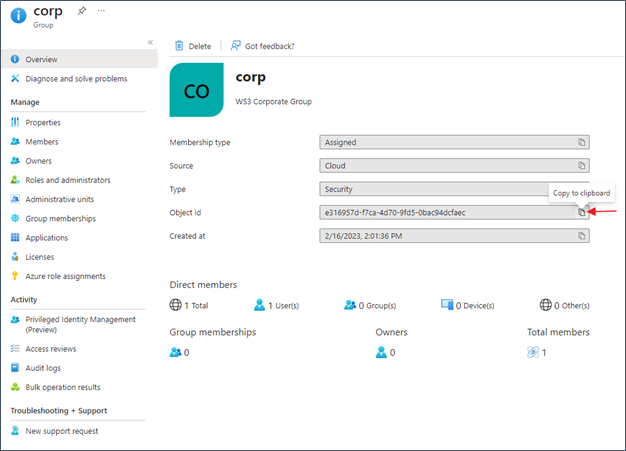

- 在 Azure 入口網站中,導覽至 Azure Active Directory > 群組 (Groups),然後選取群組名稱以顯示群組內容。從 Azure 群組中複製物件識別碼 (Object ID) 值。

備註: 若要在 CWS 原則中使用 Azure 群組,您需要取得 Azure 群組的物件識別碼。

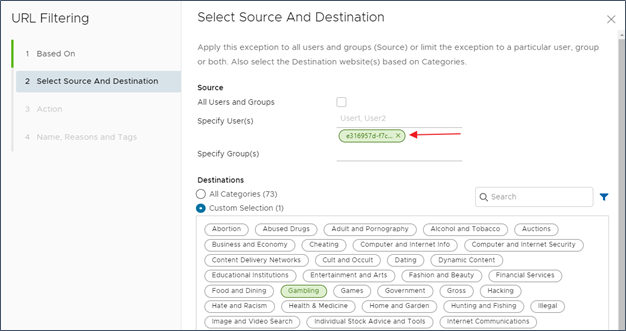

使用 物件識別碼 (Object ID),指定您希望在 CWS 原則中比對的 Azure 群組。在以下範例中,會在 Gambling 類別的 URL 篩選原則中比對 Azure AD 群組「 corp」。

使用 物件識別碼 (Object ID),指定您希望在 CWS 原則中比對的 Azure 群組。在以下範例中,會在 Gambling 類別的 URL 篩選原則中比對 Azure AD 群組「 corp」。 為了避免混淆,也建議在 CWS 原則的 原因 (Reason) 欄位中包含資訊,以回頭參考原始 Azure 群組名稱。在以下範例中,會參考「 corp」群組或建立一個標籤。

為了避免混淆,也建議在 CWS 原則的 原因 (Reason) 欄位中包含資訊,以回頭參考原始 Azure 群組名稱。在以下範例中,會參考「 corp」群組或建立一個標籤。

VMware Cloud Orchestrator 組態

- 登入 Orchestrator UI。

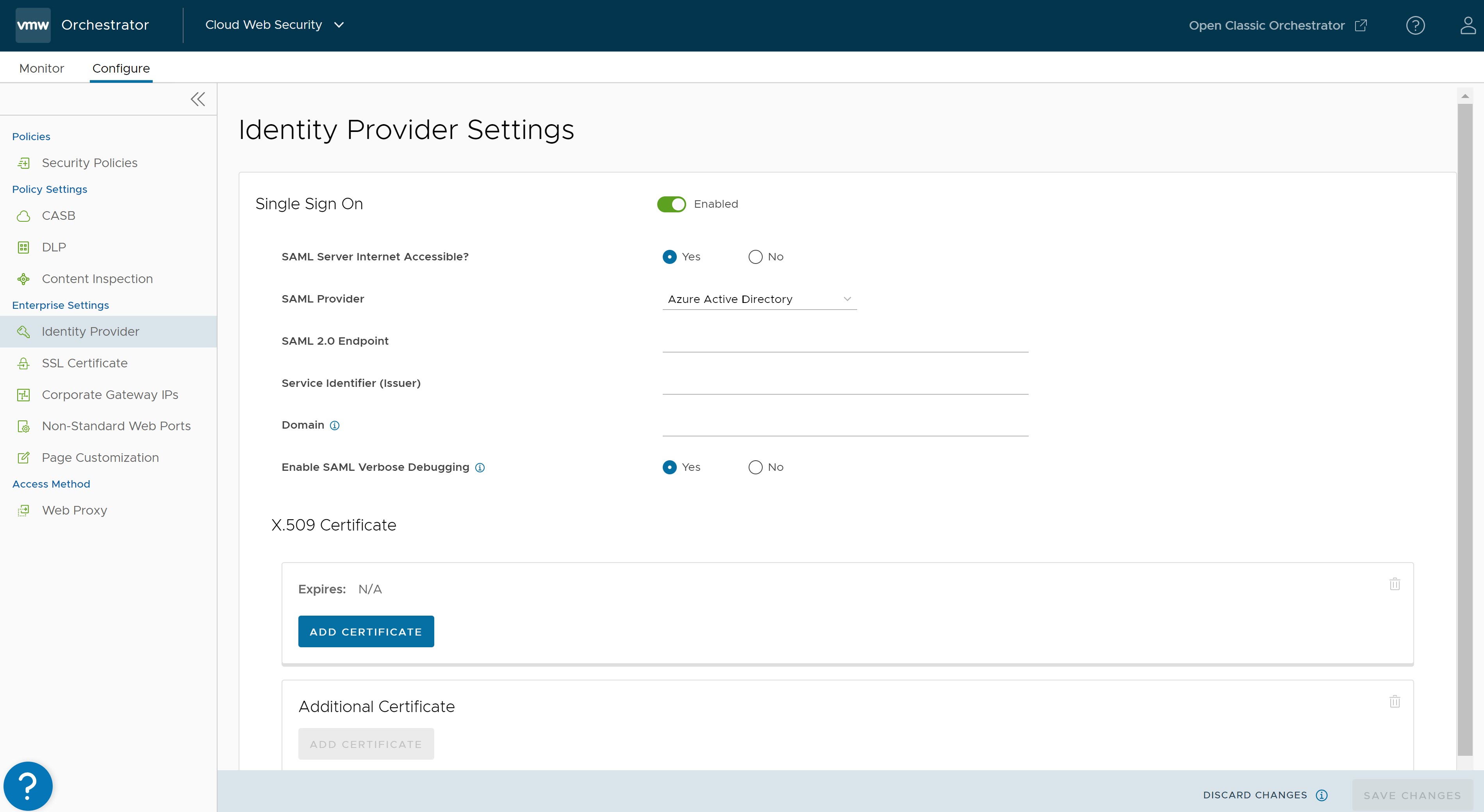

- 移至 。會顯示身分識別提供者設定 (Identity Provider Settings) 頁面。

- 將單一登入 (Single Sign On) 切換至已啟用 (Enabled)。

- 設定下列詳細資料:

- 對於 SAML 伺服器網際網路是否可供存取 (SAML Server Internet Accessible),請選取是 (Yes)。

- 對於 SAML 提供者 (SAML Provider),請選取 Azure Active Directory。

- 對於 SAML 2.0 端點 (SAML 2.0 Endpoint),請按照 Azure AD 組態的步驟 11,從您的記事本應用程式中複製登入 URL (Login URL)。

- 對於服務識別碼 (簽發者) (Service Identifier (Issuer)),請按照 Azure AD 組態的步驟 11,從您的記事本應用程式中複製 Azure AD 識別碼 (Azure AD Identifier)。

- 如果需要,請啟用 SAML 詳細資訊偵錯 (SAML Verbose Debugging)。

- 這會開啟偵錯訊息 2 小時,之後就自動停用偵錯。

- 可以在 Chrome 開發者主控台中檢視 SAML 偵錯訊息。

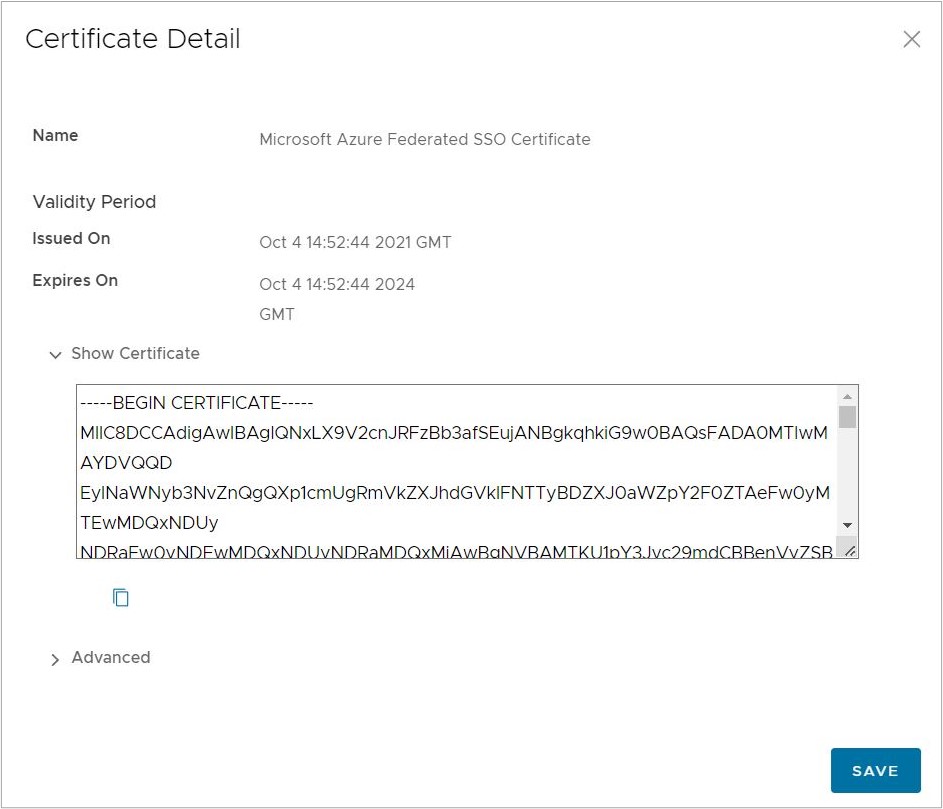

- 在 X.509 憑證區段下,按一下新增憑證 (Add Certificate),並按照 Azure AD 組態的步驟 11,從您的記事本應用程式中複製憑證,並貼到此處,然後按一下儲存 (Save)。

- 最後,按一下儲存變更 (Save Changes),以完成設定驗證 (Configure Authentication) 畫面上的組態變更。

- 遵循以下步驟,為 Workspace ONE Access 網域新增 SSL 略過規則:

- 導覽至 。

- 選取現有的原則,以新增 SSL 略過規則,然後按一下編輯 (Edit) 按鈕。

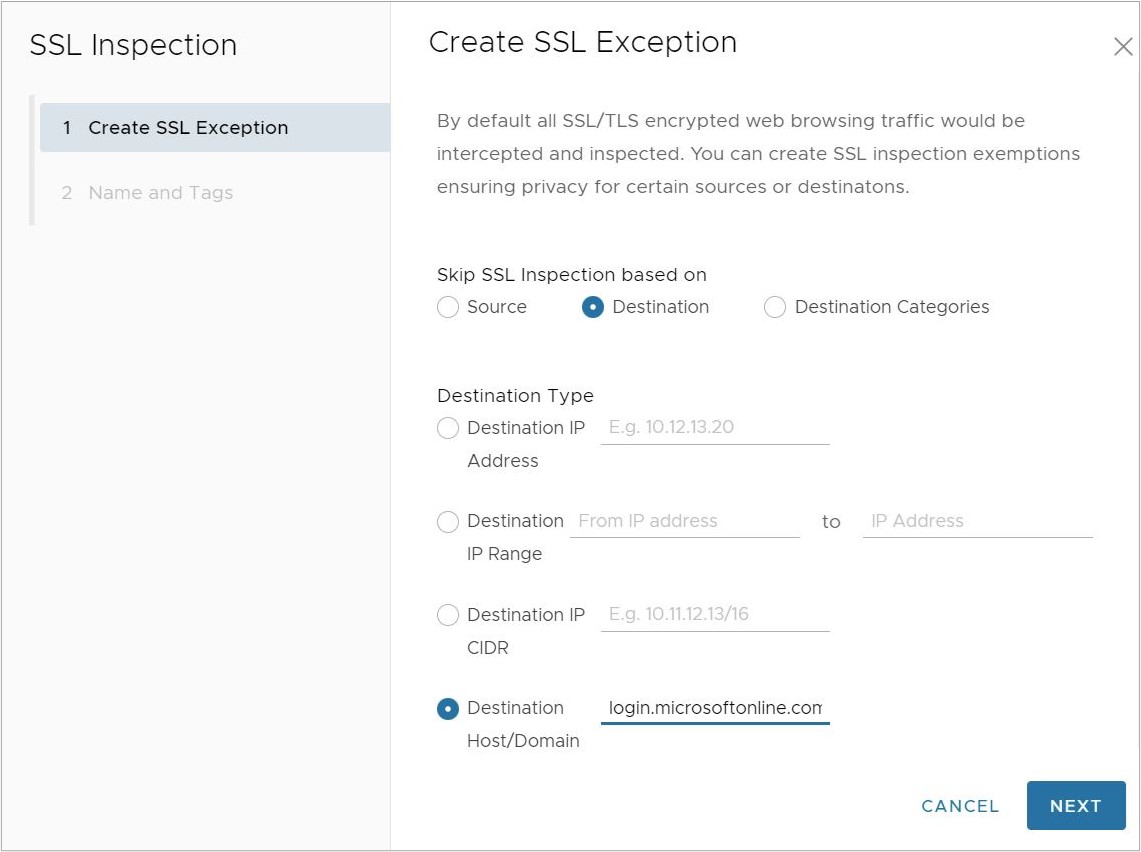

- 按一下 SSL 檢查 (SSL Inspection) 索引標籤,然後按一下 + 新增規則 (+ Add Rule)。建立 SSL 例外狀況 (Create SSL Exception) 畫面隨即出現。

- 在建立 SSL 例外狀況 (Create SSL Exception) 畫面中,設定以下內容,然後按下一步 (Next):

- 對於略過 SSL 檢查的依據 (Skip SSL Inspection based on),請選取目的地 (Destination)。

- 對於目的地類型 (Destination Type),請選取目的地主機/網域 (Destination Host/Domain)。

- 對於網域 (Domain),請輸入下列任何一個網域:

- login.microsoftonline.com

- sts.windows.net

- microsoftonline-p.com

- msauth.net

- msftauth.net

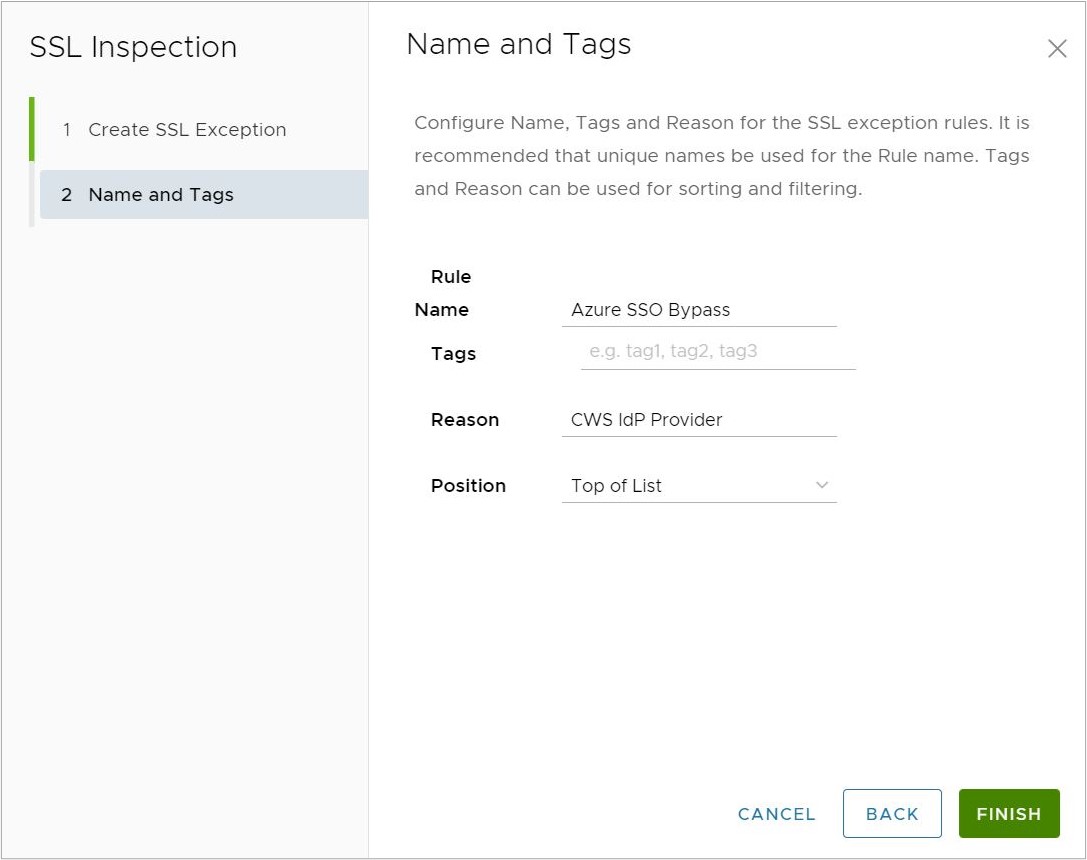

- 在名稱和標籤 (Name and Tags) 畫面中,輸入規則的唯一名稱,並視需要新增原因。

- 按一下完成 (Finish),然後發佈適用的安全性原則,來套用這個新規則。

重要: login.microsoftonline.com 網域是 Microsoft 365 網域群組的一部分,如以下文件中所述: 建議設定 SSL 檢查略過規則的網域和 CIDR。如果使用者已設定 SSL 略過規則,且其中包含完整 Microsoft 365 網域群組,使用者可以略過此步驟。如果使用者嘗試設定上述規則,同時將完整的 Microsoft 365 網域群組包含在現有 SSL 略過規則中,新規則將會擲出錯誤,因為唯一的網域不能重複出現在多個 SSL 略過規則中。如需應設定 SSL 略過規則的網域的詳細資訊,請參閱建議設定 SSL 檢查略過規則的網域和 CIDR。

疑難排解

本節介紹 Cloud Web Security 組態的 Azure AD IdP 的潛在問題。

| 問題 | 建議的解決方案 |

|---|---|

使用者在驗證時收到下列錯誤訊息:

|

|